-

Caldera(二)高级实战

caldera官方git仓库

https://github.com/mitre/caldera

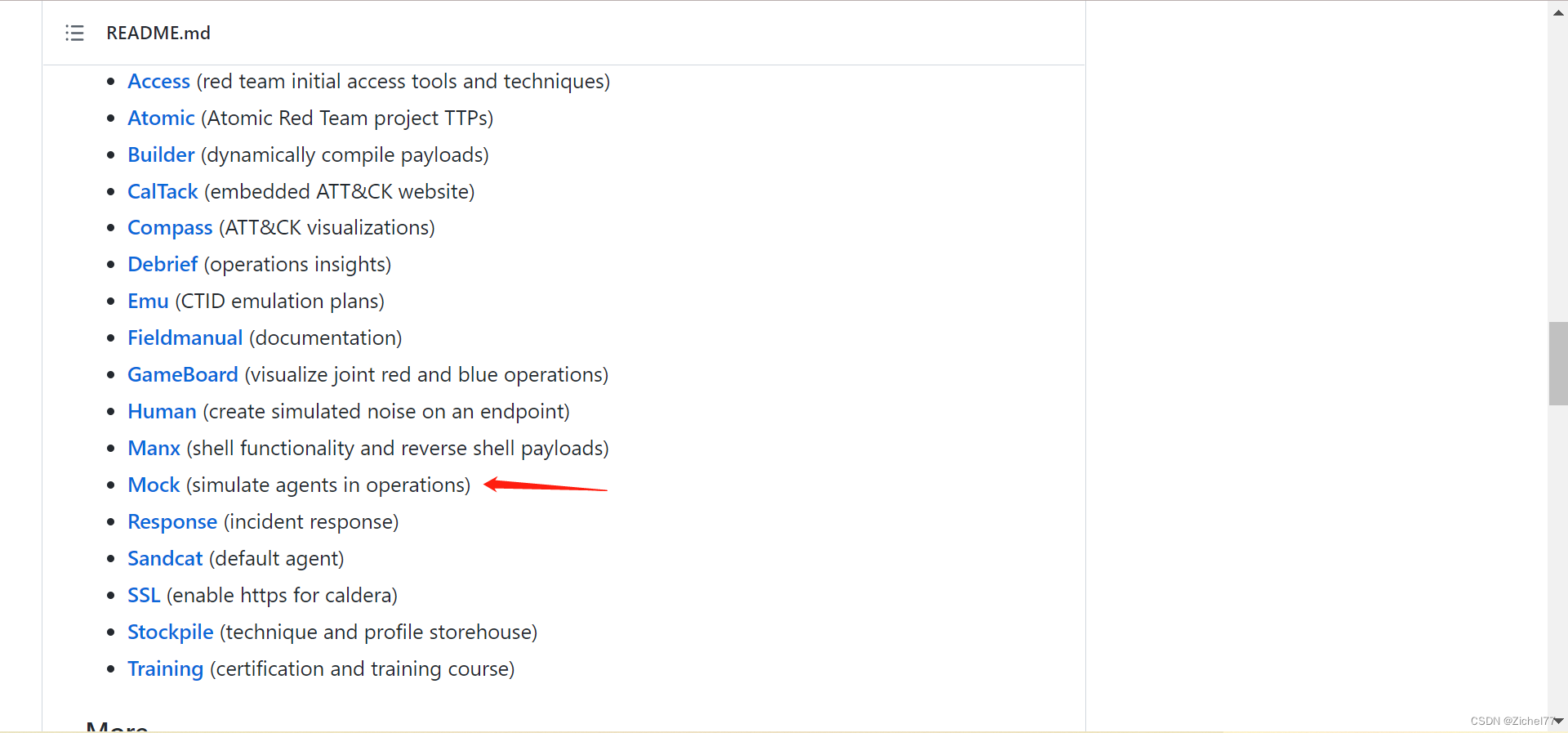

划到下方可以看到相关插件的介绍

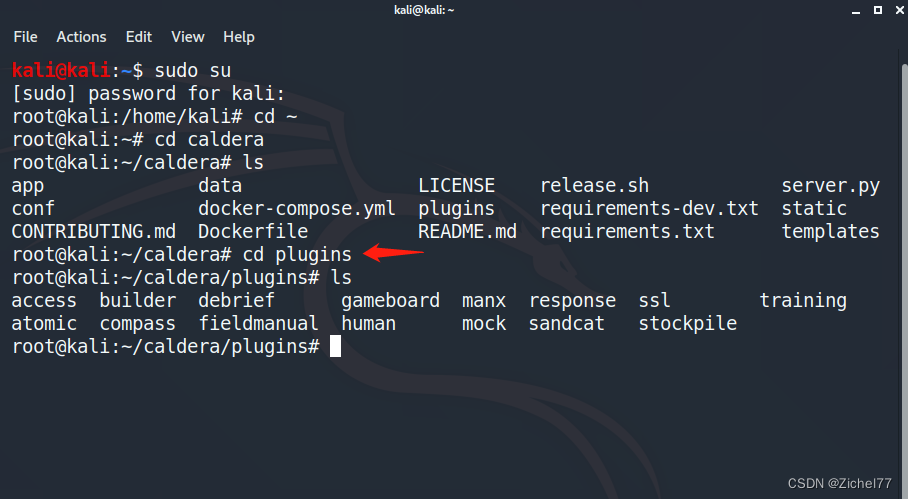

在plugins文件夹下可以看到一些插件

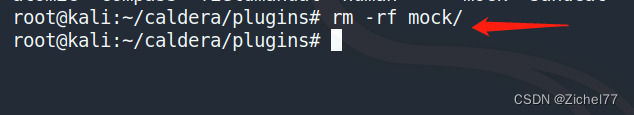

如果想要删除某个插件可以使用命令(以删除mock插件为例)

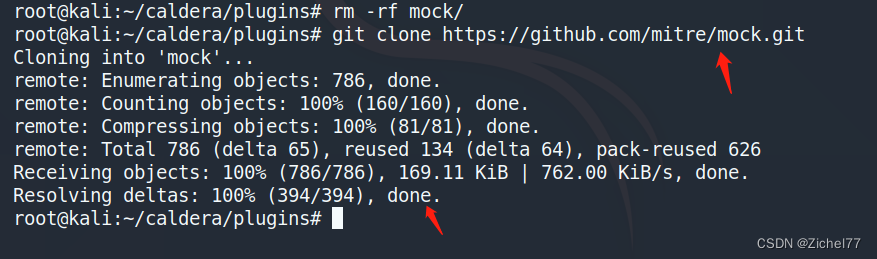

如果想要删除某个插件可以使用命令(以删除mock插件为例)rm -rf mock/- 1

如果要恢复该插件就使用命令git clone + 插件下载地址- 1

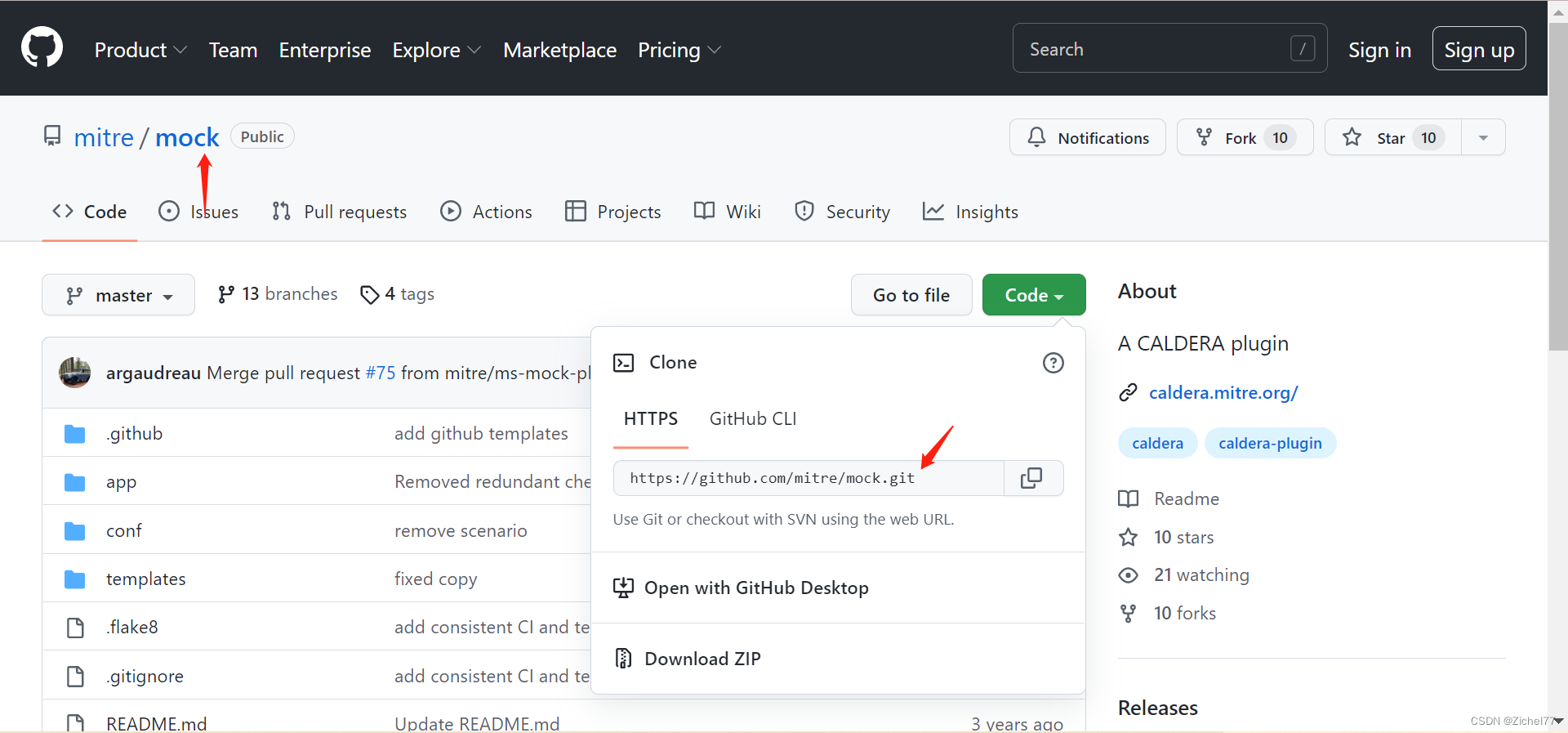

比如说Mock的官方下载地址就去github上看

复制地址下载后即可恢复完成

复制地址下载后即可恢复完成

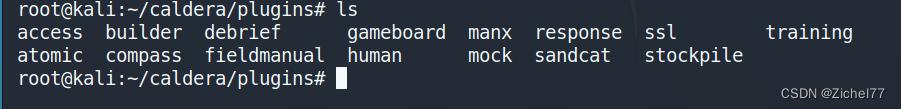

再次list即可看到mock被恢复进来

再次list即可看到mock被恢复进来

这一次使用红队账号

Stockpile插件

这是一个能力数据库,已经集和了245个能力,17个攻击对抗脚本

这是一个能力数据库,已经集和了245个能力,17个攻击对抗脚本Access访问插件

用于实现在数据库中以任何能力想任何代理分配任务,还可以进行初始访问攻击

使用起来必须有一个agent已经中招了,无论是kali自己还是windows主机

使用起来必须有一个agent已经中招了,无论是kali自己还是windows主机于是首先上线一个主机,复制代码到新的终端种(详情见上一篇Caldera(一)配置完成的虚拟机镜像及admin身份简单使用)

成功上线

此是在返回Access插件就能看到可选的主机了

此是在返回Access插件就能看到可选的主机了

不断自定义选择会使得右边出来这些命令,如果命令为黄色说明无法执行或未完成执行。因为有些命令只能在windows环境中运行,因此要多次尝试

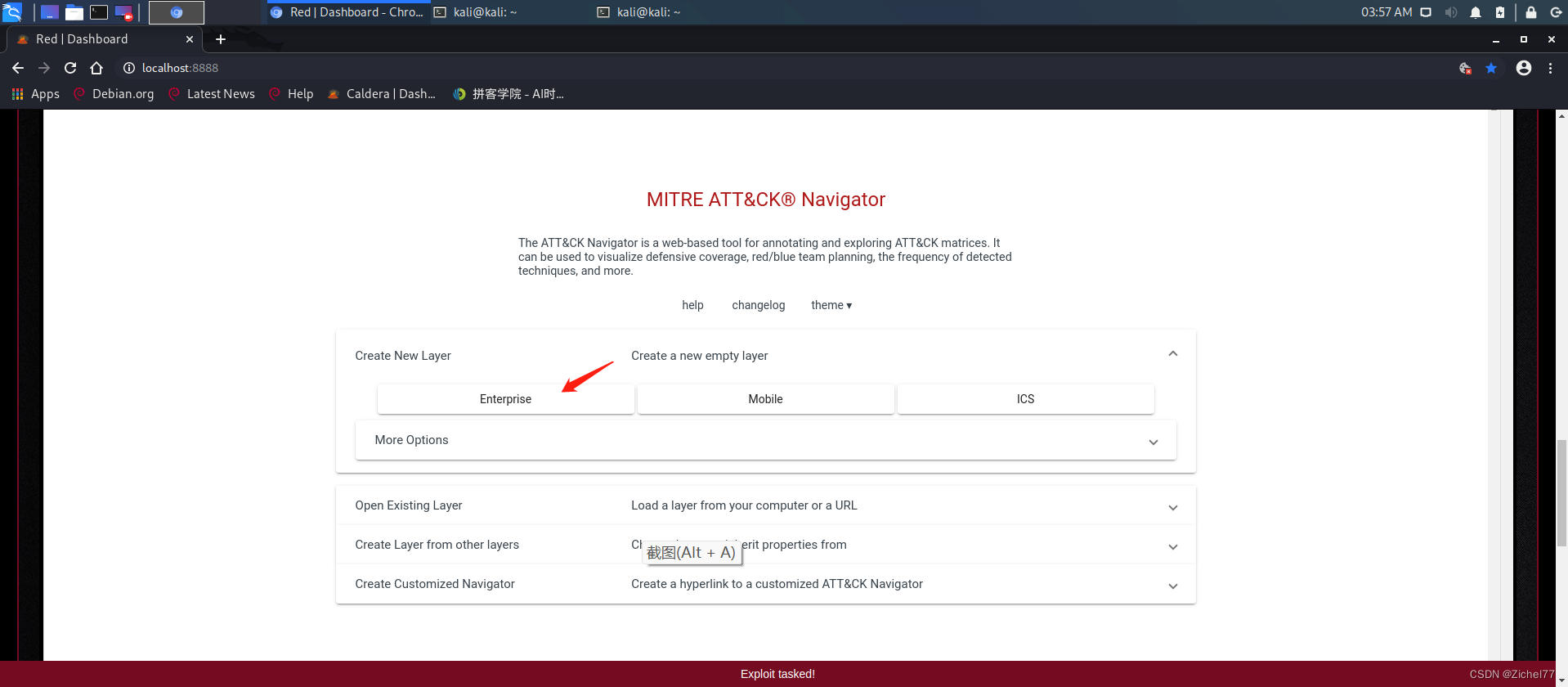

Compass指南针

首先要了解什么是ATT&CK Navigator

想用颜色去绘制红队的攻击路径或者蓝队的防御思路或者攻防差距分析时,通常会借助Navigator导航器,需要进入官网,根据着色器层级选择以及颜色标记等等去制作一些图片

caldera相当于以插件的形式将Navigator集成到了Compass中

对Enterprise技术域进行选择

由于官方新版本还没有优化好的原因,总是在转圈…

GameBoard游戏榜

用于在演习中监控红队和蓝队的作战情况,看看蓝队能否发现、回应和关闭红队对手

因此我们首先要生成一个蓝队agent,,复制下方的代码即可生成蓝队agent

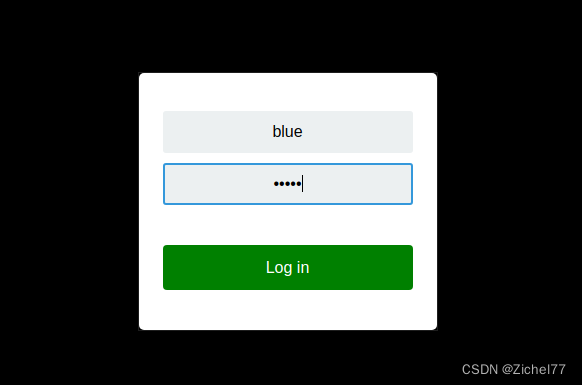

然后就要退出现有的组,首先就是去log out

然后就要退出现有的组,首先就是去log out

然后以蓝队身份进入

查看agent就有上线

-

相关阅读:

安达发|APS软件多工厂架构引领生产管理新革命

MIT-BIH-AF 数据集开发库

24点问题(带输出构造方式)

Windows中毒应急方式

想没想过自己做个APP?来,机会来了

向毕业妥协系列之机器学习笔记:监督学习-回归与分类(一)

5次折戟IPO,互联网家装这条路,没土巴兔想的那么简单

idea启动项目很久很慢的一种解决方案

客户案例 | 保险科技日新月异,打造“一站式”数字化转型解决方案

Day01SSM第一次笔记---Spring认识与各种注入

- 原文地址:https://blog.csdn.net/weixin_43965597/article/details/126101511