-

渗透测试-逻辑漏洞专题

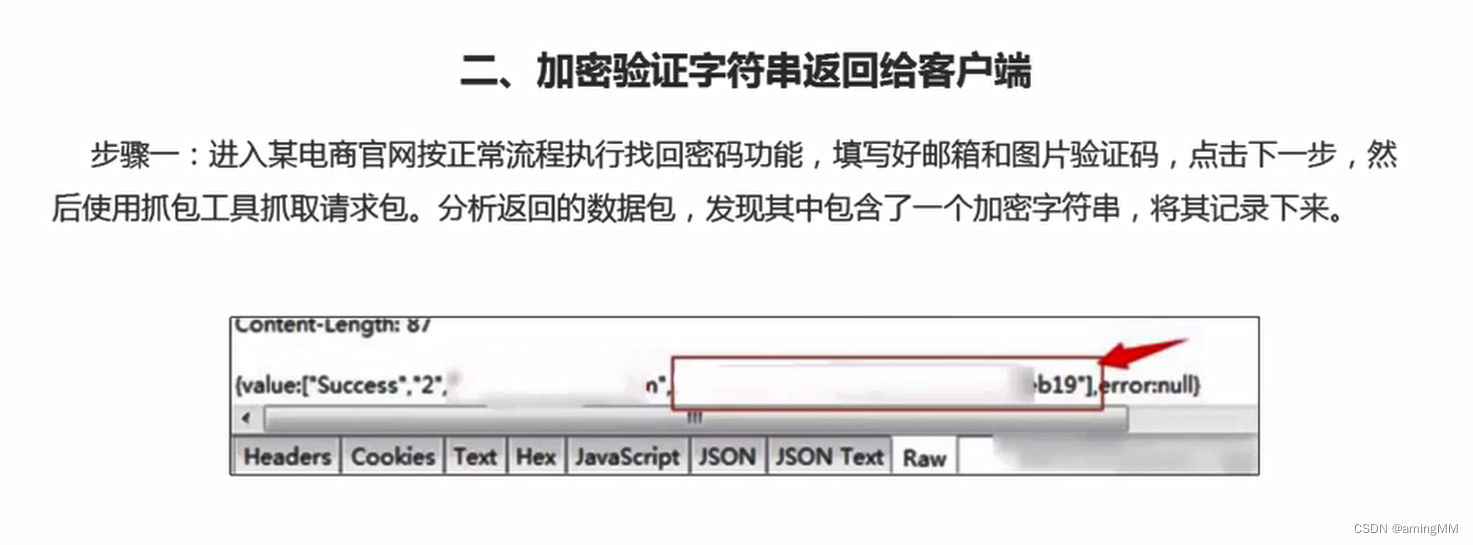

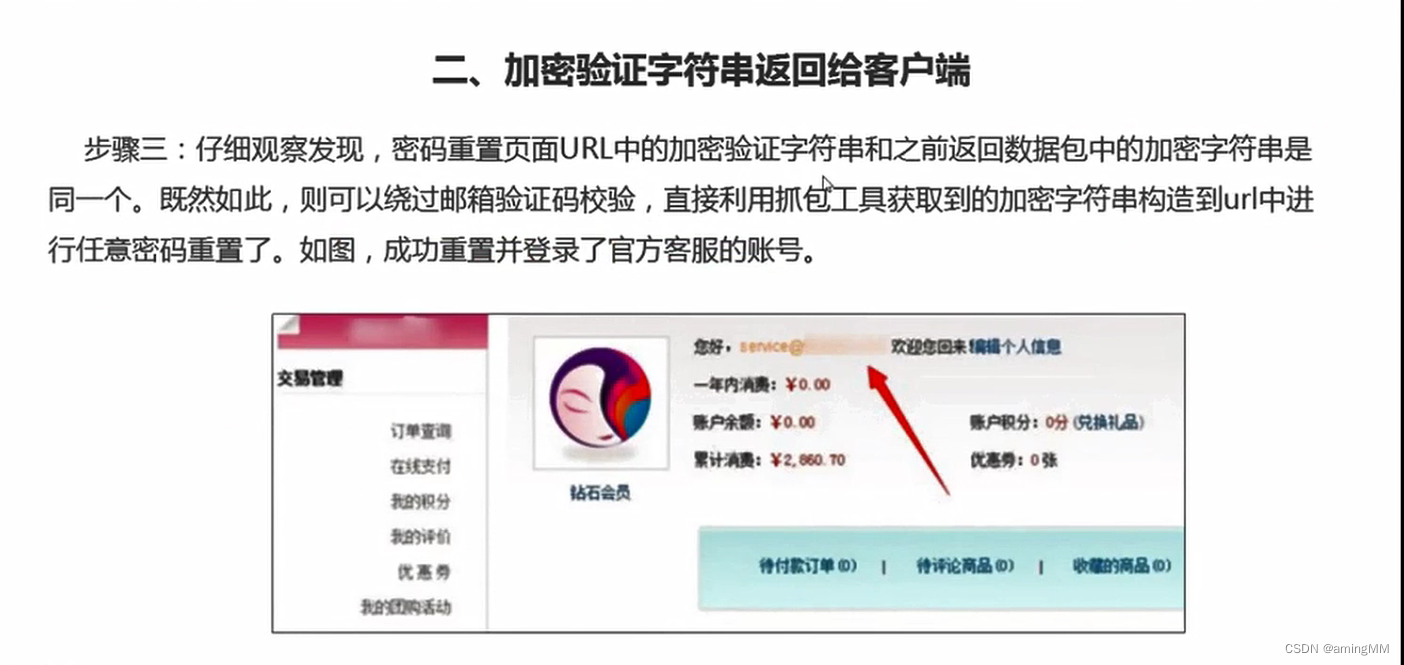

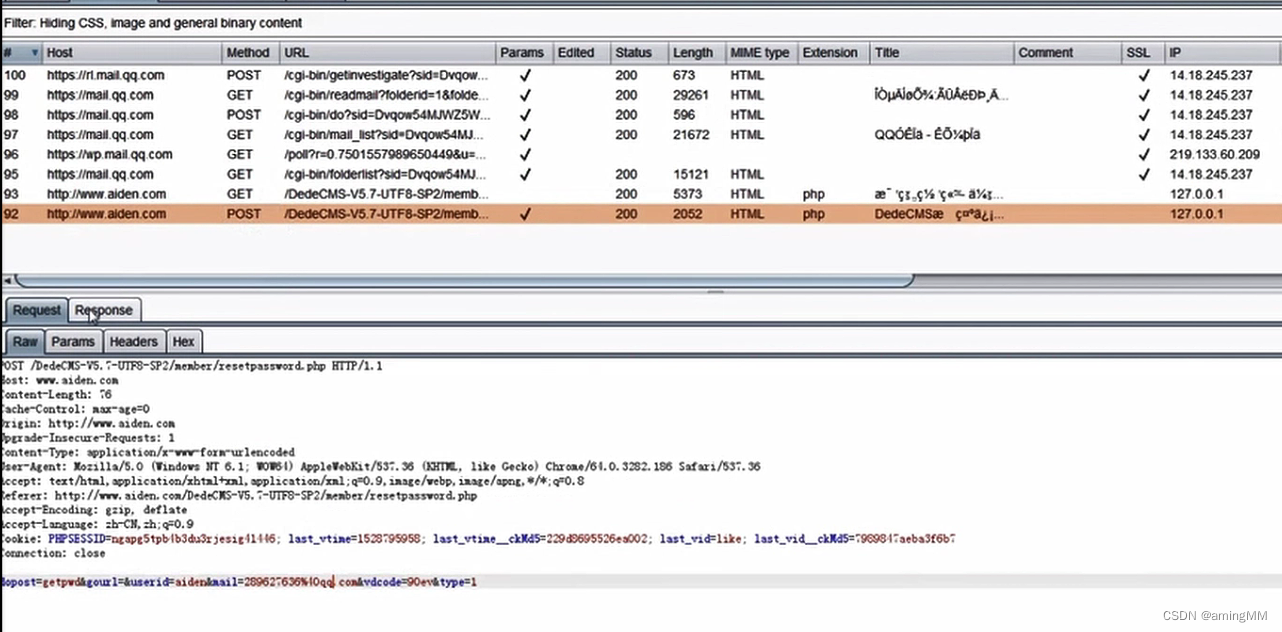

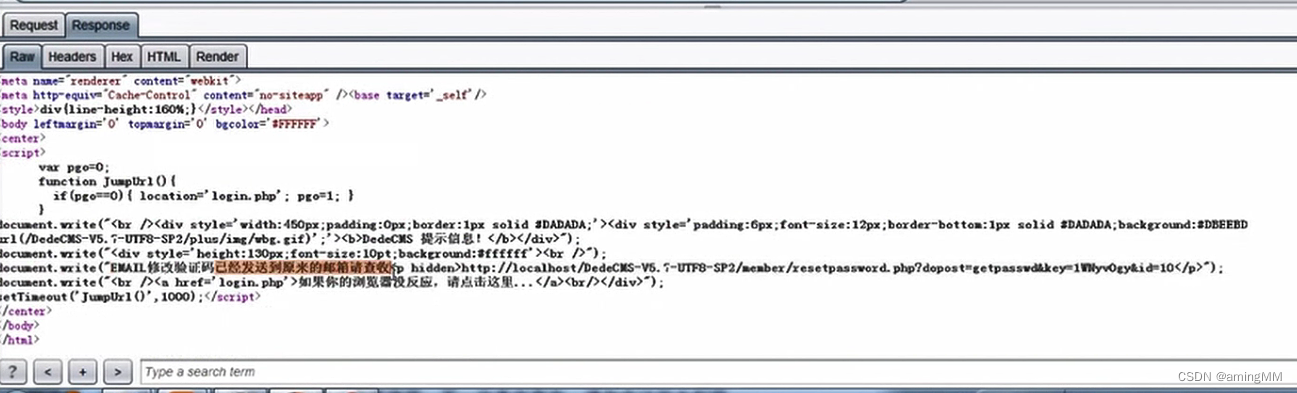

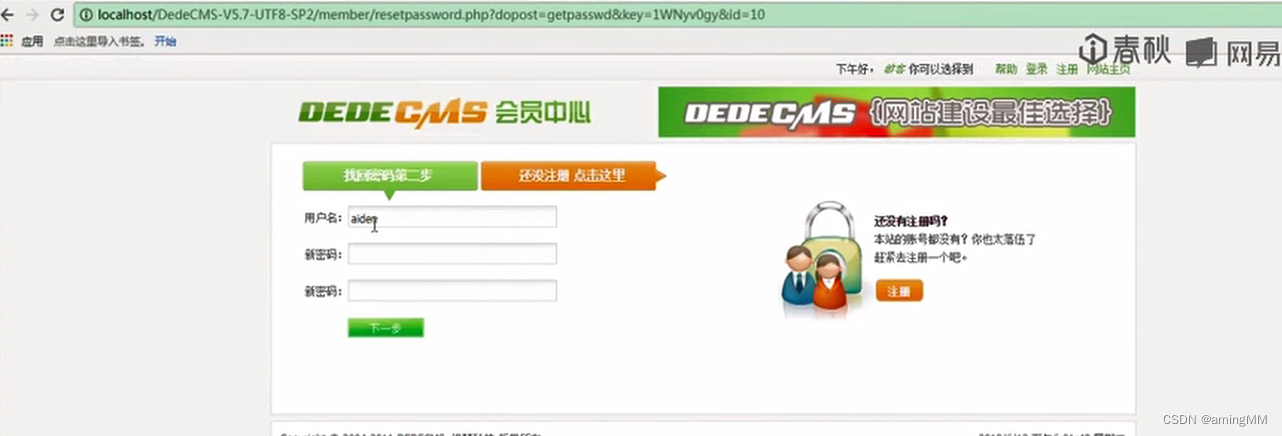

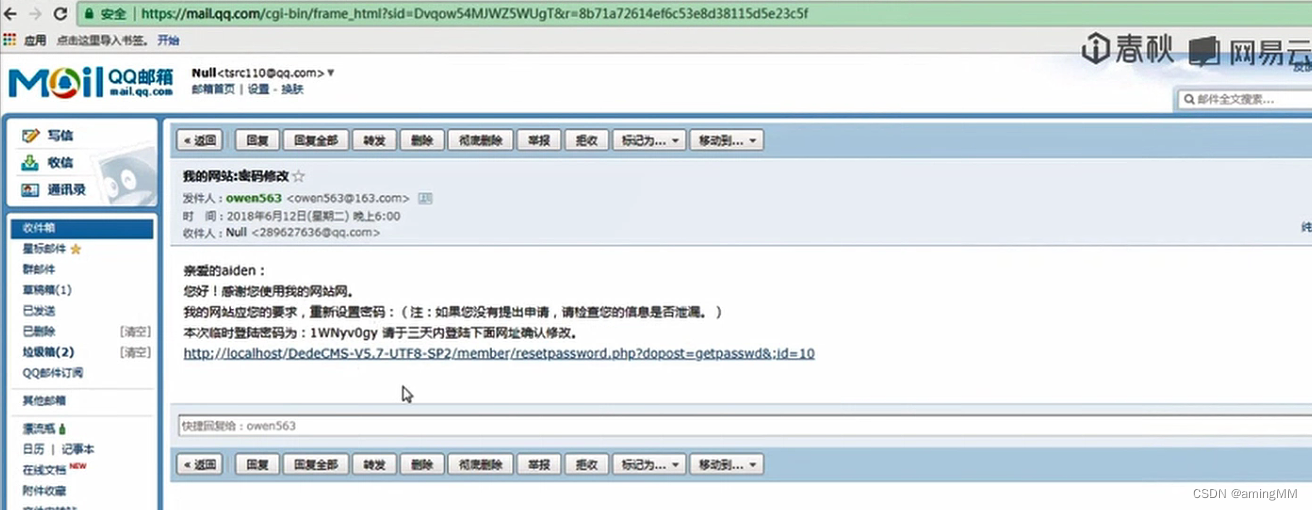

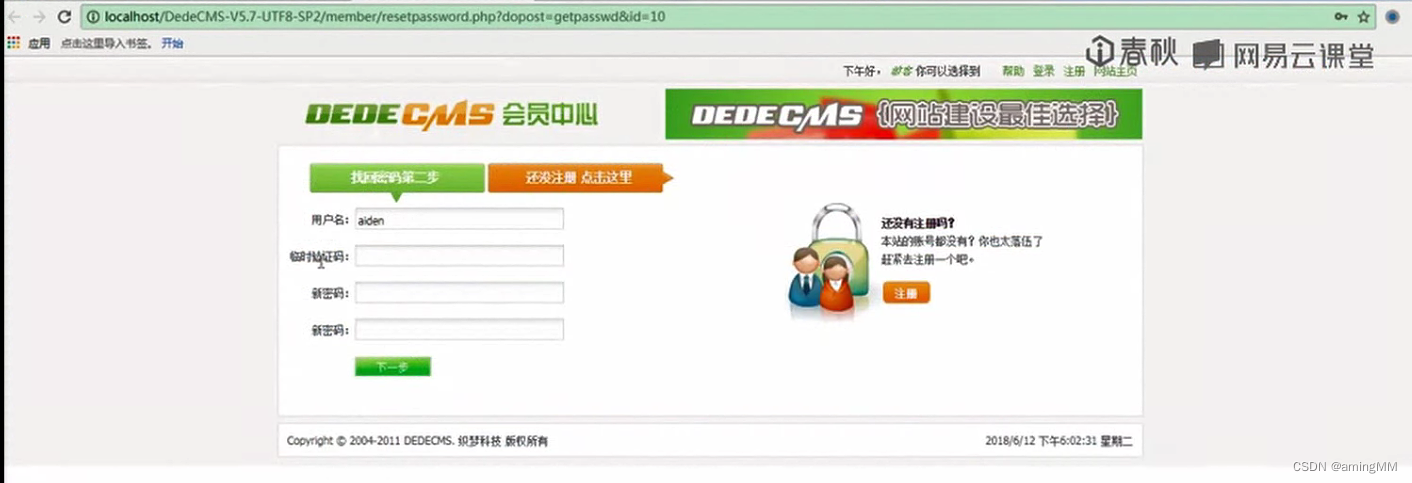

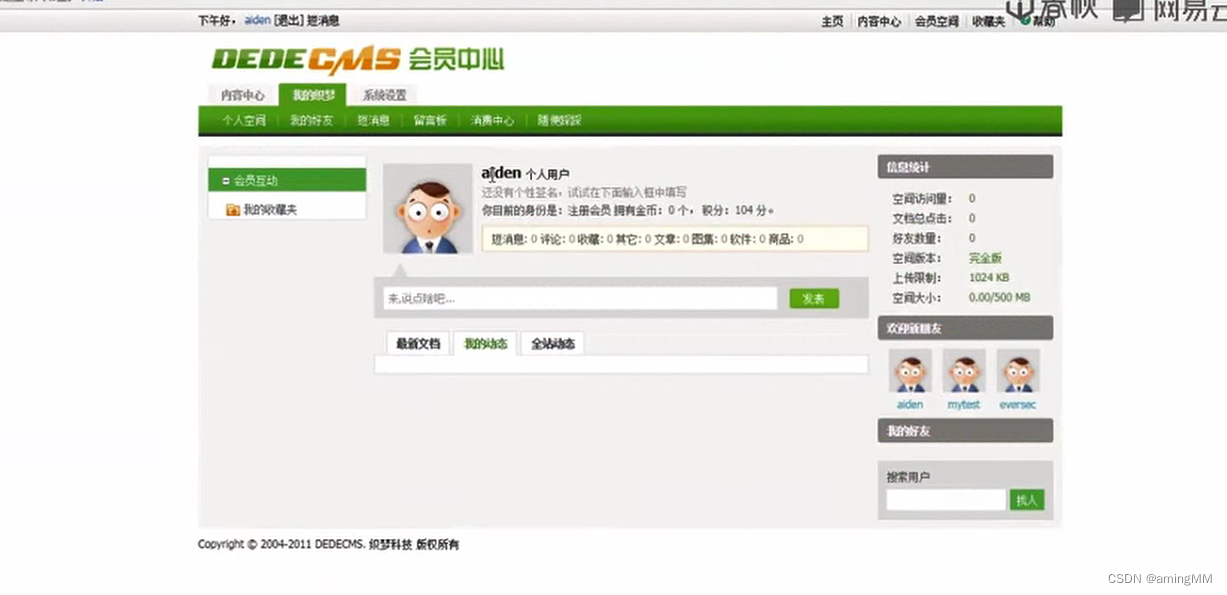

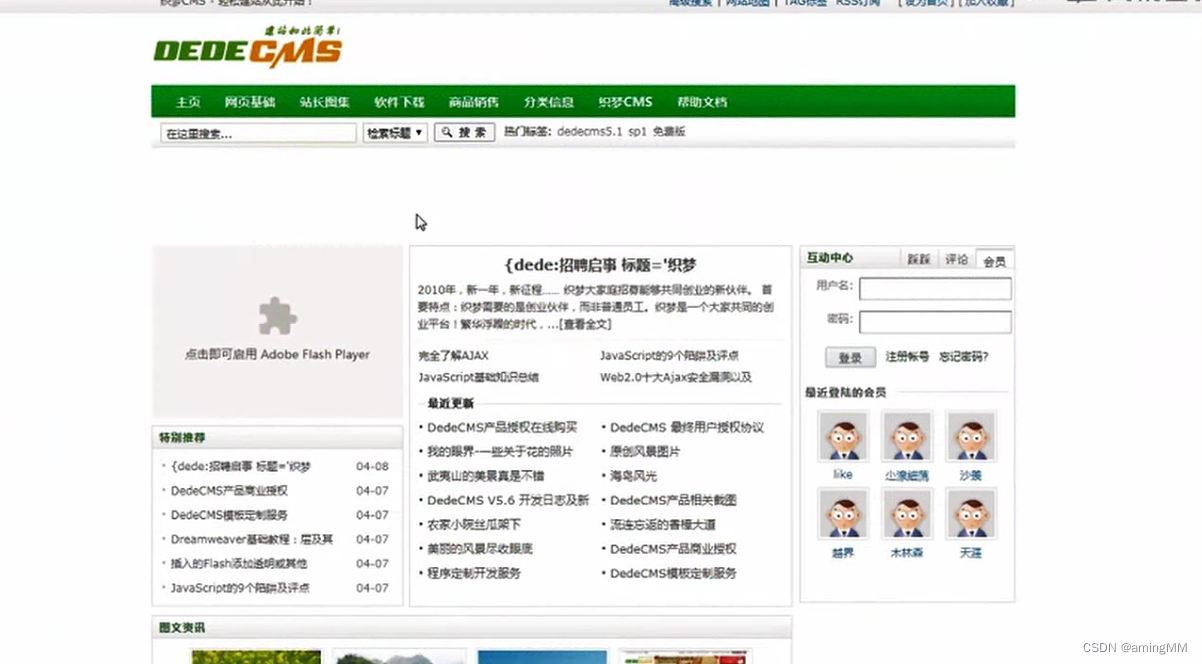

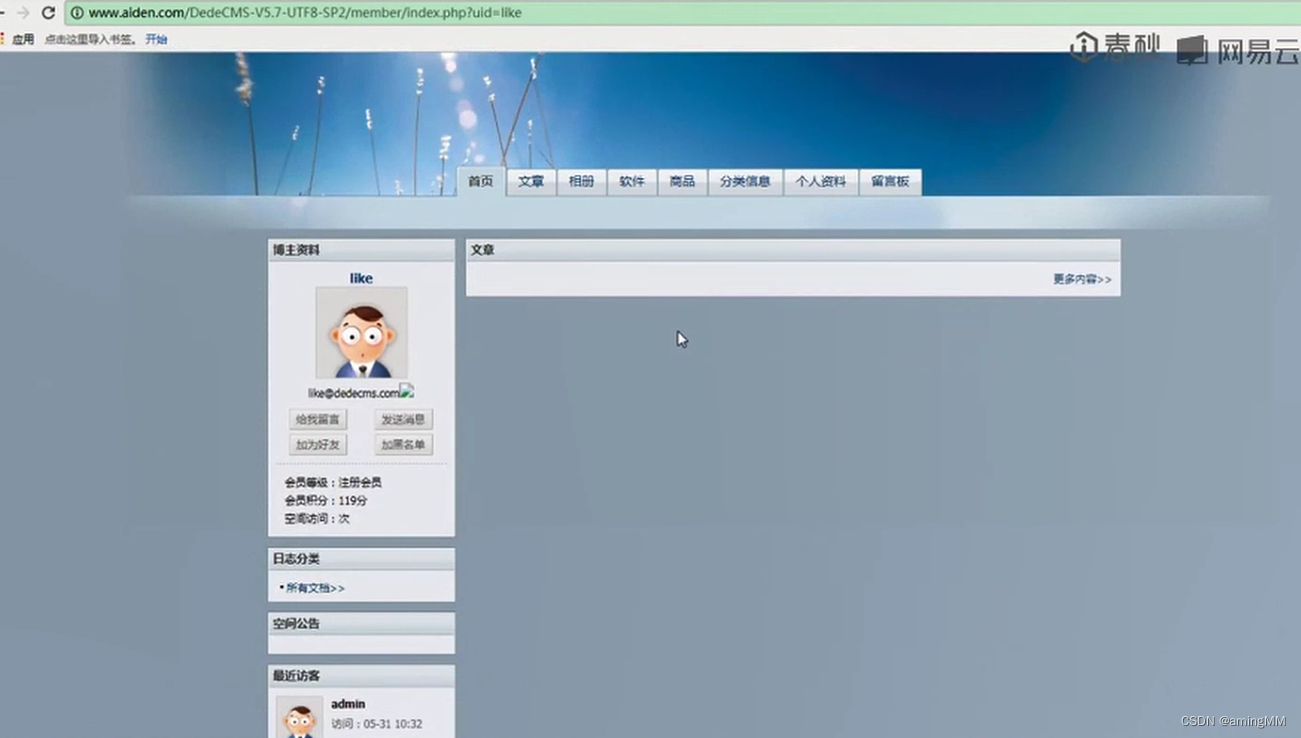

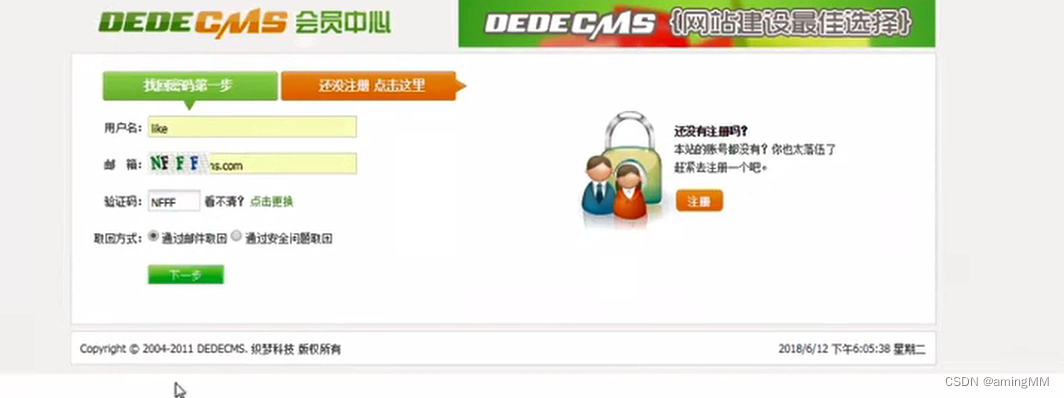

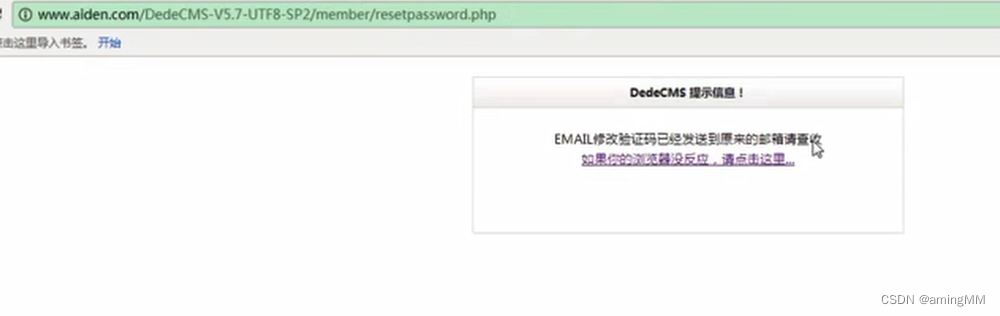

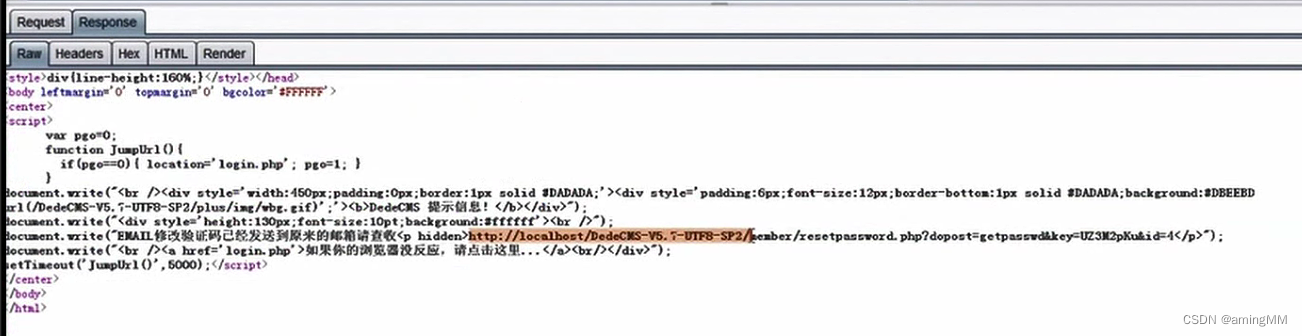

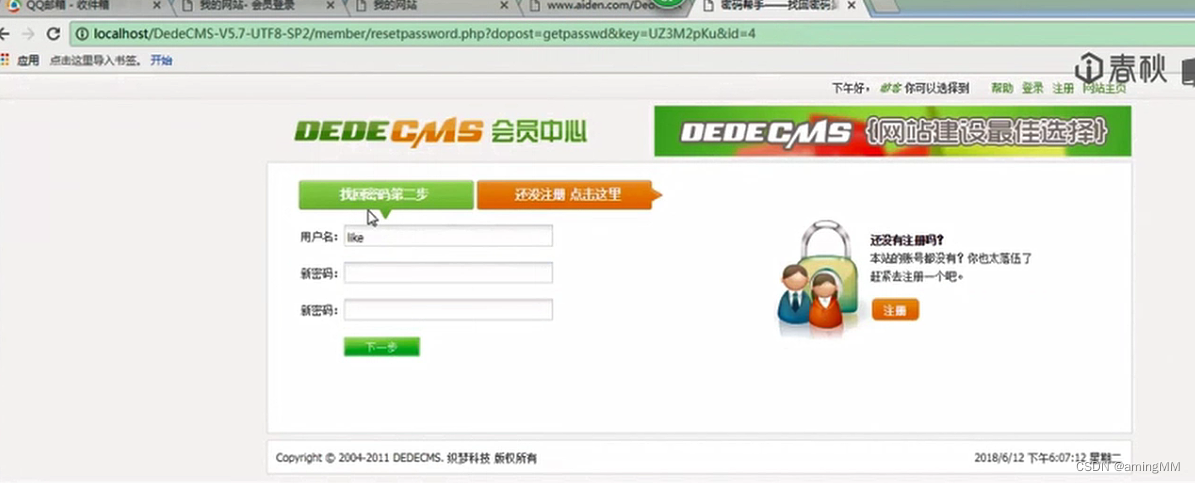

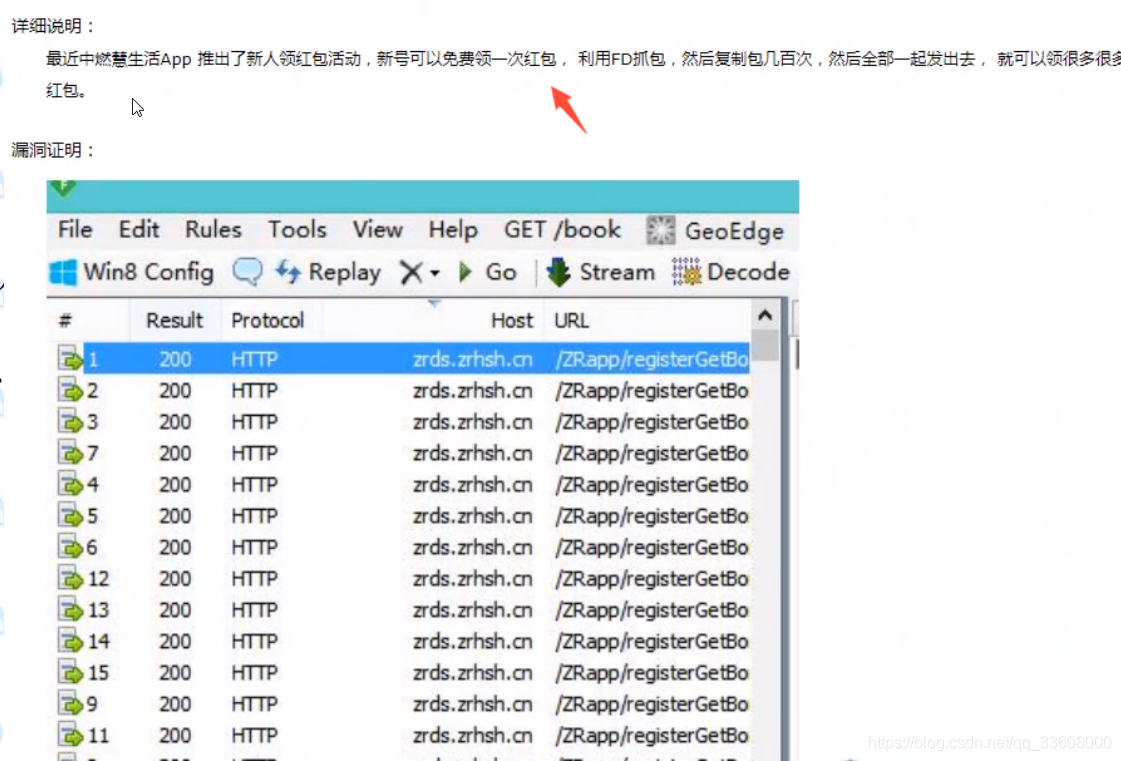

1.3 密码找回漏洞~1

1、密码重置

一般的密码重置的设计都是分为以下四步的:

1.输入账户名- 1

2.验证身份- 1

3.重置密码- 1

4.完成- 1

通常漏洞是会存在于2或者3步骤中,下面来看看常见的一些重置密码漏洞的方式。

2、任意使用

3、越权操作挖掘逻辑漏洞思路

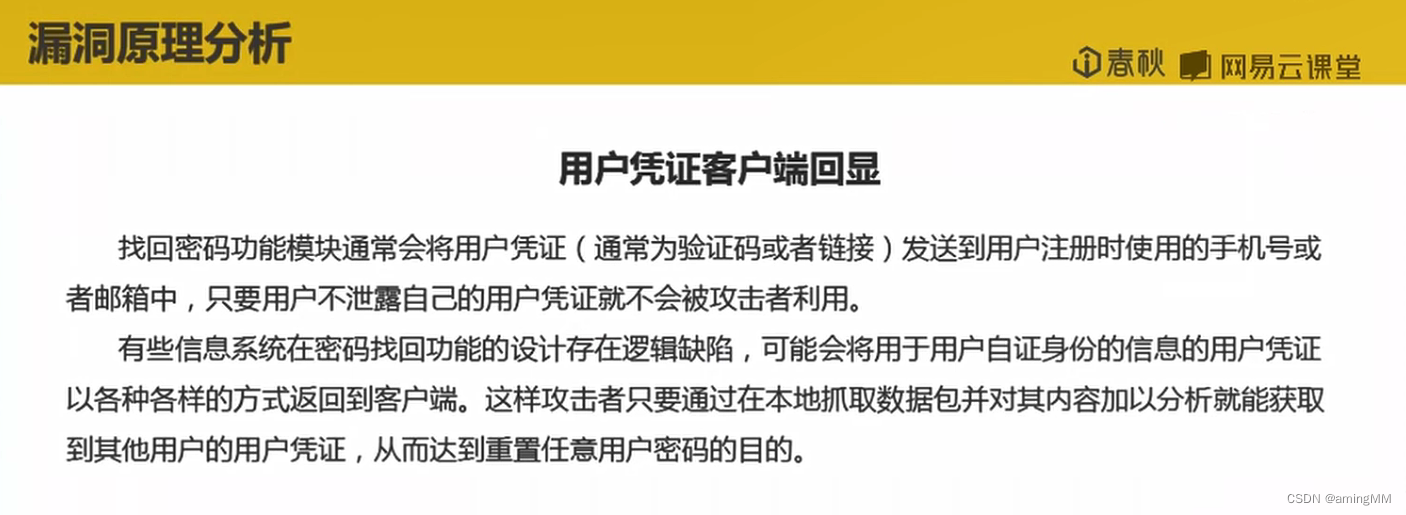

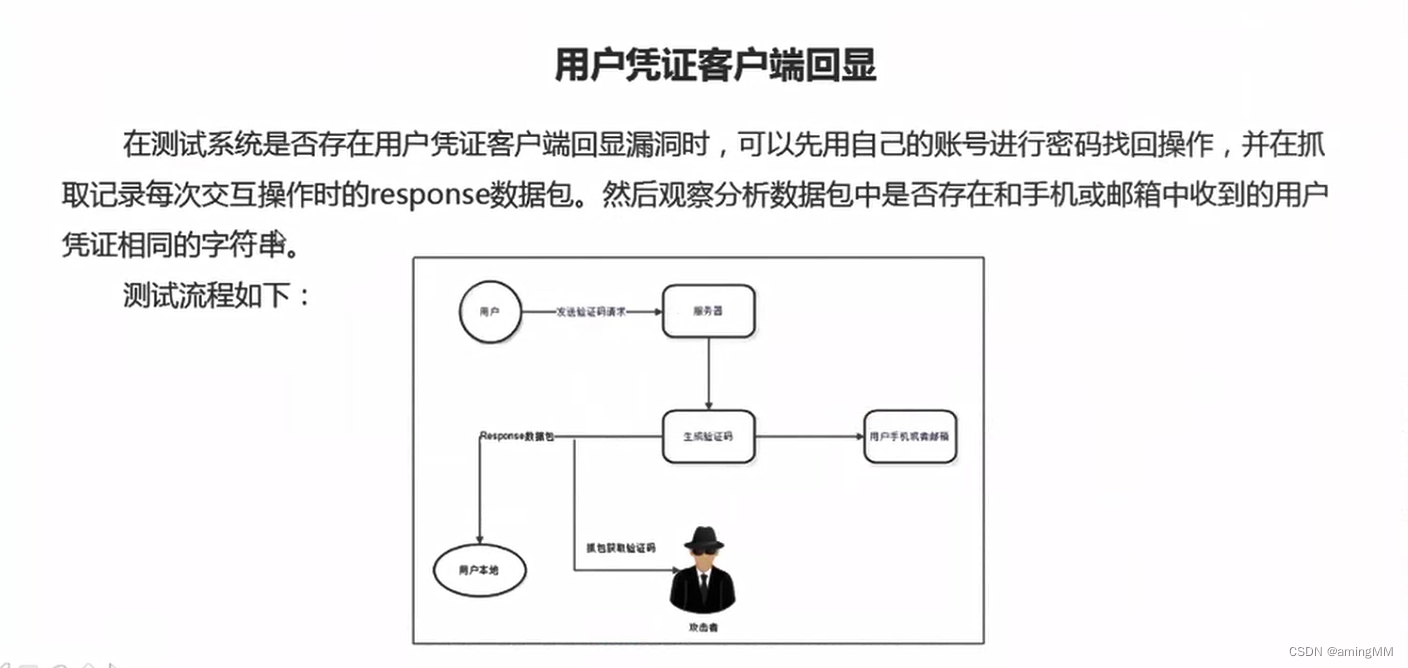

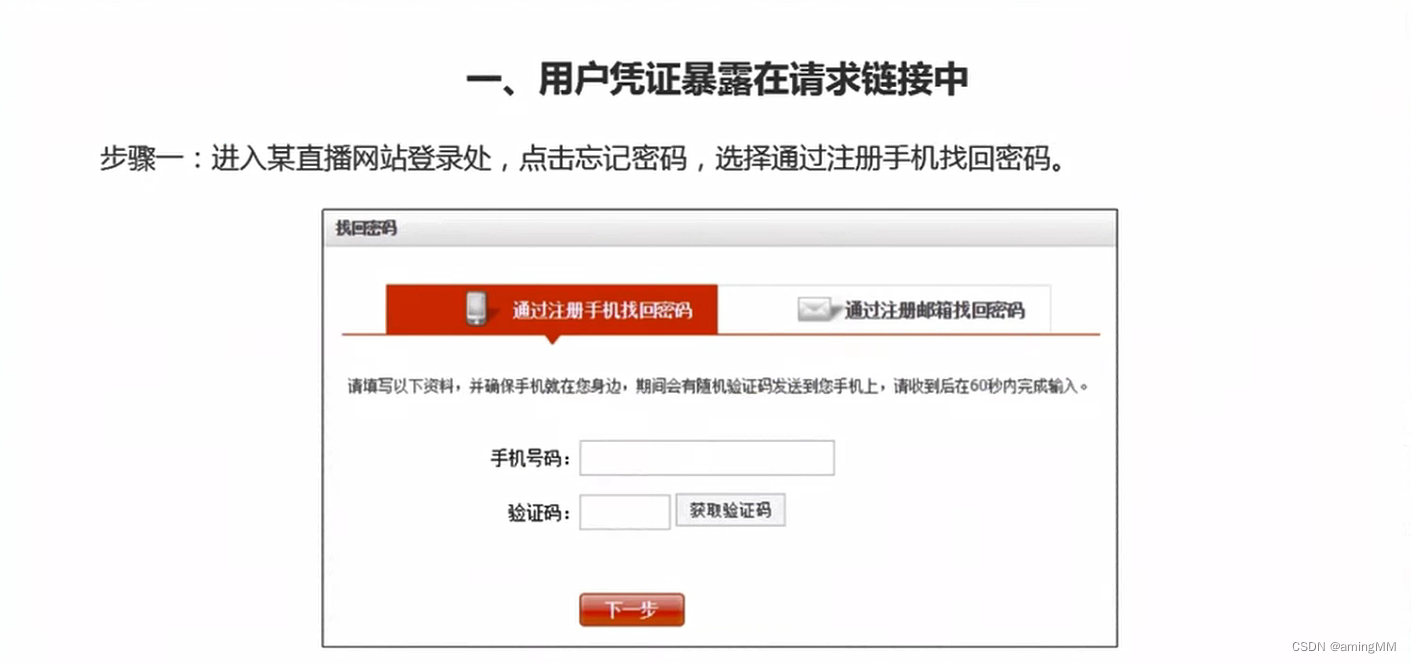

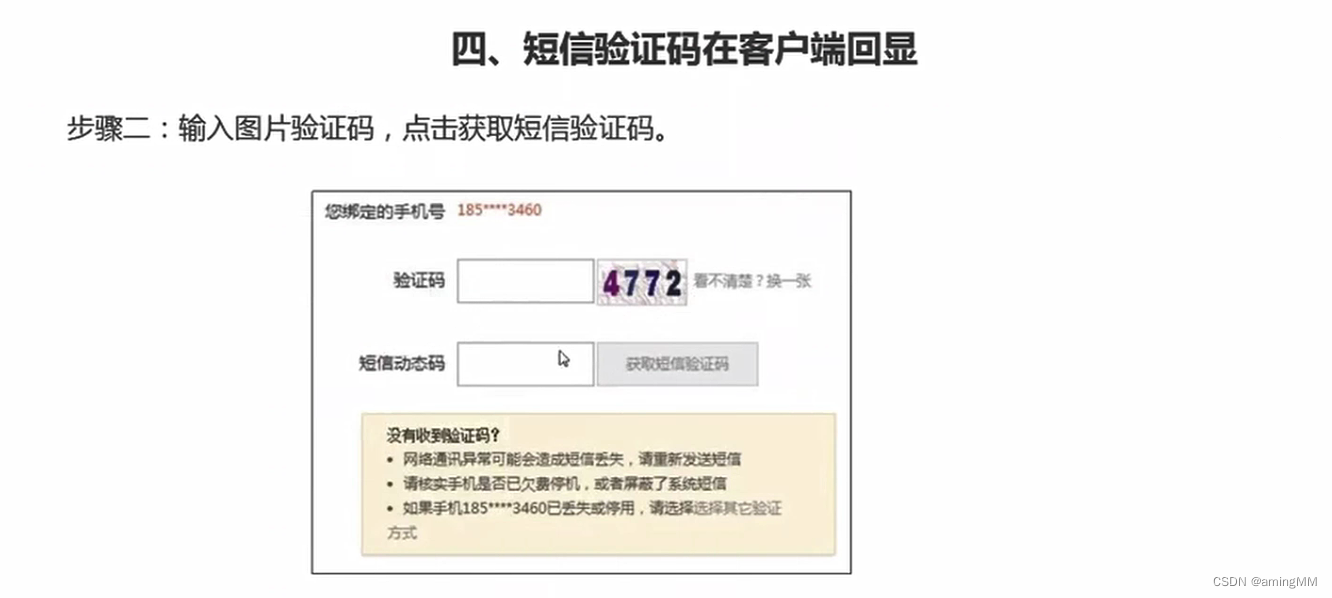

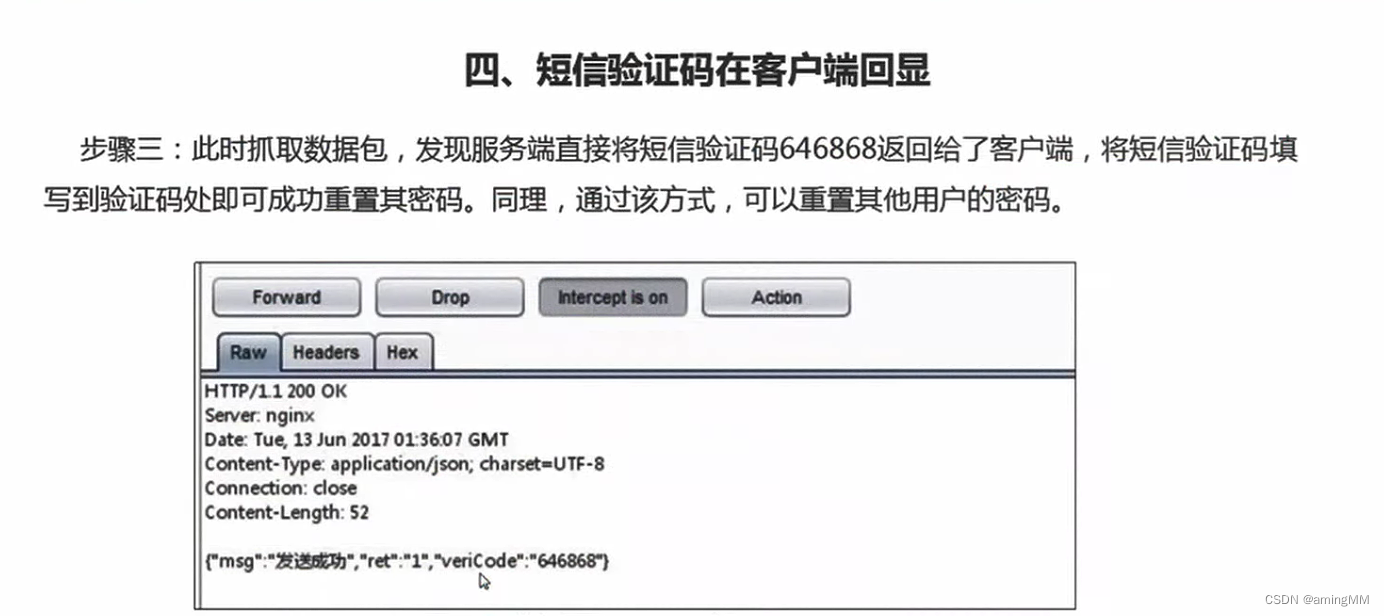

1、各种回显(验证码回显,用户凭证回显,个人信息回显)

2、各种可逆(登陆处存在撞库危害,发现用户凭证可逆)

3、逻辑顺序()

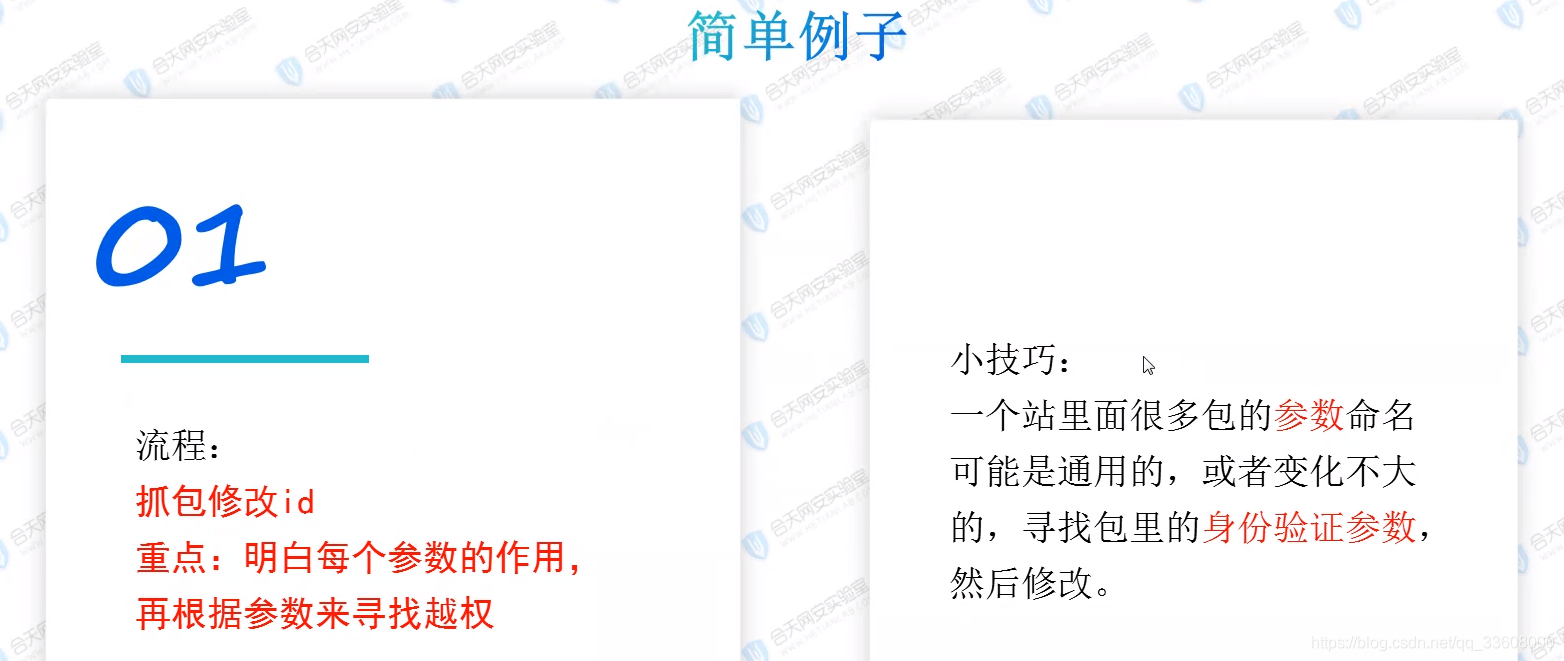

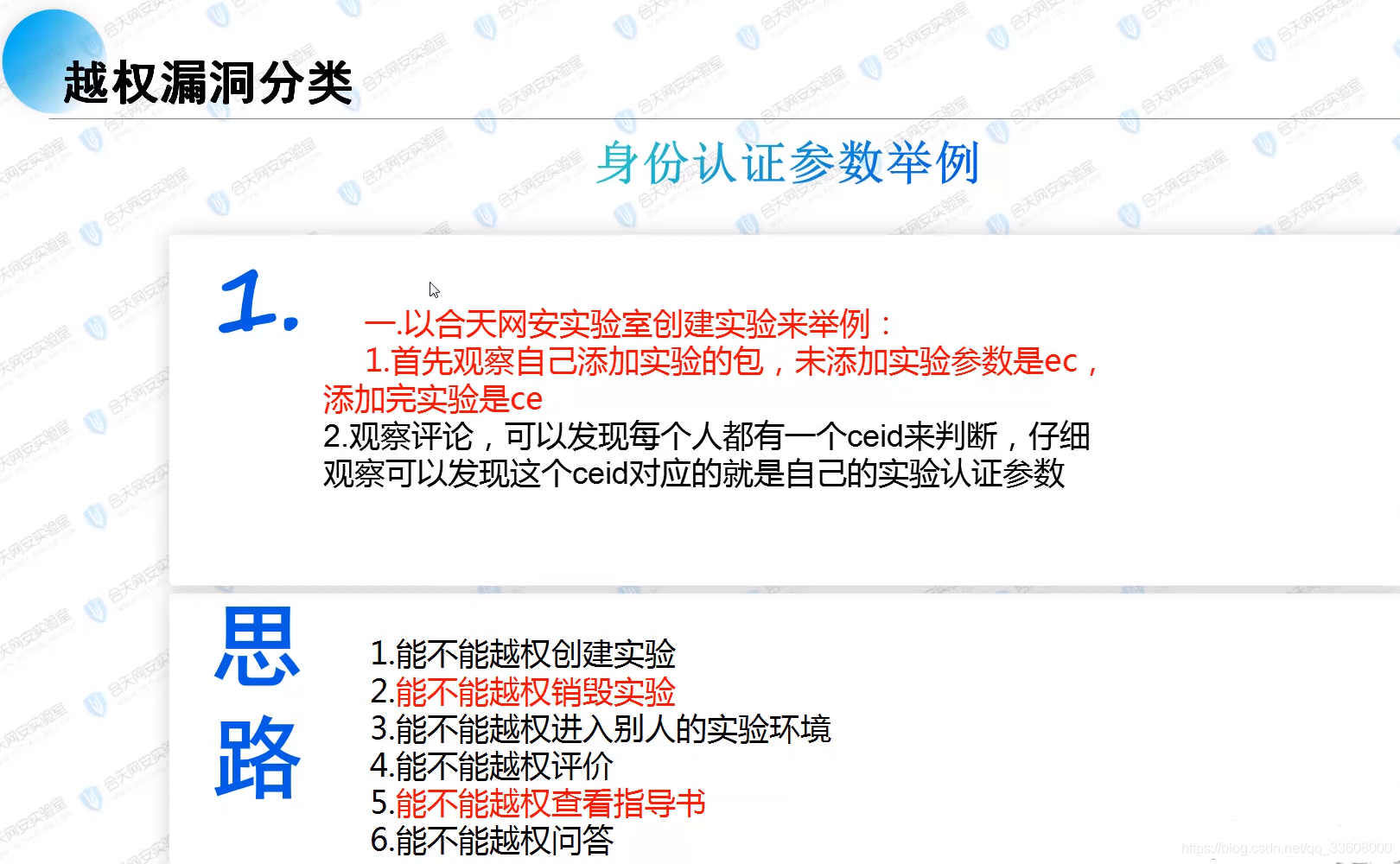

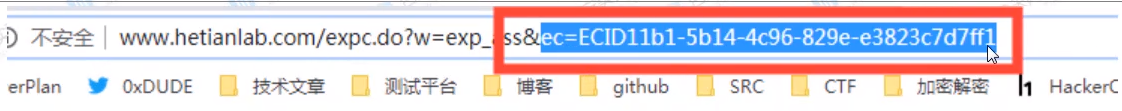

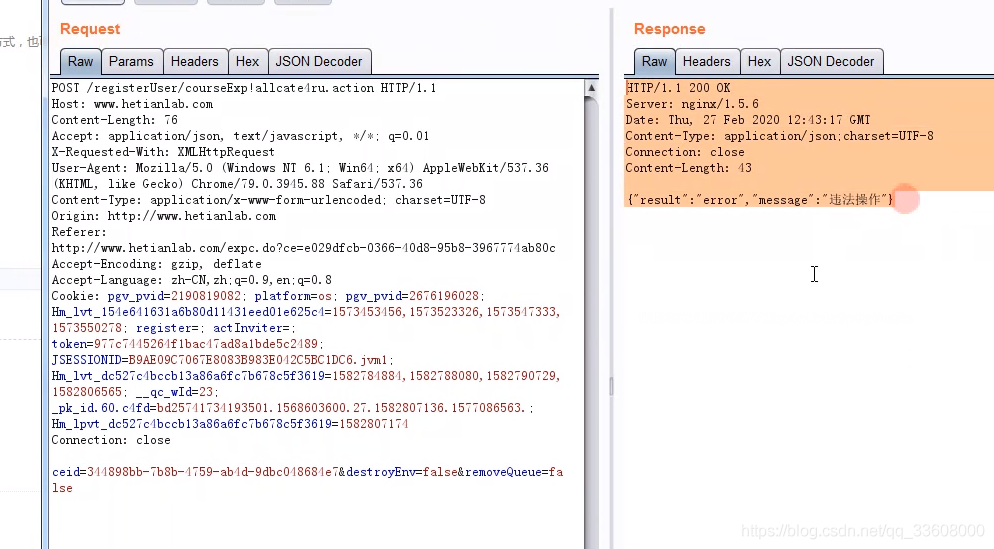

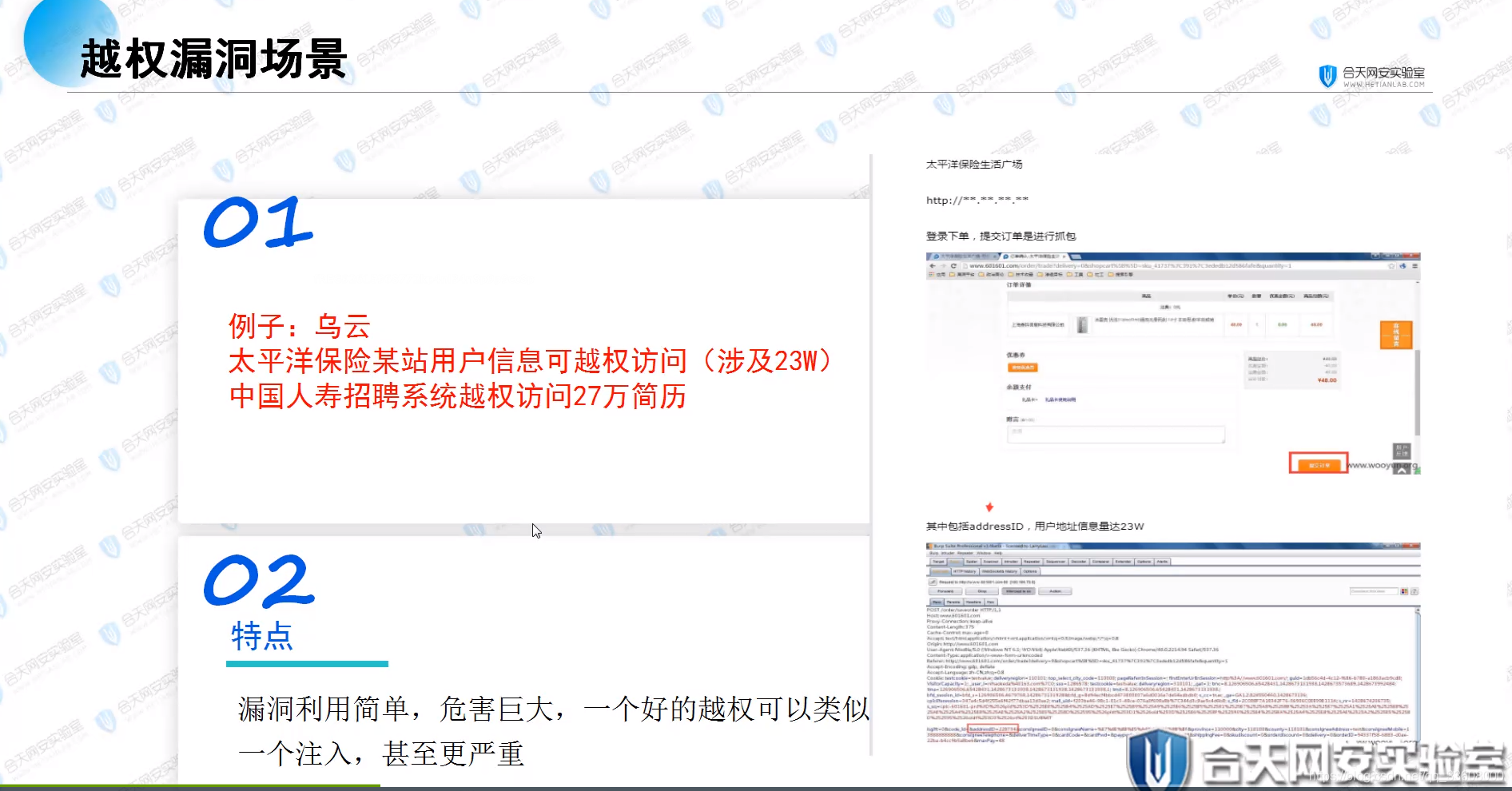

越权

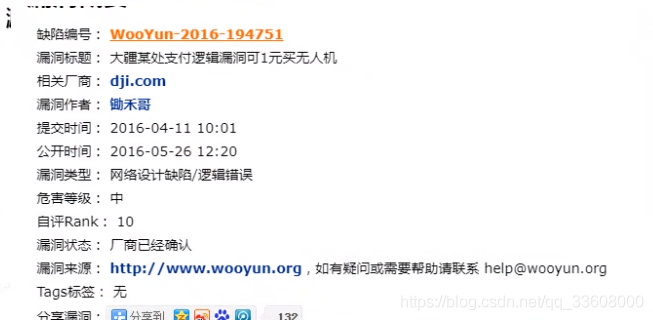

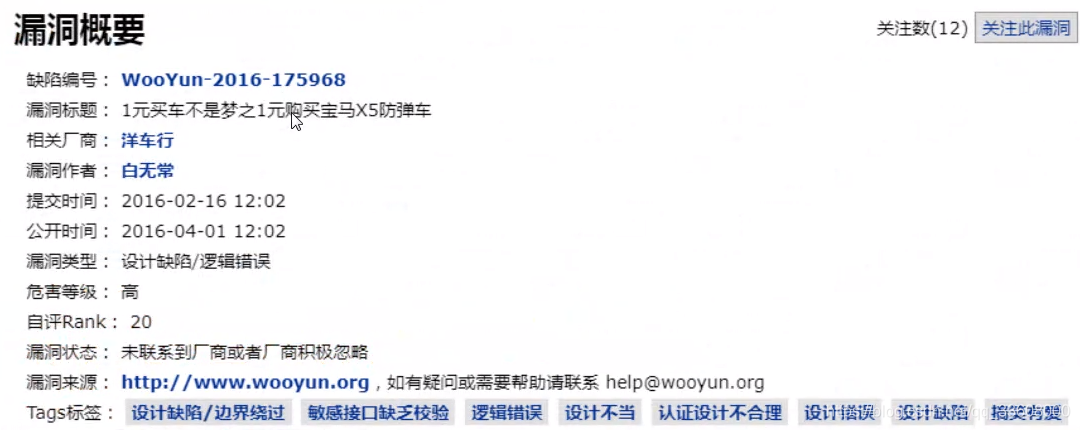

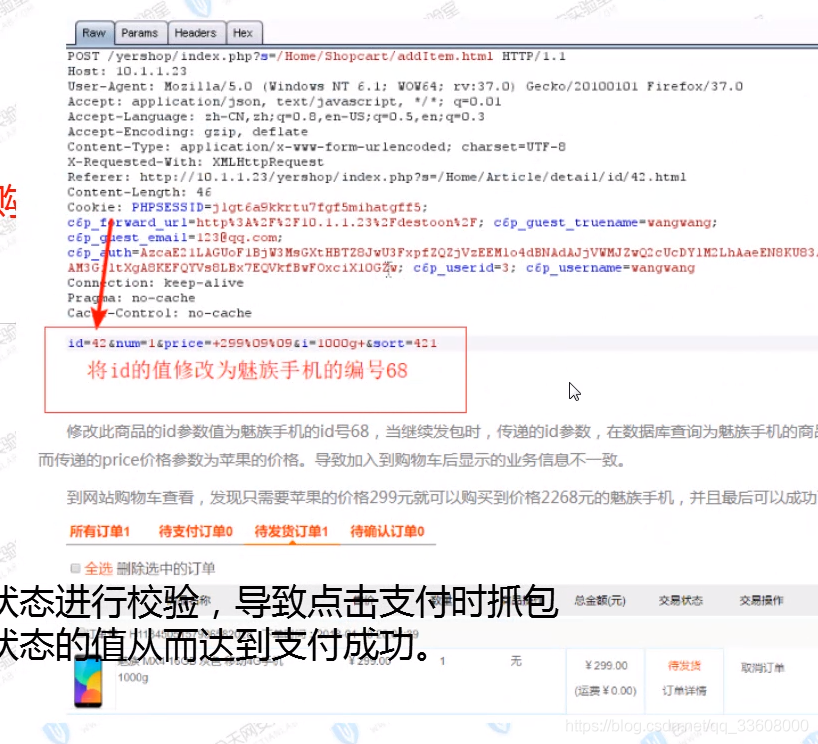

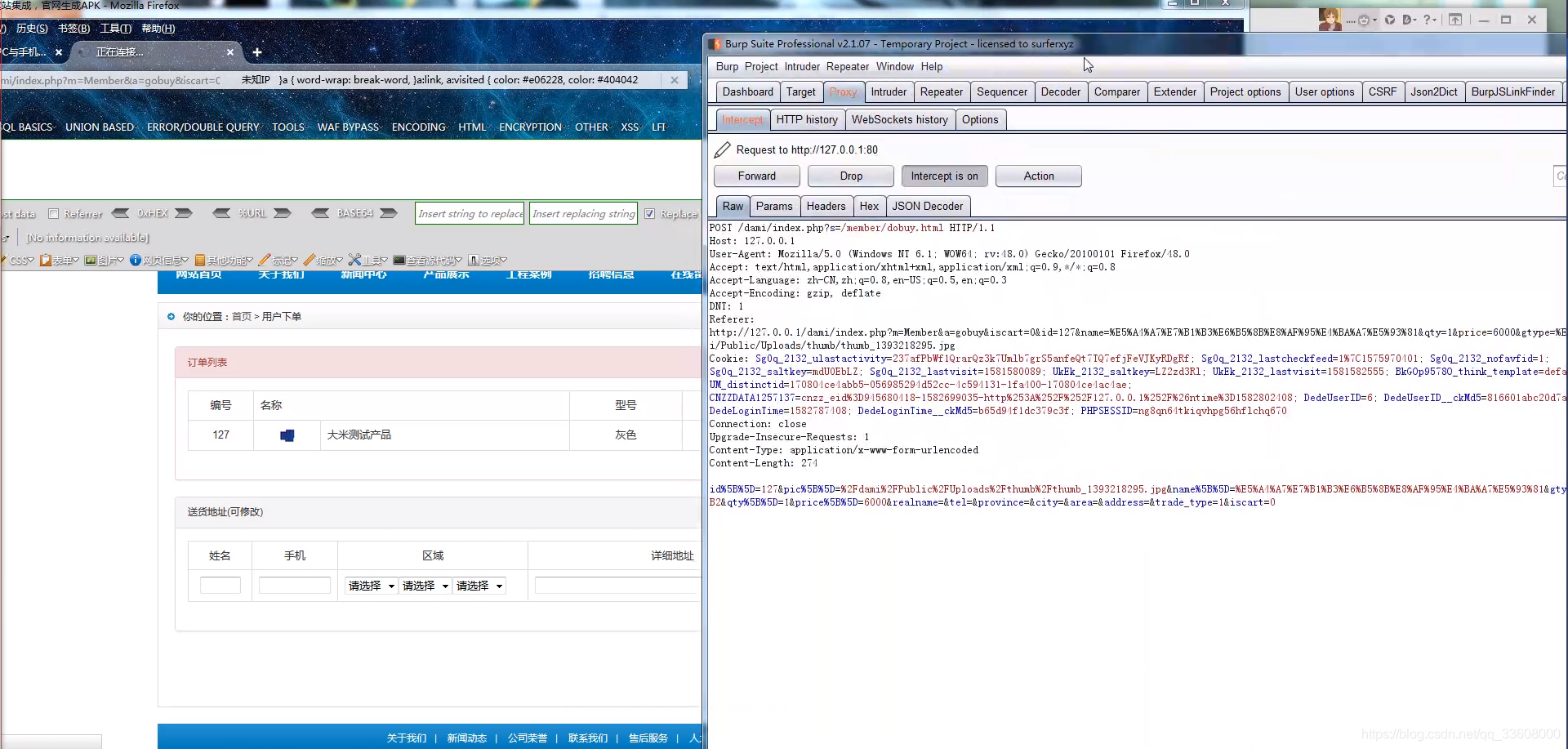

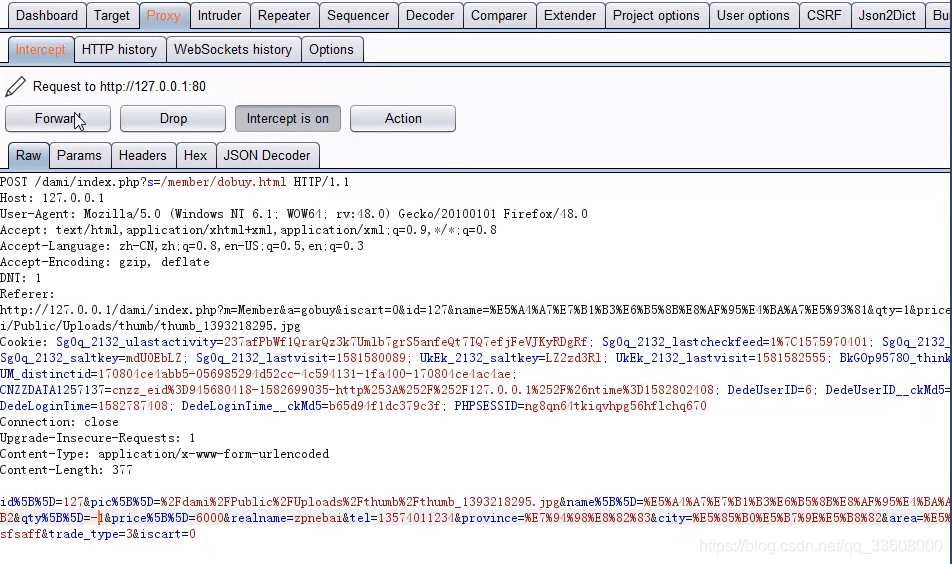

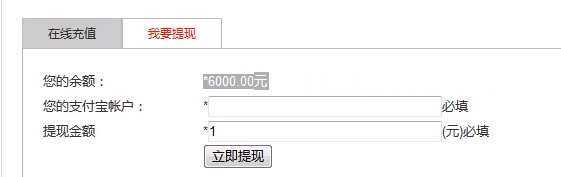

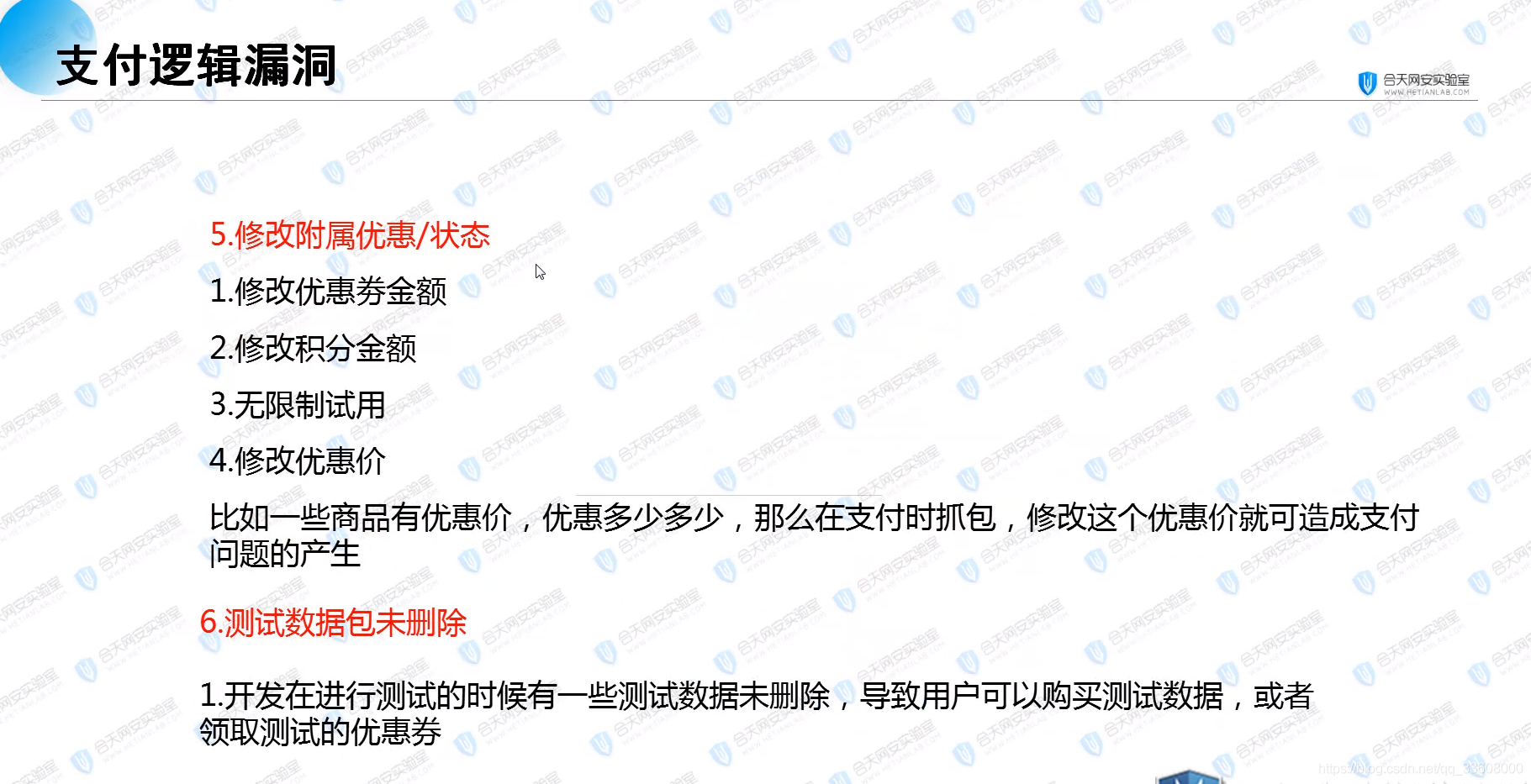

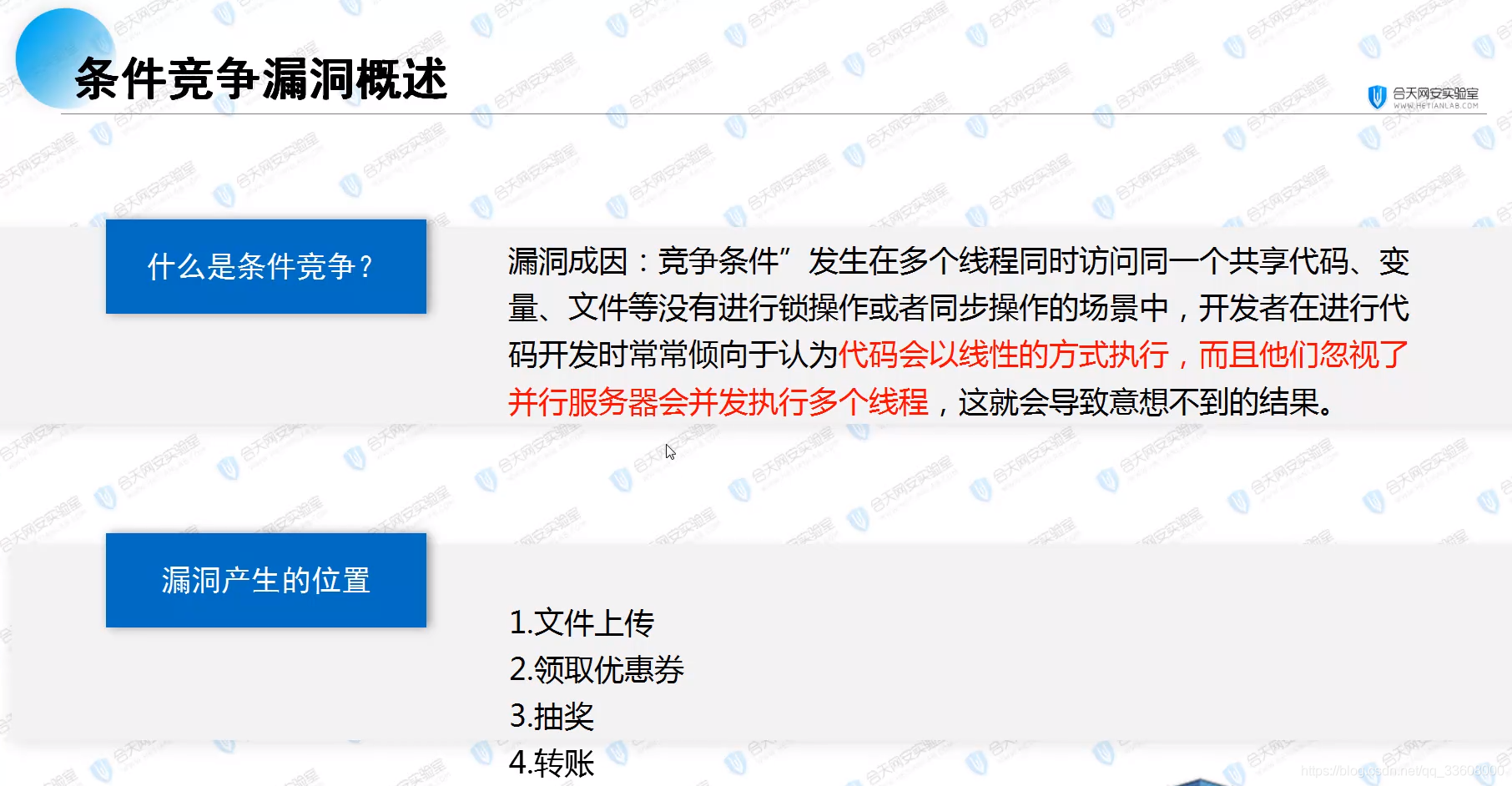

支付逻辑漏洞

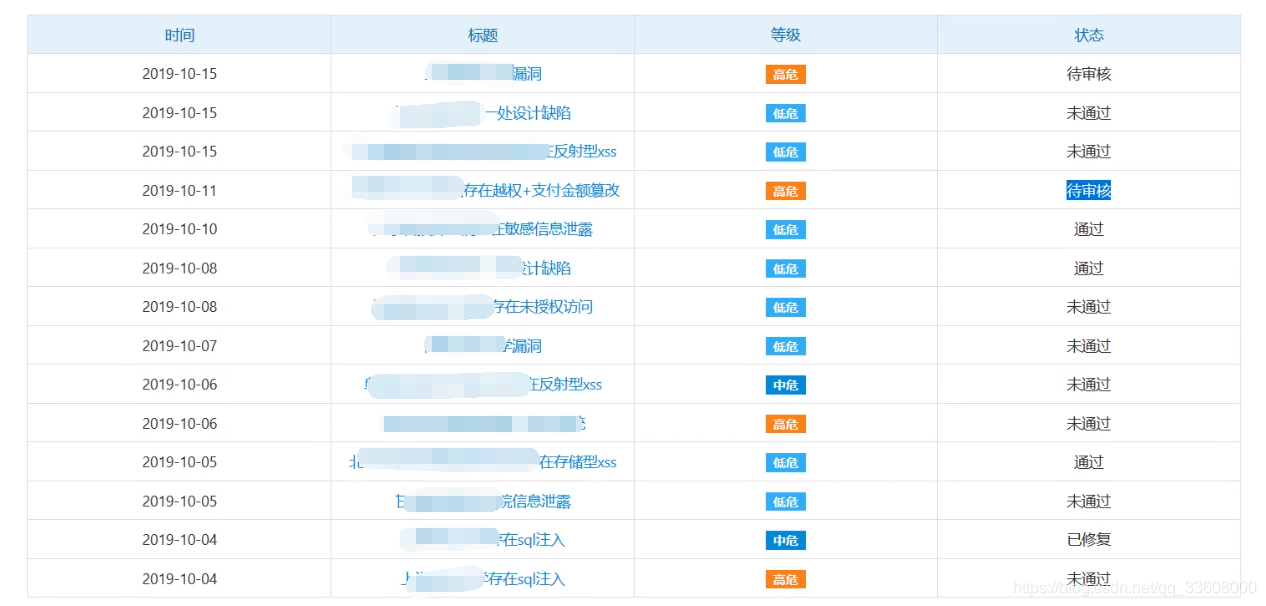

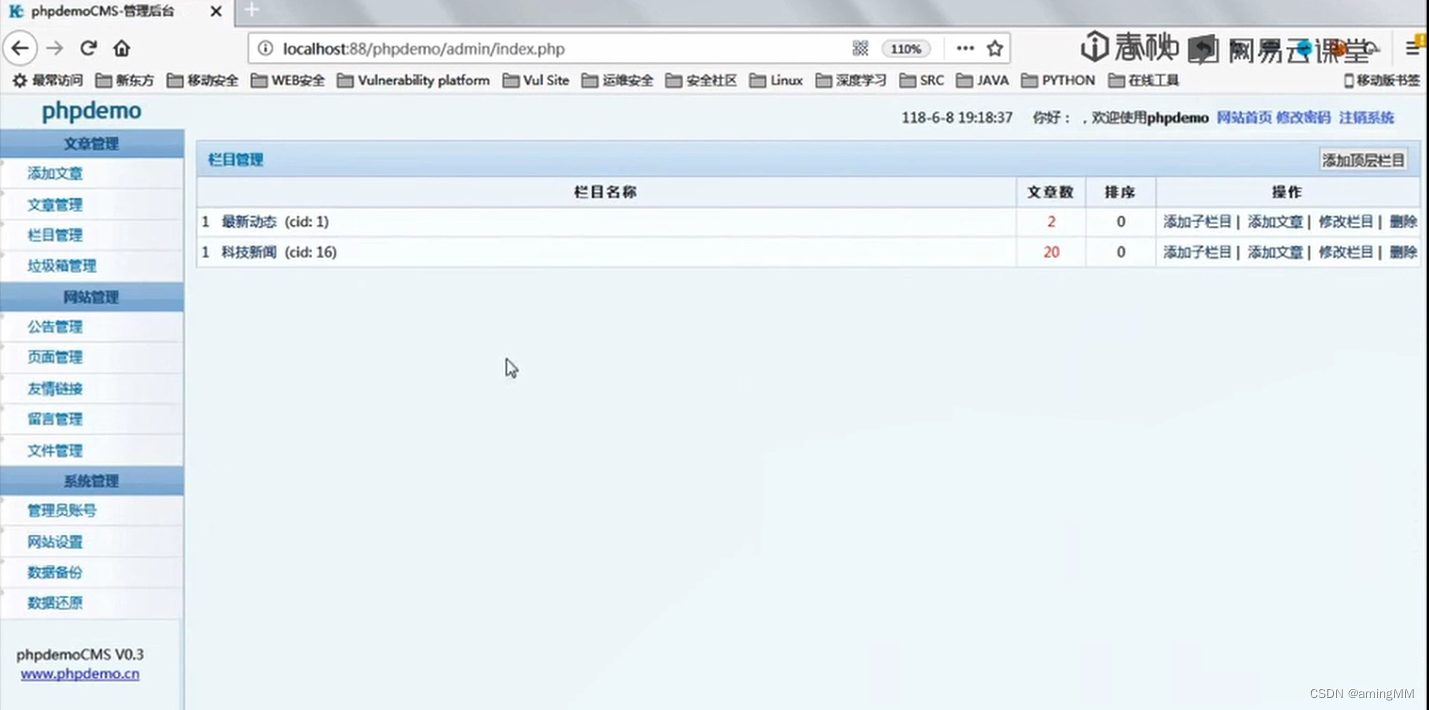

越权访问漏洞-Over permission管理账户越权

Over permission 如果使用A用户的权限去操作B用户的数据,A的权限小于B的权限,如果能够成功操作,则称之为越权操作。

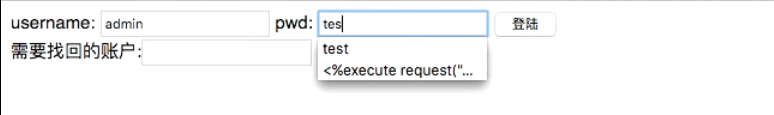

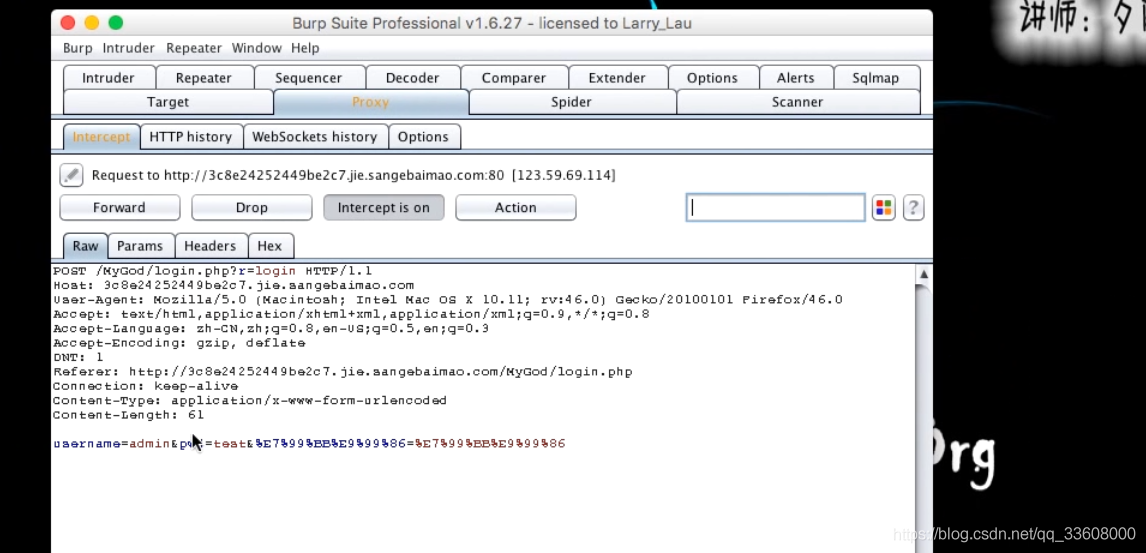

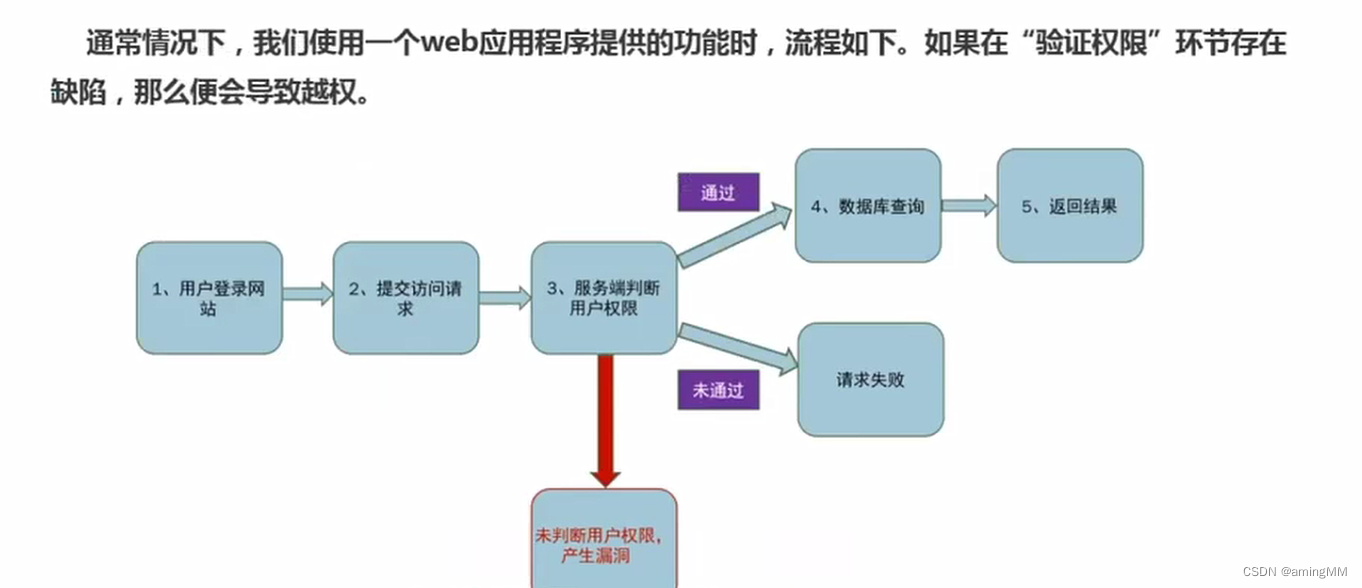

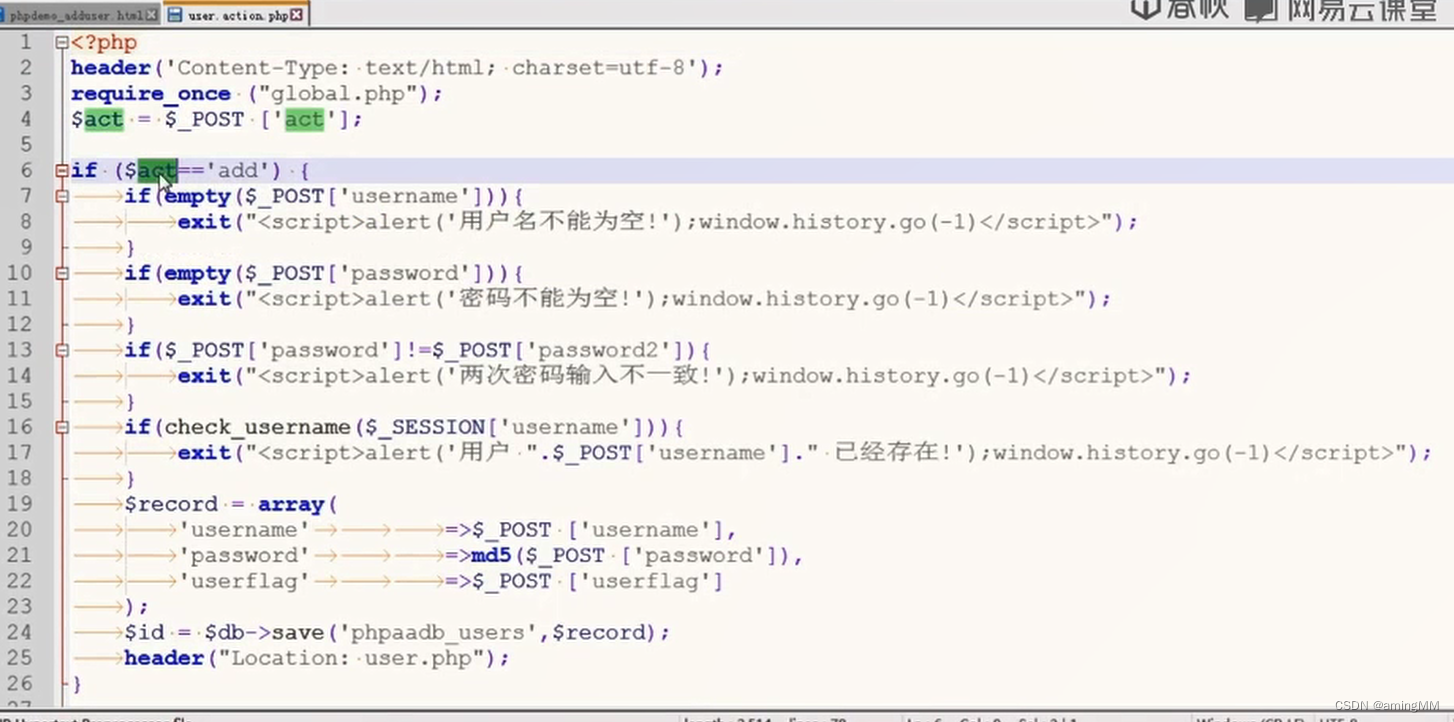

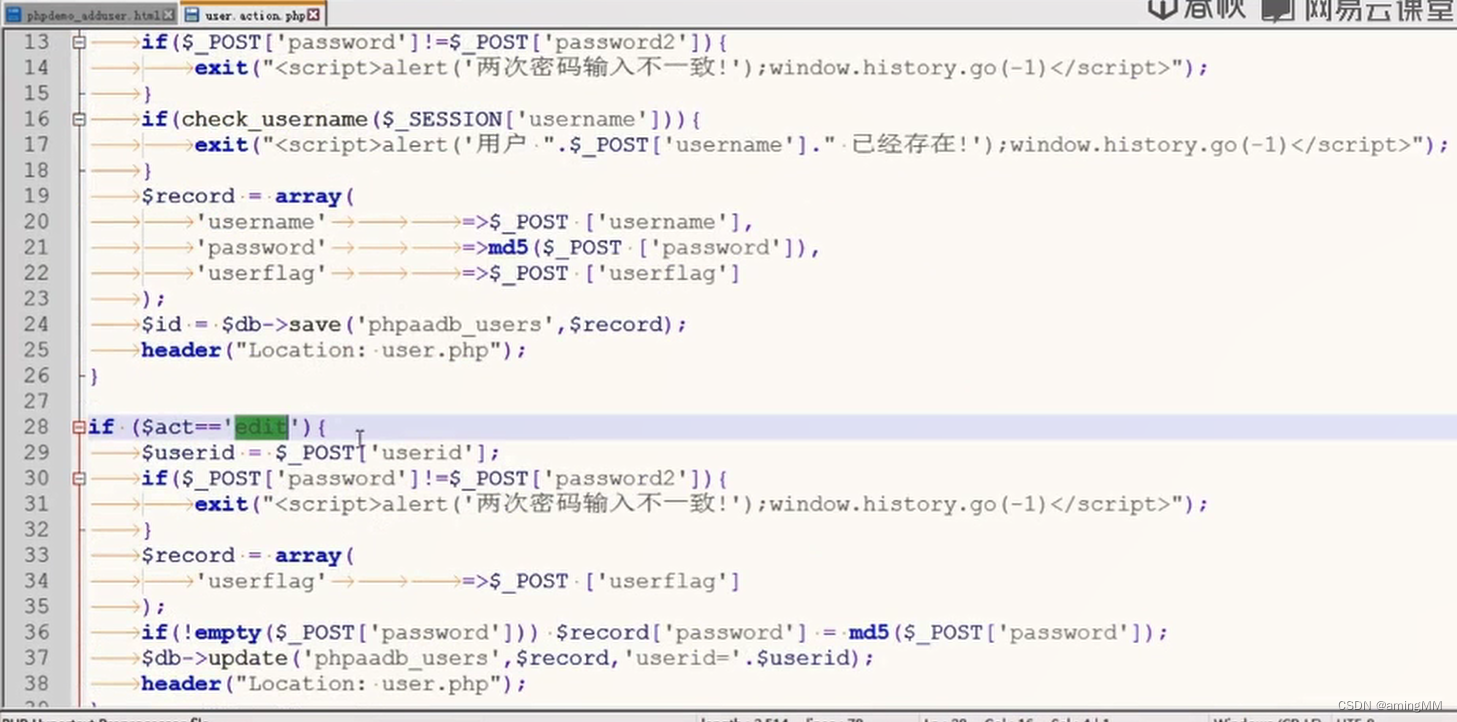

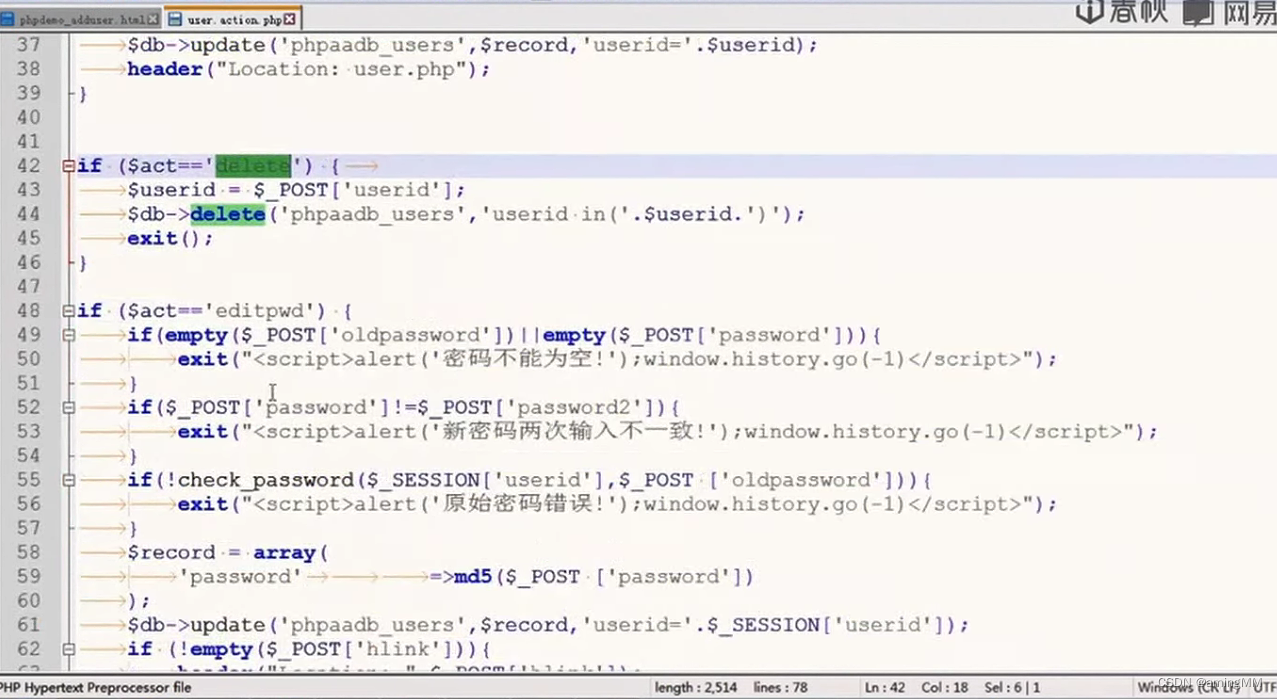

越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。 一般越权漏洞容易出现在权限页面(需要登录的页面)增、删、改、查的的地方,

当用户对权限页面内的信息进行这些操作时,后台需要对 对当前用户的权限进行校验,看其是否具备操作的权限,

从而给出响应,而如果校验的规则过于简单则容易出现越权漏洞。 因此,在在权限管理中应该遵守:

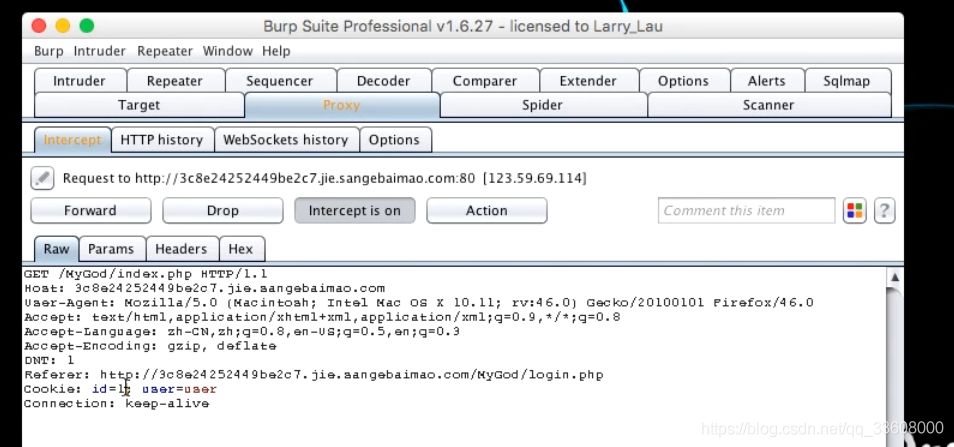

1.使用最小权限原则对用户进行赋权;2.使用合理(严格)的权限校验规则;3.使用后台登录态作为条件进行权限判断,别动不动就瞎用前端传进来的条件;

越权漏洞

1.1 权限绕过漏洞 下~1

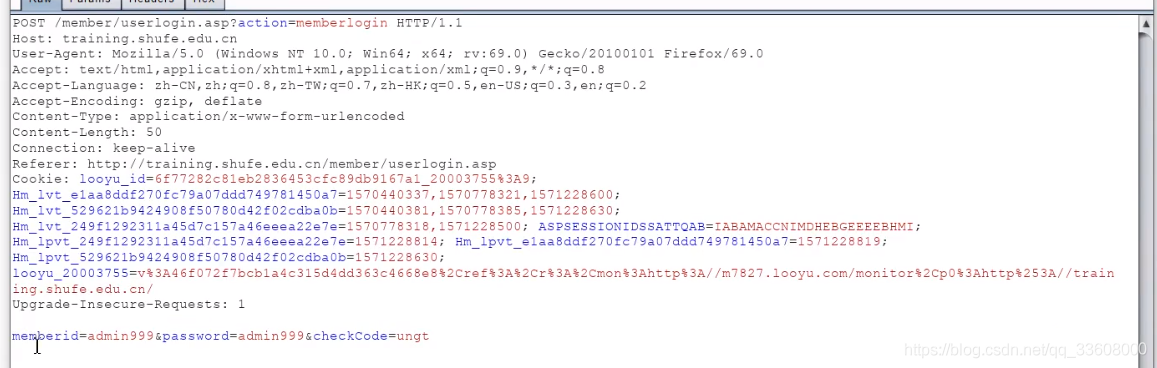

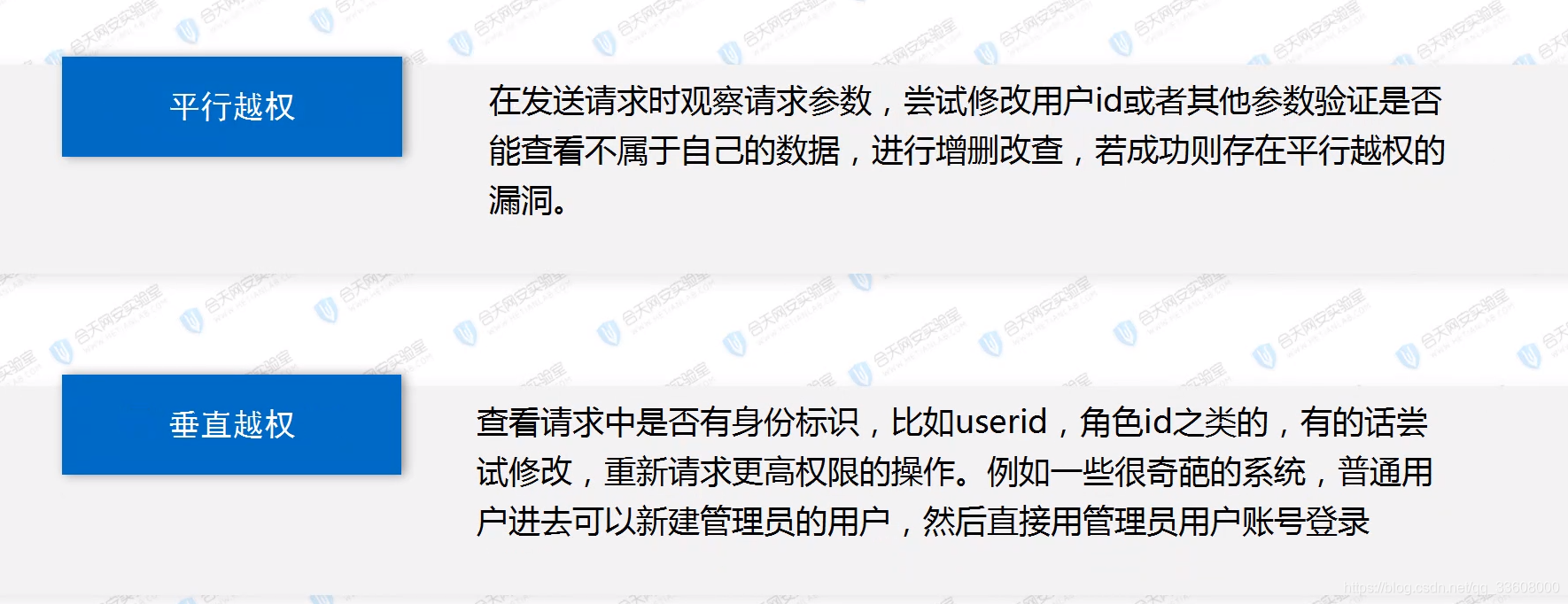

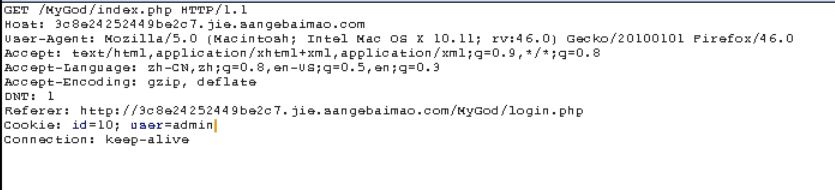

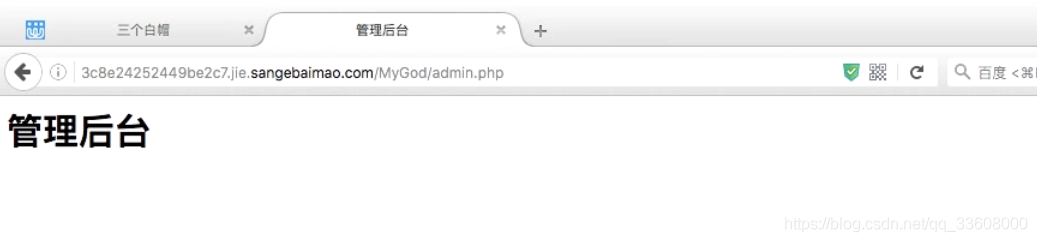

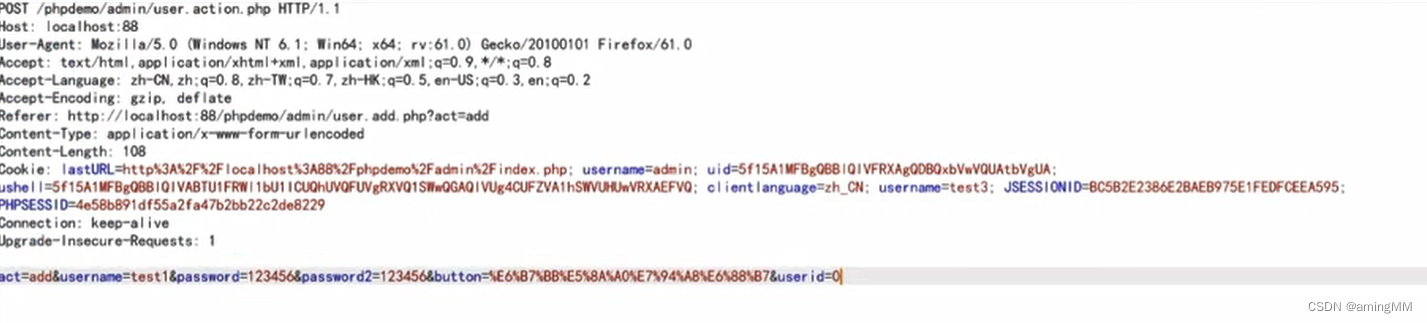

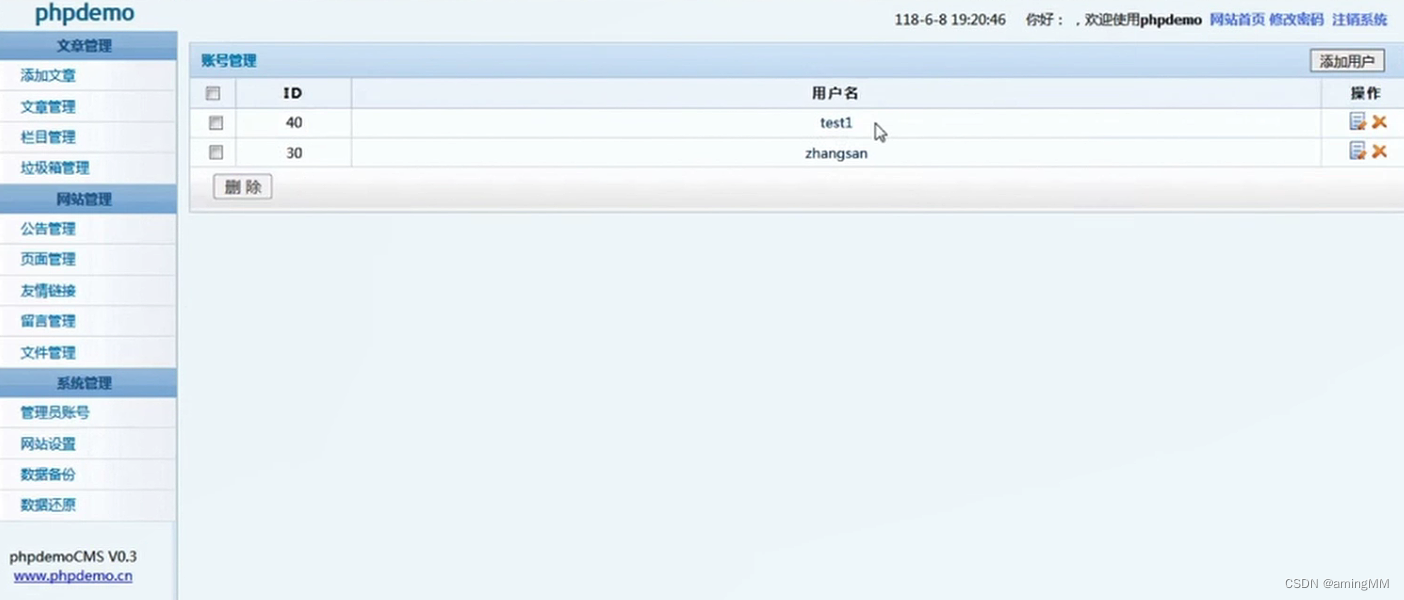

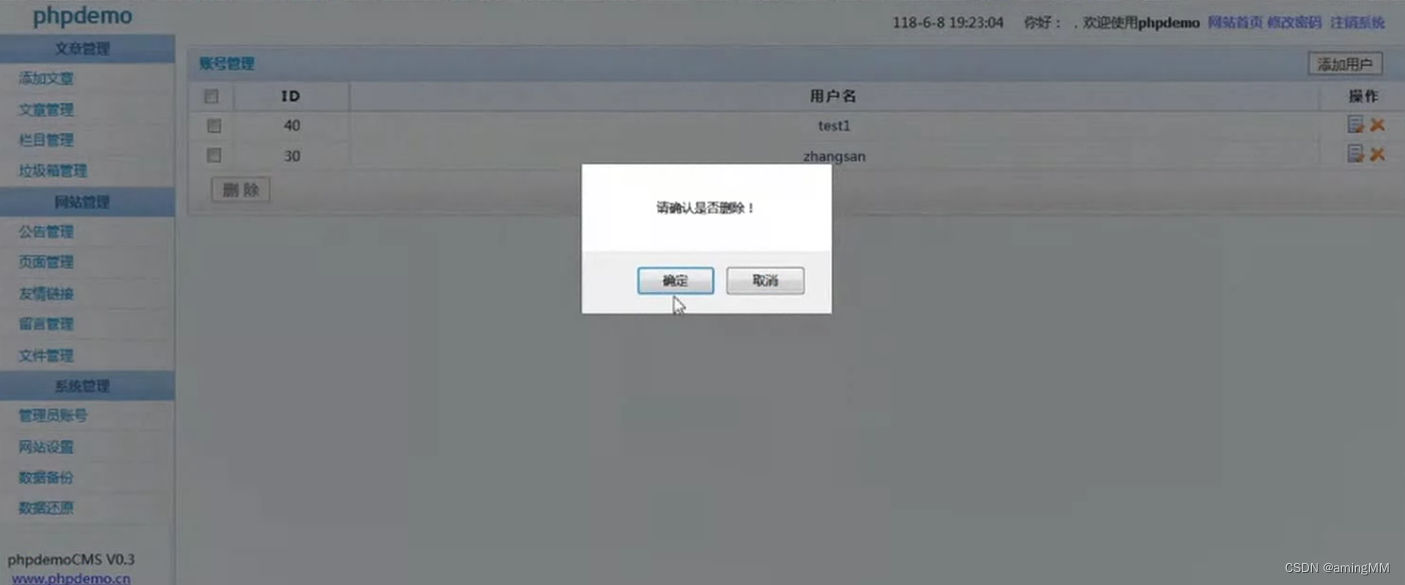

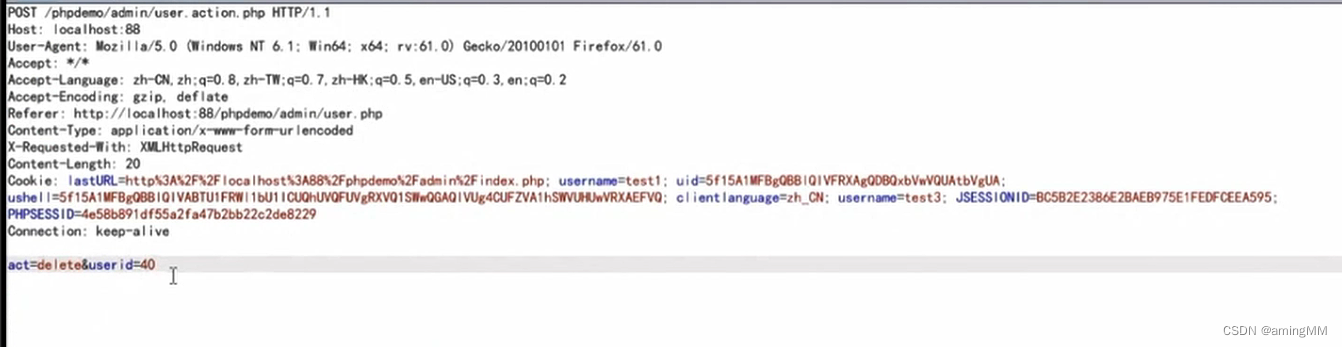

垂直越权

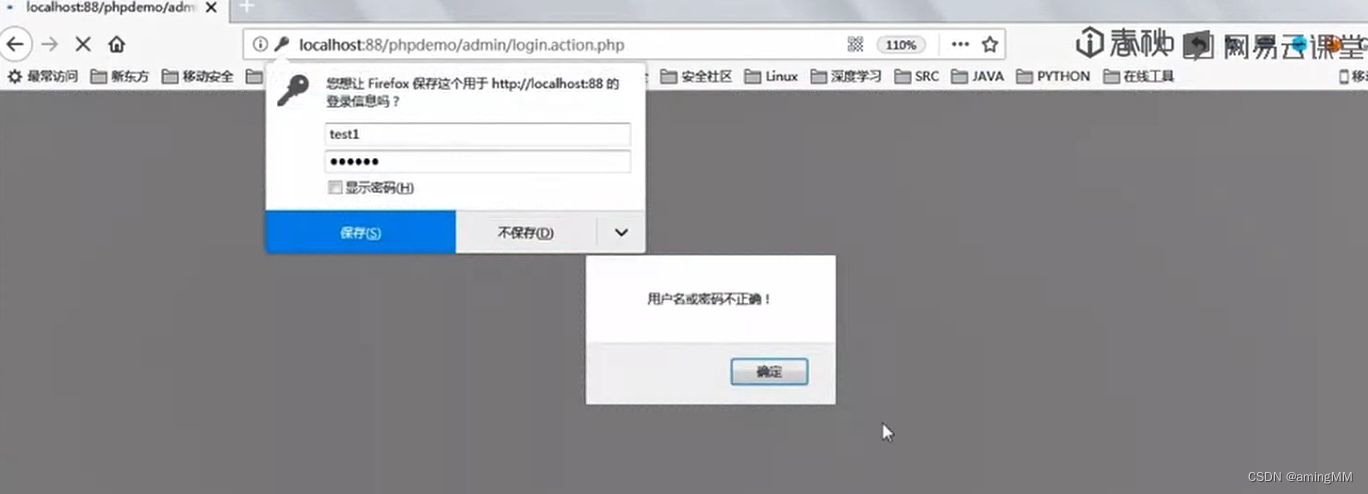

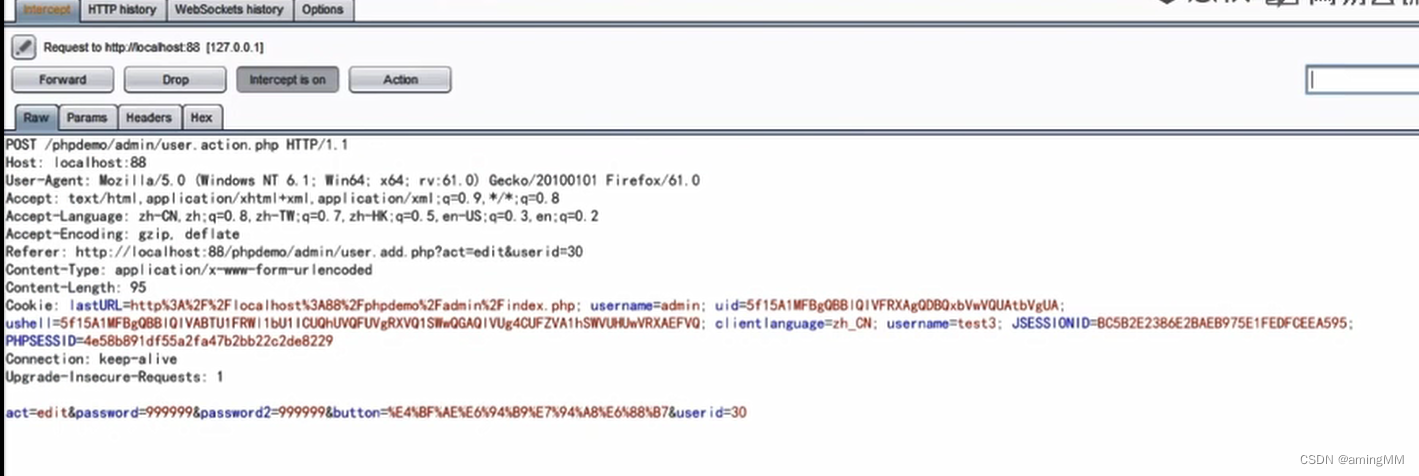

退出登录 后 重放 此数据包

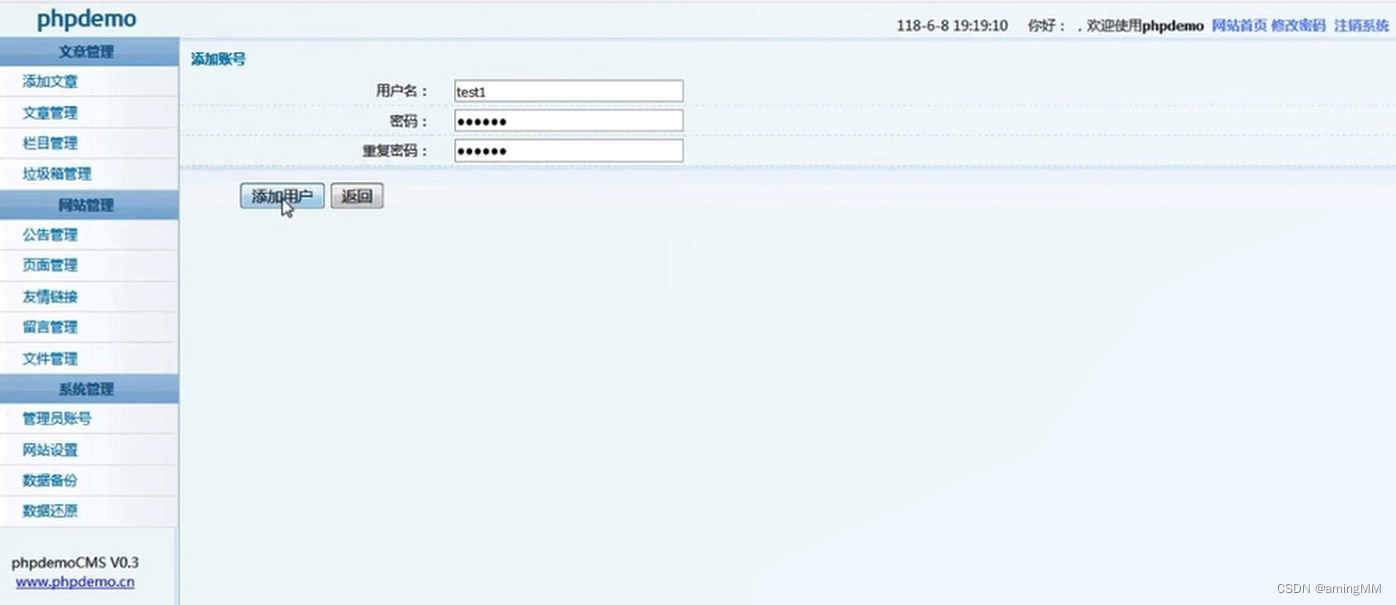

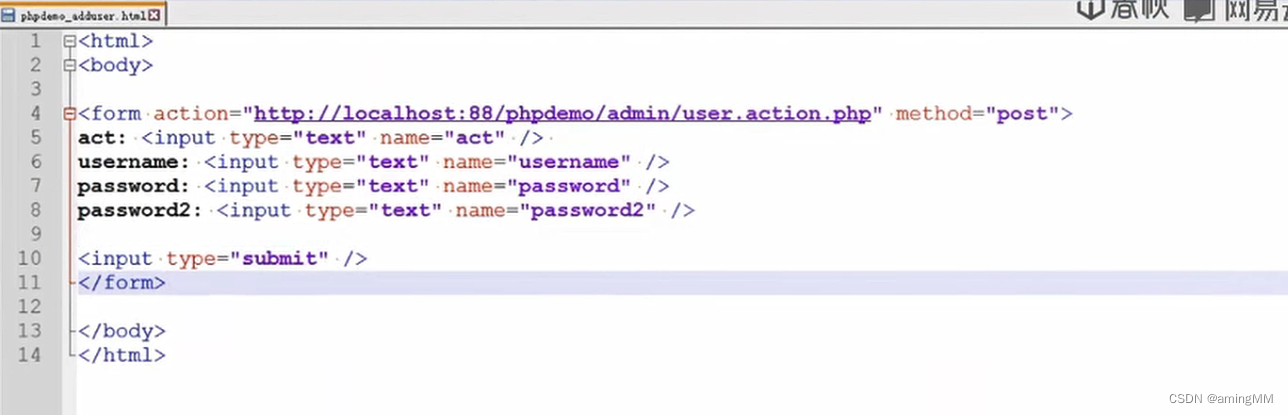

生成表单

退出登录后删除用户数据包重放

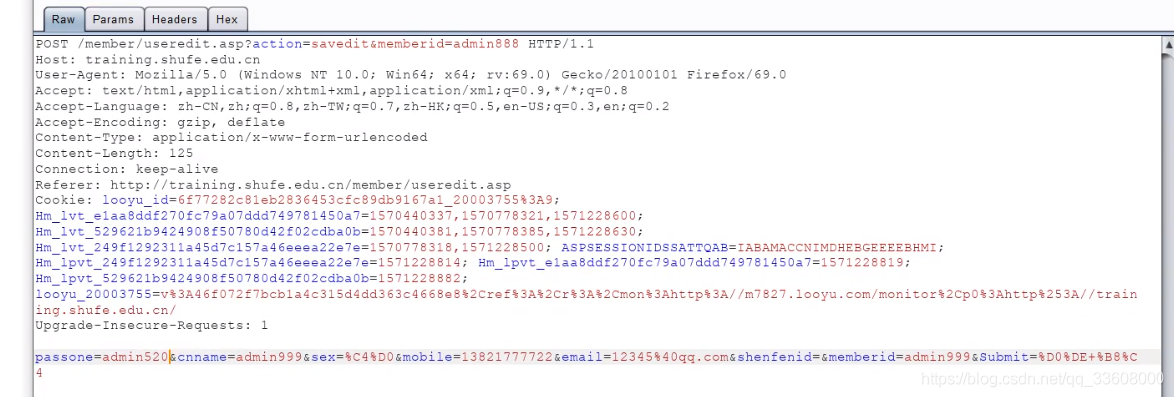

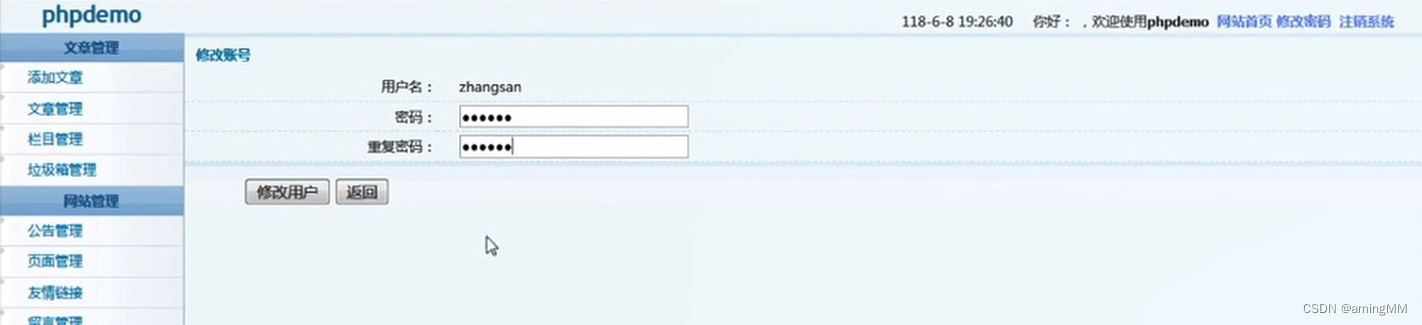

修改操作

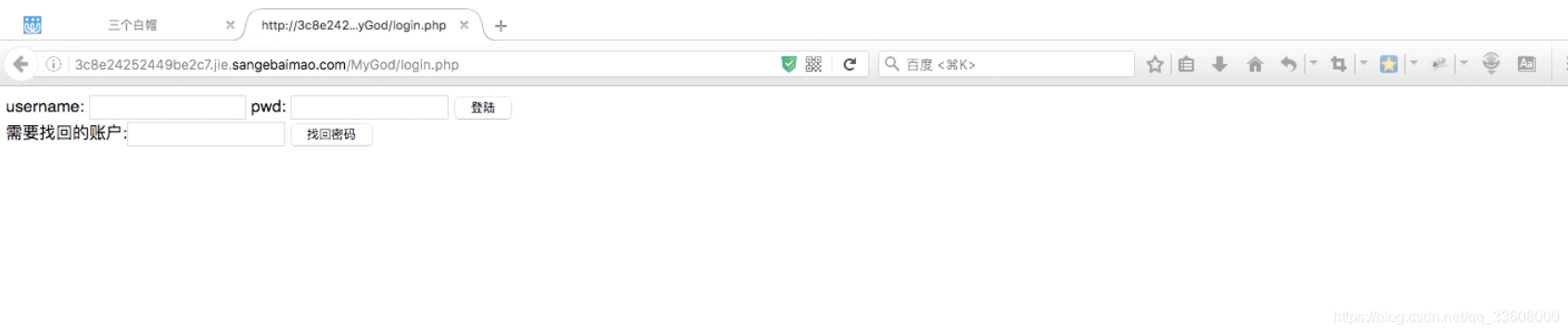

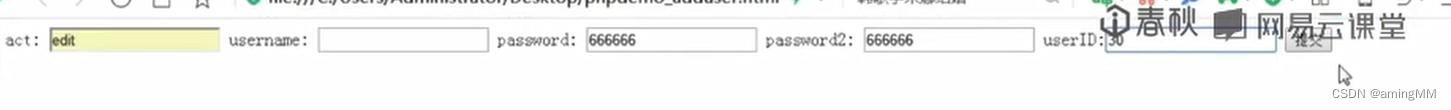

未登录 直接修改密码

-

相关阅读:

Gitlab CI/CD 入门教程

SPI 应用

# 我实践:用docker registry API 获取清单并删除某仓库某tag镜像

数据结构(单链表)

java-php-python-互联网保险网站计算机毕业设计

JAVA毕设项目web实验室课表管理系统(Vue+Mybatis+Maven+Mysql+sprnig+SpringMVC)

点击劫持概念及解决办法

java-php-python-日常办公管理系统计算机毕业设计

解决卸载node升级到node12版本后踩坑sass-loader和node-sass版本冲突的问题

前端面试话术集锦第 16 篇:高频考点(前端监控 & UDP知识点)

- 原文地址:https://blog.csdn.net/qq_33608000/article/details/125383887