-

【网络安全】安全事件管理处置 — 应急响应简介

专栏文章索引:网络安全

专栏文章索引:网络安全有问题可私聊:QQ:3375119339

目录

一、应急响应起源

- 1988年,美国康乃尔大学一年级研究生罗伯特·莫里斯(23岁)写了一个99行的恶意程序。

- 罗伯特宣传这只是他用来计算衡量网路规模的一个方法,不过当时他跑到麻省理工学院(MIT)释放蠕虫而不是在他就读的康奈尔大学,这个做法也引起许多人的争议。

- 莫里斯蠕虫是通过因特网传播的第一种蠕虫病毒,也是依据美国1986年的《计算机欺诈及滥用法案》而定罪的第一宗案件。最后罗伯特也被定罪,被判3年缓刑、400小时社区服务及1万美元的罚金。

- 莫里斯蠕虫感染了大约6000台Unix计算机,约占当时互联网规模的1/10。

- 1988年11月,发布到因特网上的莫里斯蠕虫病毒导致当时互联网中十分之—的计算机被感染而瘫痪,数据和资料遭大量损毁。

- 随后,美国国防部高级研究计划局(DARPA)资助卡内基·梅隆大学成立了计算机应急响应小组(Computer Emergency Response Team,维写CERT),设在卡内基·梅隆大学内。该小组是因特网安全的 ”监督者“ ,致力于确保适当的技术和系统管理实践的组织,抵御对网络系统的攻击并限制损害。

- CERT/CC服务的内容

- 安全事件响应

- 安全事件分析和软件安全缺陷研究

- 缺陷知识库开发

- 信息发布:缺陷、公告、总结、统计、补丁、工具

- 教育与培训:CSIRT管理、CSIRT技术培训、系统和网络管理员安全培训

- 指导其它CSIRT(也称IRT、CERT)组织建设

二、应急响应基本概念

- 应急响应(emergency response)组织为预防、监控、处置和管理应急事件所采取的措施和活动(GB/T 28827.1-2012 应急响应规范)

- 应急事件(emergency event)导致或即将导致运行服务对象运行中断、运行质量降低,以及需要实施重点时段保障的事件(GB/T 28827.1-2012 应急响应规范)

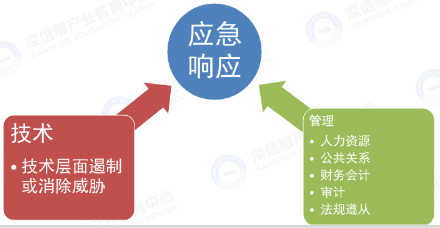

- 网络安全应急响应是指有组织和协调的一系列步骤,使用技术或管理手段,快速解决或减轻已报告的事件的策略与规程。

- 应急响应与安全事件处置

- 应急响应客体即安全事件

- 应急响应更加强调,重大、突发、对业务运行造成影响的安全事件处理

- 常规的安全事件处置应是一个常态化的工作

- 总结来说,应急响应是安全事件处置中比较特别的一类处置

- 信息安全强调的是技术与管理,在应急响应上这点也非常突出

三、应急响应目标

- 应急响应服务的目的是最快速度恢复系统的保密性、完整性和可用性,阻止和减少安全事件带来的影响

- 停止或尽量减少攻击影响

- 防止同类事情再次发生

- 加强防御姿态和准备

四、应急响应流程

- 参照NIST SP800-61,应急响应流程分为4个阶段即

- 准备

- 检测分析

- 限制、消除和恢复

- 跟踪总结

1.准备阶段

- 建立应急响应组织

- 人员、职责、服务范围

- 制定应急响应制度

- 目标、原则、范围、各项管理制度

- 风险评估与改进

- 事件分级标准

- 应急预案

- 应急演练方案

- 在准备阶段要完成几件重要的事

- 风险评估,标识信息系统的资产价值,识别信息系统面临的自然的和人为的威胁,识别信息系统的脆弱性,分析各种威胁发生的可能性。

- 业务影响分析(Business lmpact Analysis),在风险评估的基础上,分析各种信安全事件发生时对业务功能可能产生的影响,进而确定应急响应的恢复目标。

- 系统恢复能力等级,为基本支持、备用场地支持、电子传输和部分设备支持、电子传输及完整设备支持、实时数据传输及完整设备支持及数据零丢失和远程集群支持等6个等级

- 恢复目标确定,恢复时间目标(RTO)和恢复点目标(RPO)

2.检测和分析阶段

2.1 检测分析阶段,强调持续

- 检测目标

- 业务系统、支撑系统、网络设备、安全设备、物理环境等

- 检测来源

- 安全系统日志、文件完整性、第三方监测服务、日志、蜜罐等

- 前兆和迹象

- 前兆,事件发生前的现象,如ddos试攻击、扫描

- 迹象,事件已经发生的现象,如进程中断、日志暴增

2.2 分析阶段

- 确定事件原因

- 确定事件性质,分级分类

- 事件分析建议

- 网络和系统特征,如流量大小,开放端口数量

- 熟悉正常的行为,来判断异常

- 集中收集日志

- 开展关联性分析

- 保证时间同步

- 建立知识库

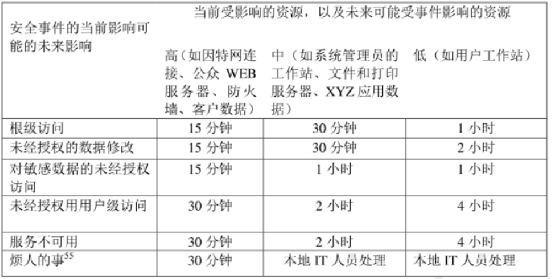

- 安全事件响应优先级,可以参照业务影响分析(BIA)的结果,也可以建立一个表格来进行判断

- 启动应急响应

- 启动原则--快速、有序

- 启动依据--受损程度

- 启动方法--由应急响应领导小组发布启动

- 记录所有操作,直到应急响应结束

- 确定事态严重程度与损害评估后,应通知应急响应领导小组,事先制定通知路径

- 信息安全事件发生后,应按照相关规定和要求,及时将情况上报相关主管或监管 单位 / 部门

3.限制、消除和恢复阶段

3.1 限制阶段

- 限制策略,在安全事件检测并分析后,在造成更大破坏前进行限制

- 针对不同事件会有不同限制策略

- 限制过程中应考虑

- 资源的潜在破坏和失窃

- 对证据收集影响,如重启后会丢失当前内存

- 服务的可用性

- 执行策略所需资源和时间

- 限制策略的有效性

3.2 消除和恢复阶段

- 消除工作

- 清除恶意代码、禁用违规账号

- 有时,消除工作可以跳过,直接进行恢复

- 恢复工作,直接将系统从备份中恢复到正常状态,并加固

- 恢复工作之后,需要加强监视

- 恢复工作优先级可以参照业务影响分析

- 恢复后,通告应急结束

4.跟踪总结阶段

- 事件原因、发生时间

- 事件处置流程如何?

- 是否合规?

- 是否能改进事件处置?

- 如何加强预防?

- 如何加强检测?

五、应急响应团队

- 组织应结合本单位日常机构建立信息安全应急响应的团队,并明确其职责。其中一些人可负责两种或多种职责,一些职位可由多人担任

- 领导小组是决定应急响应团队成立的要素,因为

- 管理层责任声明

- 适用范围声明

- 团队目的和目标

- 组织结构及 相关角色

- 对安全事 件的等级划分

- 报告及联系方式

-

相关阅读:

QListWidget 插入QListWidgetItem 需要避开的坑

工业级开源facechain人物写真sd-webui插件使用方式

05_利用神经网实现MINST手写数字识别

PostCSS概述

BeanPostProcessor和BeanFactoryPostProcessor简单介绍

java学习笔记 day07-Java基础-综合练习

图片格式怎么转换?推荐三种实用的转换方法

Linux用户及文件权限管理

【C语言】模拟实现内存函数

c++11 多线程支持 条件变量(condition_variable)(三)

- 原文地址:https://blog.csdn.net/m0_63636799/article/details/138167344