-

第20天:信息打点-红蓝队自动化项目&资产侦察&企查产权&武器库部署&网络空间

第二十天

一、工具项目-红蓝队&自动化部署

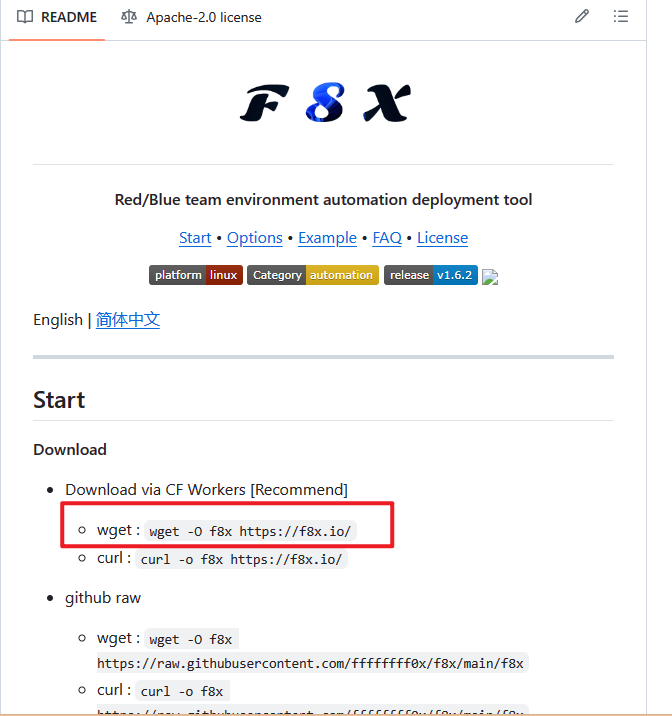

自动化-武器库部署-F8x

项目地址:https://github.com/ffffffff0x/f8x

- 介绍:一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.

- 下载:wget -O f8x https://f8x.io/

- 使用:见项目文档

二、工具项目-自动化侦查收集提取

1.自动化-企查信息-ENScan

项目地址:https://github.com/wgpsec/ENScan_GO

-

介绍:剑指HW/SRC,解决在HW/SRC场景下遇到的各种针对国内企业信息收集难题

-

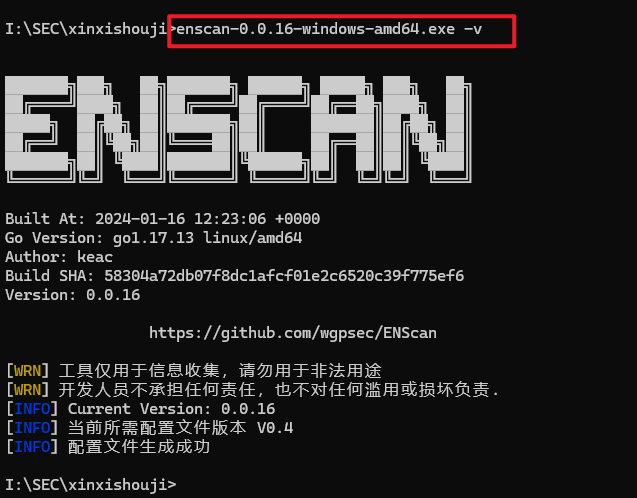

配置:ENScanGo在第一次使用时需要使用-v命令生成配置文件信息后进行配置

-

使用:见项目文档

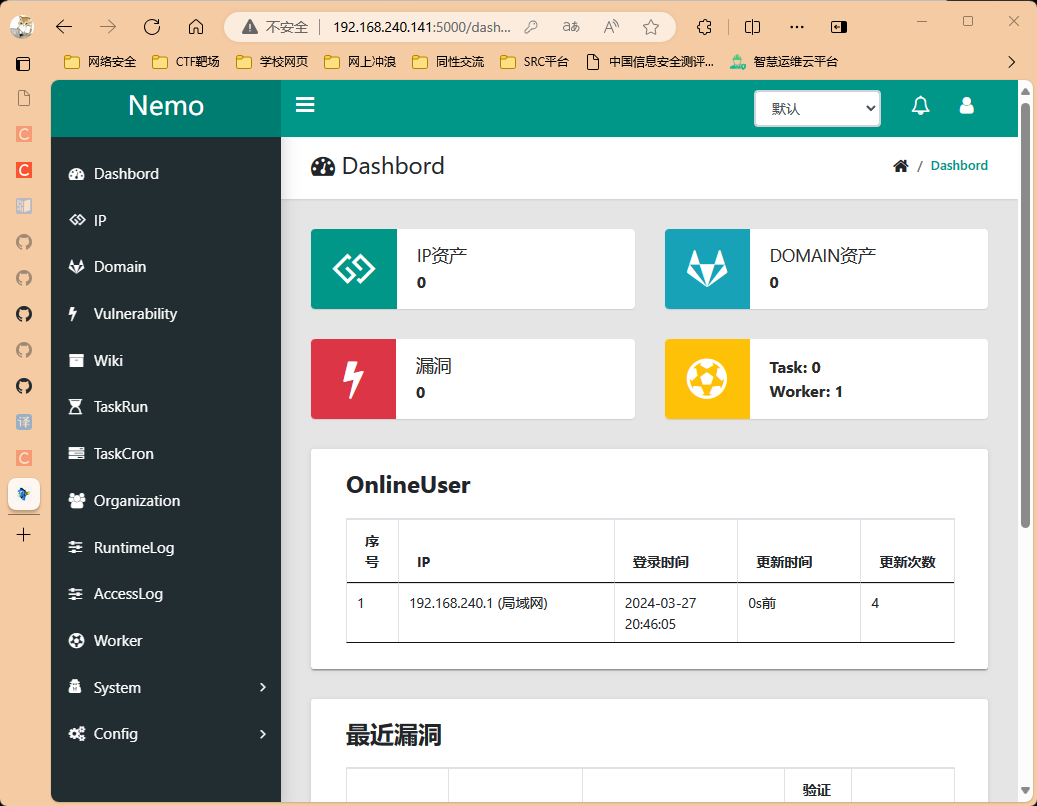

2.Nemo_Go

项目地址:https://github.com/hanc00l/nemo_go

-

介绍:Nemo是用来进行自动化信息收集的一个简单平台,通过集成常用的信息收集工具和技术,实现对内网及互联网资产信息的自动收集,提高隐患排查和渗透测试的工作效率,用Golang完全重构了原Python版本。

-

配置:(docker搭建)https://github.com/hanc00l/nemo_go/blob/main/docs/docker.md

-

使用:见直播操作

-

Bug:网络空间(配置后要重启)https://github.com/hanc00l/nemo_go/issues/72

三、工具项目-综合&网络空间&信息

1.自动化-网络空间-AsamF

项目地址:https://github.com/Kento-Sec/AsamF

-

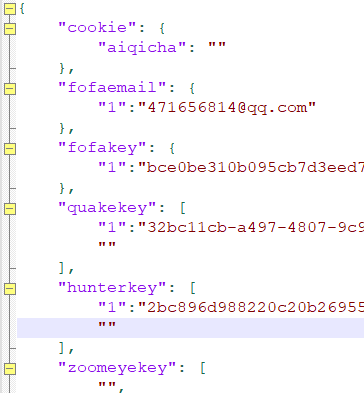

介绍:AsamF集成了Fofa、Hunter、Quake、Zoomeye、Shodan、爱企查、Chinaz、0.zone、subfinder。AsamF支持Fofa、Hunter、Quake、Zoomeye、Shodan、Chinaz、0.zone配置多个Key。

-

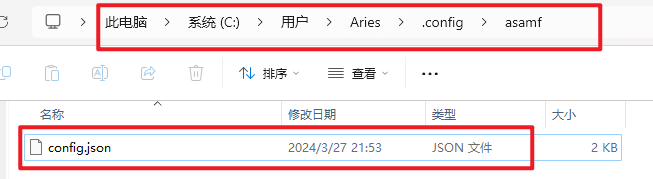

配置:AsamF会在~/.config/asamf/目录下生成config.json文件。

-

使用:见项目文档

2.自动化-综合架构-ARL&Nemo

1.-ARL灯塔

项目地址:https://github.com/TophantTechnology/ARL

-

介绍:旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。 协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

-

配置:(docker搭建)https://github.com/TophantTechnology/ARL

-

使用:见直播操作

四、环境复现

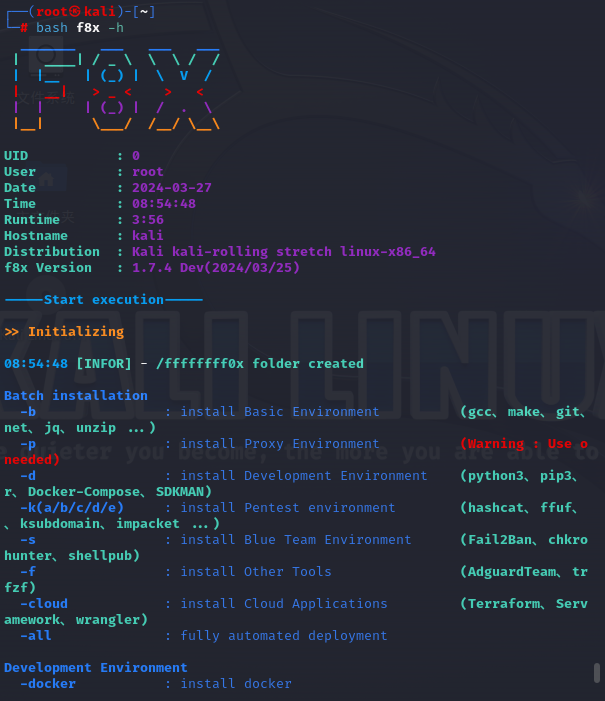

1.自动化-武器库部署-F8x

1.去GitHub上下载项目

2.下载完之后使用命令

bash f8x -h查看

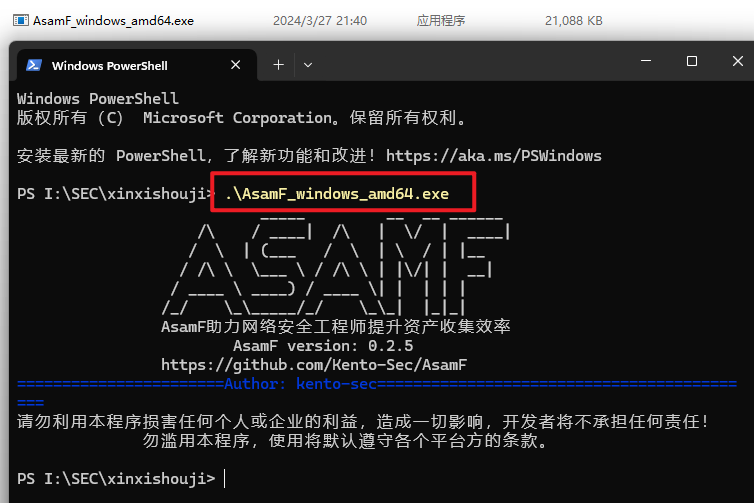

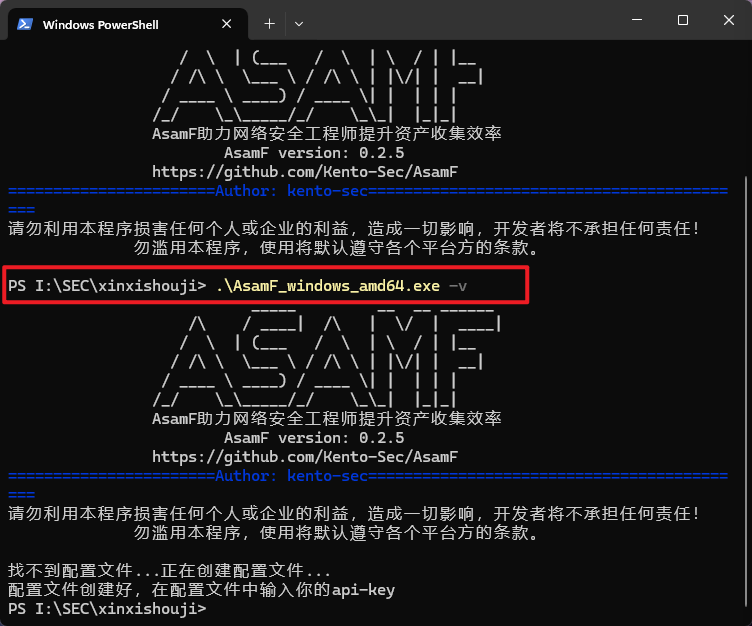

2.自动化-网络空间-AsamF

1.去GitHub上下载项目之后使用CMD打开

2.输入命令

AsamF_windows_amd64.exe -v生成配置文件

3.AsamF会在~/.config/asamf/目录下生成config.json文件

4.打开生成的config.json文件输入各个平台的Key

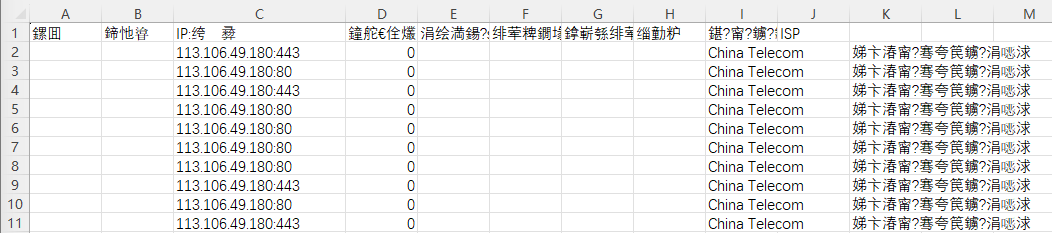

5.根据文档输入命令去查询所需信息

6.自动结果保存在~/asamf/目录下,去查看导出结果

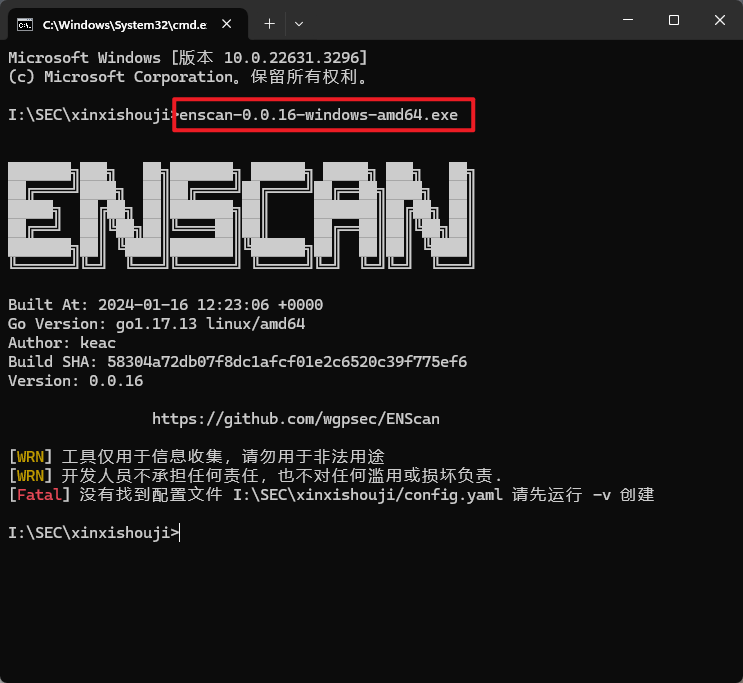

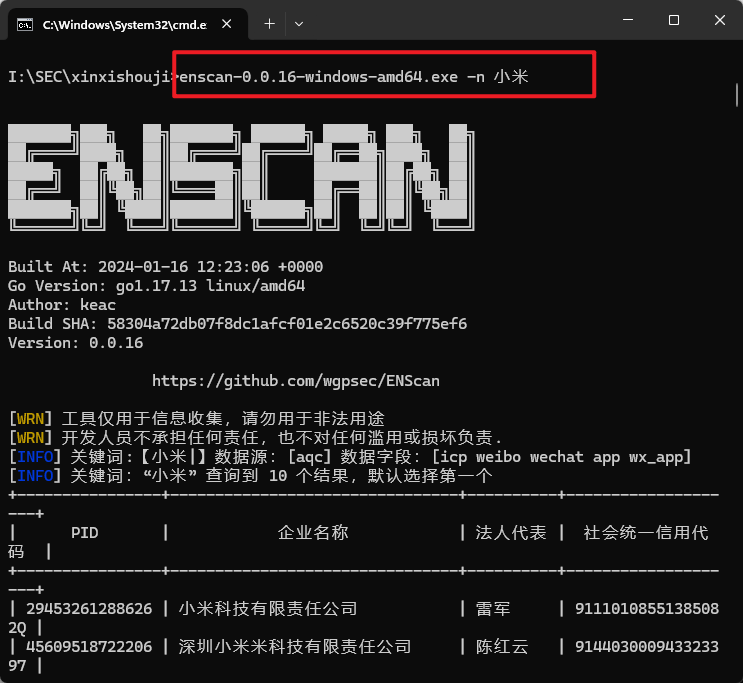

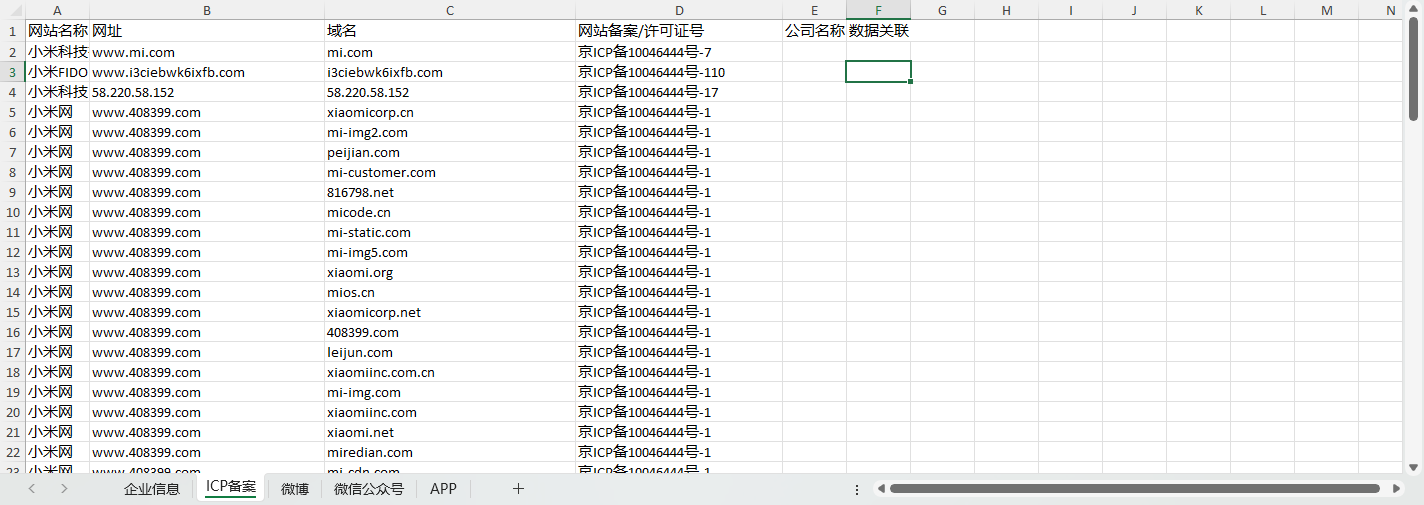

3.自动化-企查信息-ENScan

1.下载项目之后使用CMD打开

2.输入命令enscan-0.0.10-windows-amd64.exe -v生成配置文件

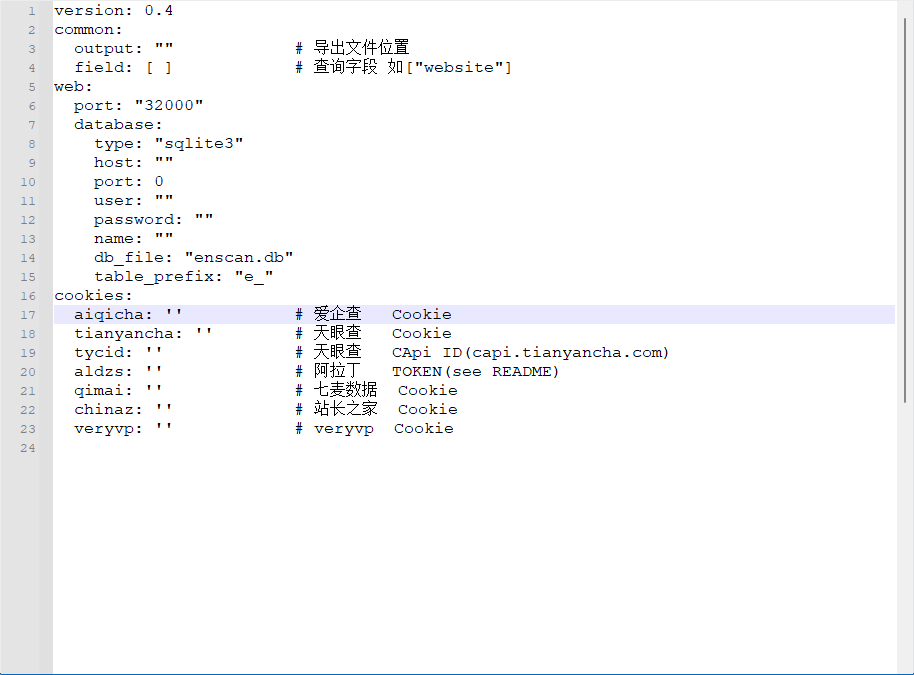

3.打开配置文件config.yaml进行配置接口信息

4.配置完成之后根据使用文档去查询企业信息

4.自动化-综合架构-ARL&Nemo

1.ARL灯塔

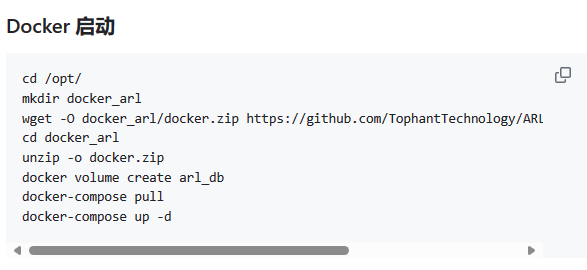

1.使用GitHub项目中的命令启动docker

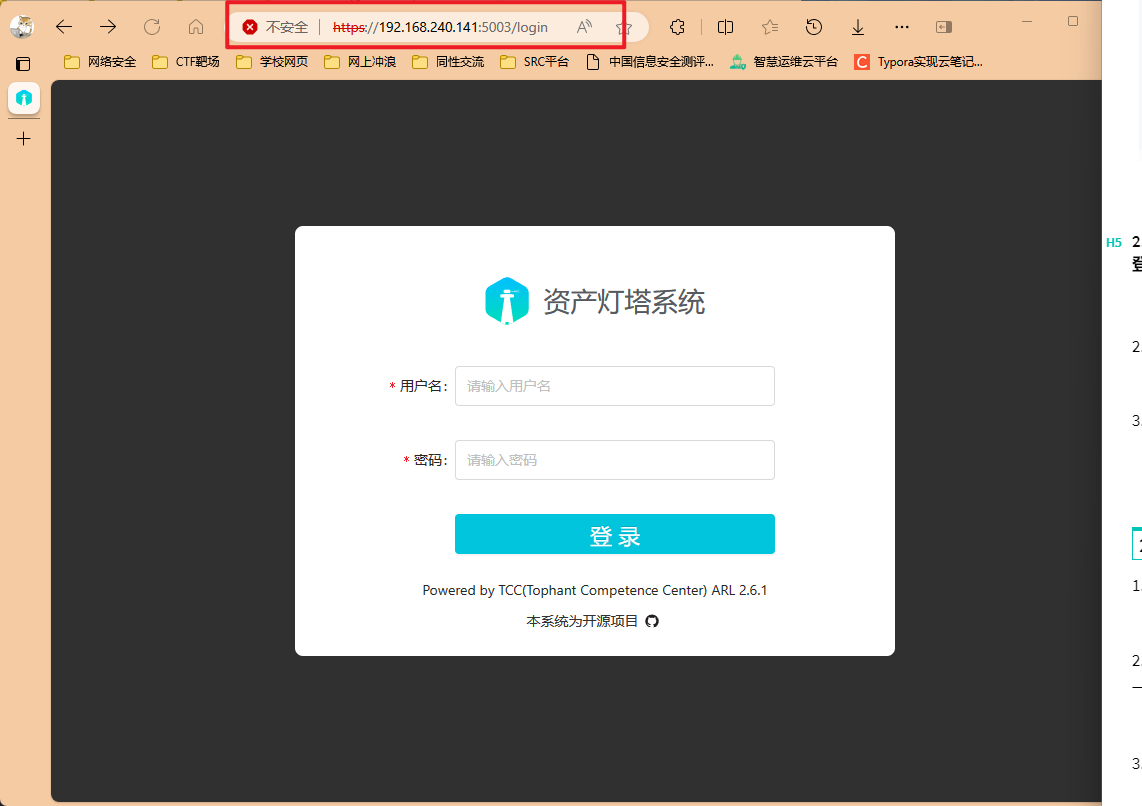

2.在浏览器中输入IP和端口(IP为虚拟机IP)进入登陆界面进行登陆

3.先更新PoC信息

4.然后更新策略信息,全选所有

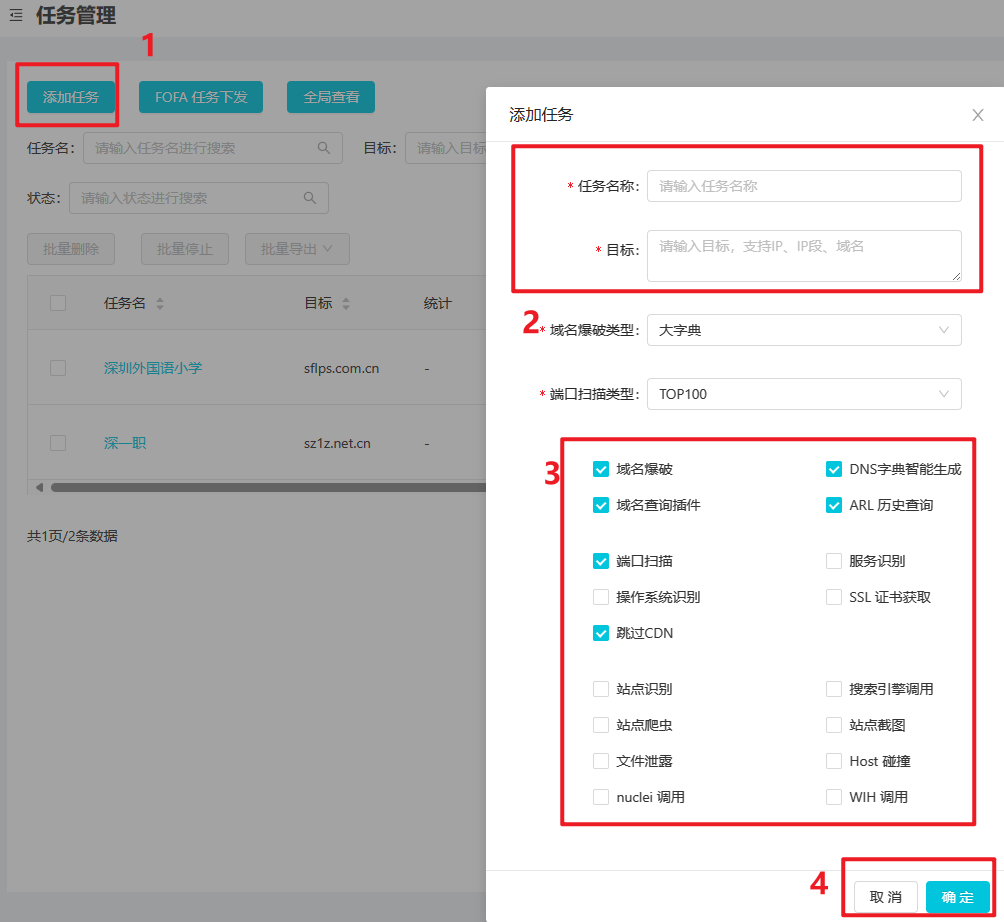

4.在竖栏的任务管理界面点击添加任务,配置各项所需的参数

5.查看扫描检测结果

2.Nemo

1.进入GitHub根据文档进行搭建,配置前需要复制releases中的nemo_linux_amd64.tar文件下载路径去Linux中下载

2.进入vim docker-compose.yml文件下修改版本号为3.3保存并退出

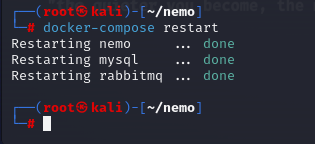

3.使用前进入nemo目录中输入命令docker-compose restart重启一下环境

4.重置完毕之后输入账号密码nemo进行登陆

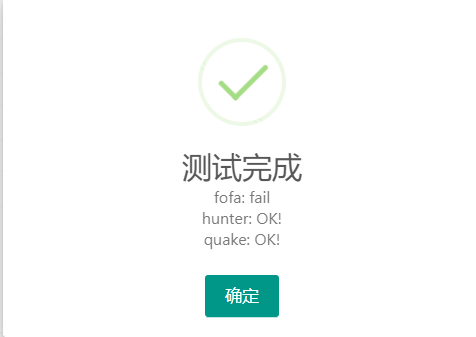

5.下拉到最后一栏进行API Token接口配置,配置完成之后进行测试

5.然后新建任务,输入目标IP后配置参数进行信息收集

6.可以实时查看搜集进度

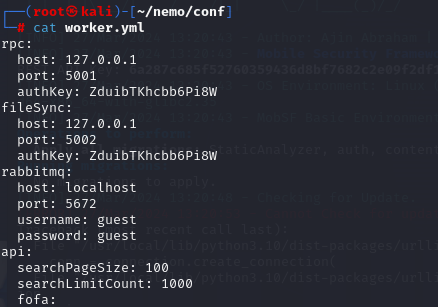

6.FOFA收集可能有问题,去/nemo/conf/目录下修改worker.yml文件重新配置FOFA的KEY

7.每次修改配置文件都需要重启一下环境

-

相关阅读:

Java Random.nextInt()方法具有什么功能呢?

自学嵌入式,已经会用stm32做各种小东西了

并行和并发的区别

培养编程素养和代码风格的书籍推荐

Linux多线程

springboot出现意外情况

拓扑排序----(无所谓,我会出手)

一本通1078;求分数序列和

ssm项目运行后显示到登陆页面,账户密码登陆显示错误是什么问题,

遥感图像Trento原始数据集下载

- 原文地址:https://blog.csdn.net/weixin_48613011/article/details/137886424