-

揭秘:渗透测试的第一步 - 信息收集的关键策略

1. 简介

渗透的本质是信息收集,信息收集也叫做资产收集。

信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。

2、目标对象分析

内网:

网络设备:交换机、路由器、防火墙、ids等

网络中的服务器:文件服务器、dns、http、域控制器等

外网:

相关联的其他服务器(ip关联、服务关联)

旁站、c段、邮件服务器、dns服务器、代理服务器等

3、Web方向信息收集

域名信息

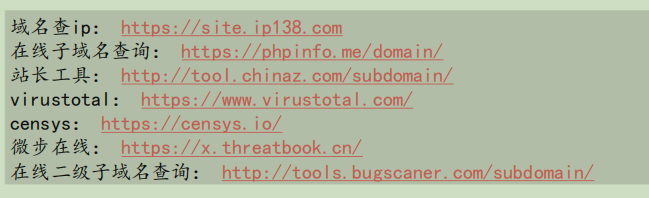

1)ip的收集

相关工具:nslookup、ip138

2)子域名的收集(收集子域名可以扩大测试范围,统一域名下的二级域名都属于目标范围)

相关工具:Google hacking 语法、fofa、shodan、钟馗之眼等

3)公司信息查询

4) Whois信息查询

根据已知域名反查,分析出此域名的注册人、邮箱、电话等

工具:爱站网、站长工具、微步在线(https://x.threatbook.cn)、site.ip138.com、searchdns.netcraft.com、国外whois信息查询网址:https://who.is

敏感目录(通过扫描目录和文件,大致了解同站的的结构,获取突破点,比如后台,文件备份、上传点)

1)收集方向

Robots.txt、后台目录、安装包、上传目录、mysql管理接口、安装页面、phpinfo、编辑器、iis短文件、分析网站cms

2)常用工具

字典爆破è御剑、dirbuster、wwwscan、iis_shortname_scanner等

蜘蛛爬行è爬行菜刀、webrobot、burp等

旁站c段

旁站:一个服务器上有多个网站 通过ip查询服务器上的网站

C段:查找同一个ip段服务器上的网站,可以找到同样同站的类型和服务器,也可以获取同段服务器进行下一步渗透

1)收集方向

域名、端口、目录

2)常用工具

http://www.5kik.com/c/、目录扫描工具、御剑

整站分析

1)服务器类型

服务器平台、版本等

2) 网站容器

搭建网站等服务组件,例如:iis、apache、nginx、tomact等

3) 脚本类型

Asp、php、jsp、aspx等

4)数据库类型

Access、sqlserver、mysql、oracle、postgresql等

Asp+access/sqlserver

Aspx+sqlserver/access

Php+mysql

Php+postgresql

Php+oracle

Jsp+sqlserver/mysql/oracle

Linux jsp+mysql

Windows jsp+sqlserver

5)后台查找

弱口令默认后台:admin,admin/login.asp,manage,asp等

查找网页等链接:一般来说,网站等主页有管理登陆类似的东西

查找网站图片的属性

查找网站使用的管理系统,从而确定后台

用工具查找:wwwscan,intellitamper,御剑

txt的帮助:robots.txt文件告诉蜘蛛程序中服务器上什么样的文件

同一个建站商

同一个注册邮箱

同一个注册人

后台可能不在同一个站

可能是完全独立的另一个域名

如果是同一个服务器可以查旁站。

最后,总结就是

whois查询

收集子域名

端口扫描

查找真实ip

探测旁站及C段

网络空间搜索引擎

扫描敏感目录/文件

指纹识别

推荐大家一个非常好用的火狐插件Wappalyzer

感兴趣的话扫描二维码进行关注我的微信公众号,后续会不断更新渗透测试的知识和安全圈的各种有趣的事情,关注我,有惊喜哦,有很多渗透测试资料等你来拿!

-

相关阅读:

com.unity.multiplayer-hlapi版本问题

Nacos安装指南

基础课5——垂直领域对话系统架构

卷积神经网络(VGG-19)灵笼人物识别

聊一聊容器暂停退出

077:vue+openlayers加载geoserver发布的遥感影像,开启关闭AOI及影像(示例代码)

win11安装教程(附tpm2.0开启或跳过教程)

LeetCode 2352. 相等行列对

1-centOS7搭建伪分布式

工业物联网蓝牙安全及基于标识算法的分布式鉴权技术研究

- 原文地址:https://blog.csdn.net/qq_62428674/article/details/132639223