-

shiro550复现环境搭建

前言

Shiro反序列化漏洞指的是Apache Shiro安全框架中的一个潜在漏洞,该漏洞可能导致攻击者能够通过精心构造的恶意序列化对象来执行任意代码或进行拒绝服务(DoS)攻击。

这种漏洞的根源是在Shiro的RememberMe功能中,当用户选择“记住我”选项时,Shiro会将用户的身份信息进行序列化,并存储在Cookie中。当用户再次访问站点时,Shiro会尝试反序列化该Cookie来还原用户的身份信息。然而,如果攻击者能够注入恶意序列化对象,Shiro在反序列化过程中可能会执行这些恶意代码。

攻击者可以通过构造恶意的RememberMe Cookie,在反序列化时执行任意代码,以获取敏感信息、升级权限或完全控制应用程序。这种漏洞常被利用来进行远程代码执行攻击(RCE)。

一.环境准备

shiro (下载地址:GitHub - jas502n/SHIRO-550: Shiro RememberMe 1.2.4 反序列化 漏洞) 下载对应war包即可

shiro源码(下载地址:https://codeload.github.com/apache/shiro/zip/shiro-root-1.2.4)

二.环境搭建

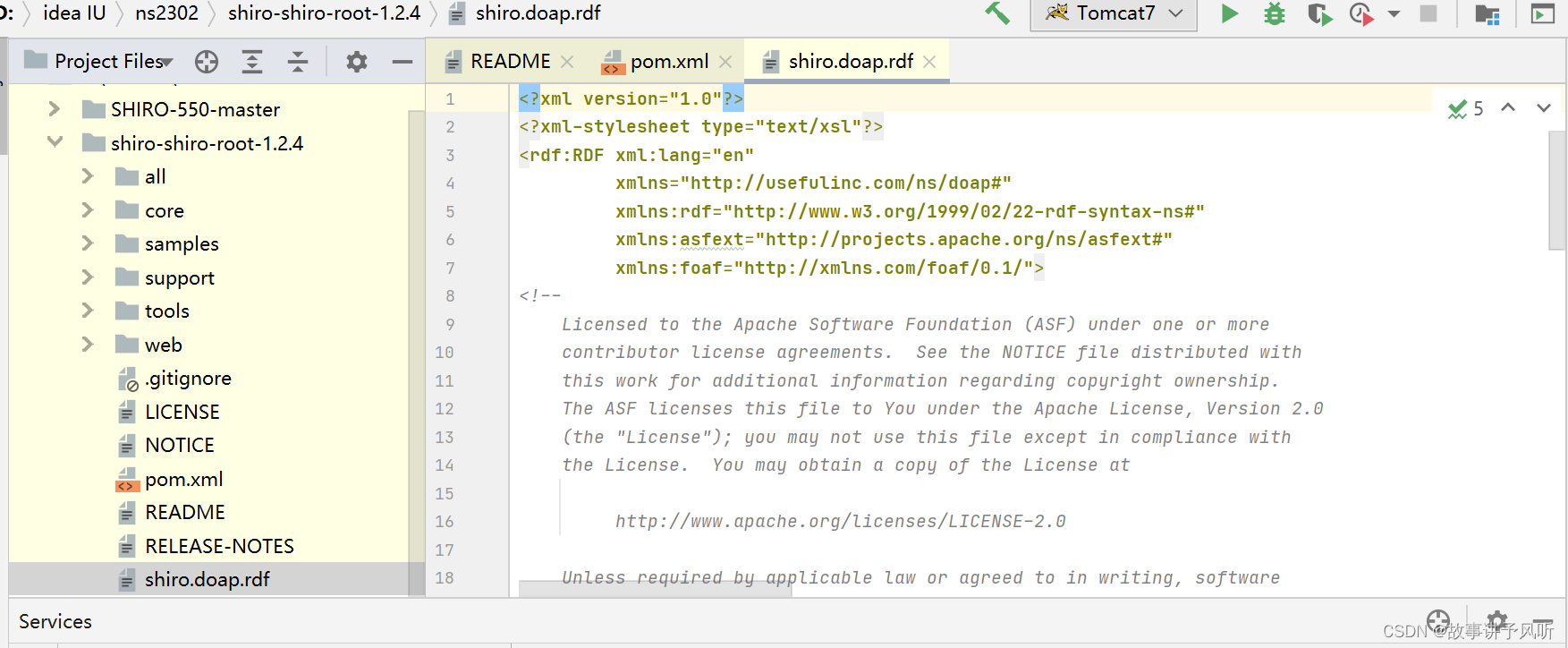

1.导入shiro源码

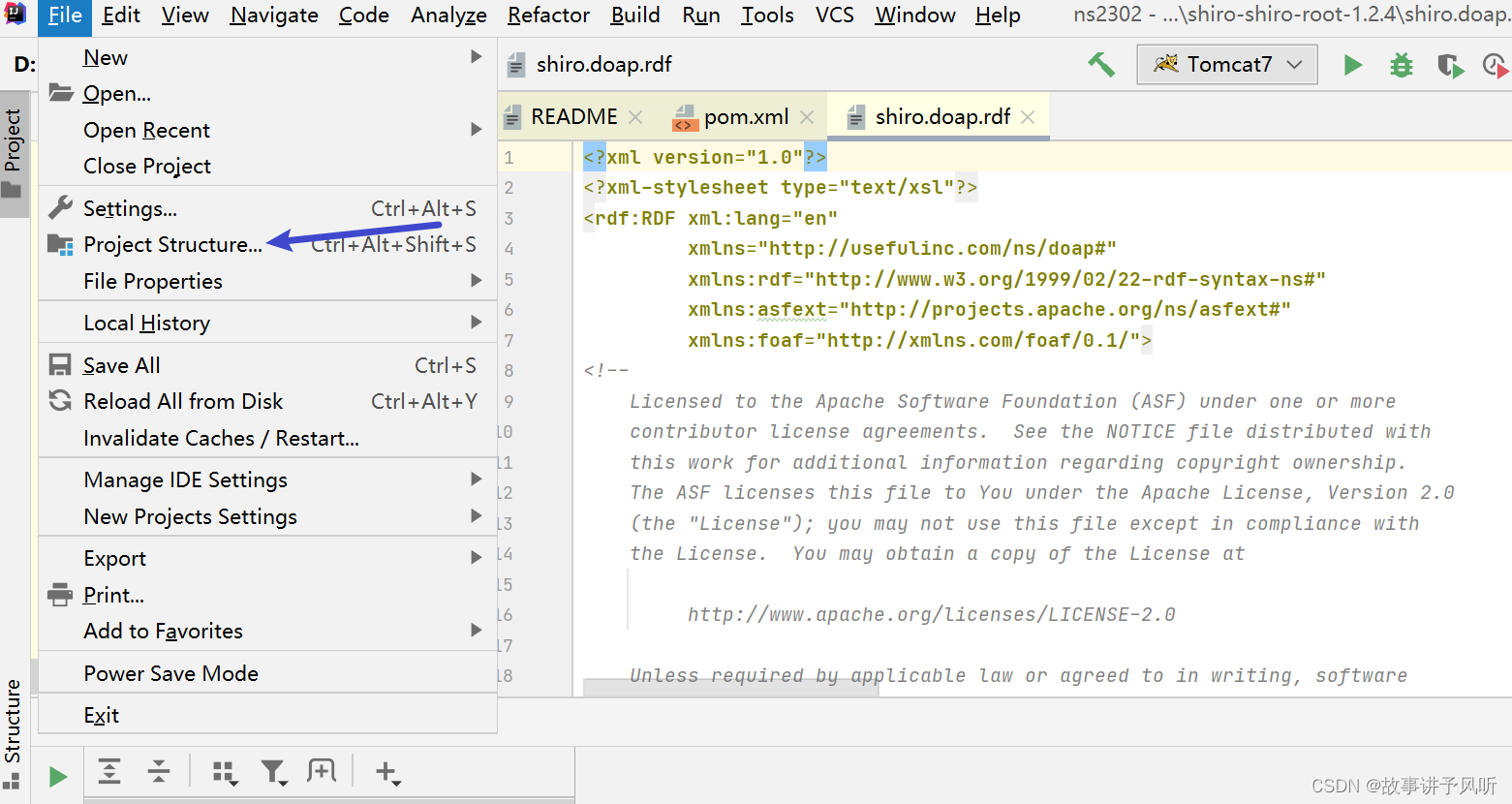

2.配置jdk

SDKs

然后选择下载好的jdk路径,ok

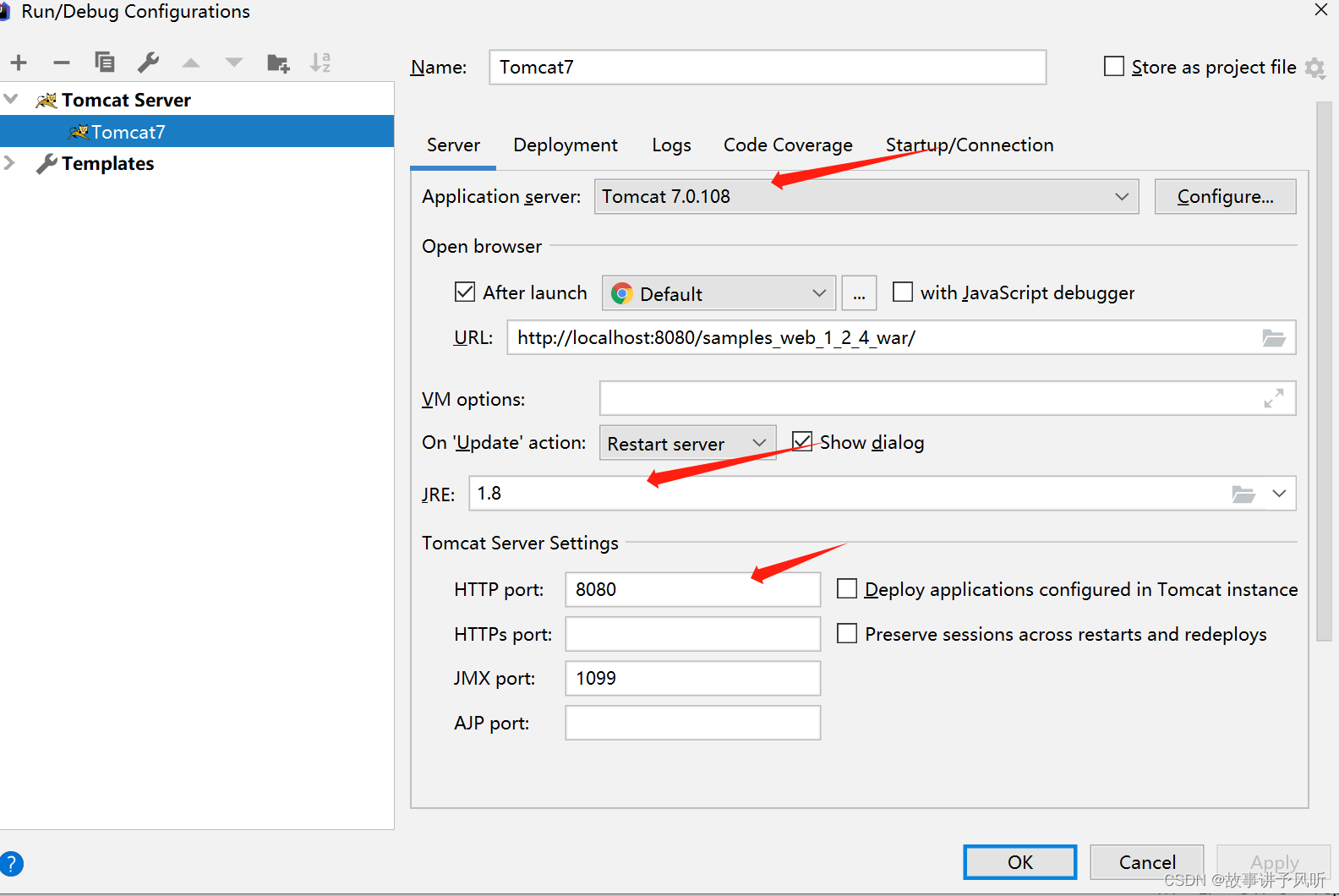

3.配置tomcat环境

编辑配置

首先这三部分

1:选择tomcat所在位置

2:选择安装的JDK1.8的位置

3:选择未被使用的端口

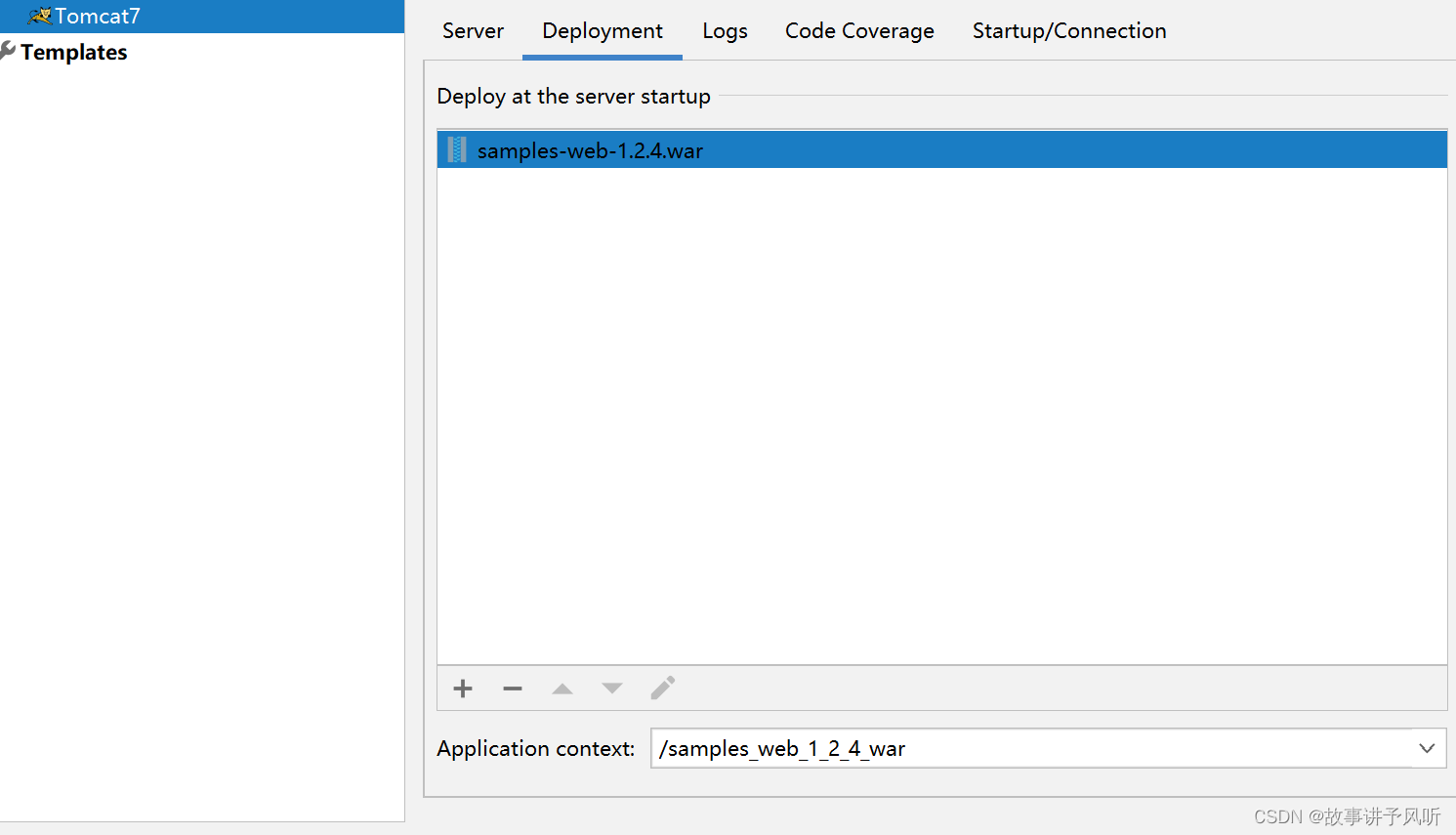

然后到Deployment,选择添加,然后选择shiro的war包所在位置

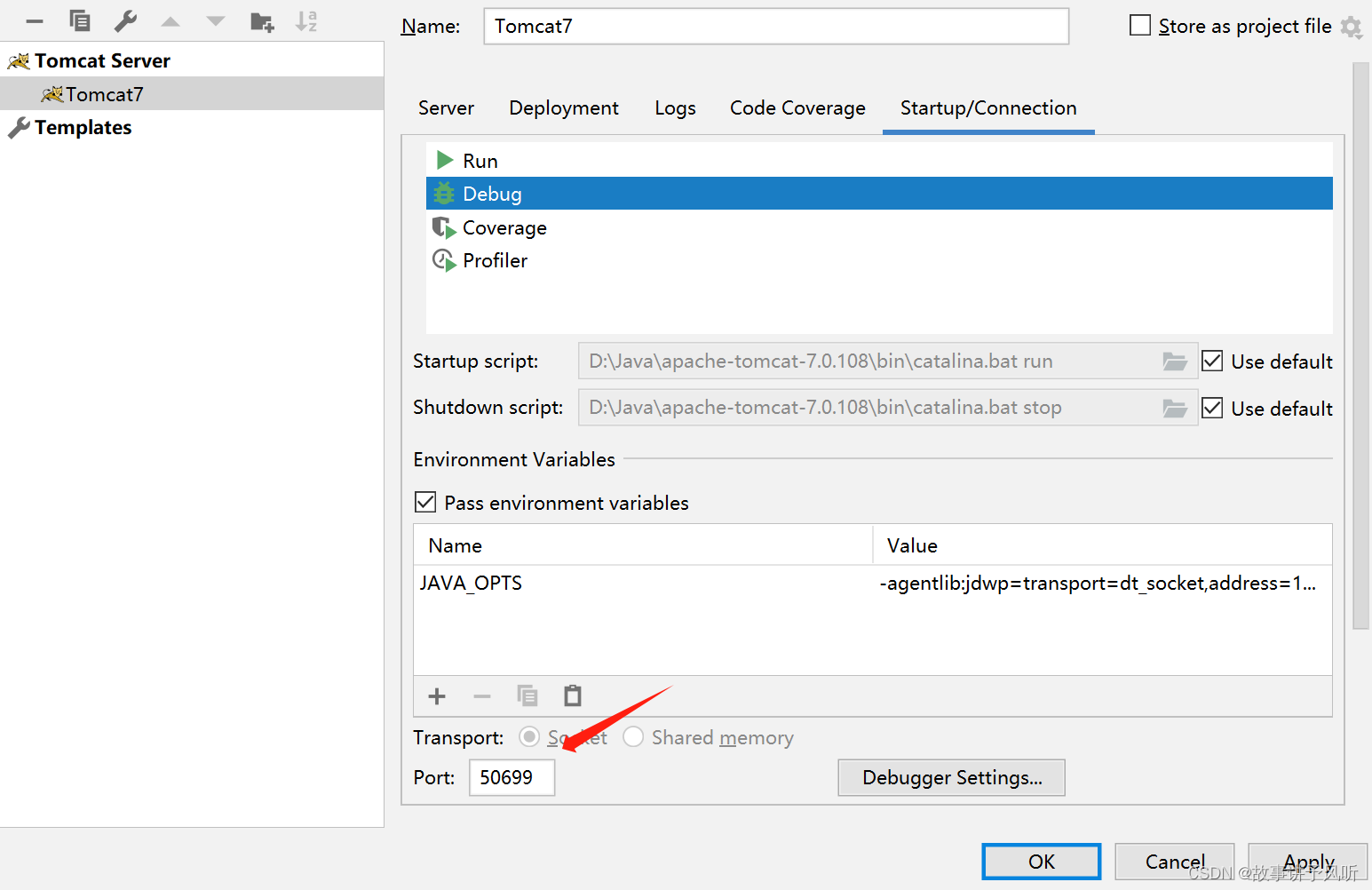

然后关于Debug模式下的调试,我刚开始配置的时候使用Debug的时候会提示socket close,网上说好像是端口被占用了,所以需要修改成未被占用的端口

三.环境启动

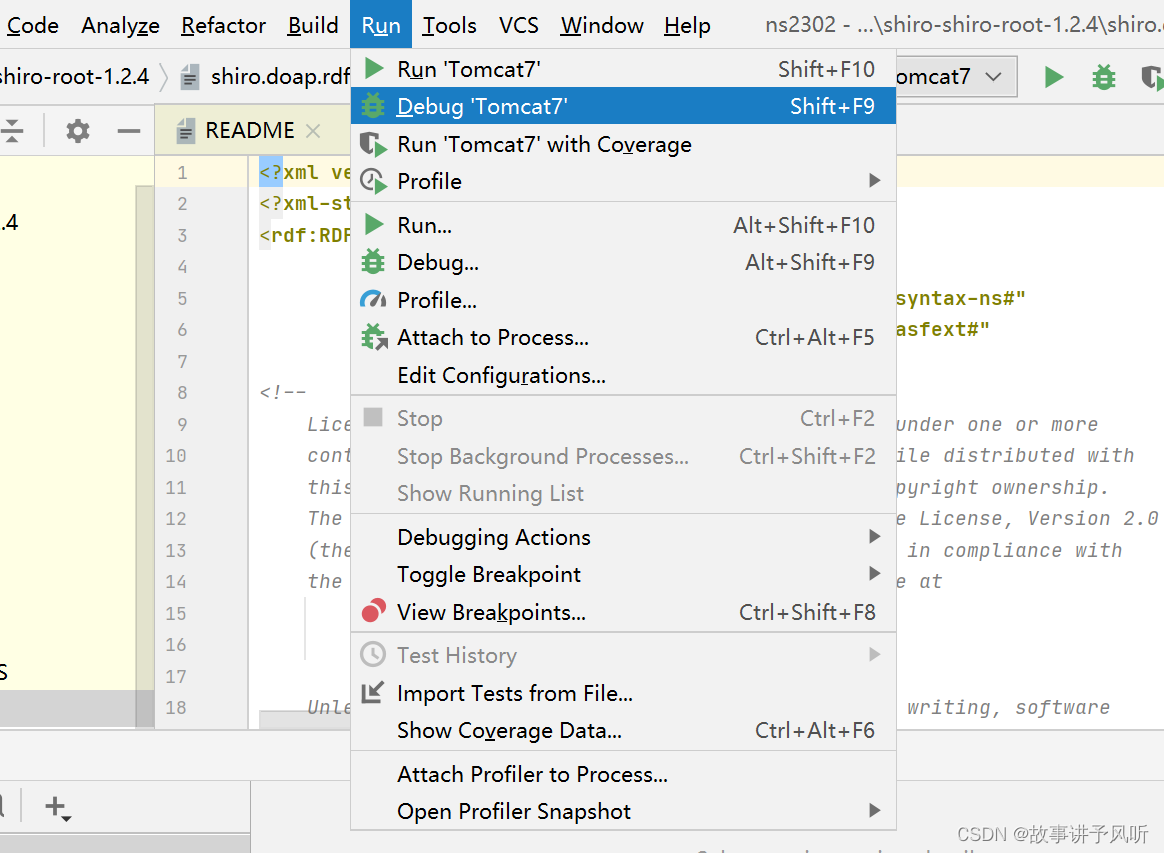

启动tomcat服务器

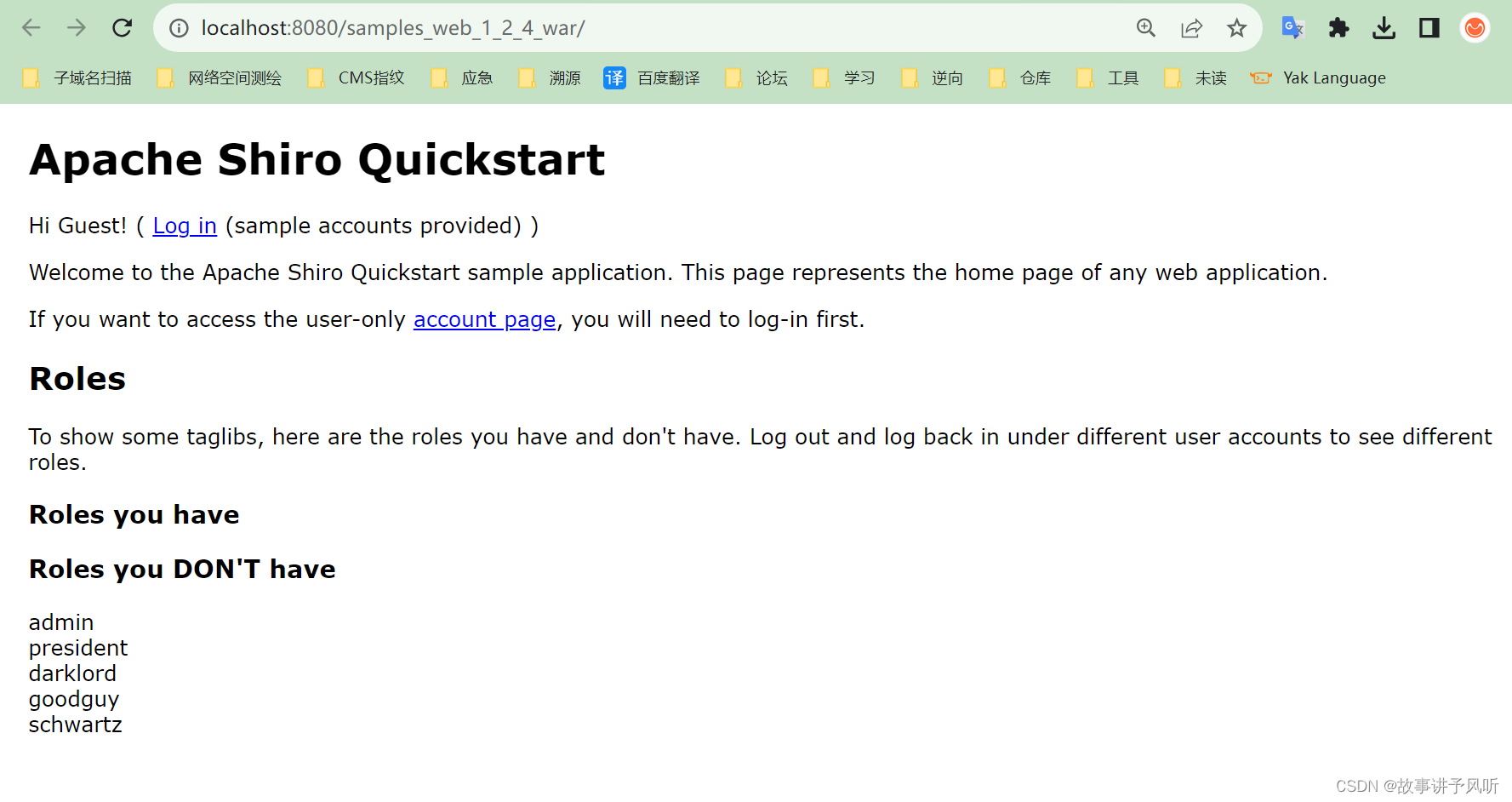

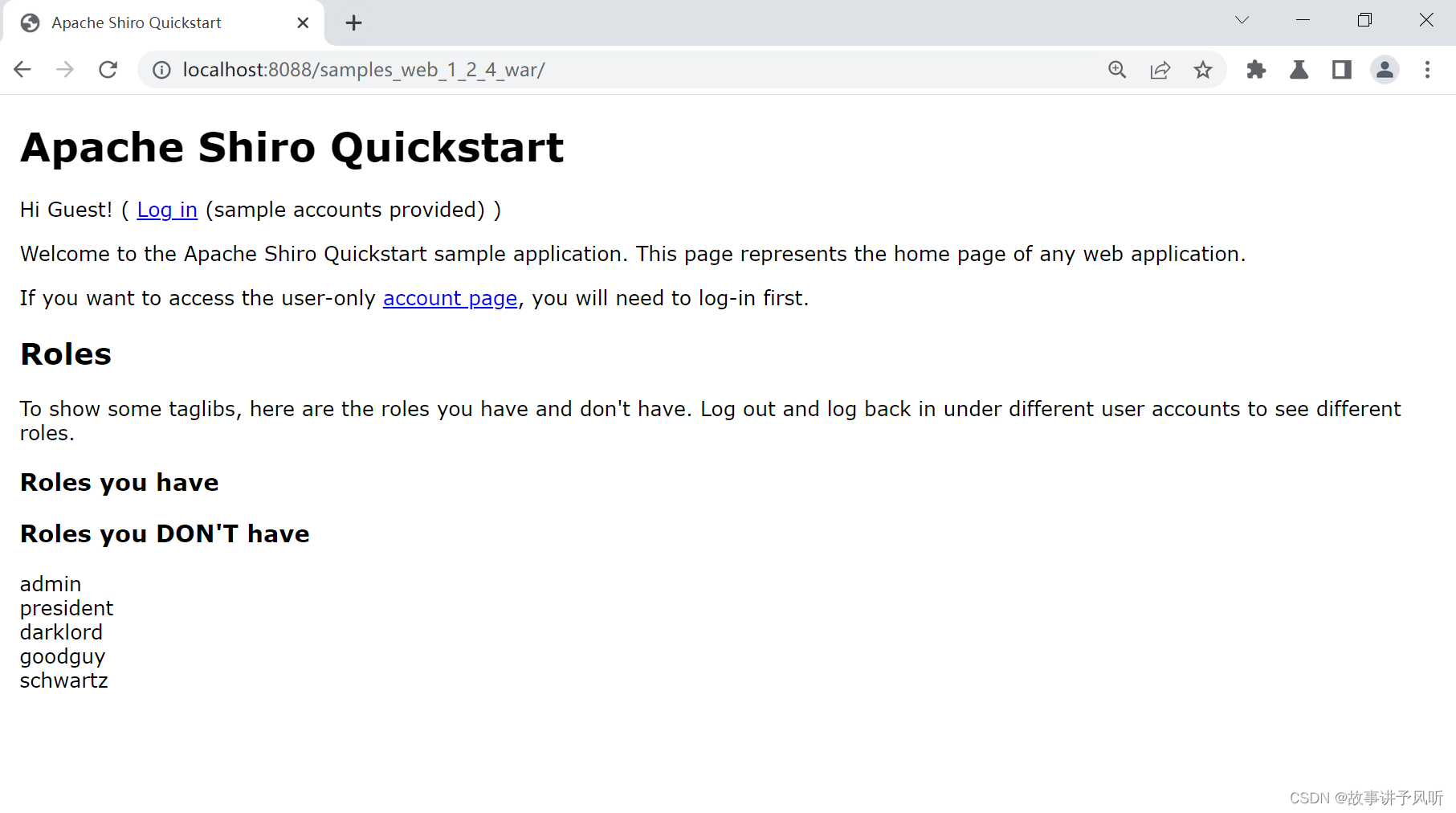

等待一会,进入一个web页面

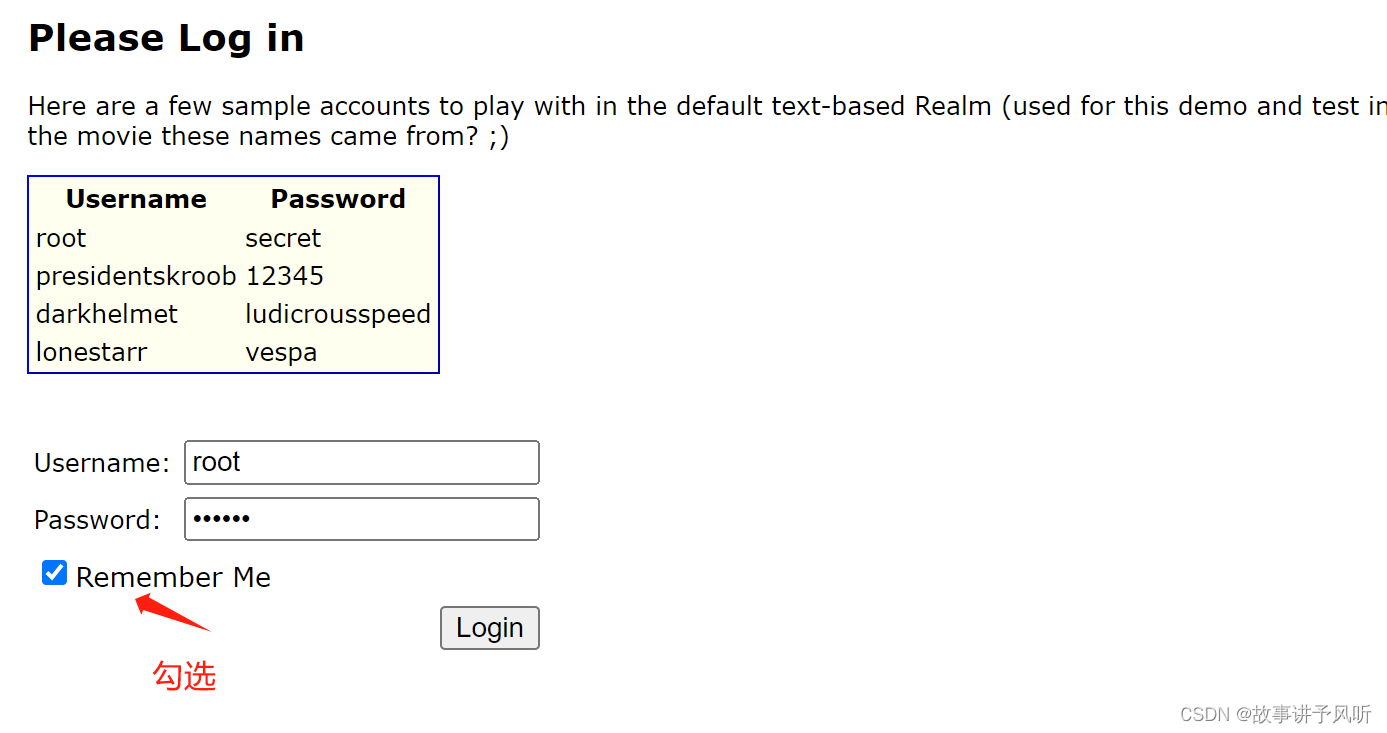

点击log in

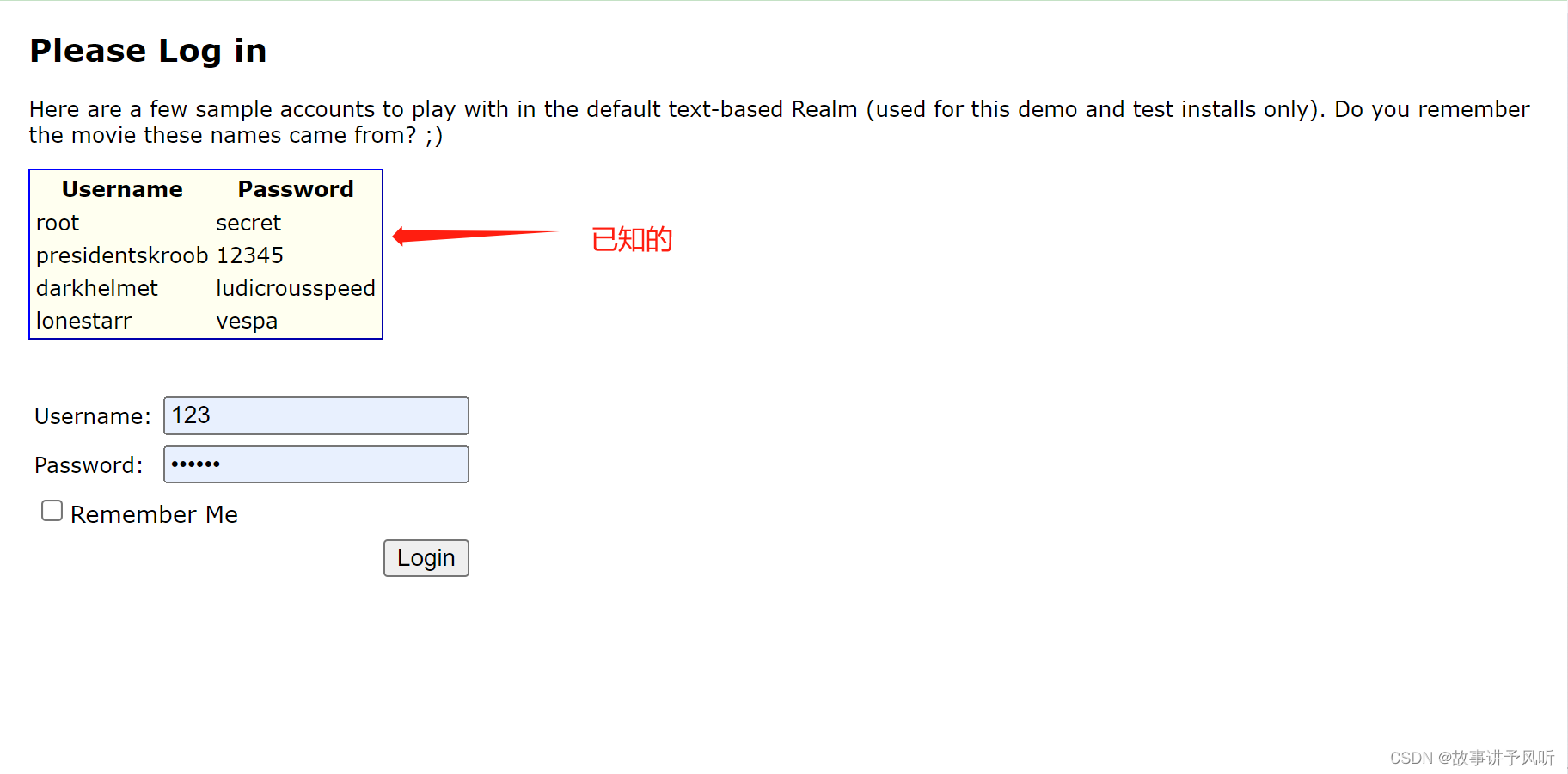

点击log in

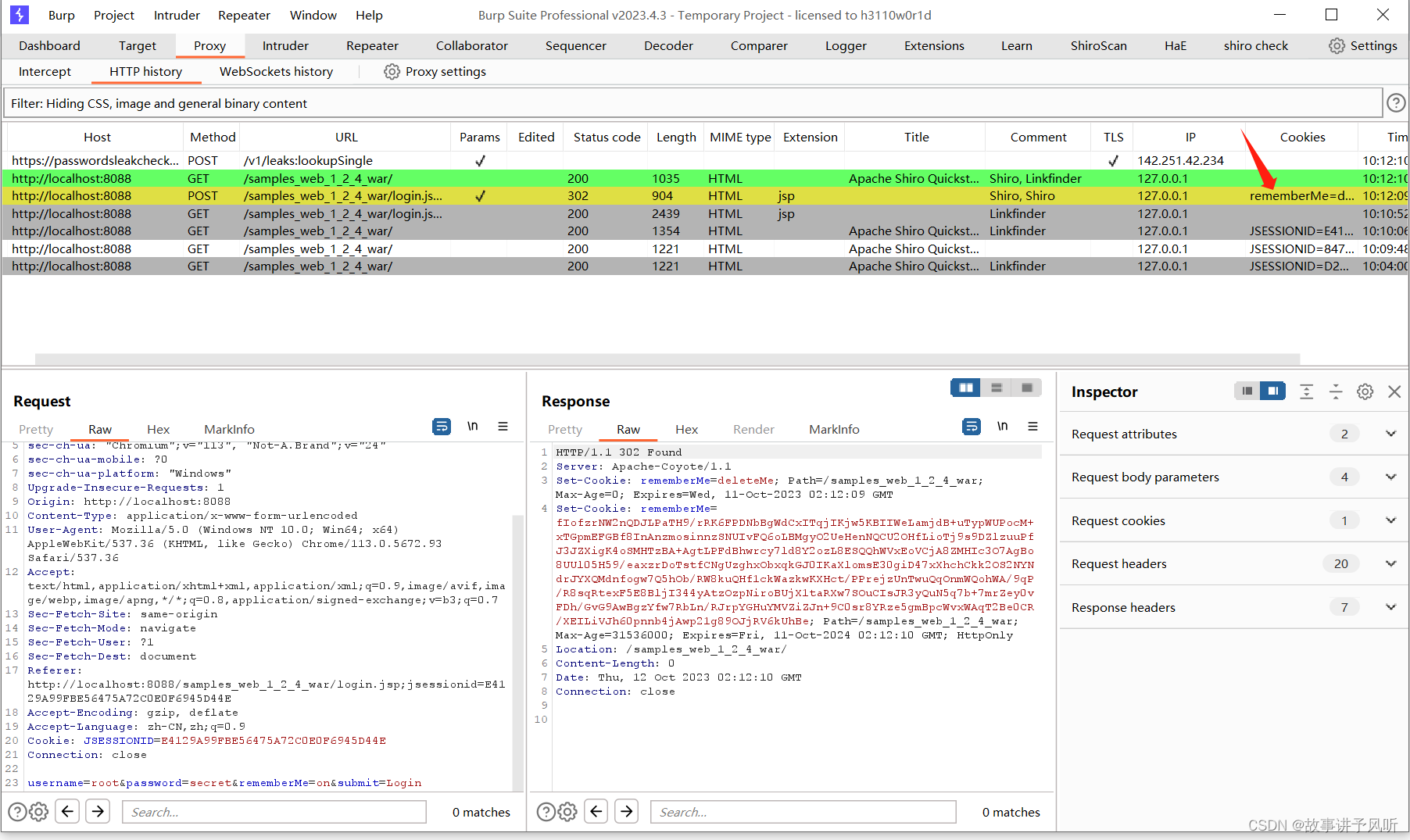

输入账号密码,勾选Remerber me选项。进行抓包

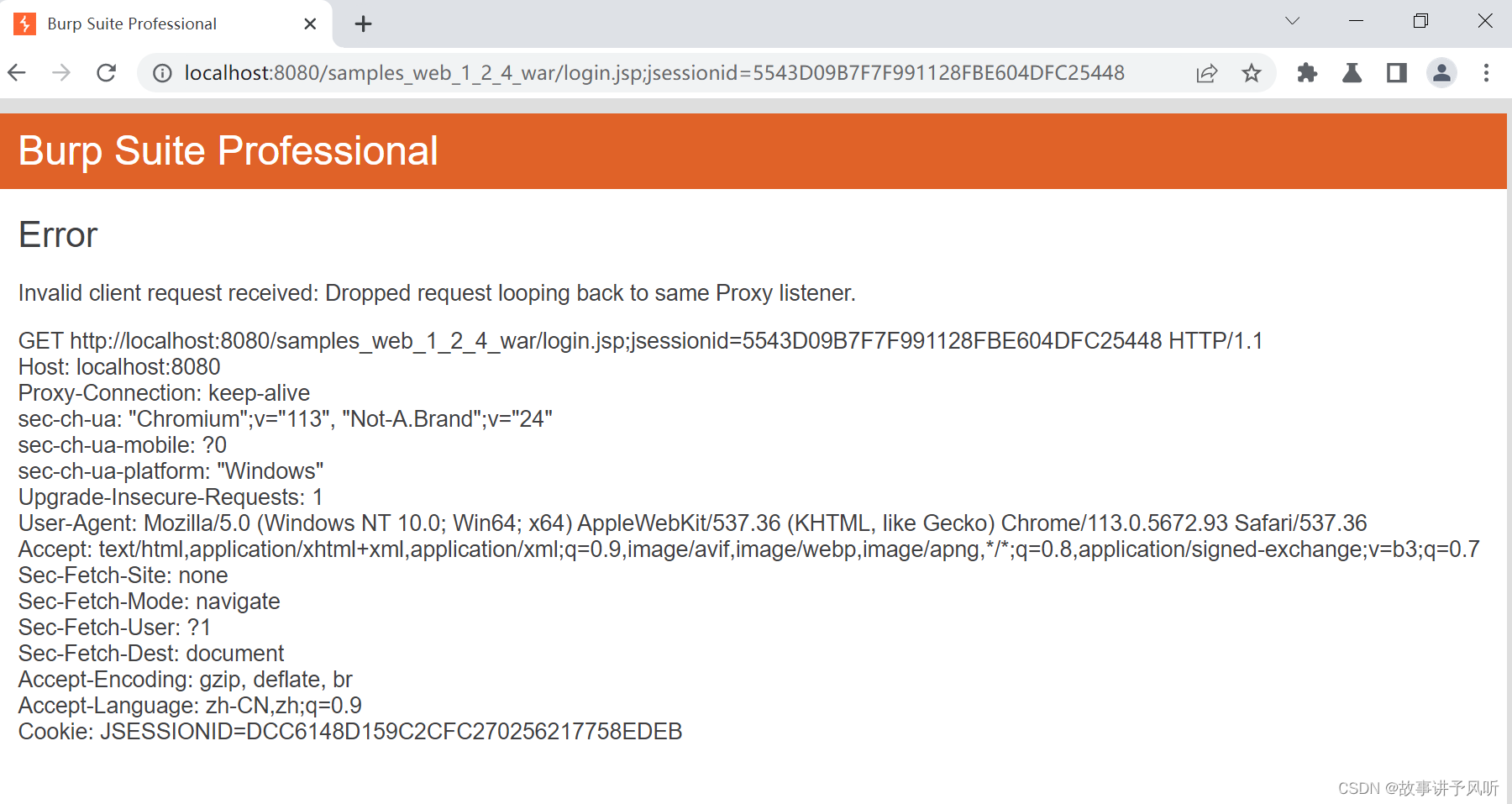

这里我使用burp内置浏览器,发现报错

通过报错信息的分析应该是Tomcat和Burp的端口冲突(我设置的都是8080)

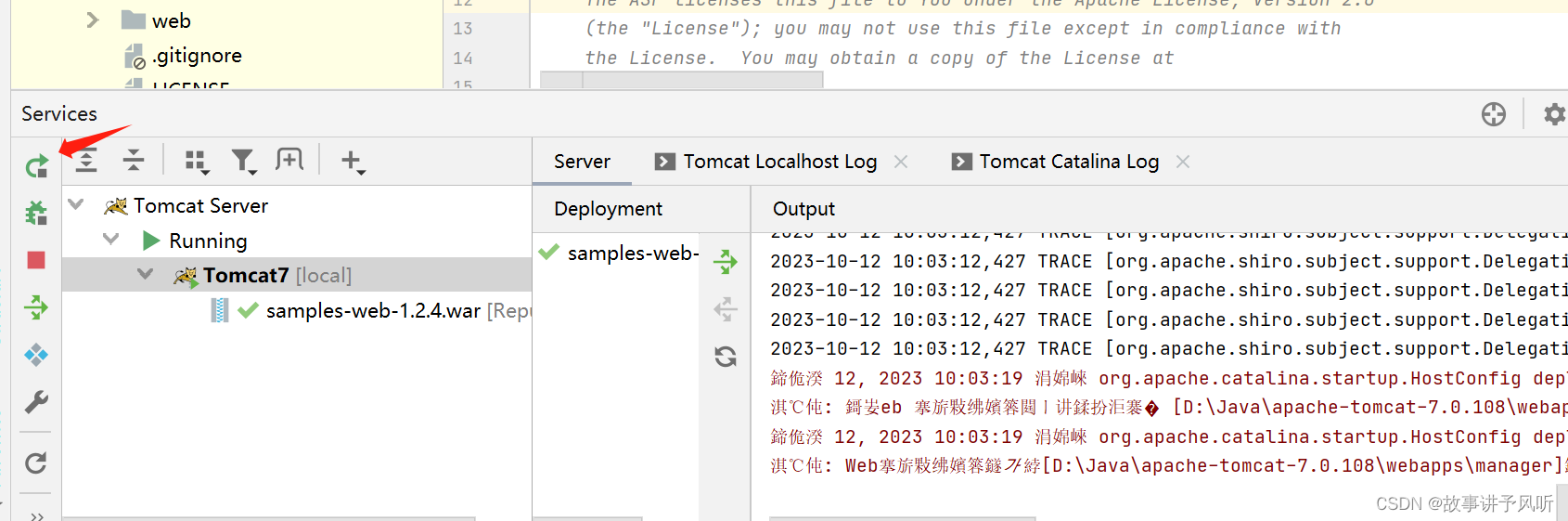

修改tomcat端口

重启服务

可以成功打开了

四.抓包

这里推荐一个插件HaE

对于shiro漏洞的分析,下一篇给大家补充

-

相关阅读:

【分享】如何让压缩包里的文件“限制编辑”?

Axios、SASS学习笔记

neo4j查询两节点之间所有路径/关系

CSS经典布局--圣杯布局和双飞翼布局

css布局总体

第七章(1):深度神经网络的基本结构、训练方法和在机器学习中的重要性

FStormRender产品介绍丨逼真建筑渲染3dsmax插件丨GPU渲染器插件

P3371 【模板】单源最短路径(弱化版)

一本通2029;水仙花数

SpringCloud学习笔记(十四)Sentinel 实现熔断与限流

- 原文地址:https://blog.csdn.net/qq_56698744/article/details/133782743