-

防火墙应用场景

1. 防火墙支持那些NAT技术,主要应用场景是什么?

防火墙NAT技术简介:

NAT是一种地址转换技术,可以将IPv4报文头种的地址转换为另一个地址。通常情况下,利用NAT技术将IPV4报文头中的私网地址转换为公网地址,可以实现位于私网的多个用户使用少量的公司地址同时访问Internet。用于解决公网地址短缺的问题。

NAT类型:

NAT No-PAT:类似于Cisco的动态转换,只转换源IP地址,不转换端口,属于多对多转换,不能节约公网IP地址,使用情况较少。

NAPT(Network Address and Port Translation,网络地址和端口转换):类似于Cisco的PAT转换,NAPT即转换报文的源地址,又转换源端口。转换后的地址不能是外网接口IP地址,属于多对多或多对一转换,可以节约公网IP地址,使用场景较多。

出接口地址(Easy-IP):因其转换方式非常简单,所以也被称为Easy-IP、和NAPT一样,即转换源IP地址,又转换源端口。区别是出接口地址方式转换后的地址只能是NAT设备外网接口所配置的IP地址,属于多对一转换,可以节约IP地址

NAT Server:静态一对一发布,主要用于内部服务器需要对Internet提供服务时使用。

Smart NAT(智能转换):通过预留一个公网地址进行NAPT转换,而其他的公网地址用来进行NAT No-PAT转换,该方式不太常用。

三元组NAT:与源IP地址、源端口和协议类型有关的一种转换,将源IP地址和源端口转换为固定公网IP地址和端口,能解决一些特殊应用在普遍NAT中无法实现的问题。主要应用于外部用户访问局域网的一些P2P应用。

2. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?请详细说明当内网PC访问公网域名时,根据缺省路由,PC会去访问外网的同域名服务器,去外网的dns进行解析,最后访问到公网的同域名服务器。

需要在做NAT的路由器或防火墙上配置域内的NAT转换,让PC访问该公网域名时,防火墙或者路由器能正确的寻址。

3. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?详细说明防火墙使用vrrp实现双机热备的时候遇到的问题有:如果主出现问题了就要切到备份的防火墙上,但是会话表有个首包机制,会话表是首包建立起来的,如果切换到备份的防火墙上那么会话表无法起来,这样流量就过不去。对于这个问题的解决方法是:关闭状态检测机制即可。

还有个问题是:需要左右两边的vrrp的动作要一致,这样切换就没什么问题,这里就会用到vgmp,vgmp管理多个vrrp。优先级和vrrp一样就是优先级和抢占性

4. 防火墙支持那些接口模式,一般使用在那些场景?物理接口:防火墙支持的接口可以是二层的接口,也可以是三层接口

二层接口:交换接口 portswitch

三层接口: undo portswitch 类似于路由器的接口

逻辑接口:

1.tunnel接口,null接口

2.vlanif接口

3.三层以太网子接口(备份时)、loopbak接口

5. 防火墙旁挂引流方案有哪些?好处是什么?防火墙旁挂引流方案是一种网络架构配置,旨在改善网络性能和安全性。

-

负载均衡器:通过在防火墙前面添加负载均衡器,可以分散流量负载,提高网络性能和可用性。好处包括更好的流量分发和故障恢复能力。

-

Web应用程序防火墙(WAF):将WAF放置在防火墙旁边可提供对Web应用程序的更精细的安全保护,有助于检测和防止Web攻击,如SQL注入和跨站点脚本攻击。

-

反病毒/反恶意软件网关:这些网关可以检测和拦截网络中的恶意软件和病毒,以提高网络安全性。

-

SSL/TLS终端代理:这种方案允许防火墙旁的设备对传入和传出的加密流量进行解密和检查,以确保流量的安全性。

-

内联网络安全监测工具:将入站和出站流量重定向到网络安全监测工具,以进行深度分析和检测威胁,有助于及早发现和应对安全事件。

好处包括增强了网络性能、提高了安全性、简化了网络管理和监控,以及提供了更多的灵活性,使您能够轻松添加新的安全工具和服务,以应对不断变化的威胁。

实验复现

防火墙的配置:

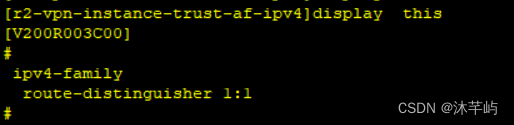

通过vrf技术创建一个 新的路由表,与全局public路由相互隔离

把下联R3的接口划入vrf trust路由表

[r2-GigabitEthernet0/0/2]ip add 10.1.2.2 24

[r2-GigabitEthernet0/0/2]ip binding vpn-instance trust

ip route-static 1.1.1.1 255.255.255.255 10.1.1.1 //从防火墙10.3.1.0/24出来去往1.1.1.1的路由指向R1

ip route-static 2.2.2.2255.255.255.255 10.3.1.2 //任pub1ic中写入去往2.2.2.2的路由指向防火墙的pub1ic接口

ip route-static vpn-instance trust 1.1.1.1 255.255.255.255 10.2.1.2 //在vrf trust中写入去往1.1.1.1的路由指向防火墙的vrf接口

ip route-static vpn-instance trust 2.2.2.2255.255.255.255 10.1.2.1 /从防火墙10.2.1.0/24出来去往2.2.2.2的路由指向R3

ip route-static 2.2.2.2 255.255.255.255 vpn-instance trust 10.1.2.1preference 70

//当防火墙或其链路出故障的情况,1.1.1.1'j2.2.2.2走R2直通,写静态浮动路由,该路由下一跳是vrf trust的接口,故需要下一跳前声明所需vrf

ip route-static vpn-instance trust 1.1.1.1 255.255.255.255 10.1.1.1pub1ic preference 70//当防火墙或其链路出故隆的情况,1.1.1.1与2.2.2.2走R2直通,写静态浮动路由,该路由的下一-跳是pub7ic的接口,故需要在下一跳后面声明所属为pub1ic.

-

-

相关阅读:

一文带你快速了解【内部类】

Go语言 错误处理

20种有潜力的新材料

源码解析SpringMVC处理请求的完整流程

初识MySQL

node开发微信群聊机器人第④章

PyCharm:2023新版PyCharm无UI工具栏,如何回旧版

教你自己搭建一个IP池(绝对超好用!!!!)

MyBatis的逆向工程之奢华尊享版

探讨Cesium多边形内取点问题

- 原文地址:https://blog.csdn.net/m0_69435261/article/details/133234911