-

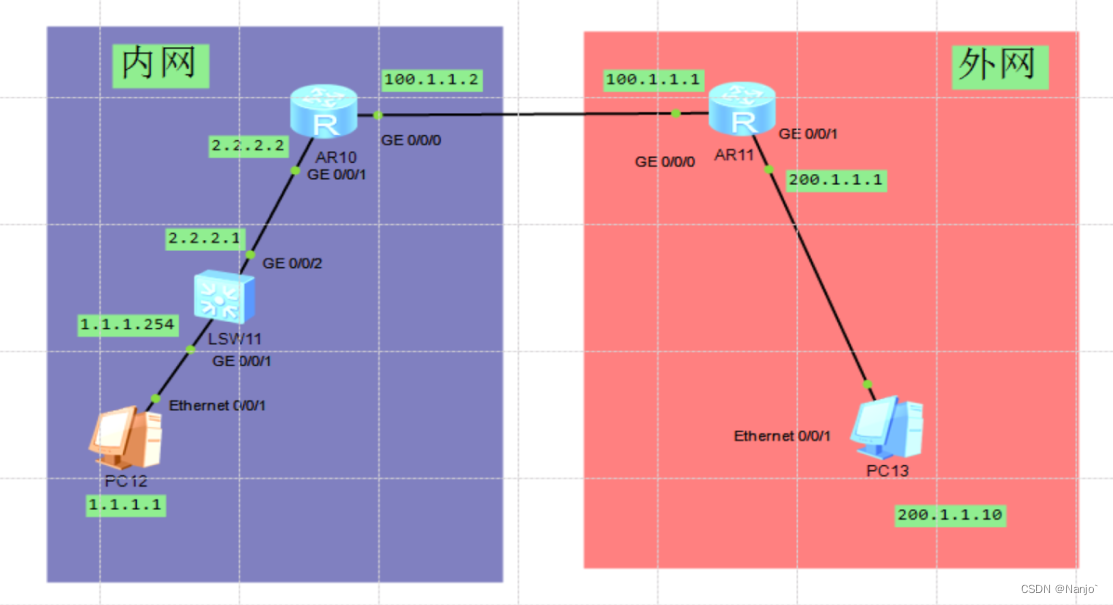

NAT常用配置讲解!eNSP实验拓扑!

NAT: network address translation ,网络地址转换。

-通常是配置在公网和私有网络的边界设备上,

具体是配置在连接公网的接口上;-NAT的工作过程,完全是依靠 NAT 表,里面包含的是

私有地址和公有地址的转换条目。

基于转换条目的学习方式,可以将 NAT 分为两种弄类型@静态NAT:NAT表中的条目,是手动添加到“NAT转换表”中的;

- 优点:简单方便,容易理解

- 缺点:一个私有地址,就必须占用/对应一个公网地址,不节省公网IP

@动态NAT

- 优点:可以让多个私有地址循环使用少量的公网IP地址,都是自动形成对应关系

- 缺点:当内部网络主机数量很多的时候,依然无法满足大量主机上网,

PAT:port address translation ,端口地址转换

即在进行私有地址和公有地址转换的时候,不但将地址进行转换,同时还将

端口号也进行转换,从而就可以实现:

-多个内网主机的私有IP地址,转换为同一个公网IP地址的不同端口号;

即节省了大量的公网IP地址。

即私有地址和公有地址是 多:1 的关系;@动态PAT

-PNAT- 该方案是企业网络中的最常见的方案

@EasyIP

- 该方案是小型企业网络中常用方案

----公司内部主机数量很少;

----公司的公网IP地址是从运营商动态获得的,不是静态公网IP地址

@静态PAT(nat server)| [端口映射]

- 企业内网的Web Server需要被Internet上的计算机访问

基础配置:配置vlan、IP地址、路由使网络互通!

SW11:

vlan batch 10 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10interface GigabitEthernet0/0/2

port link-type access

port default vlan 20ip route-static 0.0.0.0 0.0.0.0 2.2.2.2

AR10:

vlan batch 10 20

interface GigabitEthernet0/0/0

ip address 100.1.1.2 255.255.255.0interface GigabitEthernet0/0/1

ip address 2.2.2.2 255.255.255.0ip route-static 0.0.0.0 0.0.0.0 100.1.1.1

ip route-static 1.1.1.0 255.255.255.0 2.2.2.1AR11:

interface GigabitEthernet0/0/0

ip address 100.1.1.1 255.255.255.0interface GigabitEthernet0/0/1

ip address 200.1.1.1 255.255.255.0ip route-static 0.0.0.0 0.0.0.0 100.1.1.2

动态NAT 配置思路:

(1)配置ACL,匹配感兴趣的流量,来决定哪些包可以进行NAT,哪些不可以;

(2)配置NAT地址池,里面包含了公司从运营商购买的公网IP地址,专门用于进行NAT- nat address-group {组号} {起始公网地址} {结束公网地址}

- interface gi0/0/x --> 边界设备连接外网的接口

- nat outbound {acl号码} address-group {组号} no-pat

AR10配置:

acl number 2000

rule 5 permit source 1.1.1.0 0.0.0.255nat address-group 1 100.1.1.10 100.1.1.20

interface GigabitEthernet0/0/0

ip address 100.1.1.2 255.255.255.0

nat outbound 2000 address-group 1 no-pat

实验结果:PC12 ping PC13抓包发现内网地址成功转换为地址池中的公网地址,但是会丢包!

动态PAT配置思路:

- 创建ACL

- 创建NAT地址池

- 在连接外网的口上配置NAT

@命令:

— interface gi0/0/x

— nat outbound {acl号码 } address-group {组号}AR10配置:

acl number 2000

rule 5 permit source 1.1.1.0 0.0.0.255nat address-group 1 100.1.1.10 100.1.1.20

interface GigabitEthernet0/0/0

ip address 100.1.1.2 255.255.255.0

nat outbound 2000 address-group 1

实验结果:PC12 ping PC13 抓包发现内网地址成功转换为地址池中的公网地址!

@EasyIP 配置思路:

- 创建ACL

- 在连接外网的口上配置NAT

@命令:

—interface gi0/0/x

— nat outbound {acl号码 }AR10配置:

acl number 2000

rule 5 permit source 1.1.1.0 0.0.0.255interface GigabitEthernet0/0/0

ip address 100.1.1.2 255.255.255.0

nat outbound 2000

实验结果:PC12 ping PC13 抓包发现内网地址成功转换为路由器外网接口的公网地址!

@静态PAT(nat server)配置思路:

AR10配置:

interface GigabitEthernet0/0/0

nat server global 100.1.1.20 inside 1.1.1.1

实验结果:PC13 ping 公网地址100.1.1.20 ,分别从内网接口和外网接口抓包,发现公网地址成功被转换为内网地址!

-

相关阅读:

多路输出调光无频闪36V48V60V恒流50v磁吸灯pwm调光ic SL8700

15.AQS的今生,构建出JUC的基础

Linux nVidia显卡超频面板

postman断言详解

通过简单的中介者模式模型了解迪米特法则(设计模式与开发实践 P14)

java毕业设计开题报告超市积分管理系统

国内可用免费AI工具集

springboot+安卓app电子阅览室系统毕业设计源码016514

大数据Flink(九十六):DML:Deduplication

目前已确认 Windows 10 KB5015807 更新中存在的问题

- 原文地址:https://blog.csdn.net/weixin_46523520/article/details/132853159