-

xray长亭是自动化Web漏洞扫描神器

xray长亭一款完善的安全评估工具,支持常见 web 安全问题扫描和自定义 。

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

- 检测速度快。发包速度快; 漏洞检测算法效率高。

- 支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

- 代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

- 高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以客制化功能。

- 安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

xray长亭目前支持的漏洞检测类型包括:

- XSS漏洞检测 (key: xss)

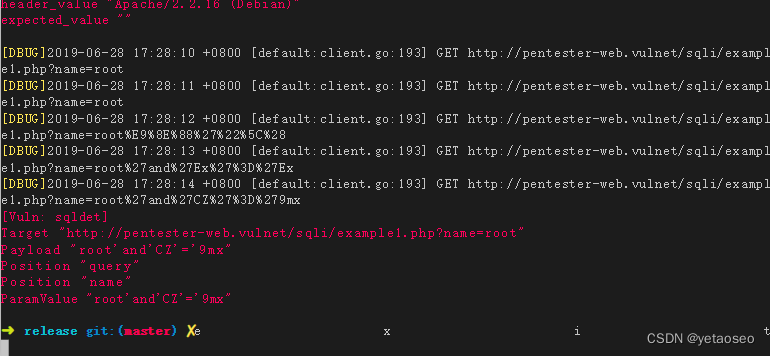

- SQL 注入检测 (key: sqldet)

- 命令/代码注入检测 (key: cmd-injection)

- 目录枚举 (key: dirscan)

- 路径穿越检测 (key: path-traversal)

- XML 实体注入检测 (key: xxe)

- 文件上传检测 (key: upload)

- 弱口令检测 (key: brute-force)

- jsonp 检测 (key: jsonp)

- ssrf 检测 (key: ssrf)

- 基线检查 (key: baseline)

- 任意跳转检测 (key: redirect)

- CRLF 注入 (key: crlf-injection)

- Struts2 系列漏洞检测 (高级版,key: struts)

- Thinkphp系列漏洞检测 (高级版,key: thinkphp)

- POC 框架 (key: phantasm)

其中 POC 框架默认内置 Github 上贡献的 poc,用户也可以根据需要自行构建 poc 并运行。

xray长亭快速使用

使用基础爬虫爬取并扫描整个网站

xray webscan --basic-crawler http://example.com --html-output crawler.html

使用 HTTP 代理进行被动扫描

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html

设置浏览器 http 代理为 http://127.0.0.1:7777,就可以自动分析代理流量并扫描。

如需扫描 https 流量,请阅读下方文档 抓取 https 流量 部分

扫描单个 url

xray webscan --url http://example.com/?a=b --html-output single-url.html

手动指定本次运行的插件

默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd_injection,sqldet --url http://example.com xray webscan --plugins cmd_injection,sqldet --listen 127.0.0.1:7777

指定插件输出

可以指定将本次扫描的漏洞信息输出到某个文件中:

xray webscan --url http://example.com/?a=b / --text-output result.txt --json-output result.json --html-output report.html

只运行单个内置 POC

在 xray 中,所有的 poc 隶属于插件 phantasm, 所以使用 poc 时需要开启 phantasm 插件才可生效。--poc 参数指定本次运行的 poc,如不指定,将运行所有的内置 poc。

xray webscan --plugins phantasm --poc poc-yaml-thinkphp5-controller-rce --url http://example.com/

运行用户自定义 PO

用户可以按需书写自己的 YAML 格式的 POC, 并通过指定 --poc 参数运行,比如运行在 /home/test/1.yaml 处的 POC。

xray webscan --plugins phantasm --poc /home/test/1.yaml --url http://example.com/

自定义 POC 请查看文档。

-

相关阅读:

华为机试 - 堆栈中的剩余数字

人工智能(pytorch)搭建模型20-基于pytorch搭建文本生成视频的生成对抗网络,技术创新点介绍

【Akka】Akka 学习 akka 两本书的读后感

【SpringMVC】面向全球的用户,我们该怎么办

45、Collections工具类

在Spring Boot中使用POI完成一个excel报表导入数据到MySQL的功能

【算法集训专题攻克篇】第十一篇之矩阵

xml文件全面解析。

java基础10题

基于POI的可快速定制Excel导出脚本设想

- 原文地址:https://blog.csdn.net/yetaodiao/article/details/128117855