-

信息安全工程实践笔记--Day2 暴力破解

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

实验目标

环境搭建,Buipsuit 爆破工具的使用;暴力破解、验证漏洞等。

一、弱口令分类

常见的弱口令分为默认型弱口令(系统服务弱口令、应用组件弱口令、设备弱口令)和社工型弱口令

1.系统服务弱口令

(注:不要买字典 找同行分享 买的字典质量并不高)

3389远程桌面弱口令

SSH

FTP

Telnet2.设备弱口令

路由器

摄像头

安全设备

弱口令3.社工型的弱口令

即满足密码复杂度要求又好记的密码。

获取用户账号的方式:

①中国常用名Top500,常见组合

. 拼音的全拼+[数字1

. 姓全拼+名的首字母+ [数字]

②招聘网站

③社交工具(脉脉)

④Google hacking

⑤工号二、弱口令的攻击方式

1.将屏幕记录下来

2.对键盘进行多种监控

3.钓鱼及伪造网站诈骗

4.暴力破解

5.使用嗅探器进行获取

6.通过社工手段分析推理暴力破解获取密码的方式

根据用户个人信息、个人兴趣 利用工具生成字典 这样爆破的几率是很大的

三、bp实操

1.bp模块讲解

①在虚拟机上安装bp,并打开

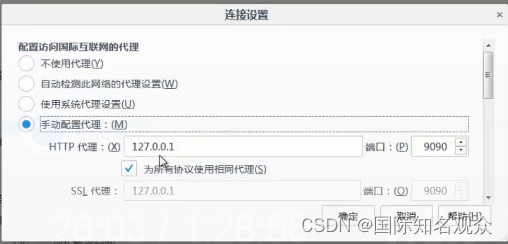

②bp在使用之前必须在浏览器上挂代理,如果不挂代理抓不到包:浏览器–选项–高级–网络–设置–手动代理–ip为127.0.0.1;端口8080未被占用就8080;否则9090

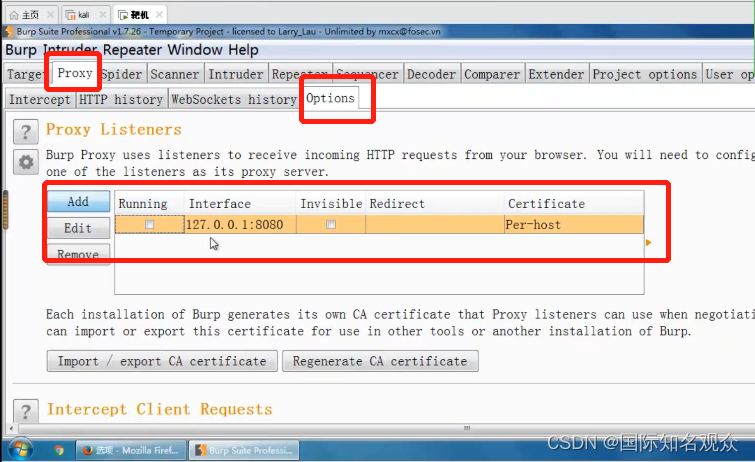

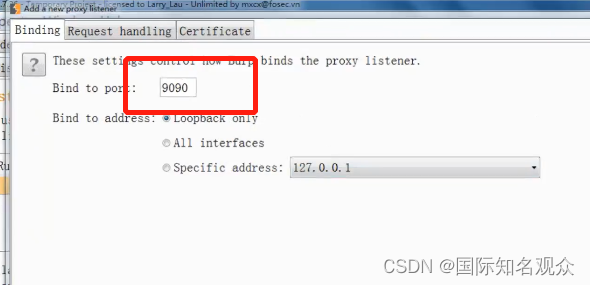

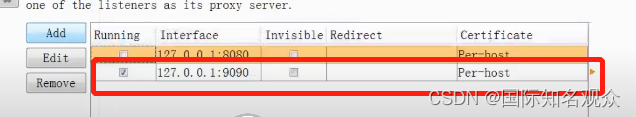

③回到bp 打开proxy(核心模块)–option(设置),在add中添加代理的端口(比如此处添加9090,然后将其选中)

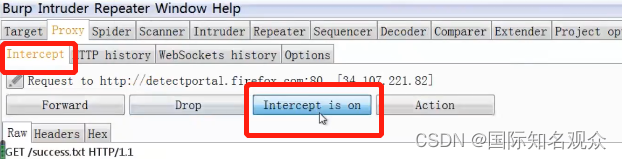

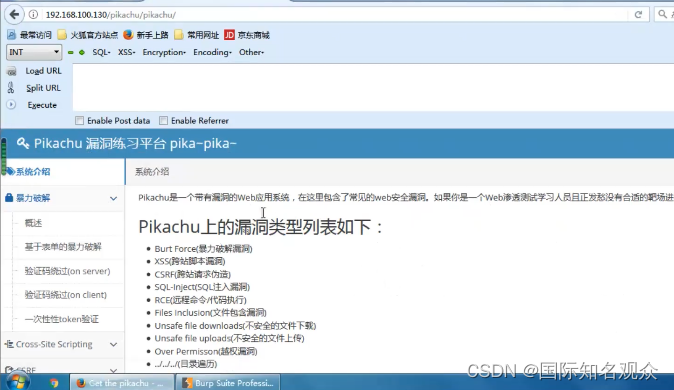

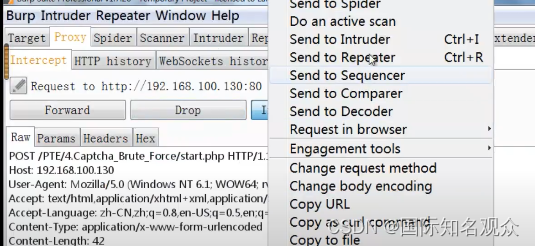

④intercept–intercept is on 关上抓包功能,打开浏览器,打开靶场(事先需要 pikachu靶场搭建),proxy抓包后发送到intruder模块进行暴破

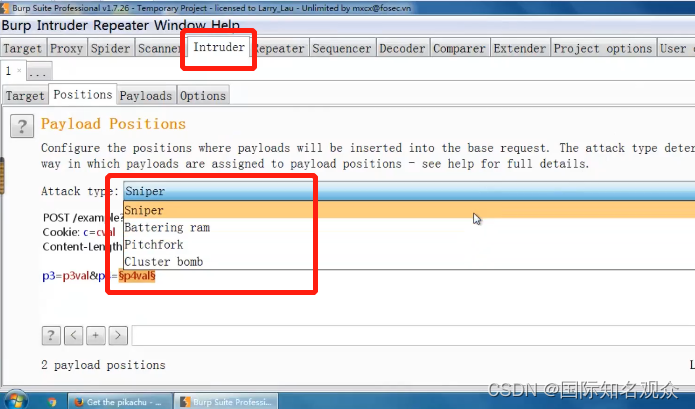

⑤在爆破中有四个模式

1.sniper(狙击手模式)

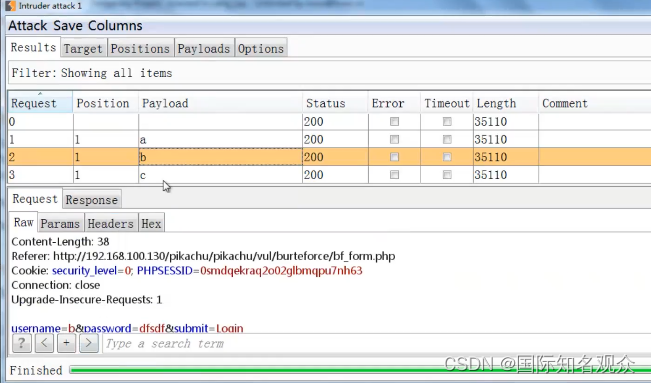

首先试用sniper(狙击手模式),

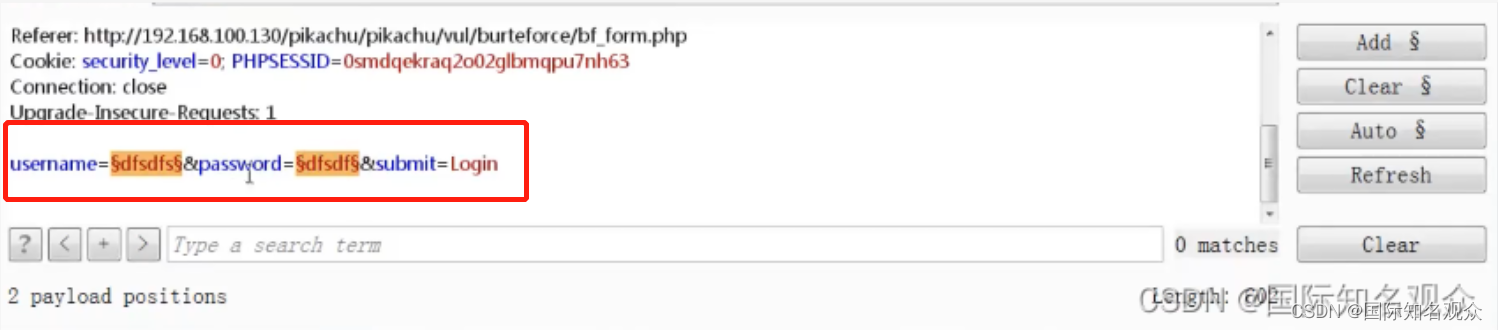

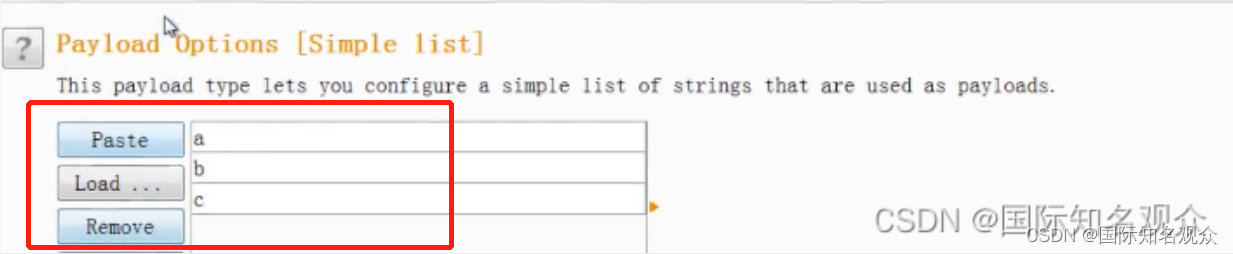

clear–add 重新标记请求信息中的用户名和密码变量,payload类型中选用最常见的simplelist(实际上也就四五个brute forcer比较常见,其余的都不用看),payload假如设置abc:

可以看出则sniper会把字典中每个字符只在一个指定位置放一次,因此sniper适用于单一变量的情况

只有一个字典2.battering ram(工程锤模式)

battering ram适用于两个或以上变量的情况,会把字典中每个字符在所有指定位置同时放一次

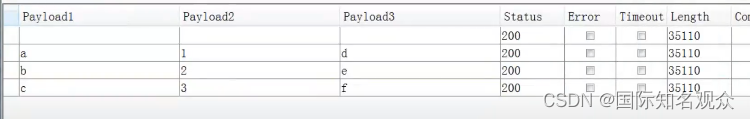

只有一个字典(所有位置用相同字典,同时每个位置都是一样的)3.pitchfork (草叉模式)

适用于字典不止一个,都想加载在不同的位置(不同位置用不同的字典,但是字典中的变量是一一对应的

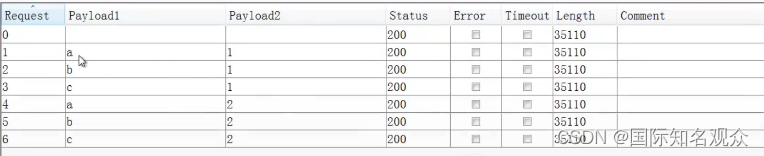

4.cluster bumb(极速炸弹模式)

很多位置,很多字典,各种字典组合都用上

(笛卡尔积,两个位置,一个位置字典三个字符,一共九种组合)

请求行(post/get)

还有一种请求方式叫head 和get很像 但只有头部信息 没有空行和后面的数据 更高效2.bp 验证码暴破

首先打开题目,打开bp抓包,随便输入一个密码,就得到抓取的响应数据包

将数据包发送到intruder模块,在其中标记需要爆破的变量。由于账号和验证码在题中已经是固定的,因此只选中密码作为变量

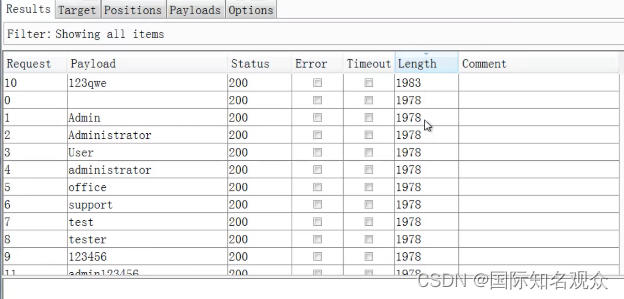

用一个字典进行暴破,因为正确密码和错误密码浏览器渲染方式不同,完成之后查看响应包的长度,不一样的即为正确密码

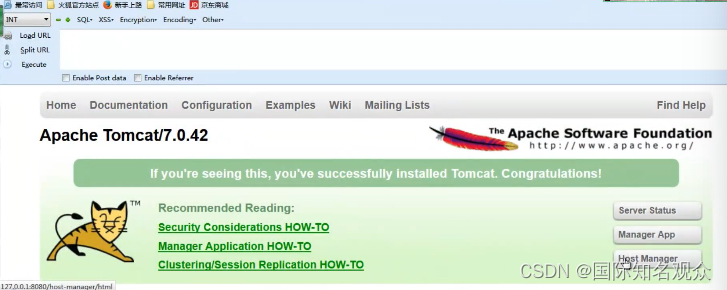

3.tompat(涉及密文)

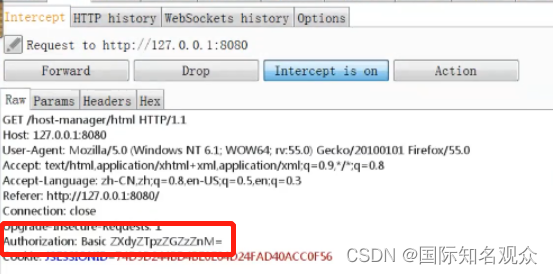

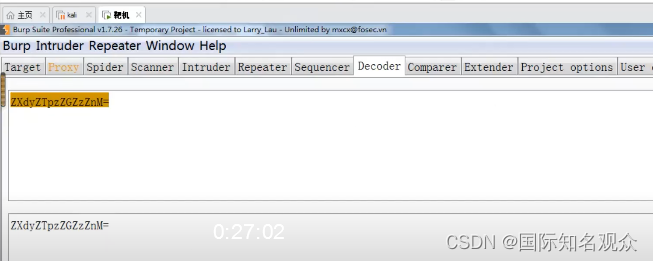

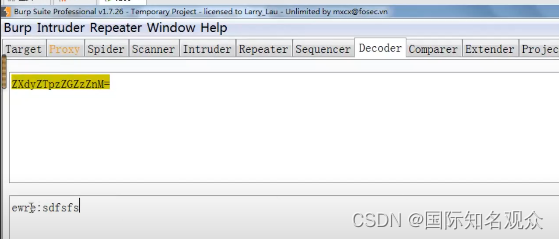

按照上面的思路抓包,发现请求中并没有账户密码的明文,关注authorization中的basic,后面是密文,

把密文放入bp的decoder模块进行解密,多试几次就可以知道用的是base64加密,并且规则是 【用户名:密码】 共三个占位

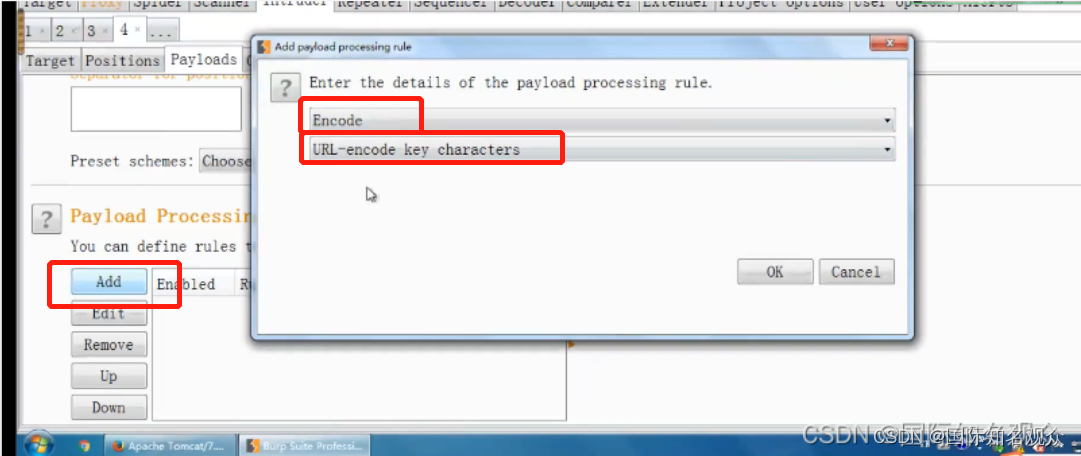

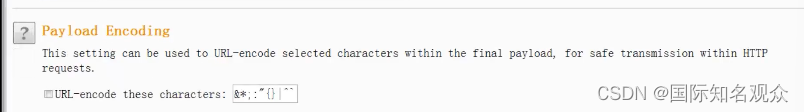

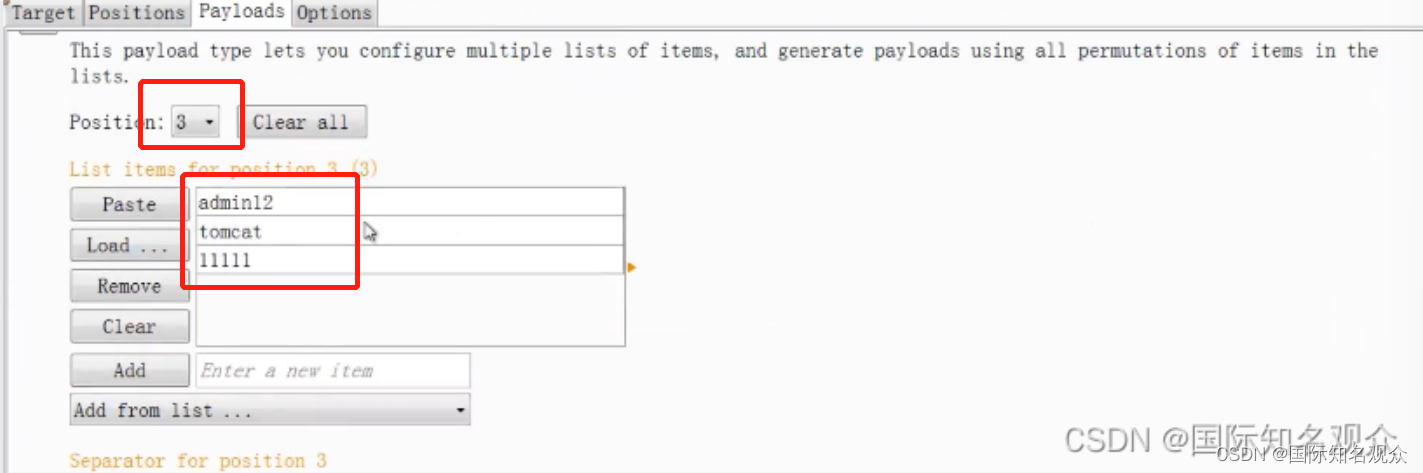

在设置payload的时候,在第三个模块payload processing的add中选择encode,然后选择base64加密,这样就可以对paylosd加密。注意最后取消 url-encode 的复选框

在payload的模式中选则迭代模式,然后给三个占位分别选择字典,之后运行就行了

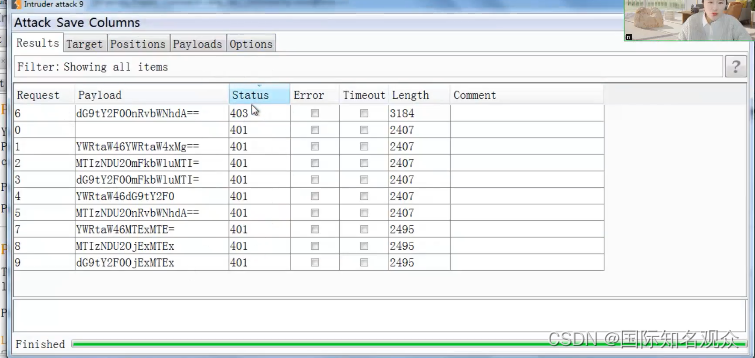

跟其他长度不同的,就是爆破出的密码(同理也需要解密出明文)

-

相关阅读:

java计算机毕业设计吉他库存管理源码+mysql数据库+系统+lw文档+部署

实现分片上传、断点续传、秒传 (JS+NodeJS)(TypeScript)

GOPS·2023上海站 | 提前剧透!阿里、腾讯、字节、擎创等专家齐聚上海,共话互联网运维

Qt程序设计-柱状温度计自定义控件实例

JNI编程之字符串处理

RKMEDIA--VENC/VDEC使用

ONLYOFFICE 桌面编辑器 8.1使用体验分享

PhpSpreadsheet设置单元格常用操作汇总

文字验证码:简单有效的账号安全守卫!

开源项目-SeaTunnel-UI数据集成系统

- 原文地址:https://blog.csdn.net/weixin_46447549/article/details/128013512