-

msf辅助模块详细操作

目录

3 DNS枚举,使用auxiliary模块下的DNS枚举模块

4 ssh爆破,使用auxiliary模块下的ssh_login

前言

我们知道msf辅助模块有上千个,主要用于信息搜集阶段,功能包括扫描、口令猜解、敏感信息嗅探、FUZZ测试发掘漏洞、实施网络协议欺骗等

一、怎么查询 Auxiliary辅助模块

我们可以通过以下命令查询所有 Auxiliary辅助模块

use auxiliary/ 或 show auxiliary

二、 Auxiliary辅助模块分类

1、admin

- /admin/android

- /admin/http

- /admin/mysql/

- /admin/oracle/

- /admin/vmware/

- /admin/smb/

2、dos

- /dos/android/

- /dos/http/

- /dos/cisco/

- /dos/dns/

- /dos/smb/

- /dos/windows/ftp/

3、fuzzers

- /fuzzers/http/

- /fuzzers/smb/

- /gather/

4、scanner

- /scanner/portscan/

- /scanner/ftp/

- /scanner/http/

- /scanner/ssh/

- /scanner/smb/

- /scanner/vmware/

- /scanner/vnc/

- /scanner/telnet/

- /scanner/msyql/

- /scanner/ntp/

- /scanner/openvas/

- /scanner/sap/

三、通过分类查询指定模块

通过search查询指定模块

search type:auxiliary name:smb

type: 后门跟的的模块类型 name : 后门跟的就是要搜的模块名

四、怎么调用模块

我们调一个smb模块演示

1 查询与SMB相关的辅助模块

2 加载一个ms17_010探测模块

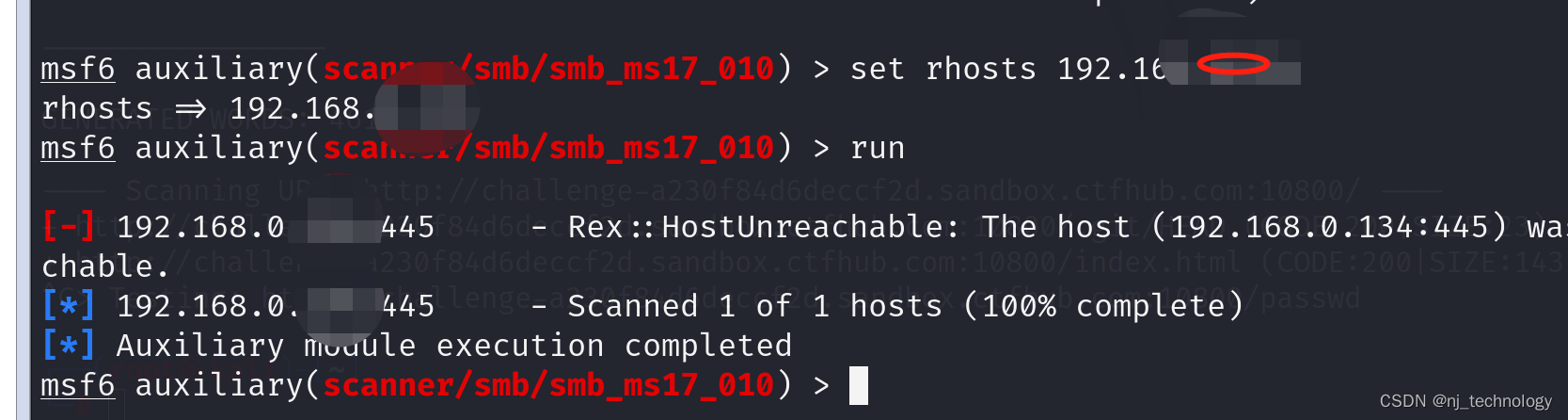

use auxiliary/scanner/smb/smb_ms17_010

3 查看载入模块需要配置的参数

show options,Required显示yes为必须设置模块

- set RHOSTS 192.168.0.1 (设定目标IP)

- set THREADS 10 (如果觉得探测过慢可以增加线程,根据电脑实际性能来不要配置太多 个人建议最大10)

- run (执行探测)

证明ip没有此漏洞。

五、更多

1 whois查看域名或IP信息

eg:

whois www.baidu.com

whois 192.168.0.12 利用辅助模块查找邮箱

use auxiliary/gather/search_email_collector

3 DNS枚举,使用auxiliary模块下的DNS枚举模块

use auxiliary/gather/enum_dns4 ssh爆破,使用auxiliary模块下的ssh_login

use /auxiliary/scanner/ssh/ssh_login- set RHOSTS 192.168.0.1 (设定目标IP)

- set USERNAME root (设定ssh登陆账户)

- set PASS_FILE /kevin/ssh_passwd.txt (设定暴力字典)

- set THREADS 100 (线程设置为100)

- show options (查看更改后的参数)12345

- run 开始爆破

-

相关阅读:

【内核的设计与实现笔记】| 【01】初步了解内核

【题单】一个动态更新的洛谷综合题单

Arduino应用开发——通过小爱同学控制灯光

Docker安装mysql8.0.28/redis7.0.4【亲测有效】

flutter系列之:UI layout简介

阿里巴巴店铺的所有商品API接口(item_search_shop-获得店铺的所有商品接口),阿里巴巴API接口

Python算法图解——递归(三):打印九九乘法表

Java版直播商城免 费 搭 建:电商、小程序、三级分销及免 费 搭 建,平台规划与营销策略全掌握

php查询大量sql语句时内存溢出的解决方法

动态规划笔记+经典习题十道

- 原文地址:https://blog.csdn.net/m0_61506558/article/details/126673281