-

走近科学之《spring security 的秘密》

Approaching science《the secret of spring security》

spring security 简介、核心组件、初始化流程、认证初始化、授权初始化、认证流程、授权流程

1、spring security 简介

spring security 是一个。。。巴拉巴拉一大堆。其和 shiro 怎么怎么样。。。又巴拉巴拉一大堆。

2、核心组件

spring security 核心组件主要由 SecurityBuilder、Security Exception、Authenticate、Authorize、Authentication、SecurityContext、SecurityContextHolder、SecurityContextHolderStrategy、SecurityContextRepository 等组成。

- Security Basic:

spring security 实际并没有叫这个名字的组件,实际上这部分的作用是配置 spring secuirty 的核心部分,相当于一个整体的架构组成,其上衔接 spring web,下服务于认证和授权这两个模块。 - Security Exception:

即 spring security 中的异常部分,spring secuirty 中异常分为 AuthenticationEception 和 AccessDeniedException 两个大类,其分别对应认证和授权。且为其提供了相应的异常处理器接口。 - Authentication:

即 spring security 中包装的用来承载用户信息的类(包括用户名、密码、权限等)。 - SecurityContext:

即安全上下文,其内部维护了 Authentication 属性,将 Authentication 包装了一层,包装的目的是备用于扩展。 - SecurityContextHolder:

即安全上下文持有器,用来临时存放用户信息的容器,实际上其内部是一个 map。这里的临时是指一个请求有效期内,即请求到达时会持有,请求结束后会清除。 - SecurityContextHolderStrategy:

即安全上下文持有器策略,也就是定义安全上下文怎么被持有的一个策略模式,默认是通过内存的方式持有,即 map。 - SecurityContextRepository:

即安全上下文仓储,是用来存储用户信息的仓库,默认实现是基于 http session。 - Authenticate:

即认证功能。认证也就是你是谁。 - Authorize:

即授权功能。授权也就是你能干什么。

3、组件详解

3.1、Security Basic

Security Basic 即 spring security 的基础核心部分,其服务于整个框架,上衔接 web 容器,下连接业务。其中 SecurityBuilder、SecurityConfigurer、HttpSecurity、WebSecurity、SecurityFilterChain 等是 spring security 的核心类。

security basic 类结构图:

3.1.1、SecurityBuilder

Securitybuilder 即安全构建器,是 spring security 框架中最重要的部分之一,且是 spring security 架构层面的入口。

SecurityBuilder 是一个构建器,构建目标是其泛型 O,也就是说 SecurityBuilder 的作用是构建一个 O。实际上大部分情况下其构建的是一个过滤器链,即 SecurityFilterChain,后文会讲到。

AbstractConfiguredSecurityBuilder 是 SecurityBuilder 的抽象实现类,HttpSecurity 和 WebSecurity 是其最重要的实现类,同时 Authenticate 部分的 ProviderManagerBuilder 也是其一个重要实现类。

// SecurityBuilder 接口 public interface SecurityBuilder<O> { // 构建一个对象 O build() throws Exception; }- 1

- 2

- 3

- 4

- 5

- 6

3.1.2、HttpSecurityBuiler

HttpSecurityBuilder 即 http 安全构建器,其是 SecurityBuilder 接口的扩展接口,其作用是给用户提供一些便携方法,如 addFilter、userDetailsService、authenticationProvider 等,以方便用户使用。

// HttpSecurityBuilder public interface HttpSecurityBuilder<H extends HttpSecurityBuilder<H>> extends SecurityBuilder<DefaultSecurityFilterChain> { // 通过指定类名获取 SecurityConfigurer <C extends SecurityConfigurer<DefaultSecurityFilterChain, H>> C getConfigurer(Class<C> clazz); // 根据指定类名移除 SecurityConfigurer <C extends SecurityConfigurer<DefaultSecurityFilterChain, H>> C removeConfigurer(Class<C> clazz); // 设置一个共享对象 <C> void setSharedObject(Class<C> sharedType, C object); // 根据指定类型获取共享对象 <C> C getSharedObject(Class<C> sharedType); // 添加一个 AuthenticationProvider H authenticationProvider(AuthenticationProvider authenticationProvider); // 添加一个 UserDetailsService H userDetailsService(UserDetailsService userDetailsService) throws Exception; // 在指定过滤器(afterFilter)的后面添加一个过滤器 H addFilterAfter(Filter filter, Class<? extends Filter> afterFilter); // 在指定过滤器(beforeFilter)的前面添加一个过滤器 H addFilterBefore(Filter filter, Class<? extends Filter> beforeFilter); // 添加过滤器 H addFilter(Filter filter); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

spring security 的认证和授权都是基于过滤器实现的,因此其为我们提供了一些常用或不常用的过滤器(从上到下是其执行顺序,也就是说 spring security 中的过滤器是有执行顺序概念的)。

过滤器名称 作用 默认加载 ForceEagerSessionCreationFilter 是否强制生成一个新的 session ❌ DisableEncodeUrlFilter ✔ ChannelProcessingFilter 过滤请求协议,如 Http、Https ❌ WebAsyncManagerIntegrationFilter 将 SecurityContext 与 spring web 中处理异步请求的 WebAsyncManager 集成 ✔ SecurityContextPersistenceFilter 处理请求之前将 SecurityContext 加载到 SecurityContextholder,处理完成后再将其清除并将其保存至 Repository ✔ HeaderWriterFilter ✔ CorsFilter ❌ CsrfFilter ✔ LogoutFilter ✔ X509AuthenticationFilter ❌ AbstractPreAuthenticatedProcessingFilter ❌ CasAuthenticationFilter ❌ UsernamePasswordAuthenticationFilter ✔ OpenIDAuthenticationFilter ❌ DefaultLoginPageGeneratingFilter ✔ DefaultLogoutPageGeneratingFilter ✔ ConcurrentSessionFilter ❌ DigestAuthenticationFilter ❌ BearerTokenAuthenticationFilter ❌ BasicAuthenticationFilter ✔ RequestCacheAwareFilter ✔ SecurityContextHolderAwareRequestFilter ✔ JaasApiIntegrationFilter ❌ RememberMeAuthenticationFilter ❌ AnonymousAuthenticationFilter ❌ SessionManagementFilter ✔ ExceptionTranslationFilter ✔ FilterSecurityInterceptor ✔ SwitchUserFilter ❌ 3.1.3、SecurityConfigurer

SecurityConfigurer 接口定义了 init 和 configure 两个方法。SecurityBuilder 接口是用来构建过滤器链(SecurityFilterChain)的,而 SecurityConfigurer 接口是专门用来配置过滤器链中的 Filter 的。init 方法一般用来进行配置前的一些初始化操作,configure 用来执行配置 Filter 的具体过程。

// SecurityConfigurer 接口 public interface SecurityConfigurer<O, B extends SecurityBuilder<O>> { // 初始化 void init(B builder) throws Exception; // 配置 filter void configure(B builder) throws Exception; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

3.1.4、AbstractSecurityBuiilder

AbstractSecurityBuilder 是 SecurityBuilder 接口的直接抽象实现类,其实现了 build() 方法,且只是通过 cas 的方式控制了 build() 的执行,通过抽象方法 doBuild() 将具体的构建操作交由子类实现。

// AbstractSecurityBuilder 抽象类的、核心部分 public abstract class AbstractSecurityBuilder<O> implements SecurityBuilder<O> { private AtomicBoolean building = new AtomicBoolean(); private O object; // 构建实现 @Override public final O build() throws Exception { if (this.building.compareAndSet(false, true)) { this.object = doBuild(); return this.object; } throw new AlreadyBuiltException("This object has already been built"); } // 预留子类实现的抽象方法 protected abstract O doBuild() throws Exception; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

3.1.5、AbstractConfiguredSecurityBuilder

AbstractConfiguredSecurityBuilder 继承了 AbstractSecurityBuilder 类,除了实现了父类中预留的抽象方法 doBuild 之外,还提供了应用配置的 apply 方法,可以通过此方法将我们自定义的 SecurityConfigurer 添加到 SecurityBuilder 中。同时维护了两个 configurer 列表,为什么维护两个列表呢,是因为构建过程实际上主要分为 init、configure、performBuild 三个步骤,而在执行 init 方法时是先获取 configurer 列表赋值给临时变量,且 init 实际上是执行 configurer 的 init 方法,configure 是执行 configurer 的 configure 方法,如果说只维护一个 configurer 列表,且在 init 执行过程中又有添加 configurer 的操作,那么此时添加的 configurer 将不会被执行(因为 init 方法执行时先获取了 configurer 列表并赋值给了临时变量,而添加 configurer 是添加到了其维护的 cionfigurer 列中),所以为了确保在执行 configurer 的 init 时添加的 configurer 能够被执行,所以维护了两个列表。(如果说你非要三重套娃甚至多重套娃,那 spring 必然不会容忍你放肆)。

// AbstractConfiguredSecurityBuilder 抽象类的核心部分 public abstract class AbstractConfiguredSecurityBuilder<O, B extends SecurityBuilder<O>> extends AbstractSecurityBuilder<O> { // 维护的 configurer 列表 private final LinkedHashMap<Class<? extends SecurityConfigurer<O, B>>, List<SecurityConfigurer<O, B>>> configurers = new LinkedHashMap<>(); // 维护的的第二个 configurer 列表 private final List<SecurityConfigurer<O, B>> configurersAddedInInitializing = new ArrayList<>(); // 应用配置 public <C extends SecurityConfigurer<O, B>> C apply(C configurer) throws Exception { add(configurer); return configurer; } // 配置添加的具体实现 private <C extends SecurityConfigurer<O, B>> void add(C configurer) { Assert.notNull(configurer, "configurer cannot be null"); Class<? extends SecurityConfigurer<O, B>> clazz = (Class<? extends SecurityConfigurer<O, B>>) configurer .getClass(); synchronized (this.configurers) { if (this.buildState.isConfigured()) { // 若构建状态为已构建,则不能再添加配置 throw new IllegalStateException("Cannot apply " + configurer + " to already built object"); } List<SecurityConfigurer<O, B>> configs = null; if (this.allowConfigurersOfSameType) { configs = this.configurers.get(clazz); } configs = (configs != null) ? configs : new ArrayList<>(1); configs.add(configurer); this.configurers.put(clazz, configs); if (this.buildState.isInitializing()) { // 若构建状态为构件中,则将该配置添加到维护的第二个配置列表中 this.configurersAddedInInitializing.add(configurer); } } } // 实现了父类 AbstractSecurityBuilder 中预留的 dobuild 方法 // 核心构建过程 @Override protected final O doBuild() throws Exception { synchronized (this.configurers) { this.buildState = BuildState.INITIALIZING; // 先将构建状态置为正在构建 beforeInit(); // 初始化前的操作,默认为空,可由子类扩展 init(); // 初始化操作 实际上只挨个儿执行两个配置列表中的 configurer 的 init 方法 this.buildState = BuildState.CONFIGURING; // 将构建状态置为配置中 beforeConfigure(); // 配置前的操作 默认为空 可由子类扩展 configure(); // 配置操作 实际上是挨个儿执行配置列表的 configurer 的 configure 方法 this.buildState = BuildState.BUILDING; // 将构建状态置为构件中 O result = performBuild(); // 抽象方法 由具体的子类实现具体的构建逻辑 this.buildState = BuildState.BUILT; // 构建完成 将构建状态置为已构建 return result; } } // 预留子类实现的抽象方法 protected abstract O performBuild() throws Exception; // 初始化方法 @SuppressWarnings("unchecked") private void init() throws Exception { Collection<SecurityConfigurer<O, B>> configurers = getConfigurers(); for (SecurityConfigurer<O, B> configurer : configurers) { configurer.init((B) this); } for (SecurityConfigurer<O, B> configurer : this.configurersAddedInInitializing) { configurer.init((B) this); } } // 配置方法 @SuppressWarnings("unchecked") private void configure() throws Exception { Collection<SecurityConfigurer<O, B>> configurers = getConfigurers(); for (SecurityConfigurer<O, B> configurer : configurers) { configurer.configure((B) this); } } // 构建状态枚举类 private enum BuildState { UNBUILT(0), // 未构建 INITIALIZING(1), // 初始化中 CONFIGURING(2), // 配置中 BUILDING(3), // 构建中 BUILT(4); // 已构建 } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

3.1.6、SecurityFilterChain

SecurityFilterChain 接口就是被 SecurityBuilder 实现类 HttpSecurity 构建的那个类,spring security 为该接口提供了一个唯一的实现类 DefaultSecurityFilter,实际上 HttpSecurity 最终构建出来的就是整个默认实现类。该接口定义了 matches 和 getFilters 两个方法,matches 是检查该请求是否匹配当前过滤器链,getFilters 是返回当前过滤器链中的所有过滤器。

// SecurityFilterChain 接口 public interface SecurityFilterChain { boolean matches(HttpServletRequest request); List<Filter> getFilters(); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

// DefaultSecurityFilterChain 核心部分 public final class DefaultSecurityFilterChain implements SecurityFilterChain { private final RequestMatcher requestMatcher; // 请求匹配器 private final List<Filter> filters; // 维护的过滤器列表 @Override public List<Filter> getFilters() { return this.filters; } @Override public boolean matches(HttpServletRequest request) { return this.requestMatcher.matches(request); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

3.1.7、HttpSecurity

HttpSecurity 继承了 AbstractConfiguredSecurityBuilder,实现了 HttpSecurityBuilder,简介实现了 SecurityBuilder 接口。

HttpSecurity 是 spring security 中最重要的构建器,其构建的 SecurityFilterChain 实例。

HttpSecurity 是用户使用 spring security 的直接入口。其实现了父类预留给子类实现的用来构建对象的 performBuild 方法,也实现了 HttpSecurityBuilder 接口中用来配置 spring security 的各种方法,同时,其为我们提供了配置 spring security 的其它便捷方法,如表单认证及其它认证相关、session 相关、记住我相关、跨域相关、跨站攻击相关、密码管理相关、请求匹配及权限相关、异常处理相关等。

// HttpSecurity 类核心部分 public final class HttpSecurity extends AbstractConfiguredSecurityBuilder<DefaultSecurityFilterChain, HttpSecurity> implements SecurityBuilder<DefaultSecurityFilterChain>, HttpSecurityBuilder<HttpSecurity> { /** * HttpSecurity 实现了 HttpSecurityBuilder 中定义的扩展方法(具体实现请自行查看源码) * 同时 HttpSecurity 提供了其它配置方法: * 1、getContext() 获取 ApplicationContext * 2、openidLogin() 配置 openid 认证 * 3、headers() 配置 headers * 4、cors() 配置 cors 即跨域 * 5、sessionManagement() 配置 Session * 6、rememberMe() 配置 RememberMe 即记住我功能 * 7、authorizeRequests() FilterSecurityInterceptor 授权配置 * 8、authorizeHttpRequests() AuthorizationFilter 授权配置 * 9、exceptionHandling() 配置 security exception * 10、securityContext() 配置 SecurityContext * 11、csrf() 配置 csrf 即跨站攻击 * 12、logout() 配置 logout 即登出 * 13、anonymous() 配置 anonymous 即匿名认证 * 14、formLogin() 配置 formLogin 表单认证 * 15、saml2Login()、saml2Logout() 配置 saml2Login 认证和登出 * 16、oauth2Login()、oauth2Client() 配置 oauth2Login 认证相关 * 17、passwordManagement() 配置密码管理相关 * 18、authenticationManager() 配置认证管理器相关 * 19、addFilterAt() 在指定位置添加 filter * 20、xxxMatcher() 各种 matcher 方法 用来配置 RequestMatcher * 21、... */ // 实现父类的 beforeConfigure 方法 @Override protected void beforeConfigure() throws Exception { if (this.authenticationManager != null) { setSharedObject(AuthenticationManager.class, this.authenticationManager); } else { // 构建一个认证管理器 并设置为共享对象 该对象会在 configurer 配置认证相关的 filter 时设置到应该 filter 里 以便在具体认证时使用 setSharedObject(AuthenticationManager.class, getAuthenticationRegistry().build()); } } // 实现父类的 performBuild 方法 @SuppressWarnings("unchecked") @Override protected DefaultSecurityFilterChain performBuild() { // 从 configurers 列表中获取 ExpressionUrlAuthorizationConfigurer ExpressionUrlAuthorizationConfigurer<?> expressionConfigurer = getConfigurer( ExpressionUrlAuthorizationConfigurer.class); // 从 configurers 列表中获取 AuthorizeHttpRequestsConfigurer AuthorizeHttpRequestsConfigurer<?> httpConfigurer = getConfigurer(AuthorizeHttpRequestsConfigurer.class); // 当两个 configurer 都为 null 或两个都不为 null 时抛出异常 // 因为 spring security 为授权提供了两种方案,这两种方案分别由 AuthorizationFilter 和 FilterSecurityInterceptor 这两个过滤器来处理 // 且二者只能取其一,而上面获取的这两个 configurer 是专门用来配置这两个 filter 的 // 所以可以通过判断这两个 configurer 是否存在来确定是否同时使用了两种 filter boolean oneConfigurerPresent = expressionConfigurer == null ^ httpConfigurer == null; Assert.state((expressionConfigurer == null && httpConfigurer == null) || oneConfigurerPresent, "authorizeHttpRequests cannot be used in conjunction with authorizeRequests. Please select just one."); // 对 filter 进行排序 this.filters.sort(OrderComparator.INSTANCE); // 将有序的 filter 放进 List中,filters 的类型是 List List<Filter> sortedFilters = new ArrayList<>(this.filters.size()); for (Filter filter : this.filters) { sortedFilters.add(((OrderedFilter) filter).filter); } // 返回实例化的 SecurityFilterChain 对象,即返回构建的对象 return new DefaultSecurityFilterChain(this.requestMatcher, sortedFilters); } },OrderFilter 是其内部类 - 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

3.1.8、FilterChainProxy

FilterChainProxy 实际上是 SecurityBuilder 的实现类 WebSecurity 所构建的目标对象的类。其最主要的作用是维护了 SecurityFilterChain,并根据 SecurityFilterChain 组装 VirtualFilterChain 即虚拟过滤器链。

// FilterChainProxy 类核心部分 public class FilterChainProxy extends GenericFilterBean { // 维护的 SecurityFilterChain 列表 private List<SecurityFilterChain> filterChains; @Override public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException { boolean clearContext = request.getAttribute(FILTER_APPLIED) == null; if (!clearContext) { doFilterInternal(request, response, chain); return; } try { request.setAttribute(FILTER_APPLIED, Boolean.TRUE); doFilterInternal(request, response, chain); // 调用私有方法 } catch (RequestRejectedException ex) { this.requestRejectedHandler.handle((HttpServletRequest) request, (HttpServletResponse) response, ex); } finally { SecurityContextHolder.clearContext(); request.removeAttribute(FILTER_APPLIED); } } // doFilter 中执行的方法 private void doFilterInternal(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException { FirewalledRequest firewallRequest = this.firewall.getFirewalledRequest((HttpServletRequest) request); HttpServletResponse firewallResponse = this.firewall.getFirewalledResponse((HttpServletResponse) response); List<Filter> filters = getFilters(firewallRequest); // 从维护的 SecurityFilterChain 列表中取出所有 filter if (filters == null || filters.size() == 0) { if (logger.isTraceEnabled()) { logger.trace(LogMessage.of(() -> "No security for " + requestLine(firewallRequest))); } firewallRequest.reset(); chain.doFilter(firewallRequest, firewallResponse); return; } if (logger.isDebugEnabled()) { logger.debug(LogMessage.of(() -> "Securing " + requestLine(firewallRequest))); } // 组装成虚拟过滤器链 VirtualFilterChain virtualFilterChain = new VirtualFilterChain(firewallRequest, chain, filters); virtualFilterChain.doFilter(firewallRequest, firewallResponse); } // 从维护的 SecurityFilterChain 列表中取出所有 filter private List<Filter> getFilters(HttpServletRequest request) { int count = 0; for (SecurityFilterChain chain : this.filterChains) { if (logger.isTraceEnabled()) { logger.trace(LogMessage.format("Trying to match request against %s (%d/%d)", chain, ++count, this.filterChains.size())); } if (chain.matches(request)) { return chain.getFilters(); } } return null; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

3.1.9、WebSecurity

WebSecurity 类似于 HttpSecurity,也是 SecurityBuilder 构建器接口的重要实现类,其构建目标是 FilterChainProxy,即 WebSecurity 最终的构建结果是 FilterChainProxy。

WebSecurity 的 performBuild 具体过程是将系统中所有 SecurityFilterChain 实例添加到 SecurityFilterChain 列表中,然后根据这个列表创建 FilterChainProxy 实例,即创建其要构建的对象,然后返回。

HttpSecurity 与 WebSecurity 的关系是,前者的构建结果是后者构建结果中维护的列表中的一项。(一般情况下后者的构建结果中的列表中只有一项,即 FilterChainProxy 所维护的 List< SecurityFilterChain> filterChains 中只有一项,那就是 HttpSecurity 所构建的 DefaultSecurityFilterChain 的实例,同时,DefaultSecurityFilterChain 对象中维护了一堆 filter)。

// WebSecurity 类的核心部分 public final class WebSecurity extends AbstractConfiguredSecurityBuilder<Filter, WebSecurity> implements SecurityBuilder<Filter>, ApplicationContextAware, ServletContextAware { // 其维护的 securityFilterChainBuilders private final List<SecurityBuilder<? extends SecurityFilterChain>> securityFilterChainBuilders = new ArrayList<>(); private FilterSecurityInterceptor filterSecurityInterceptor; // 添加 securityFilterChainBuilder public WebSecurity addSecurityFilterChainBuilder( SecurityBuilder<? extends SecurityFilterChain> securityFilterChainBuilder) { this.securityFilterChainBuilders.add(securityFilterChainBuilder); return this; } // 实现父类预留由子类实现的 performBuild @Override protected Filter performBuild() throws Exception { Assert.state(!this.securityFilterChainBuilders.isEmpty(), () -> "At least one SecurityBuilder needs to be specified. " + "Typically this is done by exposing a SecurityFilterChain bean " + "or by adding a @Configuration that extends WebSecurityConfigurerAdapter. " + "More advanced users can invoke " + WebSecurity.class.getSimpleName() + ".addSecurityFilterChainBuilder directly"); int chainSize = this.ignoredRequests.size() + this.securityFilterChainBuilders.size(); // 构建目标 FilterChainProxy 所维护的 SecurityFilterChain 列表 List<SecurityFilterChain> securityFilterChains = new ArrayList<>(chainSize); List<RequestMatcherEntry<List<WebInvocationPrivilegeEvaluator>>> requestMatcherPrivilegeEvaluatorsEntries = new ArrayList<>(); for (RequestMatcher ignoredRequest : this.ignoredRequests) { WebSecurity.this.logger.warn("You are asking Spring Security to ignore " + ignoredRequest + ". This is not recommended -- please use permitAll via HttpSecurity#authorizeHttpRequests instead."); SecurityFilterChain securityFilterChain = new DefaultSecurityFilterChain(ignoredRequest); securityFilterChains.add(securityFilterChain); // 添加 SecurityFilterChain requestMatcherPrivilegeEvaluatorsEntries .add(getRequestMatcherPrivilegeEvaluatorsEntry(securityFilterChain)); } for (SecurityBuilder<? extends SecurityFilterChain> securityFilterChainBuilder : this.securityFilterChainBuilders) { SecurityFilterChain securityFilterChain = securityFilterChainBuilder.build(); securityFilterChains.add(securityFilterChain); // 添加 SecurityFilterChain requestMatcherPrivilegeEvaluatorsEntries .add(getRequestMatcherPrivilegeEvaluatorsEntry(securityFilterChain)); } if (this.privilegeEvaluator == null) { this.privilegeEvaluator = new RequestMatcherDelegatingWebInvocationPrivilegeEvaluator( requestMatcherPrivilegeEvaluatorsEntries); } FilterChainProxy filterChainProxy = new FilterChainProxy(securityFilterChains); // 构建目标实例 if (this.httpFirewall != null) { filterChainProxy.setFirewall(this.httpFirewall); } if (this.requestRejectedHandler != null) { filterChainProxy.setRequestRejectedHandler(this.requestRejectedHandler); } filterChainProxy.afterPropertiesSet(); Filter result = filterChainProxy; if (this.debugEnabled) { this.logger.warn("\n\n" + "********************************************************************\n" + "********** Security debugging is enabled. *************\n" + "********** This may include sensitive information. *************\n" + "********** Do not use in a production system! *************\n" + "********************************************************************\n\n"); result = new DebugFilter(filterChainProxy); } this.postBuildAction.run(); return result; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

3.1.10、HttpSecurityConfiguration

HttpSecurityConfiguration 类的主要作用是向 spring ioc 容器中注入了一个类型为 HttpSecurity 的 bean,方便我们在配置 spring security 时使用。

// HttpSecurityConfiguration 类核心部分 @Configuration(proxyBeanMethods = false) class HttpSecurityConfiguration { private static final String BEAN_NAME_PREFIX = "org.springframework.security.config.annotation.web.configuration.HttpSecurityConfiguration."; private static final String HTTPSECURITY_BEAN_NAME = BEAN_NAME_PREFIX + "httpSecurity"; // 向 spring ioc 容器中注入一个 HttpSecurity 的 bean @Bean(HTTPSECURITY_BEAN_NAME) @Scope("prototype") HttpSecurity httpSecurity() throws Exception { WebSecurityConfigurerAdapter.LazyPasswordEncoder passwordEncoder = new WebSecurityConfigurerAdapter.LazyPasswordEncoder( this.context); AuthenticationManagerBuilder authenticationBuilder = new WebSecurityConfigurerAdapter.DefaultPasswordEncoderAuthenticationManagerBuilder( this.objectPostProcessor, passwordEncoder); authenticationBuilder.parentAuthenticationManager(authenticationManager()); HttpSecurity http = new HttpSecurity(this.objectPostProcessor, authenticationBuilder, createSharedObjects()); // @formatter:off 设置默认配置 http .csrf(withDefaults()) .addFilter(new WebAsyncManagerIntegrationFilter()) .exceptionHandling(withDefaults()) .headers(withDefaults()) .sessionManagement(withDefaults()) .securityContext(withDefaults()) .requestCache(withDefaults()) .anonymous(withDefaults()) .servletApi(withDefaults()) .apply(new DefaultLoginPageConfigurer<>()); http.logout(withDefaults()); // @formatter:on applyDefaultConfigurers(http); return http; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

3.1.11、WebSecurityConfiguration

WebSecurityConfiguration 类的主要作用是向 spring ioc 容器中注入了一个类型为 FilterChainProxy 的 bean。

FilterChainProxy 中维护了一个 SecurityFilterChain 列表,而 WebSecurityConfiguration 通过自动注入的方式将我们注入到 spring ioc 容器中的 SecurityFilterChain bean 注入进来,然后在设置到 FilterChainProxy 中。

// WebSecurityConfiguration 类核心部分 @Configuration(proxyBeanMethods = false) public class WebSecurityConfiguration implements ImportAware, BeanClassLoaderAware { // SecurityFilterChain 列表 private List<SecurityFilterChain> securityFilterChains = Collections.emptyList(); // 向 spring ioc 容器注入 FilterChainProxy bean (bean 的名字为 springSecurityFilterChain) @Bean(name = AbstractSecurityWebApplicationInitializer.DEFAULT_FILTER_NAME) public Filter springSecurityFilterChain() throws Exception { // WebSecurityConfigurerAdapter 与 SecurityFilterChain 二者取其一 // 旧版本 spring security 中我们是通过继承 WebSecurityConfigurerAdapter 来配置 spring security // 新版本 spring security 中上面的方式已被启用,并建议我们通过注入一个类型为 SecurityFilterChain 的 bean 来配置 spring security boolean hasConfigurers = this.webSecurityConfigurers != null && !this.webSecurityConfigurers.isEmpty(); boolean hasFilterChain = !this.securityFilterChains.isEmpty(); Assert.state(!(hasConfigurers && hasFilterChain), "Found WebSecurityConfigurerAdapter as well as SecurityFilterChain. Please select just one."); if (!hasConfigurers && !hasFilterChain) { WebSecurityConfigurerAdapter adapter = this.objectObjectPostProcessor .postProcess(new WebSecurityConfigurerAdapter() { }); this.webSecurity.apply(adapter); } // 将系统中的所有 SecurityFilterChain 添加到 WebSecurity 维护的列表中 for (SecurityFilterChain securityFilterChain : this.securityFilterChains) { this.webSecurity.addSecurityFilterChainBuilder(() -> securityFilterChain); for (Filter filter : securityFilterChain.getFilters()) { if (filter instanceof FilterSecurityInterceptor) { this.webSecurity.securityInterceptor((FilterSecurityInterceptor) filter); break; } } } for (WebSecurityCustomizer customizer : this.webSecurityCustomizers) { customizer.customize(this.webSecurity); } // 返回构建结果 即 FilterChainProxy 实例 return this.webSecurity.build(); } // 自动注入 SecurityFilterChain bean // 我们自定义向 spring ioc 注入的 SecurityFilterChain bean 最终会通过自动注入的方式注入到 this.securityFilterChains 中 @Autowired(required = false) void setFilterChains(List<SecurityFilterChain> securityFilterChains) { this.securityFilterChains = securityFilterChains; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

3.1.12、DelegatingFilterProxy

DelegatingFilterProxy 时率属于 spring web 中的过滤器,其实 web 容器与 spring web 的连接入口。

DelegatingFilterProxy 在初始化时会通过 spring context 拿到 FilterChainProxy bean 的名字 springSecurityFilterChain,在执行 doFilter 方法时会通过 beanName 从 spring context 中获取到 WebSecurityConfiguration 注入到 spring ioc 容器的 FilterChainProxy bean,然挨个儿调用其维护的 SecurityFilterChain 列表中的 Filter 列表中的 filter。

// DelegatingFilterProxy 类核心部分 public class DelegatingFilterProxy extends GenericFilterBean { // 初始化方法 // 初始化时会从 spring context 中拿到 FilterChainProxy bean 的名字 springSecurityFilterChain @Override protected void initFilterBean() throws ServletException { synchronized (this.delegateMonitor) { if (this.delegate == null) { // If no target bean name specified, use filter name. if (this.targetBeanName == null) { this.targetBeanName = getFilterName(); } // 获取 WebApplicationContext WebApplicationContext wac = findWebApplicationContext(); if (wac != null) { this.delegate = initDelegate(wac); } } } } // 执行 doFilter 时 会通过 beanName 拿到我们注入到 spring ioc 中的 FilterChainProxy bean // 然后挨个调用 SecurityFilterChain 列表中的 Filter 列表中的 filter @Override public void doFilter(ServletRequest request, ServletResponse response, FilterChain filterChain) throws ServletException, IOException { // Lazily initialize the delegate if necessary. Filter delegateToUse = this.delegate; if (delegateToUse == null) { synchronized (this.delegateMonitor) { delegateToUse = this.delegate; if (delegateToUse == null) { WebApplicationContext wac = findWebApplicationContext(); if (wac == null) { throw new IllegalStateException("No WebApplicationContext found: " + "no ContextLoaderListener or DispatcherServlet registered?"); } delegateToUse = initDelegate(wac); } this.delegate = delegateToUse; } } // Let the delegate perform the actual doFilter operation. invokeDelegate(delegateToUse, request, response, filterChain); } // 根据 beanName 获取 FilterChainProxy bean protected Filter initDelegate(WebApplicationContext wac) throws ServletException { String targetBeanName = getTargetBeanName(); Assert.state(targetBeanName != null, "No target bean name set"); Filter delegate = wac.getBean(targetBeanName, Filter.class); if (isTargetFilterLifecycle()) { delegate.init(getFilterConfig()); } return delegate; } // 调用具体的 filter protected void invokeDelegate( Filter delegate, ServletRequest request, ServletResponse response, FilterChain filterChain) throws ServletException, IOException { delegate.doFilter(request, response, filterChain); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

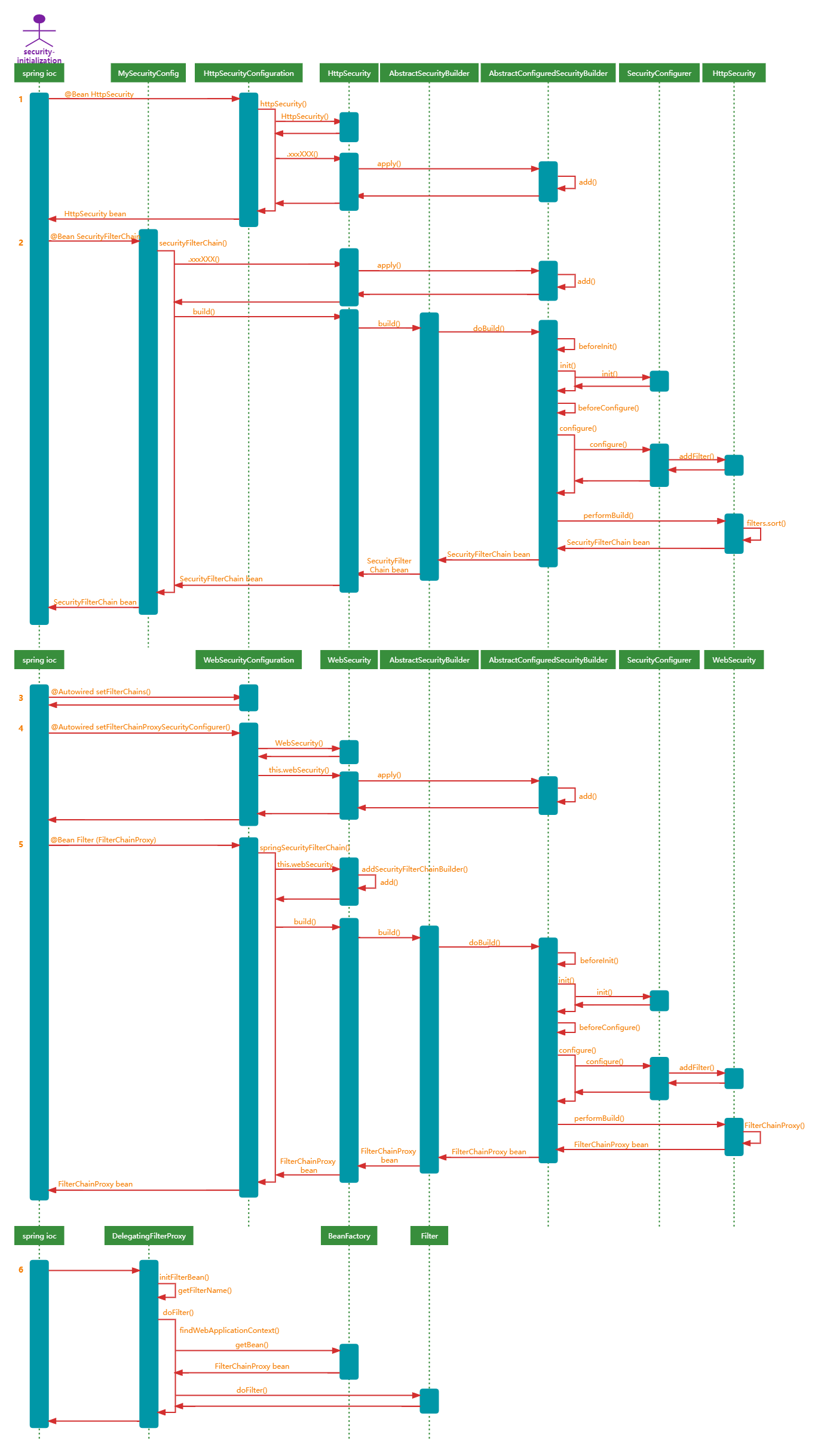

3.1.13、spring security 初始化过程

- 1、注入 HttpSecurity bean:

spring security 通过 HttpSecurityConfiguration 类向 spring ioc 注入了一个 HttpSecurity bean,以便我们在配置 spring security 时使用(具体请结合上图第一步看源码)。 - 2、注入 SecurityFilterChain bean:

我们通过自定义 SecurityConfig 类以 HttpSecurity bean 为参数,向 spring ioc 注入一个 SecurityFilterChain bean,并添加自定义 spring security 配置(具体请结合上图第二步看源码)。 - 3、自动装配 SecurityFilterChain bean:

WebSecurityConfiguration 类中通过 @Autowired 自动装配的方式将我们注入到 spring ioc 中的 自定义 SecurityFilterChain bean 装配到 WebSecurityConfiguration 类中(具体请结合上图第三步看源码)。 - 4、自动装配 WebSecurity:

WebSecurityConfiguration 类中通过 @Autowired 自动装配的方式装配了 WebSecurity 属性,并为其设置了默认 configurer(具体请结合上图第四步看源码)。 - 5、注入 FilterChainProxy:

WebSecurityConfiguration 类中向 spring ioc 注入了一个 FilterChainProxy bean,这个对象是通过 WebSecurity 对象的 build() 方法构建出来的(具体请结合上图第五步看源码)。 - 6、将 spring security 嵌入 spring web:

DelegatingFilterProxy 类是 spring web 的类,该类在初始化是通过 spring context 获取到 WebSecurityConfiguration 注入到 spring ioc 的 FilterChainProxy bean 的 beanName,然后在其 doFilter() 方法被调用时会通过 spring context 根据 beanName 拿到 spring ioc 中的 FilterChainProxy bean,然后调用其维护的 SecurityFilterChain 列表中 SecurityFilterChain 维护的 Filter 列表中的 filter。

3.2、Security Exception

Security Exception 即 spring security 中异常处理部分,主要由 AuthenticationException、AccessDeniedException、AuthenticationEntryPoint、AccessDeniedHandler、ExceptionTranslationFilter 等部分组成。

spring security 核心功能是认证和授权,即 Authenticate 和 Authorize,与此对应的异常分别是 AuthenticationException 和 AuthorizationException,即认证过程中会抛出 AuthenticationException 异常,授权过程中会抛出 AccessDeniedException异常。

ExceptionTranslationFilter 异常转换过滤器,该过滤器会捕获认证或授权过程抛出的异常,然后通过 instanceof 关键字判断异常是 AuthenticationException 还是 AccessDeniedException,然后调用相应异常处理器进行处理。

AuthenticationEntryPoint 和 AccessDeniedHandler 两个接口分别是处理 AuthenticationException 和 AccessDeniedException异常的处理器。

security exception 类结构图:

3.2.1、AuthenticationException

// 认证抛出的异常 public abstract class AuthenticationException extends RuntimeException { public AuthenticationException(String msg, Throwable cause) { super(msg, cause); } public AuthenticationException(String msg) { super(msg); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

3.2.2、AccessDeniedException

// 授权抛出的异常 public class AccessDeniedException extends RuntimeException { public AccessDeniedException(String msg) { super(msg); } public AccessDeniedException(String msg, Throwable cause) { super(msg, cause); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

3.2.3、AuthenticationEntryPoint

// 处理 AuthenticationException 异常的处理器接口 public interface AuthenticationEntryPoint { void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException authException) throws IOException, ServletException; }- 1

- 2

- 3

- 4

- 5

- 6

3.2.4、AccessDeniedHandler

// 处理 AccessDeniedException 异常的处理器接口 public interface AccessDeniedHandler { void handle(HttpServletRequest request, HttpServletResponse response, AccessDeniedException accessDeniedException) throws IOException, ServletException; }- 1

- 2

- 3

- 4

- 5

- 6

3.2.5、ExceptionTranslationFilter

// 异常转换过滤器核心代码 public class ExceptionTranslationFilter extends GenericFilterBean implements MessageSourceAware { private AccessDeniedHandler accessDeniedHandler = new AccessDeniedHandlerImpl(); // AccessDeniedException 异常处理器 // AuthenticationException 异常处理器 默认创建的是 DelegatingAuthenticationEntryPoint 处理器 private AuthenticationEntryPoint authenticationEntryPoint; @Override public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException { doFilter((HttpServletRequest) request, (HttpServletResponse) response, chain); } // 捕获异常 private void doFilter(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException { try { chain.doFilter(request, response); } catch (IOException ex) { throw ex; } catch (Exception ex) { // Try to extract a SpringSecurityException from the stacktrace Throwable[] causeChain = this.throwableAnalyzer.determineCauseChain(ex); RuntimeException securityException = (AuthenticationException) this.throwableAnalyzer .getFirstThrowableOfType(AuthenticationException.class, causeChain); if (securityException == null) { securityException = (AccessDeniedException) this.throwableAnalyzer .getFirstThrowableOfType(AccessDeniedException.class, causeChain); } if (securityException == null) { rethrow(ex); } if (response.isCommitted()) { throw new ServletException("Unable to handle the Spring Security Exception " + "because the response is already committed.", ex); } handleSpringSecurityException(request, response, chain, securityException); } } // 处理异常 private void handleSpringSecurityException(HttpServletRequest request, HttpServletResponse response, FilterChain chain, RuntimeException exception) throws IOException, ServletException { if (exception instanceof AuthenticationException) { // 处理 AuthenticationException handleAuthenticationException(request, response, chain, (AuthenticationException) exception); } else if (exception instanceof AccessDeniedException) { // 处理 AccessDeniedException handleAccessDeniedException(request, response, chain, (AccessDeniedException) exception); } } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

3.3、Authentication

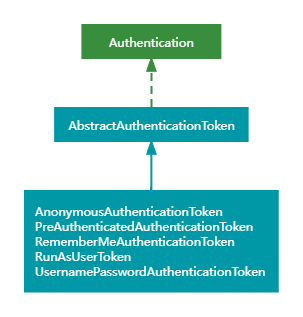

Authentication 接口主要定义了维护认证信息的方法,如获取权限、凭证、认证主体(用户)、是否认证成功等信息,贯穿整个 spring security。在其实现类中维护了权限、认证主体、凭证等属性。用户可根据实际业务场景进行扩展。

3.3.1、Authentication

// Authentication 接口 public interface Authentication extends Principal, Serializable { // 获取权限信息 Collection<? extends GrantedAuthority> getAuthorities(); // 获取凭证(即密码) Object getCredentials(); // 获取其它信息 Object getDetails(); // 获取认证主体(即用户信息) Object getPrincipal(); // 是否认证成功 boolean isAuthenticated(); // 设置认证状态 void setAuthenticated(boolean isAuthenticated) throws IllegalArgumentException; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

3.3.2、AbstractAuthenticationToken

// Authentication 接口抽象实现 public abstract class AbstractAuthenticationToken implements Authentication, CredentialsContainer { private final Collection<GrantedAuthority> authorities; // 权限 private Object details; // 其它信息 private boolean authenticated = false; // 认证状态 // 构造方法 public AbstractAuthenticationToken(Collection<? extends GrantedAuthority> authorities) { if (authorities == null) { this.authorities = AuthorityUtils.NO_AUTHORITIES; return; } for (GrantedAuthority a : authorities) { Assert.notNull(a, "Authorities collection cannot contain any null elements"); } this.authorities = Collections.unmodifiableList(new ArrayList<>(authorities)); } // 获取权限 @Override public Collection<GrantedAuthority> getAuthorities() { return this.authorities; } // 获取认证状态 @Override public boolean isAuthenticated() { return this.authenticated; } // 设置认证状态 @Override public void setAuthenticated(boolean authenticated) { this.authenticated = authenticated; } // 获取其它信息 @Override public Object getDetails() { return this.details; } // 设置其它信息 public void setDetails(Object details) { this.details = details; } // 擦除凭证 @Override public void eraseCredentials() { eraseSecret(getCredentials()); eraseSecret(getPrincipal()); eraseSecret(this.details); } private void eraseSecret(Object secret) { if (secret instanceof CredentialsContainer) { ((CredentialsContainer) secret).eraseCredentials(); } } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

3.3.3、UsernamePasswordAuthenticationToken

// 用户名密码认证 token public class UsernamePasswordAuthenticationToken extends AbstractAuthenticationToken { private static final long serialVersionUID = SpringSecurityCoreVersion.SERIAL_VERSION_UID; private final Object principal; // 认证主体(可以理解为用户) private Object credentials; // 凭证(此处为密码) // 构造函数(未认证) public UsernamePasswordAuthenticationToken(Object principal, Object credentials) { super(null); this.principal = principal; this.credentials = credentials; setAuthenticated(false); } // 构造函数(已认证) public UsernamePasswordAuthenticationToken(Object principal, Object credentials, Collection<? extends GrantedAuthority> authorities) { super(authorities); this.principal = principal; this.credentials = credentials; super.setAuthenticated(true); // must use super, as we override } // ... public static UsernamePasswordAuthenticationToken unauthenticated(Object principal, Object credentials) { return new UsernamePasswordAuthenticationToken(principal, credentials); } // ... public static UsernamePasswordAuthenticationToken authenticated(Object principal, Object credentials, Collection<? extends GrantedAuthority> authorities) { return new UsernamePasswordAuthenticationToken(principal, credentials, authorities); } @Override public Object getCredentials() { return this.credentials; } @Override public Object getPrincipal() { return this.principal; } @Override public void setAuthenticated(boolean isAuthenticated) throws IllegalArgumentException { Assert.isTrue(!isAuthenticated, "Cannot set this token to trusted - use constructor which takes a GrantedAuthority list instead"); super.setAuthenticated(false); } @Override public void eraseCredentials() { super.eraseCredentials(); this.credentials = null; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

3.4、SecurityContext

SecurityContext 接口是安全上下文,其定义了设置和获取 Authentication 的方法,贯穿整个 spring security。spring security 将 Authentication 再包装一层的目的是方便扩展。

3.4.1、SecurityContext

// SecurityContext 接口 public interface SecurityContext extends Serializable { // 获取认证信息 Authentication getAuthentication(); // 设置认证信息 void setAuthentication(Authentication authentication); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

3.4.2、SecurityContextImpl

// SecurityContext 主要实现类 public class SecurityContextImpl implements SecurityContext { private static final long serialVersionUID = SpringSecurityCoreVersion.SERIAL_VERSION_UID; private Authentication authentication; public SecurityContextImpl() {} public SecurityContextImpl(Authentication authentication) { this.authentication = authentication; } @Override public boolean equals(Object obj) {...} @Override public Authentication getAuthentication() { return this.authentication; } @Override public int hashCode() {...} @Override public void setAuthentication(Authentication authentication) { this.authentication = authentication; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

3.5、SecurityContextHolder

SecurityContextHolder 安全上下文持有者,可以理解为一个临时的仓库,请求到达时会将 SecurityContext 设置到仓库中(当未认证时为空),供认证、授权等使用,请求响应前会清除仓库中这次请求对应的上下文。具体用什么来作为仓库,怎样放,怎样取,由持有者中的 SecurityContextHolderStrategy 即安全上下文持有者策略决定。

// SecurityContextHolder 安全上下文持有者 public class SecurityContextHolder { public static final String MODE_THREADLOCAL = "MODE_THREADLOCAL"; public static final String MODE_INHERITABLETHREADLOCAL = "MODE_INHERITABLETHREADLOCAL"; public static final String MODE_GLOBAL = "MODE_GLOBAL"; private static final String MODE_PRE_INITIALIZED = "MODE_PRE_INITIALIZED"; public static final String SYSTEM_PROPERTY = "spring.security.strategy"; private static String strategyName = System.getProperty(SYSTEM_PROPERTY); private static SecurityContextHolderStrategy strategy; // 持有策略 private static int initializeCount = 0; // 初始化 static { initialize(); } private static void initialize() { initializeStrategy(); initializeCount++; } private static void initializeStrategy() { if (MODE_PRE_INITIALIZED.equals(strategyName)) { Assert.state(strategy != null, "When using " + MODE_PRE_INITIALIZED + ", setContextHolderStrategy must be called with the fully constructed strategy"); return; } if (!StringUtils.hasText(strategyName)) { // Set default strategyName = MODE_THREADLOCAL; } if (strategyName.equals(MODE_THREADLOCAL)) { strategy = new ThreadLocalSecurityContextHolderStrategy(); return; } if (strategyName.equals(MODE_INHERITABLETHREADLOCAL)) { strategy = new InheritableThreadLocalSecurityContextHolderStrategy(); return; } if (strategyName.equals(MODE_GLOBAL)) { strategy = new GlobalSecurityContextHolderStrategy(); return; } // Try to load a custom strategy try { Class<?> clazz = Class.forName(strategyName); Constructor<?> customStrategy = clazz.getConstructor(); strategy = (SecurityContextHolderStrategy) customStrategy.newInstance(); } catch (Exception ex) { ReflectionUtils.handleReflectionException(ex); } } // 从持有者中清除 SecurityContext public static void clearContext() { strategy.clearContext(); } // 从持有者中获取 SecurityContext public static SecurityContext getContext() { return strategy.getContext(); } public static int getInitializeCount() { return initializeCount; } // 将 SecurityContext 设置到持有者中 public static void setContext(SecurityContext context) { strategy.setContext(context); } public static void setStrategyName(String strategyName) { SecurityContextHolder.strategyName = strategyName; initialize(); } // 设置持有者策略 public static void setContextHolderStrategy(SecurityContextHolderStrategy strategy) { Assert.notNull(strategy, "securityContextHolderStrategy cannot be null"); SecurityContextHolder.strategyName = MODE_PRE_INITIALIZED; SecurityContextHolder.strategy = strategy; initialize(); } public static SecurityContextHolderStrategy getContextHolderStrategy() { return strategy; } public static SecurityContext createEmptyContext() { return strategy.createEmptyContext(); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

3.6、SecurityContextHolderStrategy

SecurityContextHolderStrategy 安全上下文持有者策略接口,定义了向持有者中设置、获取、清除以及创建一个空上下文持有者的方法。具体持有方式由具体实现类决定,默认使用 ThreadLocalSecurityContextHolderStrategy,即以线程为单位,使用 ThreadLocal 来存储上下文。

3.6.1、SecurityContextHolderStrategy

// SecurityContextHolderStrategy 接口 public interface SecurityContextHolderStrategy { // 清除持有者中的上下文 void clearContext(); // 从持有者中获取上下文 SecurityContext getContext(); // 向持有者中设置上下文 void setContext(SecurityContext context); // 向持有者中设置一个空的上下文 即创建一个空的持有者 SecurityContext createEmptyContext(); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

3.6.2、ThreadLocalSecurityContextHolderStrategy

// ThreadLocalSecurityContextHolderStrategy final class ThreadLocalSecurityContextHolderStrategy implements SecurityContextHolderStrategy { private static final ThreadLocal<SecurityContext> contextHolder = new ThreadLocal<>(); @Override public void clearContext() { contextHolder.remove(); } @Override public SecurityContext getContext() { SecurityContext ctx = contextHolder.get(); if (ctx == null) { ctx = createEmptyContext(); contextHolder.set(ctx); } return ctx; } @Override public void setContext(SecurityContext context) { Assert.notNull(context, "Only non-null SecurityContext instances are permitted"); contextHolder.set(context); } @Override public SecurityContext createEmptyContext() { return new SecurityContextImpl(); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

3.7、SecurityContextRepository

SecurityContextRepository 安全上下文存储库接口,即认证成功认证信息(用户、权限等)的存储。该接口定义了保存上下文、获取上下文以及判断是否包含某个上下文的方法,上下文具体以什么方式存储以及保存、获取方式由具体实现类决定,默认使用 HttpSessionSecurityContextRepository,即默认情况下使用 http session 来存储认证信息,可根据具体使用场景自定义,如分布式系统中可使用 redis 进行存储。

3.7.1、SecurityContextRepository

// SecurityContextRepository 接口 public interface SecurityContextRepository { // 加载上下文(已弃用) @Deprecated SecurityContext loadContext(HttpRequestResponseHolder requestResponseHolder); // 加载上下文 default Supplier<SecurityContext> loadContext(HttpServletRequest request) { return () -> loadContext(new HttpRequestResponseHolder(request, null)); } // 保存上下文 void saveContext(SecurityContext context, HttpServletRequest request, HttpServletResponse response); // 判断上下文是否存在 boolean containsContext(HttpServletRequest request); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

3.7.2、HttpSessionSecurityContextRepository

// HttpSessionSecurityContextRepository public class HttpSessionSecurityContextRepository implements SecurityContextRepository { // 由于篇幅原因 请自行查看源码 }- 1

- 2

- 3

- 4

3.8、Authenticate

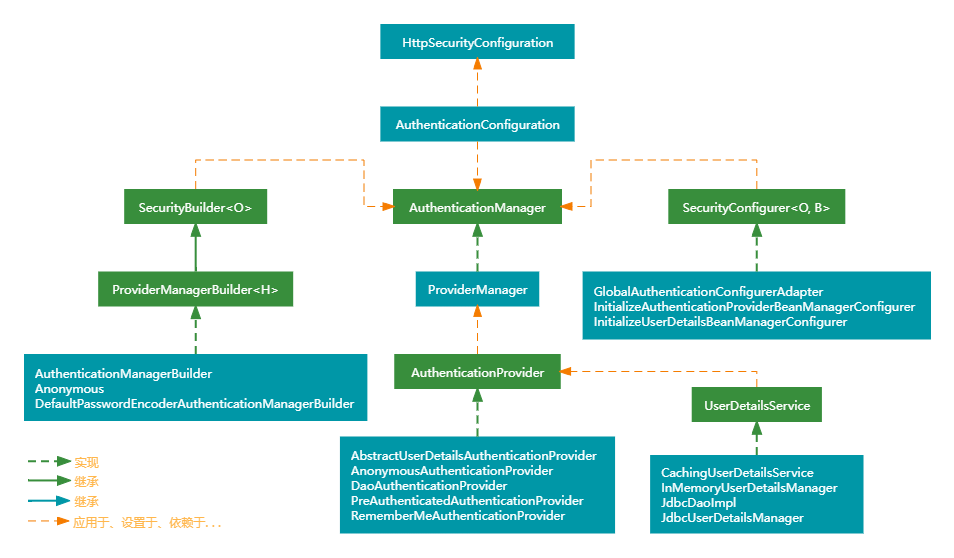

Authenticate 即认证,是 spring security 的两大主要功能之一,其主要组件包括 AuthenticationManager、AuthenticationProvider、AuthenticationConfiguration、UserDetailService 等,同时其又依赖于 security basic 的 SecurityBuilder 和 SecurityConfigurer 及其部分实现类。

3.8.1、AuthenticationManger

AuthenticationManager 认证管理器接口,定义了认证方法(触发认证这个动作)。其也是 ProviderManagerBuilder 构建器的构建对象。

// AuthenticationManager 接口 public interface AuthenticationManager { // 认证(触发认证这个动作 具体认证逻辑由 AuthenticationProvider 接口的具体实现类实现) Authentication authenticate(Authentication authentication) throws AuthenticationException; }- 1

- 2

- 3

- 4

- 5

- 6

ProviderManager 即认证管理器,AuthenticationManager 接口的最主要实现类,其维护了一个 AuthenticationProvider 即认证提供器列表,然后实现类认证方法。具体的认证过程是先遍历当前实例的认证提供器列表,调用认证提供器的认证方法进行认证,只要有一个认证成功就会返回;若当前实例的认证提供器都不支持或者认证失败,则会使用父认证管理器进行认证,父认证管理器的认证流程是当前认证管理器是一样的。

// ProviderManager 类核心部分 public class ProviderManager implements AuthenticationManager, MessageSourceAware, InitializingBean { private List<AuthenticationProvider> providers = Collections.emptyList(); // 认证提供器列表 private AuthenticationManager parent; // 父认证管理器 // 构造函数 public ProviderManager(List<AuthenticationProvider> providers, AuthenticationManager parent) { Assert.notNull(providers, "providers list cannot be null"); this.providers = providers; this.parent = parent; checkState(); } // 认证逻辑 @Override public Authentication authenticate(Authentication authentication) throws AuthenticationException { Class<? extends Authentication> toTest = authentication.getClass(); AuthenticationException lastException = null; AuthenticationException parentException = null; Authentication result = null; // 当前认证管理器的认证结果 Authentication parentResult = null; // 父认证管理器的认证结果 int currentPosition = 0; int size = this.providers.size(); // 先用当前认证管理器中的认证提供器列表中的认证方式进行认证 for (AuthenticationProvider provider : getProviders()) { if (!provider.supports(toTest)) { continue; } if (logger.isTraceEnabled()) { logger.trace(LogMessage.format("Authenticating request with %s (%d/%d)", provider.getClass().getSimpleName(), ++currentPosition, size)); } try { // 只要有一个支持且认证成功则会退出循环 result = provider.authenticate(authentication); if (result != null) { copyDetails(authentication, result); break; } } catch (AccountStatusException | InternalAuthenticationServiceException ex) { prepareException(ex, authentication); throw ex; } catch (AuthenticationException ex) { lastException = ex; } } // 若 result 为 null 则说明当前认证管理器的提供器都不支持或认证失败 则用父认证管理器进行认证 if (result == null && this.parent != null) { // 认证过程和当前认证管理器中的认证过程一样 try { parentResult = this.parent.authenticate(authentication); result = parentResult; } catch (ProviderNotFoundException ex) { } catch (AuthenticationException ex) { parentException = ex; lastException = ex; } } if (result != null) { if (this.eraseCredentialsAfterAuthentication && (result instanceof CredentialsContainer)) { // 擦除敏感信息 ((CredentialsContainer) result).eraseCredentials(); } if (parentResult == null) { this.eventPublisher.publishAuthenticationSuccess(result); } return result; } if (lastException == null) { lastException = new ProviderNotFoundException(this.messages.getMessage("ProviderManager.providerNotFound", new Object[] { toTest.getName() }, "No AuthenticationProvider found for {0}")); } if (parentException == null) { prepareException(lastException, authentication); } throw lastException; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

3.8.2、AuthenticationProvider

AuthenticationProvider 认证提供器接口,定义了认证和是否支持认证两个方法,其会被维护在 AuthenticationManager 即认证管理器的认证提供器列表中。

// AuthenticationProvider 接口 public interface AuthenticationProvider { // 认证(具体的认证逻辑) Authentication authenticate(Authentication authentication) throws AuthenticationException; // 当前认证提供器是否支持传入的 Authentication boolean supports(Class<?> authentication); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

AbstractUserDetailsAuthenticaitonProvider 即 AuthenticationProvider 接口的抽象实现类,实现了父接口中的 authenticate 即认证的主要流程,其中的不确定点定义了抽象方法由子类实现,比如密码校验、根据用户名获取用户信息等等。

// AbstractUserDetailsAuthenticationProvider 类核心部分 public abstract class AbstractUserDetailsAuthenticationProvider implements AuthenticationProvider, InitializingBean, MessageSourceAware { // 附加的认证检查方法(由子类实现 一般用来校验密码) protected abstract void additionalAuthenticationChecks(UserDetails userDetails, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException; // 认证逻辑 @Override public Authentication authenticate(Authentication authentication) throws AuthenticationException { Assert.isInstanceOf(UsernamePasswordAuthenticationToken.class, authentication, () -> this.messages.getMessage("AbstractUserDetailsAuthenticationProvider.onlySupports", "Only UsernamePasswordAuthenticationToken is supported")); String username = determineUsername(authentication); // 从 authentication 对象中取出 username boolean cacheWasUsed = true; UserDetails user = this.userCache.getUserFromCache(username); // 根据 username 从缓存中获取用户信息 if (user == null) { // 若缓存中没有(一般情况下都不会有) cacheWasUsed = false; try { // 根据 username 获取用户信息(retrieve 方法是交给子类去实现的) user = retrieveUser(username, (UsernamePasswordAuthenticationToken) authentication); } catch (UsernameNotFoundException ex) { this.logger.debug("Failed to find user '" + username + "'"); if (!this.hideUserNotFoundExceptions) { // hideUserNotFoundExceptions 默认值为 true throw ex; // 默认情况下不会抛出这个异常(UsernameNotFoundException) } // 查找用户与查找用户和密码校验两个过程处理时间差距较大 防止被恶意攻击 故默认情况下统一抛出 BadCredentialsException throw new BadCredentialsException(this.messages .getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials", "Bad credentials")); } Assert.notNull(user, "retrieveUser returned null - a violation of the interface contract"); } try { this.preAuthenticationChecks.check(user); additionalAuthenticationChecks(user, (UsernamePasswordAuthenticationToken) authentication); // 校验密码 } catch (AuthenticationException ex) { if (!cacheWasUsed) { throw ex; } cacheWasUsed = false; user = retrieveUser(username, (UsernamePasswordAuthenticationToken) authentication); this.preAuthenticationChecks.check(user); additionalAuthenticationChecks(user, (UsernamePasswordAuthenticationToken) authentication); } this.postAuthenticationChecks.check(user); if (!cacheWasUsed) { this.userCache.putUserInCache(user); } Object principalToReturn = user; if (this.forcePrincipalAsString) { principalToReturn = user.getUsername(); } // 创建认证成功的 authentication 对象 return createSuccessAuthentication(principalToReturn, authentication, user); } // 获取用户信息(由子类实现 一般都从数据库加载) protected abstract UserDetails retrieveUser(String username, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException; // 创建认证成功的 authentication protected Authentication createSuccessAuthentication(Object principal, Authentication authentication, UserDetails user) { UsernamePasswordAuthenticationToken result = UsernamePasswordAuthenticationToken.authenticated(principal, authentication.getCredentials(), this.authoritiesMapper.mapAuthorities(user.getAuthorities())); result.setDetails(authentication.getDetails()); this.logger.debug("Authenticated user"); return result; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

DaoAuthenticationProvider 即基于 dao 认证的提供器,主要实现了密码认证、加载用户信息等,其维护了 UserDetailsService 实例,加载用户信息则是由 UserDetailsService 接口的自定义实现类的 loadUserByUsername() 的方法实现的。

// DaoAuthenticationProvider dao 认证提供器 public class DaoAuthenticationProvider extends AbstractUserDetailsAuthenticationProvider { private PasswordEncoder passwordEncoder; // 密码编码器 private UserDetailsService userDetailsService; // user details service(一般自定义实现) // 额外认证检查 @Override @SuppressWarnings("deprecation") protected void additionalAuthenticationChecks(UserDetails userDetails, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException { if (authentication.getCredentials() == null) { // 若凭证为空则抛出异常 this.logger.debug("Failed to authenticate since no credentials provided"); throw new BadCredentialsException(this.messages .getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials", "Bad credentials")); } // 密码验证 String presentedPassword = authentication.getCredentials().toString(); if (!this.passwordEncoder.matches(presentedPassword, userDetails.getPassword())) { this.logger.debug("Failed to authenticate since password does not match stored value"); throw new BadCredentialsException(this.messages .getMessage("AbstractUserDetailsAuthenticationProvider.badCredentials", "Bad credentials")); } } // 获取用户信息 @Override protected final UserDetails retrieveUser(String username, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException { prepareTimingAttackProtection(); try { // 实际上是调用子类实现的 loadUserByUsername UserDetails loadedUser = this.getUserDetailsService().loadUserByUsername(username); if (loadedUser == null) { throw new InternalAuthenticationServiceException( "UserDetailsService returned null, which is an interface contract violation"); } return loadedUser; } catch (UsernameNotFoundException ex) { mitigateAgainstTimingAttack(authentication); throw ex; } catch (InternalAuthenticationServiceException ex) { throw ex; } catch (Exception ex) { throw new InternalAuthenticationServiceException(ex.getMessage(), ex); } } // 创建认证成功 authentication @Override protected Authentication createSuccessAuthentication(Object principal, Authentication authentication, UserDetails user) { boolean upgradeEncoding = this.userDetailsPasswordService != null && this.passwordEncoder.upgradeEncoding(user.getPassword()); if (upgradeEncoding) { // 对密码进行二次加密 可作为扩展点 当密码加密方式改变时可在此进行操作 String presentedPassword = authentication.getCredentials().toString(); String newPassword = this.passwordEncoder.encode(presentedPassword); user = this.userDetailsPasswordService.updatePassword(user, newPassword); } return super.createSuccessAuthentication(principal, authentication, user); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

3.8.3、UserDetailsService

UserDetailsService 即 user details service 接口,主要定义了根据用户名加载用户信息的方法。

// UserDetailsService 接口 public interface UserDetailsService { // 根据用户名加载用户信息 UserDetails loadUserByUsername(String username) throws UsernameNotFoundException; }- 1

- 2

- 3

- 4

- 5

- 6

InMemoryUserDetailsManager 即 UserDetailsService 接口基于内存的实现,spring security 默认使用的 UserDetailsService。

// InMemoryUserDetailsManager 基于内存的 UserDetailsService 的实现 public class InMemoryUserDetailsManager implements UserDetailsManager, UserDetailsPasswordService { private final Map<String, MutableUserDetails> users = new HashMap<>(); // 在内存中维护用户信息 @Override public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException { UserDetails user = this.users.get(username.toLowerCase()); if (user == null) { throw new UsernameNotFoundException(username); } return new User(user.getUsername(), user.getPassword(), user.isEnabled(), user.isAccountNonExpired(), user.isCredentialsNonExpired(), user.isAccountNonLocked(), user.getAuthorities()); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

3.8.4、SecurityConfigurer

SecurityConfigurer 接口在 authenticate 中应用主要是配置 AuthenticationManager,具体是将构建 AuthenticationManager 所需的 AuthenticationProvider 设置到 AuthenticationManager 的构建器 AuthenticationManagerBuilder 所维护的 privoder 列表中,在 AuthenticationManagerBuilder 构建 AuthenticationManager 时就会将其添加到 AuthenticationManager 所维护的 provider 列表中。

// InitializeUserDetailsBeanManagerConfigurer 类核心部分 @Order(InitializeUserDetailsBeanManagerConfigurer.DEFAULT_ORDER) class InitializeUserDetailsBeanManagerConfigurer extends GlobalAuthenticationConfigurerAdapter { @Override // configurer 的 init 方法 public void init(AuthenticationManagerBuilder auth) throws Exception { auth.apply(new InitializeUserDetailsManagerConfigurer()); } class InitializeUserDetailsManagerConfigurer extends GlobalAuthenticationConfigurerAdapter { @Override // 内部类实现的 configure 方法 public void configure(AuthenticationManagerBuilder auth) throws Exception { if (auth.isConfigured()) { return; } // 获取 UserDetailsService 实例 UserDetailsService userDetailsService = getBeanOrNull(UserDetailsService.class); if (userDetailsService == null) { return; } PasswordEncoder passwordEncoder = getBeanOrNull(PasswordEncoder.class); UserDetailsPasswordService passwordManager = getBeanOrNull(UserDetailsPasswordService.class); DaoAuthenticationProvider provider = new DaoAuthenticationProvider(); // new 一个基于 dao 的 provider provider.setUserDetailsService(userDetailsService); // 设置 userDetailsService if (passwordEncoder != null) { provider.setPasswordEncoder(passwordEncoder); } if (passwordManager != null) { provider.setUserDetailsPasswordService(passwordManager); } provider.afterPropertiesSet(); auth.authenticationProvider(provider); // 给 AuthenticationManagerBuilder 添加 provider } // 通过 spring 上下文根据 bean type 获取 bean private <T> T getBeanOrNull(Class<T> type) { String[] beanNames = InitializeUserDetailsBeanManagerConfigurer.this.context.getBeanNamesForType(type); if (beanNames.length != 1) { return null; } return InitializeUserDetailsBeanManagerConfigurer.this.context.getBean(beanNames[0], type); } } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

3.8.5、SecurityBuilder

SecurityBuilder 在 authenticate 中的应用主要是由其 ProviderManagerBuilder 接口来实现的,而该接口最主要的一个实现类是 AuthenticationManagerBuilder,该构建器的主要作用是构建 AuthenticationManager(实际上构建的是其实现类 ProviderManager 的实例)。

// ProviderManagerBuilder 接口 public interface ProviderManagerBuilder<B extends ProviderManagerBuilder<B>> extends SecurityBuilder<AuthenticationManager> { // 在 SecurityBuilder 接口的基础上增加了 authenticationProvider 方法 // 该方法的主要作用是向该接口的实现类 AuthenticationManagerBuilder 所维护的 provider 列表中添加 provider // 在执行 configurer 的 configure 方法时会调用 B authenticationProvider(AuthenticationProvider authenticationProvider); }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

// AuthenticationManagerBuilder 类核心部分 public class AuthenticationManagerBuilder extends AbstractConfiguredSecurityBuilder<AuthenticationManager, AuthenticationManagerBuilder> implements ProviderManagerBuilder<AuthenticationManagerBuilder> { // 维护的 provider 列表 private List<AuthenticationProvider> authenticationProviders = new ArrayList<>(); private AuthenticationManager parentAuthenticationManager; // 父认证管理器 @Override // 实现了 ProviderManagerBuilder 的 authenticationProvider 方法 public AuthenticationManagerBuilder authenticationProvider(AuthenticationProvider authenticationProvider) { this.authenticationProviders.add(authenticationProvider); return this; } @Override // 实现的父类的 performBuild 方法 protected ProviderManager performBuild() throws Exception { if (!isConfigured()) { this.logger.debug("No authenticationProviders and no parentAuthenticationManager defined. Returning null."); return null; } // new 一个 AuthenticationManager 实例 并为其设置父认证管理器 和 provider 列表 ProviderManager providerManager = new ProviderManager(this.authenticationProviders, this.parentAuthenticationManager); if (this.eraseCredentials != null) { providerManager.setEraseCredentialsAfterAuthentication(this.eraseCredentials); } if (this.eventPublisher != null) { providerManager.setAuthenticationEventPublisher(this.eventPublisher); } providerManager = postProcess(providerManager); return providerManager; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

3.8.6、AuthenticationConfiguration

AuthenticationConfiguration 是一个 spring configuration 类,该类最主要的作用是提供了一个获取 AuthenticationManager 即认证构建器的方法 getAuthenticationManager()。获取 AuthenticationManager 实例是通过 AuthenticationManagerBuilder 的 build 方法来构建的,而这个 builder 是自己向 spring ioc 中注入的一个 bean,同时又注入了三个 configuer,通过依赖注入自动注入的方式将这三个 configurer bean 设置到自己维护的 configurers 列表中,然后应用到 builder 中,在 builder 调用 build 方法时会执行 configuer 的 configure 方法来进行具体的配置动作,从而构建出一个 AuthenticationManager 实例。

// AuthenticationConfiguration 类核心部分 @Configuration(proxyBeanMethods = false) @Import(ObjectPostProcessorConfiguration.class) public class AuthenticationConfiguration { // 认证管理器 private AuthenticationManager authenticationManager; // configurers private List<GlobalAuthenticationConfigurerAdapter> globalAuthConfigurers = Collections.emptyList(); @Bean // 向 spring ioc 注入一个 AuthenticationManagerBuilder bean public AuthenticationManagerBuilder authenticationManagerBuilder(ObjectPostProcessor<Object> objectPostProcessor, ApplicationContext context) { LazyPasswordEncoder defaultPasswordEncoder = new LazyPasswordEncoder(context); AuthenticationEventPublisher authenticationEventPublisher = getBeanOrNull(context, AuthenticationEventPublisher.class); DefaultPasswordEncoderAuthenticationManagerBuilder result = new DefaultPasswordEncoderAuthenticationManagerBuilder( objectPostProcessor, defaultPasswordEncoder); if (authenticationEventPublisher != null) { result.authenticationEventPublisher(authenticationEventPublisher); } return result; } @Bean // 向 spring ioc 注入 GlobalAuthenticationConfigurerAdapter bean public static GlobalAuthenticationConfigurerAdapter enableGlobalAuthenticationAutowiredConfigurer( ApplicationContext context) { return new EnableGlobalAuthenticationAutowiredConfigurer(context); } @Bean // 向 spring ioc 注入 InitializeUserDetailsBeanManagerConfigurer bean public static InitializeUserDetailsBeanManagerConfigurer initializeUserDetailsBeanManagerConfigurer( ApplicationContext context) { return new InitializeUserDetailsBeanManagerConfigurer(context); } @Bean // 向 spring ioc 注入 InitializeAuthenticationProviderBeanManagerConfigurer bean public static InitializeAuthenticationProviderBeanManagerConfigurer initializeAuthenticationProviderBeanManagerConfigurer( ApplicationContext context) { return new InitializeAuthenticationProviderBeanManagerConfigurer(context); } // 获取 AuthenticationManager 即认证管理器 public AuthenticationManager getAuthenticationManager() throws Exception { if (this.authenticationManagerInitialized) { return this.authenticationManager; } // 通过 spring 上下文从 spring ioc 获取上面代码中向 spring ioc 注入的 AuthenticationManagerBuilder bean AuthenticationManagerBuilder authBuilder = this.applicationContext.getBean(AuthenticationManagerBuilder.class); if (this.buildingAuthenticationManager.getAndSet(true)) { return new AuthenticationManagerDelegator(authBuilder); } // 将 configurer 应用到 builder for (GlobalAuthenticationConfigurerAdapter config : this.globalAuthConfigurers) { authBuilder.apply(config); } // 构建 AuthenticationManager 实例(实际上构建的是 AuthenticationManager 接口的实现类 ProviderManager 的实例) this.authenticationManager = authBuilder.build(); if (this.authenticationManager == null) { this.authenticationManager = getAuthenticationManagerBean(); } this.authenticationManagerInitialized = true; return this.authenticationManager; } @Autowired(required = false) // 上面代码中向 spring ioc 注入的三个 configuer bean 最终都会通过依赖注入自动配置到其维护的 configurers 列表中 public void setGlobalAuthenticationConfigurers(List<GlobalAuthenticationConfigurerAdapter> configurers) { configurers.sort(AnnotationAwareOrderComparator.INSTANCE); this.globalAuthConfigurers = configurers; } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

3.8.7、HttpSecurityConfiguration

HttpSecurityConfiguration 中关于 AuthenticaionConfiguration 的具体使用。实际上通过 AuthenticaionConfiguration 实例的 getAuthenticationManager 方法为 new 出来的认证管理器创建了一个父认证管理器,然后将该构建器设置到了 HttpSecurity 实例中,在 HttpSecurity 中会将其设置成共享对象,以便后续使用。

// HttpSecurityConfiguration 类 关于 AuthenticaionConfiguration 的具体使用 @Configuration(proxyBeanMethods = false) class HttpSecurityConfiguration { private AuthenticationManager authenticationManager; private AuthenticationConfiguration authenticationConfiguration; @Autowired // 自动注入 AuthenticationConfiguration void setAuthenticationConfiguration(AuthenticationConfiguration authenticationConfiguration) { this.authenticationConfiguration = authenticationConfiguration; } @Bean(HTTPSECURITY_BEAN_NAME) @Scope("prototype") HttpSecurity httpSecurity() throws Exception { WebSecurityConfigurerAdapter.LazyPasswordEncoder passwordEncoder = new WebSecurityConfigurerAdapter.LazyPasswordEncoder( this.context); // 先 new 一个 AuthenticationManager builder AuthenticationManagerBuilder authenticationBuilder = new WebSecurityConfigurerAdapter.DefaultPasswordEncoderAuthenticationManagerBuilder( this.objectPostProcessor, passwordEncoder); // 为刚才 new 的 builder 设置父 builder authenticationBuilder.parentAuthenticationManager(authenticationManager()); // 以 builder 为参 new 一个 HttpSecurity 实例 // 该 builder 到了 HttpSecurity 中会被设置成共享对象 以便后续使用 HttpSecurity http = new HttpSecurity(this.objectPostProcessor, authenticationBuilder, createSharedObjects()); // @formatter:off http .csrf(withDefaults()) .addFilter(new WebAsyncManagerIntegrationFilter()) .exceptionHandling(withDefaults()) .headers(withDefaults()) .sessionManagement(withDefaults()) .securityContext(withDefaults()) .requestCache(withDefaults()) .anonymous(withDefaults()) .servletApi(withDefaults()) .apply(new DefaultLoginPageConfigurer<>()); http.logout(withDefaults()); // @formatter:on applyDefaultConfigurers(http); return http; } // 实际调用了 AuthenticationConfiguration 实例的 getAuthenticationManager 方法 private AuthenticationManager authenticationManager() throws Exception { return (this.authenticationManager != null) ? this.authenticationManager : this.authenticationConfiguration.getAuthenticationManager(); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

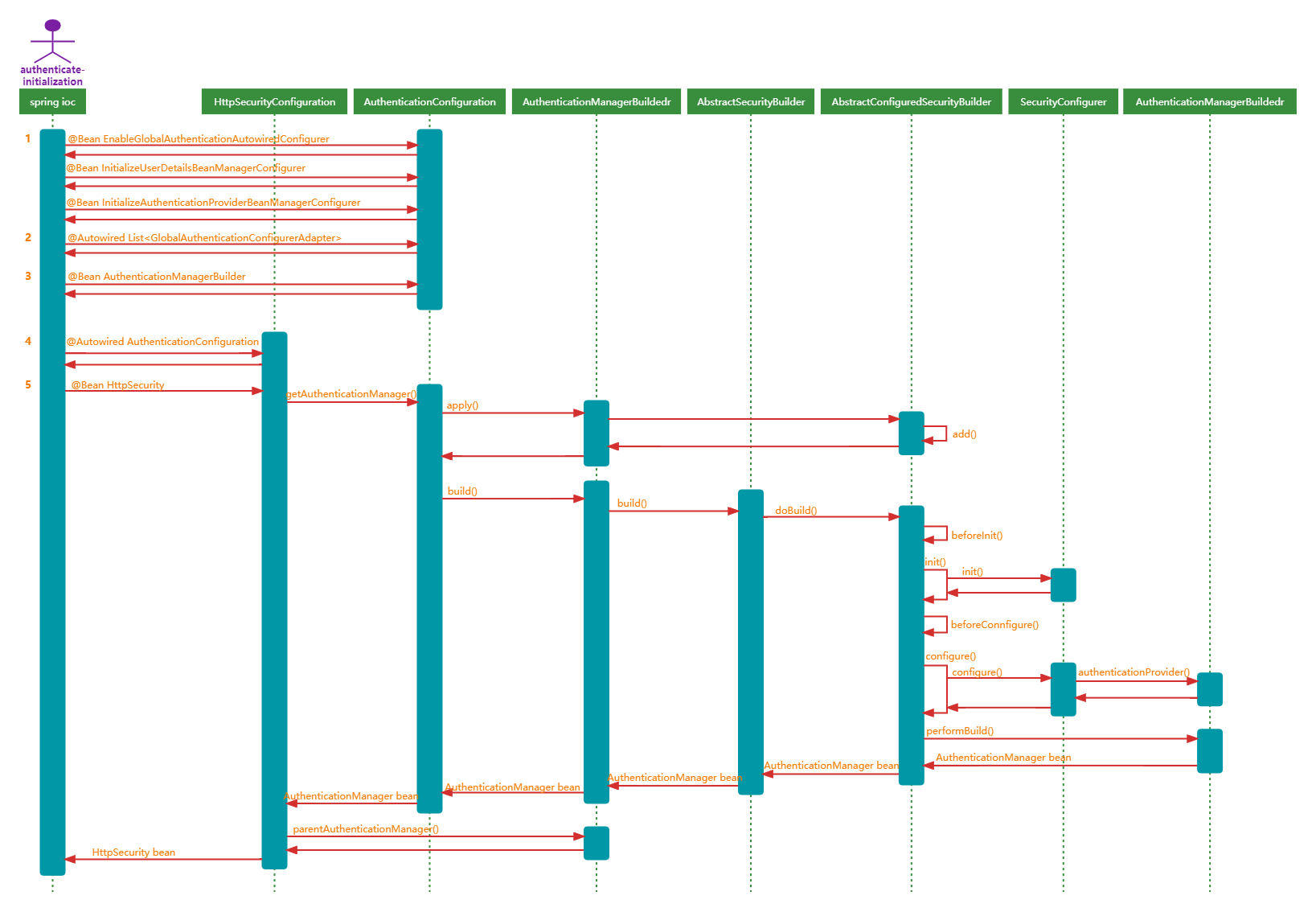

3.8.8、spring security authenticate 初始化过程

- 1、向 spring ioc 注入 configurer bean:

AuthenticationConfiguration 类中会向 spring ioc 注入三个 configurer,这些配置器是用来配置 AuthenticationManagerBuilder 构建器所构建的对象,即用来配置 AuthenticationManager(实际上配置的是 AuthenticationManager 接口的实现类 ProviderManager)。配置时的主要操作时给提供器管理器(ProviderManager)中添加认证提供器(AuthenticationProvider)。 - 2、自动注入 configurers:

AuthenticationConfiguration 类通过自动依赖注入的方式将上一步注入到 spring ioc 中的三个 configurer 设置到自己维护的 globalAuthConfigurers 属性中。 - 3、向 spring ioc 注入 AuthenticationManagerBuilder bean:

AuthenticationConfiguration 类类中向 spring ioc 注入了一个 AuthenticationManagerBuilder bean。这个 bean 在 HttpSecurity 构建 SeucrityFilterChain 时的 beforeConfigure() 中会调用,具体是调用其 build() 方法来构建一个认证管理器,并将其设置为共享对象,在 configurer 配置认证相关的 filter 时需要将其设置到对应的 filter 中,以便具体认证时使用。 - 4、自动注入 AuthenticationConfiguration:

HttpSecurityConfiguration 类中会通过自动依赖注入的方式注入 AuthenticationConfiguration 配置类。 - 5、构建 AuthenticationManager 对象:

HttpSecurityConfiguration 在向 spring ioc 注入 HttpSecurity bean 时,会给这个 bean 实例设置一个 AuthenticationManagerbuilder 实例,而这个 AuthenticationManagerBuilder 实例需要一个父 AuthenticationManager 实例,此时就调用 AuthenticationConfiguration 实例的 getAuthenticationManager() 方法来获取一个 AuthenticationManager 实例,而该方法主要实现的通过获取注入到 spring ioc 中的 AuthenticationManagerBuilder bean 实例,然后调用其 buidl() 来构建一个 AuthenticationManager bean。

3.9、Authorize

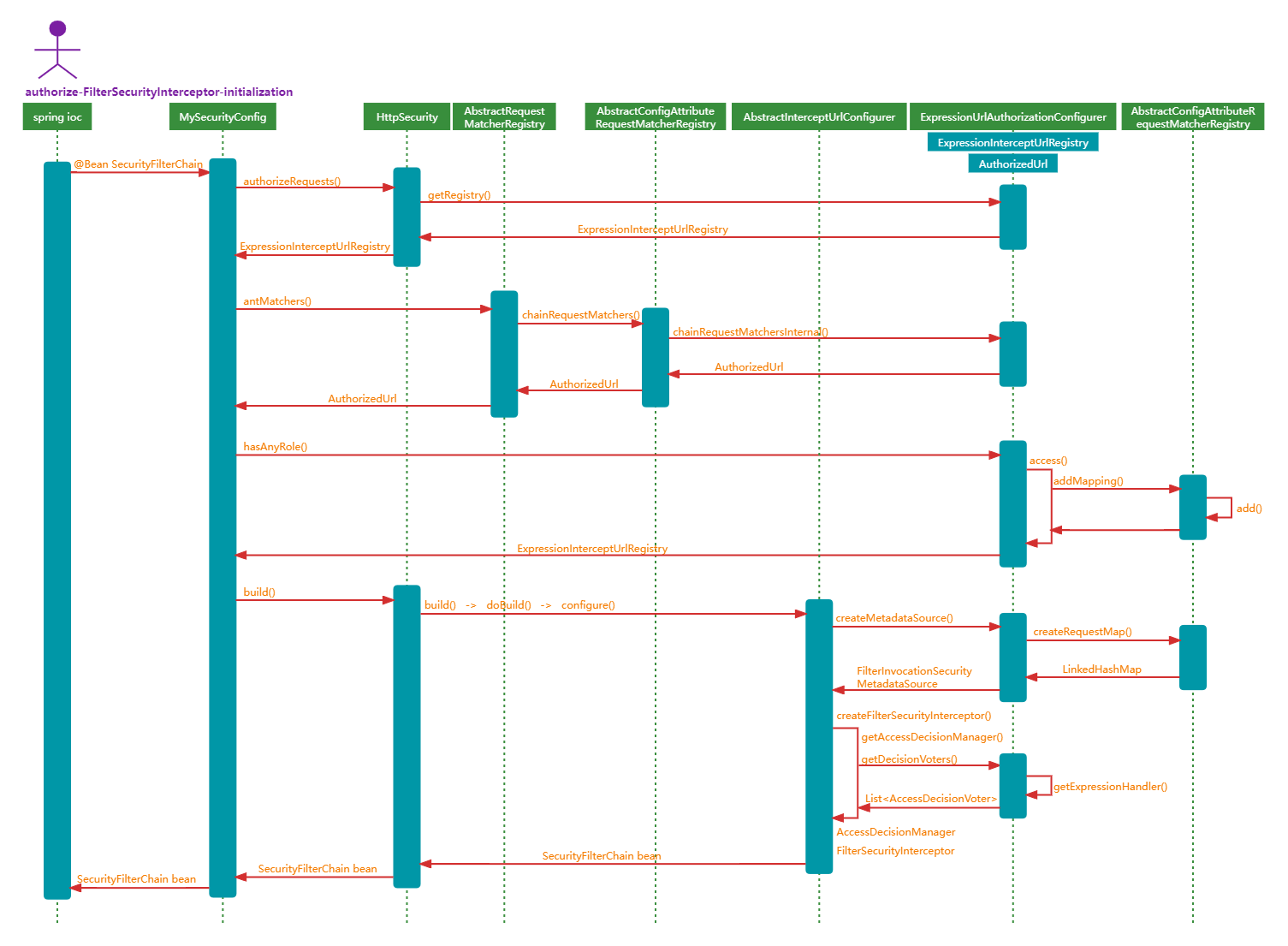

Authorize 即授权是 spring security 中另一重要功能。spring security 提供了两种授权方式,即 AuthorizationFilter 和 FilterSecurityInterceptor。AuthorizationFilter 是最简单的授权方式,通过比较已配置资源的访问权限与当前认证对象所拥有的权限来决定是否授权通过;而 FilterSecurityInterceptor 提供了两个资源访问权限的配置方式,分别是普通 url 和表达式(expression),且其授权方式是通过投票器的投票结果来决定的。 与 AuthorizationFilter 有关的组件包括 AuthorizeHttpRequestsConfigurer、AuthorizationManager 等,而与 FilterSecurityInterceptor 有关的组件包括 UrlAuthorizationConfigurer、ExpressionUrlAuthorizationConfigurer、AccessDecisionManager、AccessDecisionVoter FilterInvocationSecurityMetadataSource 等。这两种授权方式的共提供组件包括 AbstractRequestMatcherRegistry、HttpSecurity 及 security basic 中的相关组件等。

3.9.1、AbstractRequestMatcherRegistry

AbstractRequestMatcherRegistry 及请求匹配器仓储,提供了一系列配置需要授权才可访问的资源的方式,且受保护资源的权限配置交由子类实现。其有多个子类如 AuthorizationManagerRequestMatcherRegistry、AbstractConfigAttributeRequestMatcherRegistry、AbstractInterceptUrlRegistry、ExpressionInterceptUrlRegistry、StandardInterceptUrlRegistry 等,这些子类大部分为某个 configurer 的内部类。