-

WEB安全基础 - - - XRAY使用

目录

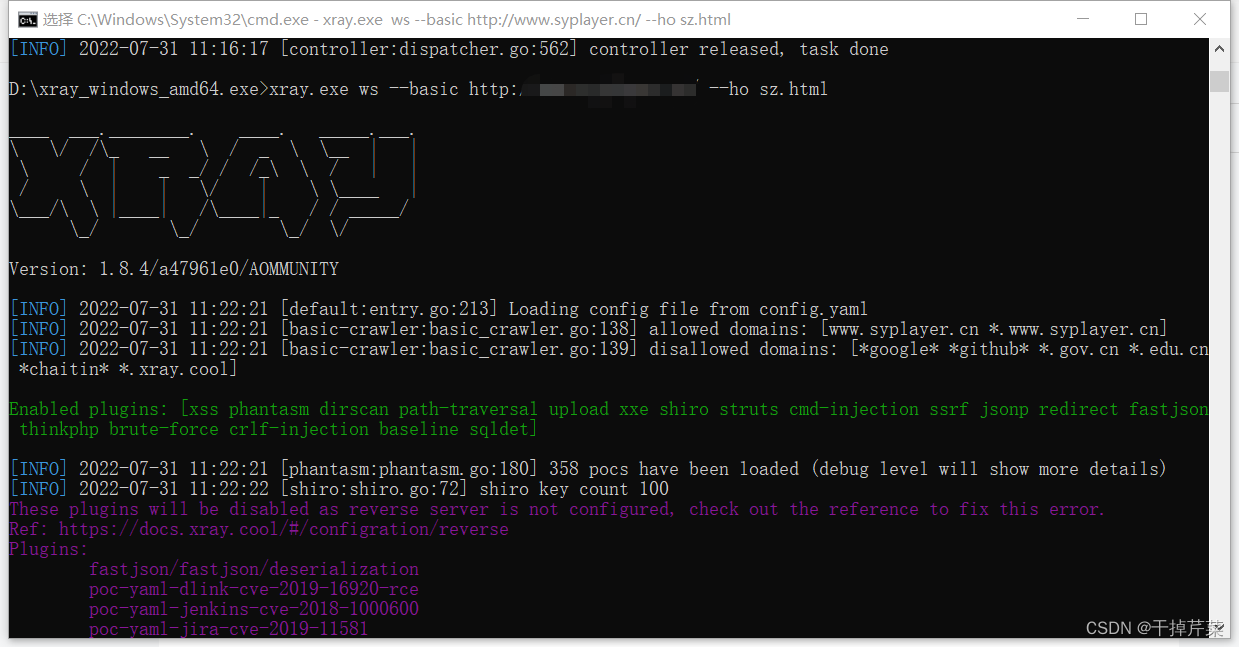

爬虫

xray.exe webscan --basic-crawler http://xxx.com/ --html-output xray-xxx.htmlxray.exe ws --basic http://xxx.com/ --ho xray-xxx.html

被动扫描

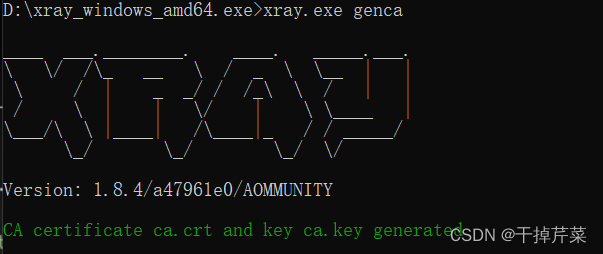

生成ca证书

xray.exe genca

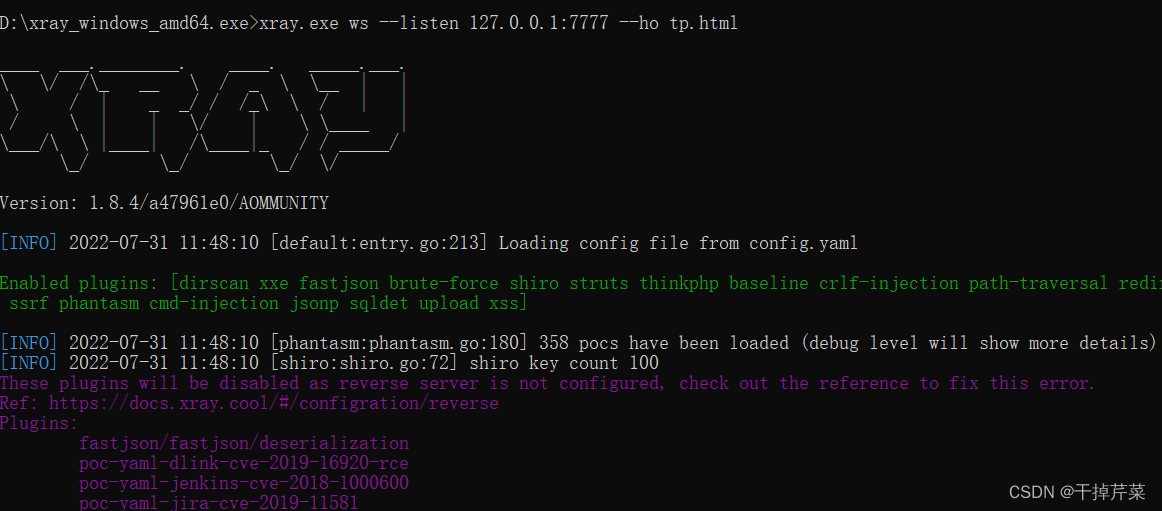

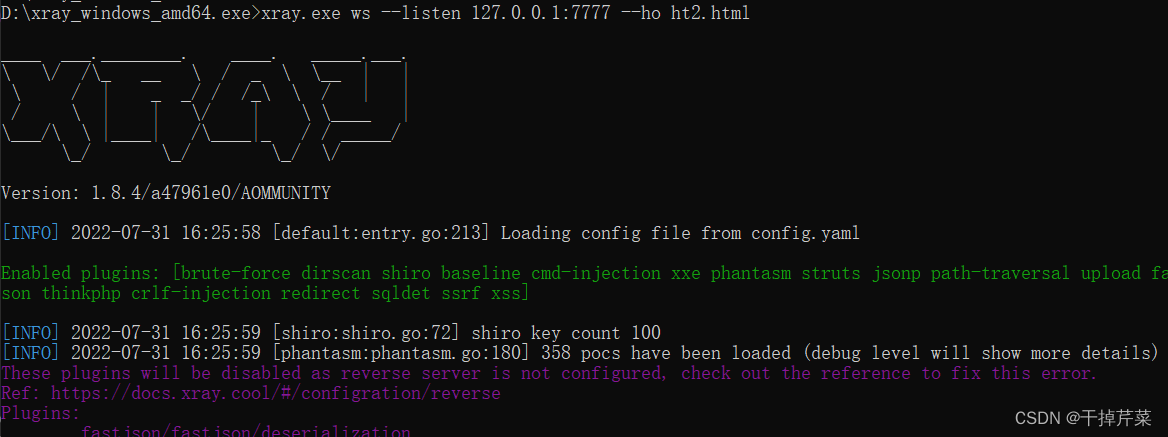

开启监听

xray.exe ws --listen 127.0.0.1:7777 --ho tp.html

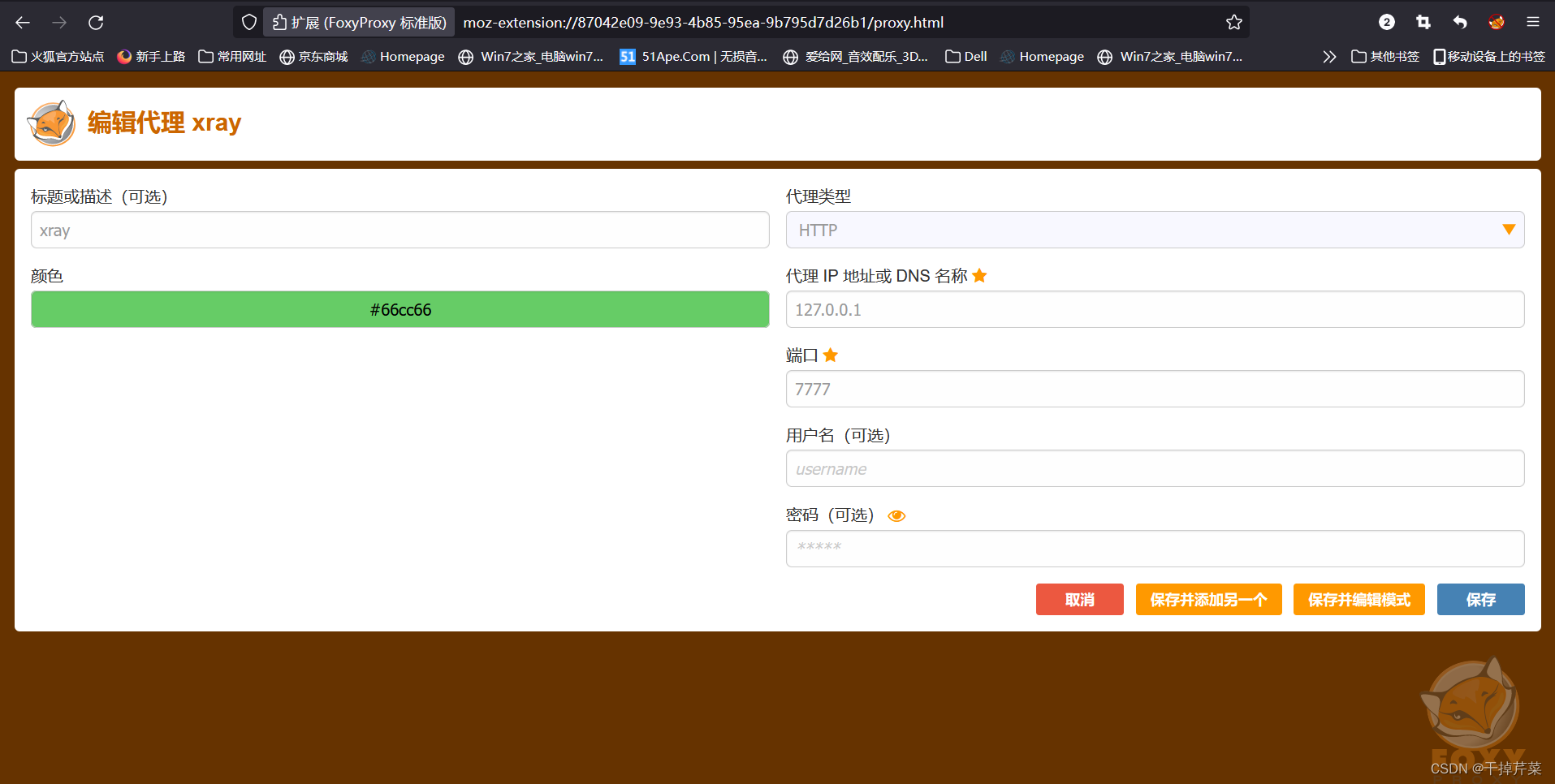

浏览器代理设置

将浏览器设置为xray模式

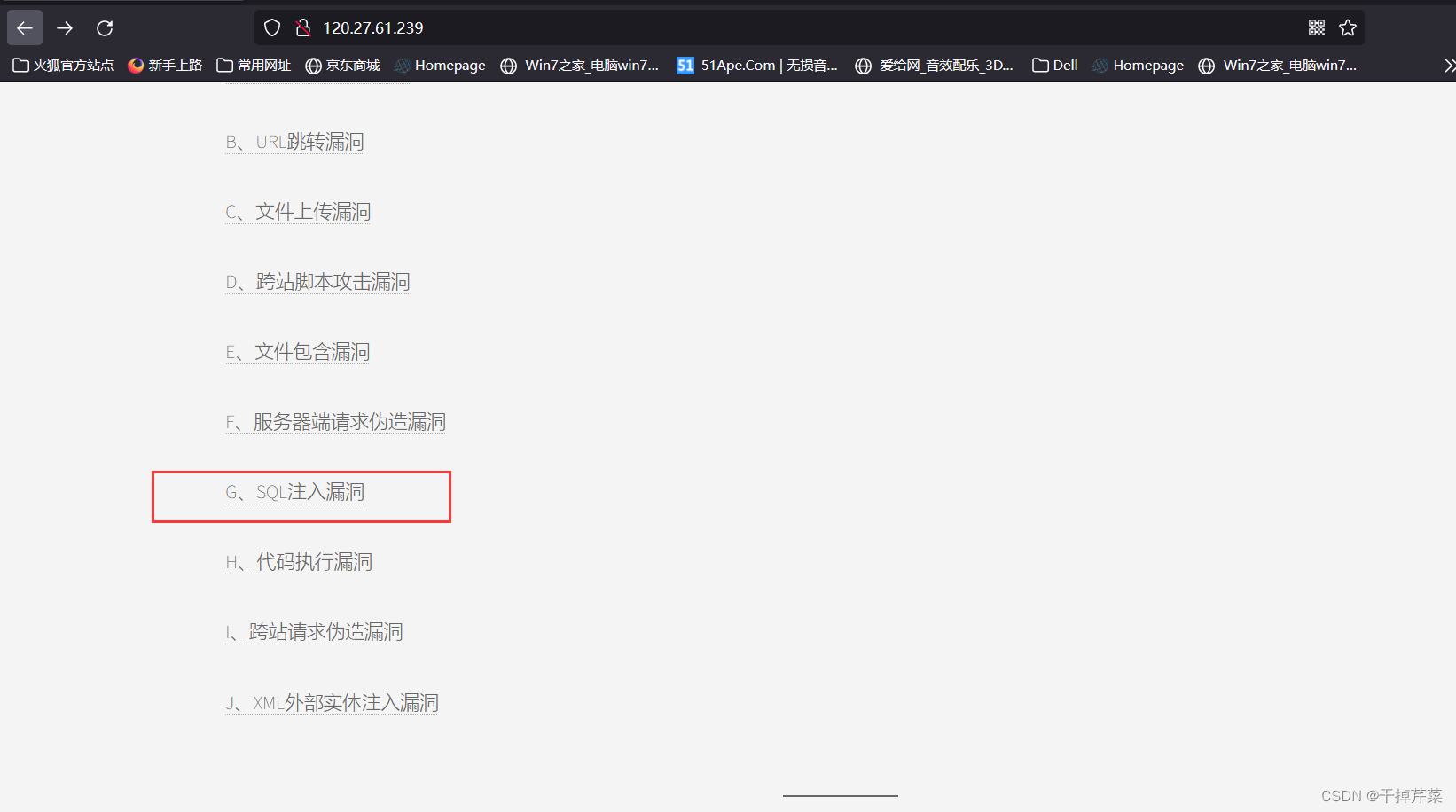

这里以SQL注入漏洞为例子,进行爬取

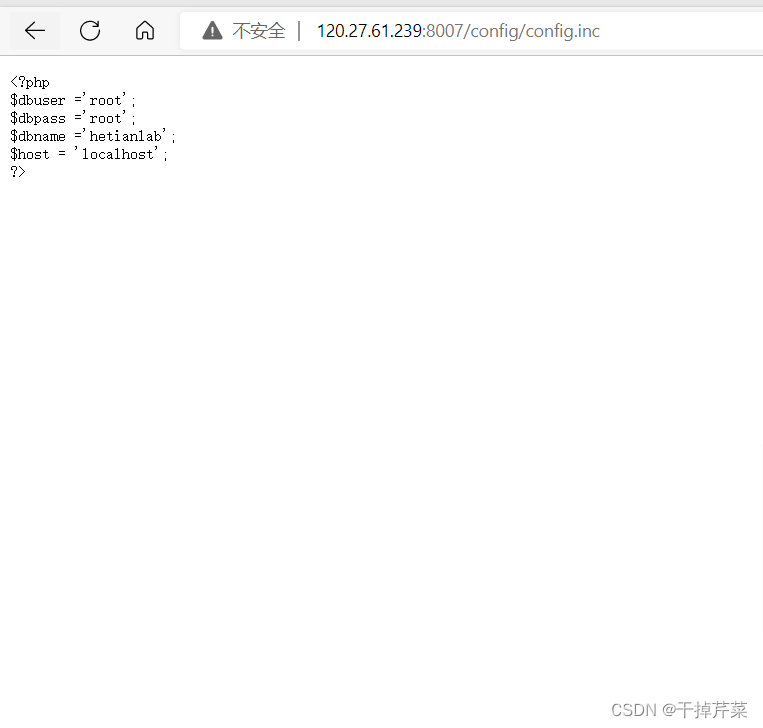

可以看到xray已经获取了当前页面的信息,访问一下target(目标)的网址

可以看到获取用户名密码

BurpSuite联动XRAY

监听

1.设置监听

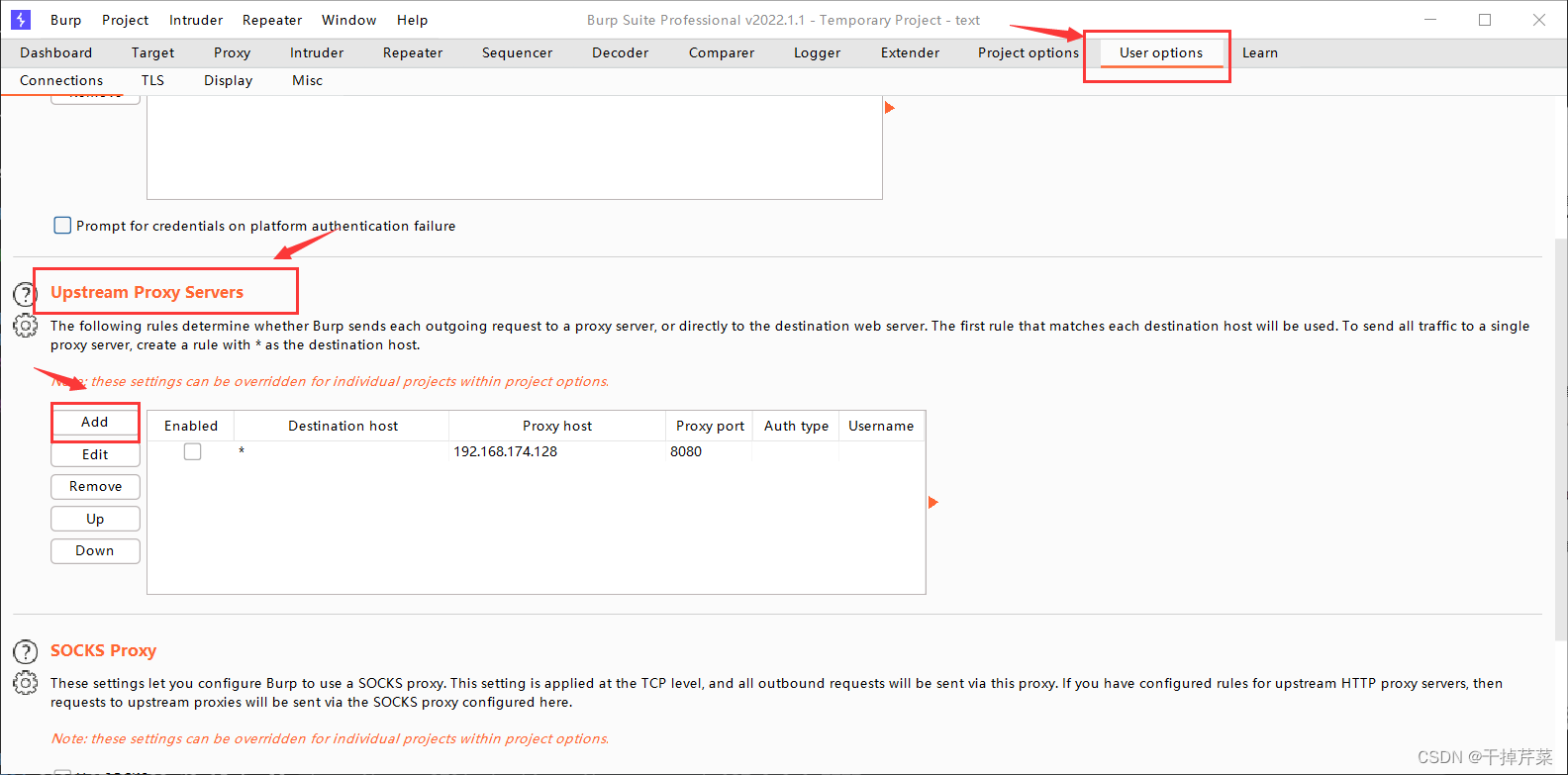

2.BurpSuite的设置

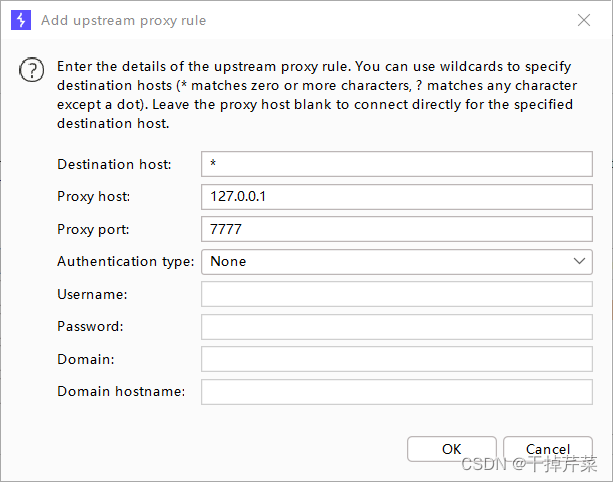

添加新的上游代理服务

3.在burpsuite自带的浏览器输入需要监听的网站

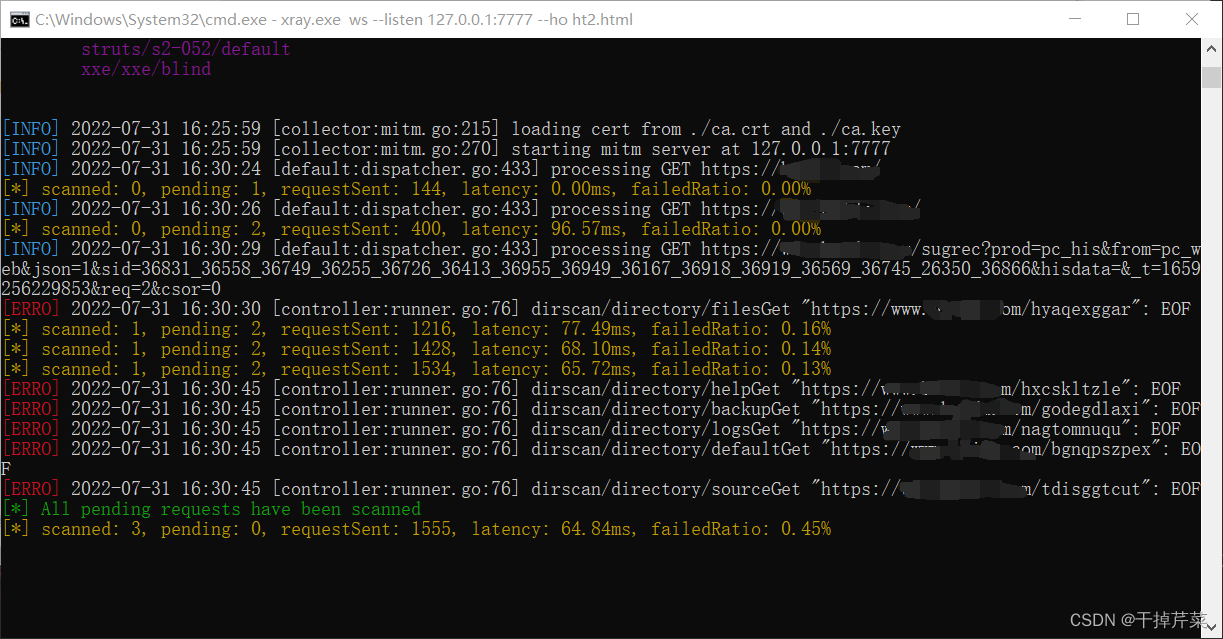

4.xray回显

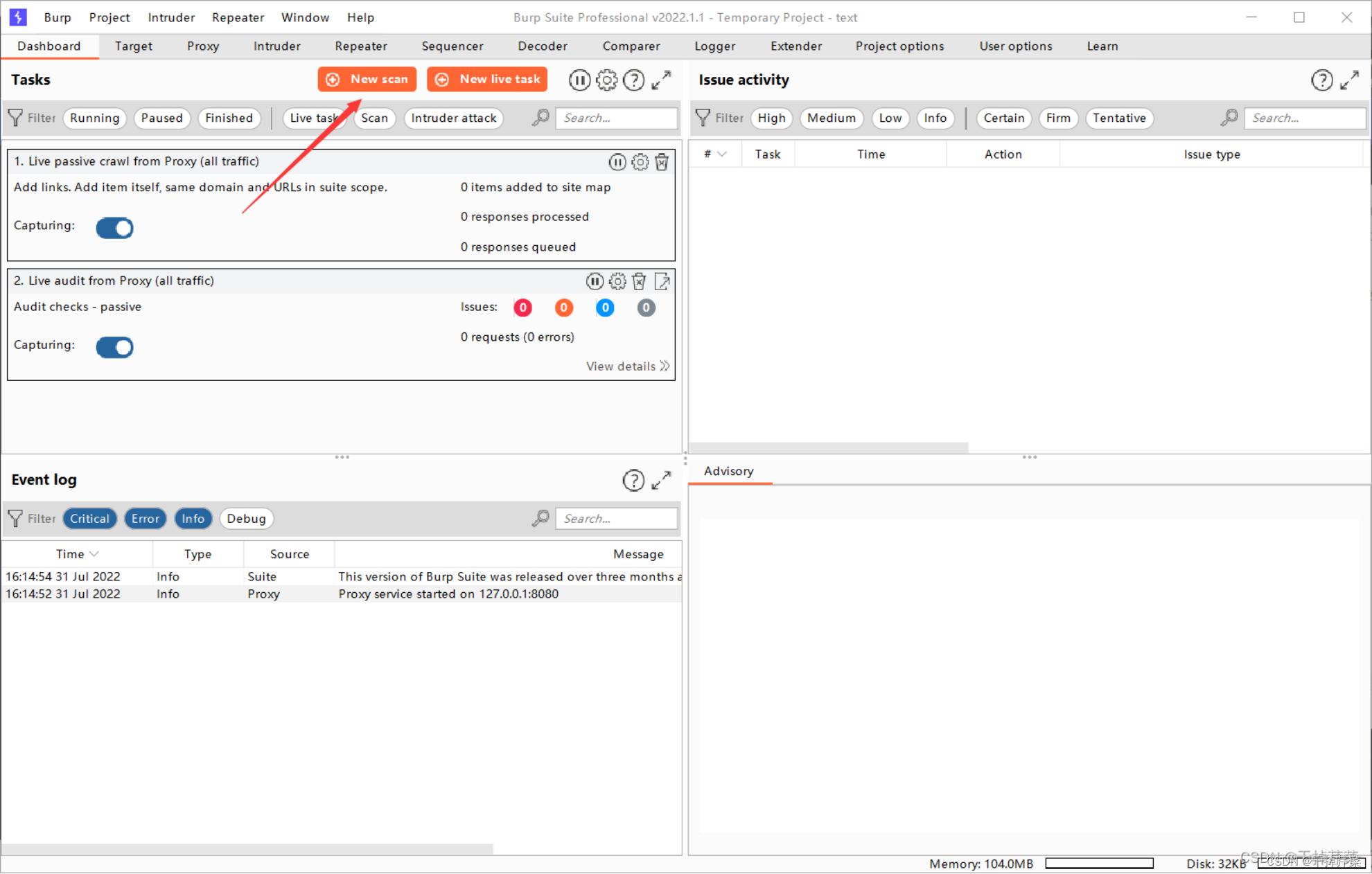

Burpsuit主动扫描

1.设置新目标

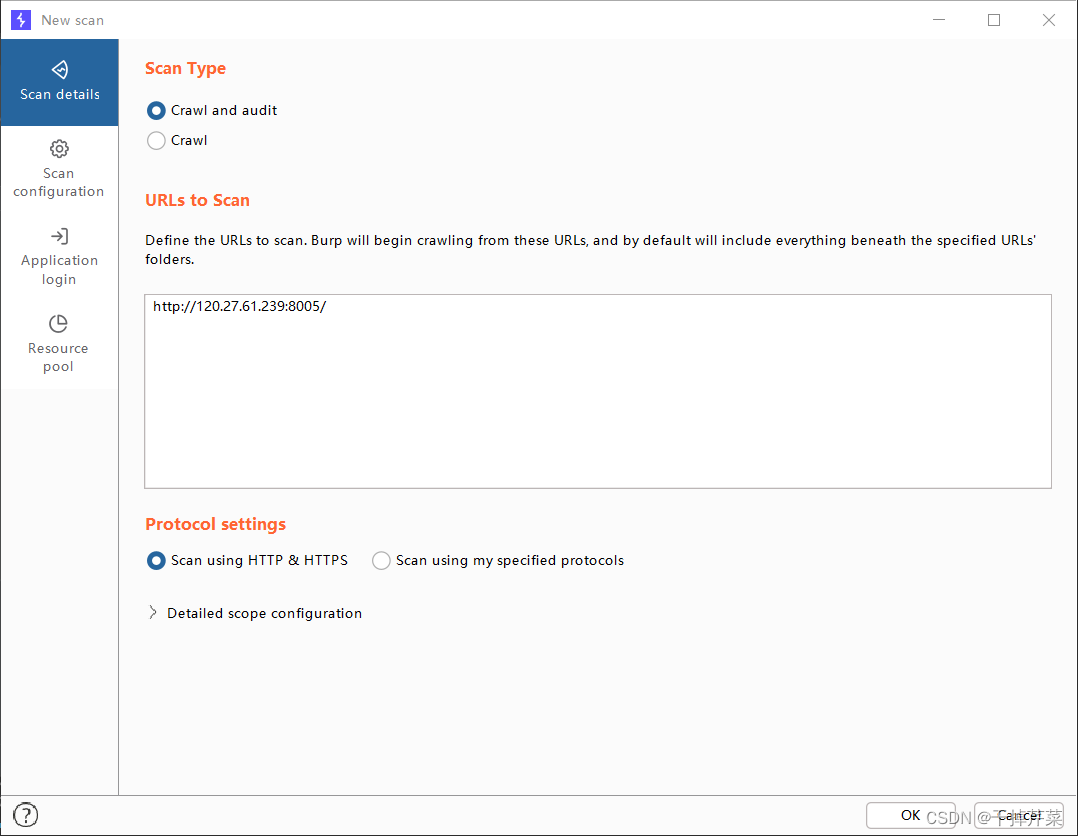

2.选择扫描类型,协议设置

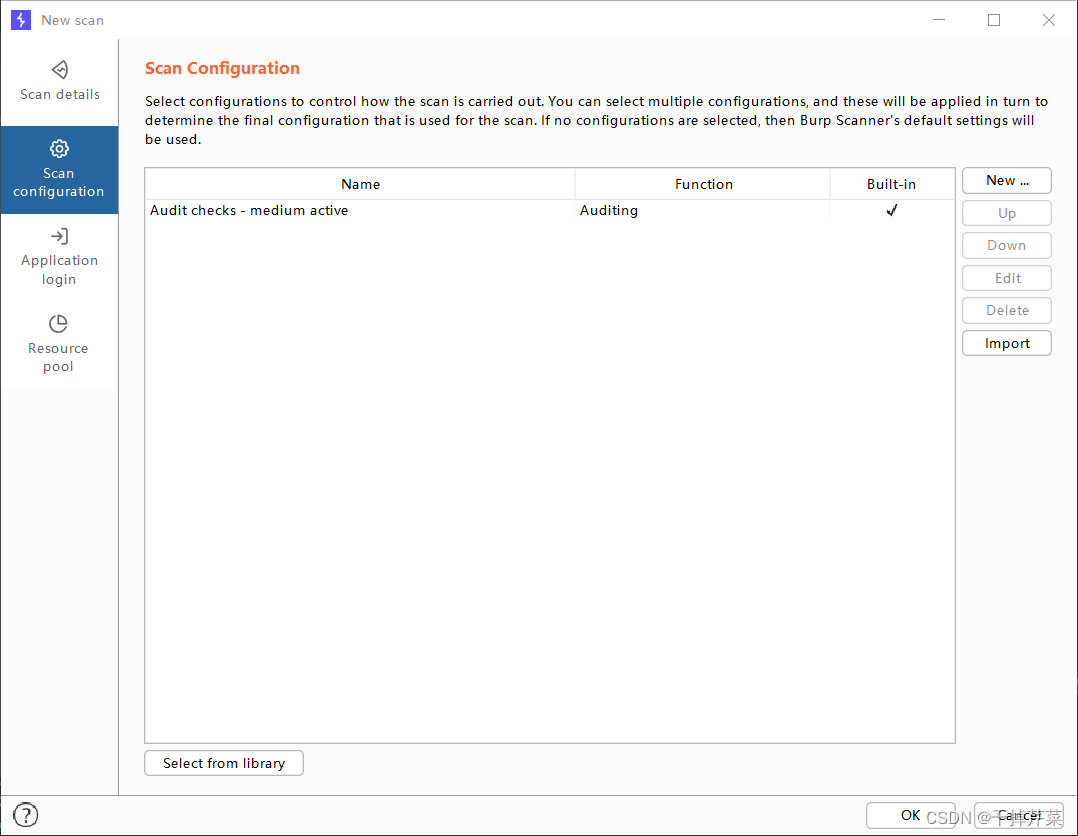

3.设置扫描配置

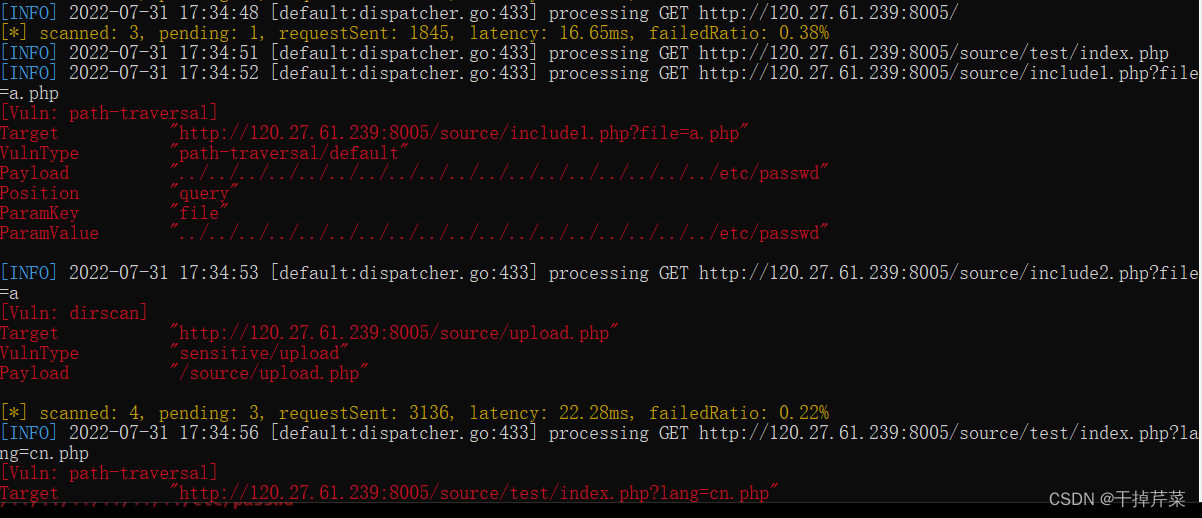

4. xray监听回显

XRAY脚本编写

1.编写网站(Xray POC编写辅助工具)

2.脚本编写(poc-nacos-unauth.yml)

最基础的POC

name: poc-nacos-unauthgroups:one:- method: GET请求方式path: 路径follow_redirects: trueexpression: |response.status == 200 && r'"username":".+?",'.bmatches(response.body) //表达式3. 漏洞检测

xray ws -p mypocs/poc-nacos-unauth.yml -uf url.txt --ho nacos.html

-

相关阅读:

【Linux初阶】Linux工具学前常识 | 软件生态 | Linux下的软件安装与卸载

手把手QQ机器人制作教程,根据官方接口进行开发,基于Python语言制作的详细教程(更新中,已经更新 10课 / 30 课)

全国工企专利匹配数据(1998-2014)

CHATGPT说这个运算放大器是比较器,我说这是运放典型的同相比例放大器,一个光控电路分析

(十七)VBA常用基础知识:读写text文件

黑龙江科技大学计算机考研资料汇总

箭头函数和普通函数有什么区别

52_数据结构

javaweb

uni-app使用uView库的格式化时间API

- 原文地址:https://blog.csdn.net/weixin_67503304/article/details/126076208