-

一次edu证书站的挖掘

前言

最近edusrc上了新证书,这不得安排他一手。

确定目标

话不说信息收集一手,直接打开fofa,使用语法title="XXX大学",找到了一个系统

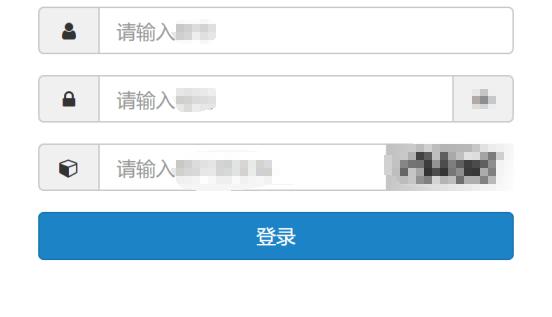

看到登录框,可能大家都会先进行弱口令的爆破,可能是我脸黑,遇到这种我就没有一次能爆破出来的,所以我比较喜欢测试未授权访问,这里我随便输了个账号密码

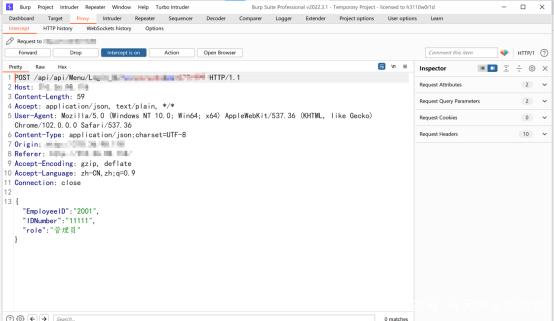

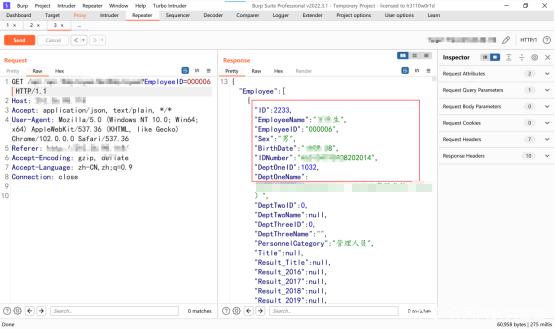

返回抓取这个接口的返回包,返回包里返回了500

这里我把它改成了两百,能进去系统,但是没有任何的数据信息

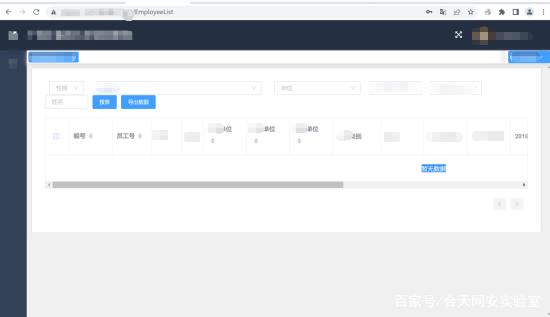

然后我直接F12查看源代码,找到了一处路由,/EmployeeManager,将他拼接在网址后面

访问

【----帮助网安学习,以下所有学习资料免费领!加weix:yj009991,备注“ csdn ”获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

直接一手未授权访问,中危到手,原本想着提交上去手工了的,但一看证书兑换条件,得两个中危,这不是为难我胖虎吗,没办法就能继续加班,于是我利用了刚才获取到的用户名密码登录

登录进去后有一个个人承诺,需要点了同意才能下一步,让后点击同意进行抓包

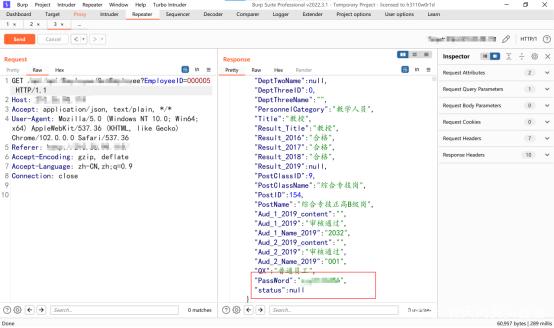

接口返回了用户的身份证和密码,接着把EmployeeID=000005 改成000006

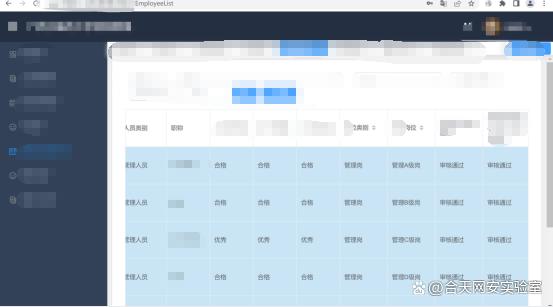

又是一个水平越权,泄露了用户敏感信息,中危有应该是稳了,然后我注意到了这个系统是区分管里员和普通用户的,就是一个前端可以选择角色类型进行登录,然后我想到能不能用普通用户的账号密码登录,然后越权到管理员的权限,在登录时进行抓包

拦截这个接口的返回包

把QX改成管理员,然后放包

可以看到已经越权成了管理员的身份

结束

都是很常规的漏洞,最重要的就是细心了。

更多靶场实验练习、网安学习资料,请点击这里>>

https://www.hetianlab.com

https://www.hetianlab.com -

相关阅读:

序列化和反序列化

挂脖式运动蓝牙耳机推荐,目前适合运动佩戴的五款耳机推荐

本周推荐 | mysql中业务系统可借鉴的设计

异步FIFO设计的仿真与综合技术(4)

宝安水环境管控平台(Ionic/Angular 移动端) 问题记录

Python实现查询一个文件中的pdf文件中的关键字

Java岗秋招最全面试攻略,看这份Java架构面试核心手册,足够了

智源发布最强开源可商用中英文语义向量模型 BGE,超越同类模型,解决大模型制约问题

leetcode 239. Sliding Window Maximum 滑动窗口最大值(困难)

Elasticsearch模拟网络丢包

- 原文地址:https://blog.csdn.net/qq_38154820/article/details/125605637