-

[Web安全 网络安全]-Burp Suite抓包软件‘下载‘安装‘配置‘与‘使用‘

文章目录:

第一步:【此电脑】——>【属性】——>【高级系统设置】——>【环境变量】——>【新建】系统变量:增加两个变量JAVA_HOME和CLASSPATH

第一步:【burpsuite目录】——>【burp-loader-keygen.jar】 ——>【鼠标右键Java(TM) Platform SE binary方式打开】

第二步:点击run【这里可能点击run没有反应】——>【I Aceept】

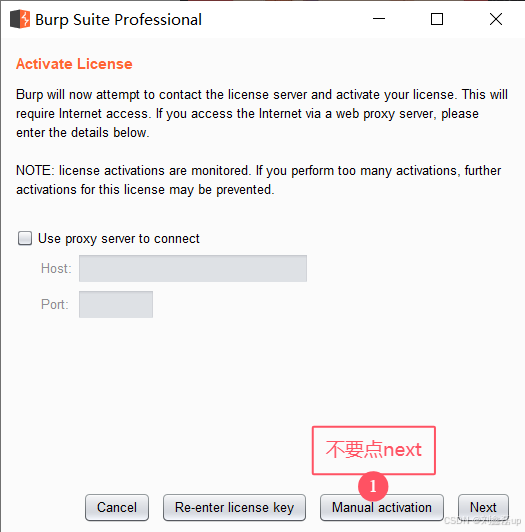

第三步:将License内容复制到——>Burp Suite Professional中——>【Manual activation】

第四步:将Manual Activation里面Copy reqest内容复制到——>Activacation Request中

Burp这个软件使用的特别频繁,所以特别重要!

一:前言

1.简介

- Burp抓包软件,即Burp Suite,是一款广泛使用的Web应用安全测试工具,由PortSwigger Web Security开发

- 它使用Java编写,并提供了一个图形化界面,方便用户进行Web应用程序的安全性测试

- 基于正向代理的抓包软件:数据包拦截、修改、漏洞扫描、对目标分析

- 正向代理:配置在客户端浏览器上的隐藏客户端真实IP

- 正向代理的工作过程:客户端 ----> 代理服务器 ----> 目标服务器

2.主要功能

- 拦截HTTP/HTTPS流量

- Burp Suite能够拦截并处理客户端与服务器之间的HTTP和HTTPS协议的网络流量

- 这允许用户查看、修改和分析这些流量,从而发现潜在的安全漏洞

- 模块丰富

- Burp Suite包含了多个功能模块,每个模块都提供了特定的功能,以满足用户的不同需求

- Target(目标模块):渗透测试的目标URL

- Proxy(代理模块):Burp使用代理,默认端口为8080,使用此代理,我们可以截获并修改从客户端到web应用程序的数据句

- Spider(抓取模块):其功能是用来抓取web应用程序的链接和内容等,它可以扫描出网站上的所有链接,通过这些链接的详细扫描来发现web应用程序的漏洞

- Scanner(扫描器模块):主要用来扫描web应用程序的漏洞

- Intruder(入侵模块):此模块有多种功能,如漏洞利用,web应用程序模糊测试,暴力破解等

- Repeater(重放/中继器模块):重放,用来拟数据包的请求与响应过程

- Sequencer(定序器模块):此功能主要用来检査web应用程序提供的会话令牌的随机性,并执行各种测试

- Decoder(解码模块):解码和编码

- Comparer(比较模块):比较数据包之间的异同

- Extender(扩展模块):Burp的一些高级功能

- Options(选项模块):Burp通用设置选项

- Alerts(警告模块):Burp的一些状态提示

- Logger(日志模块):记录日志信息

- 扩展性强

- 通过Extender(扩展模块),用户可以添加自定义的插件和扩展,以进一步增强Burp Suite的功能

- 这为用户提供了极大的灵活性和可扩展性

3.抓包原理

- 通过作为HTTP代理来捕获和记录所有的网络请求和响应

- 它拦截来自客户端的请求,将其转发到目标服务器,并接收目标服务器的响应后再转发回客户端

- 在这个过程中,Burp Suite会捕获和记录所有的请求和响应,供用户进行分析和调试

- 能够帮助用户发现潜在的安全漏洞并提供相应的修复建议

4.抓包过程

浏览器(网站)——> Burp Suite(本地计算机)——>网站服务器

- 1.监听端口

- Burp Suite在运行时会监听本地计算机的一个端口(通常是8080端口),等待来自客户端的请求

- 2.拦截请求

- 当用户在浏览器中访问一个网站时,该请求会被发送到Burp Suite代理

- Burp Suite会拦截这个请求,并复制一份原始请求

- 3.转发请求

- Burp Suite将复制的原始请求发送到目标网站,以便目标网站可以处理该请求并返回响应

- 4.接收响应

- 目标网站的响应会被Burp Suite接收并复制

- 5.转发响应

- Burp Suite将复制的响应转发回浏览器,以便浏览器可以显示网页内容

- 6.捕获和记录

- 在此过程中,Burp Suite会捕获和记录所有发送和接收的请求和响应

- 这些请求和响应会被显示在Burp Suite的界面中,供用户进行分析和调试

二:Burp Suite下载安装与配置

1.下载Burp Suite

官网文档:Burp Suite documentation - contents - PortSwigger

官方靶场:Web Security Academy: Free Online Training from PortSwigger

- 社区版:一个面向开源社区及个人

- 专业版:面向安全专家、研究者及企业

2.安装JDK(用于Java运行环境_包含JRE)

第一步:安装JDK环境

第二步:安装JRE环境

3.配置JAVA环境变量

第一步:【此电脑】——>【属性】——>【高级系统设置】——>【环境变量】——>【新建】系统变量:增加两个变量JAVA_HOME和CLASSPATH

- 系统变量名,直接复制

- JAVA_HOME

- 系统变量JAVA_HOME的值,即刚才安装的jdk的路径:需要根据自己安装的位置进行填写

- C:\Program Files\Java\jdk1.8.0_201\

- -------------------------------------------------------------------------

- 变量名,直接复制粘贴

- CLASSPATH

- 系统变量CLASSPATH的值,直接复制粘贴

- .;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar

第二步:修改Path变量:增加如下两个变量值

- 变量值1(直接复制粘贴):%JAVA_HOME%\bin

- 变量值2(直接复制粘贴):%JAVA_HOME%\jre\bin

第三步:查看环境是否安装成功

- ‘win+R’键输入‘cmd’打开命令提示符

- 分别输入命令查看

- java

- javac

- java -version

- 如果出现问题:说明环境配置有问题

4.Burp Suite jar包激活

注意:如果一段时间后打开创建的快捷方式,出现需要输入许可证(Enter License Key)的界面,那么再重新进行这里的操作才可以正常使用

第一步:【burpsuite目录】——>【burp-loader-keygen.jar】 ——>【鼠标右键Java(TM) Platform SE binary方式打开】

第二步:点击run【这里可能点击run没有反应】——>【I Aceept】

- 安装Burp Suite点击run没有反应

- 原因一:版本不兼容

- 在终端输入命令查看:java -version

- 解决:版本不对就重新安装

- 原因二::Java的环境没有配置好

- 解决:没有配置好就好好检查

- 原因三:不能提前打开文件burpsuite_pro_v1.7.37.jar,否则点击run会无反应

- 解决:一定要由burp-loader-keygen.jar驱动开打Burpsuite

- 原因四:手动不能打开

- 解决:代码打开,在burp-loader-keygen.jar文件所在目录下输入命令

- java -jar burp-loader-keygen.jar

第三步:将License内容复制到——>Burp Suite Professional中——>【Manual activation】

第四步:将Manual Activation里面Copy reqest内容复制到——>Activacation Request中

第五步:将Activacation Response内容复制到——>Manual Activation里面Paste response中——>【Finsh】——>【Next】——>【Start Burp】

5.汉化BurpSuite 与 还原英文版本

- 在上面的startburp.vbs文件输入的代码打开默认就行中文

- 如果想用英文版本,需要删除里面的部分代码:-javaagent:BurpSuiteCn.jar

中文界面展示

英文界面展示

6.创建快捷方式

- 进入到BurpSuite目录——>新建startburp.vbs文件——>输入如下代码——>保存

- Set ws = CreateObject("Wscript.Shell")

- ws.run "cmd /c java -Dfile.encoding=utf-8 -javaagent:BurpSuiteCn.jar -Xbootclasspath/p:burp-loader-keygen.jar -Xmx1024m -jar burpsuite_pro_v2.0.11.jar",vbhide

- startburp.vbs——>鼠标右键——>发送到——>桌面快捷方式

7.正向代理设置

- 1.浏览器正向代理设置

- 方法一:谷歌浏览器——>设置——>打开计算机的代理设置——>打开使用代理服务器——>输入地址和端口——>保存

- 方法二:电脑——>设置——>网络和Internet——>代理——>打开使用代理服务器——>输入地址和端口——>保存

- 方法三:firefox火狐浏览器——可以自定义代理而不是系统代理

- 设置——>常规——>网络设置——>点击设置——>手动配置代理——>确定

- 勾选上:也将此代理用于HTTPS

- 设置HTTP代理:摄入地址和端口

- 2.Burp抓包软件代理设置

- 代理——>选项——>代理监听器——>编辑——>输入地址和端口

8.浏览器证书导入

- 在访问https有可能会出现不是安全链接的提示

- 方法一

- 访问Burp Suite Professional的地址:比如http://127.0.0.1:8080

- 下载证书:点击CA Certificate

- 导入证书:点击浏览器最右上角的三条杠——>设置——>隐私与安全——>证书——>查看证书——>证书颁发机构——>导入刚刚下载的证书——>勾选上新任证书——>确定

- 方法二

- 生成证书:Burp软件——>Proxy代理——>Options选项——>Import/export CA certificate导出证书——>Certificate in DER format——>next——>取名保存

- 扩展和主题——>搜索代理(FoxyProxy Standard)——>添加到firefox

- 配置插件代理参数:添加——>输入标题burp——>代理ip输入127.0.0.1——>端口8080

- 导入证书:火狐浏览器——>设置——>搜索证书——>查看证书——>证书颁发机构——>导入刚刚下载的证书——>勾选上新任证书——>确定

三:Burp Suite抓包软件的使用

1.仪表盘Dashboard——扫描

仪表盘——>新建扫描——>在扫描的URL框里面输入链接2.目标Target

- 网站地图

- 范围

- 问题定义

3.代理Proxy——抓包

- 拦截:放行、丢弃、拦截已开启关闭(请求响应)、操作、打开自动浏览器

- HTTP历史记录:抓包

- 代码查看地址端口:netstat -an -p tcp -o

- WebSocket历史记录

- 选项:设置地址端口

4.攻击器/测试器Intruder——重复发送请求

- 位置

- 选择攻击类型:狙击手单个(单个匹配)、撞击物一组(用相同数据)、交叉多个(依次匹配一对)、集束炸弹多个(相互交叉)

- payload位置——>选中——>清除payload——>添加payload

- payload

- payload集选择对应类型——>payload选项设置——>开始攻击

- 资源池/有效载荷

- 有效载荷集、有效载荷选项、有效载荷处理、有效载荷编码

- 选项

- 请求标头、请求引擎、攻击结果、Grep-Match、Grep-Extract、Grep-Payloads、重定向

5.重放器Repeater——编辑HTTP请求

- Request请求Response响应:修改不同数据,然后观察服务器的返回

- 在Proxy模块中右键点击需要测试的请求,选择“Send to Repeater”将请求发送到Repeater模块

- 在Repeater模块中,可以对请求进行修改,例如修改请求参数、请求头等

- 可以多次发送,重放请求,每次服务器都会返回对应新的响应

6.插件扩展Extender

- 扩展:添加——>选择扩展文件

- BApp商店:选中想要的——>右下角点击安装

- API

- 选项:配置环境(如果是python开发的插件需要安装jpython)

-

相关阅读:

springboot动漫手办周边商城销售网站java

Hdfs梳理

1044 - Access denied for user ‘root‘@‘%‘ to database

微信小程序引入地图

LVS负载均衡群集

《舌尖上的中国》经典语录

ZigBee 3.0实战教程-Silicon Labs EFR32+EmberZnet-2-03:开发环境测试

Android init.rc启动shell脚本

VuePress + GitHub 搭建个人博客踩坑记录

电商平台SDK如何保障安全?

- 原文地址:https://blog.csdn.net/liu17234050/article/details/143235107