-

防火墙实验一

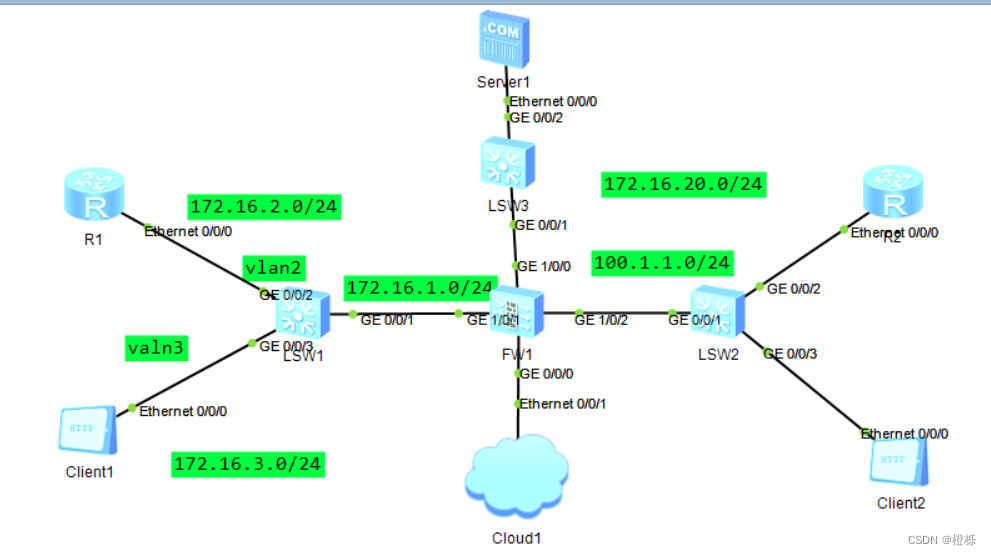

实验要求——实验拓扑

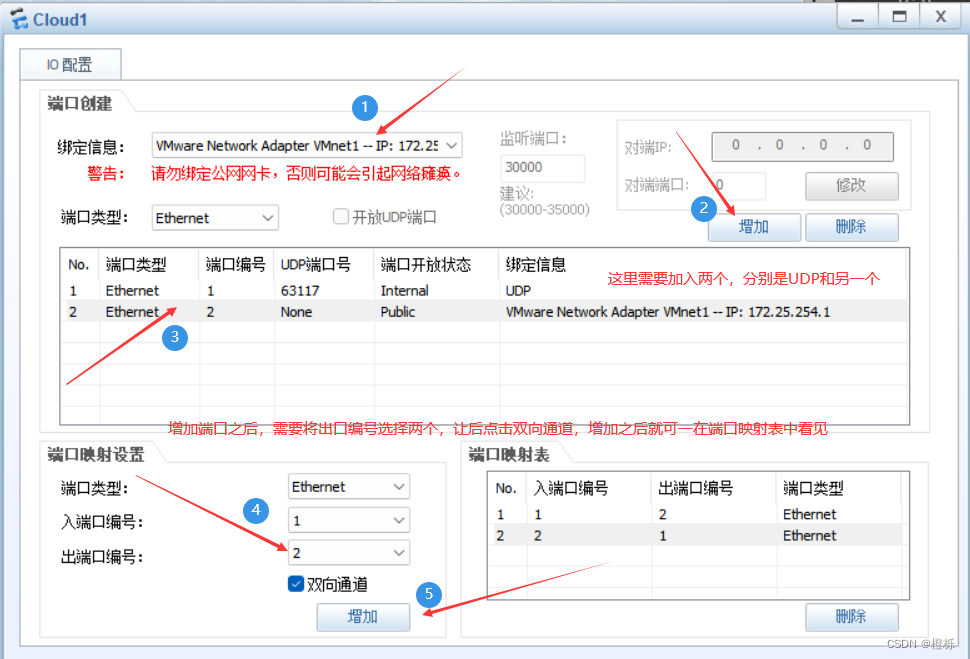

对cloud1进行配置

对防火墙的g0/0/0端口进行一些配置

1.首先进入端口g0/0/0,将他配置ip与cloud1处于同一个网段

< USG6000V1 >system-view

[USG6000V1] int g0/0/0

[USG6000V1-GigabitEthernet0/0/0] ip add 172.25.10.2 24

这里要注意的是一定要在g0/0/0口进行配置,应为这个是一个管理口,并且所配置的ip要和cloud选中的除了UDP的另一个的网段是相同的。然后启动服务

[USG6000V1-GigabitEthernet0/0/0] service-manage all permit

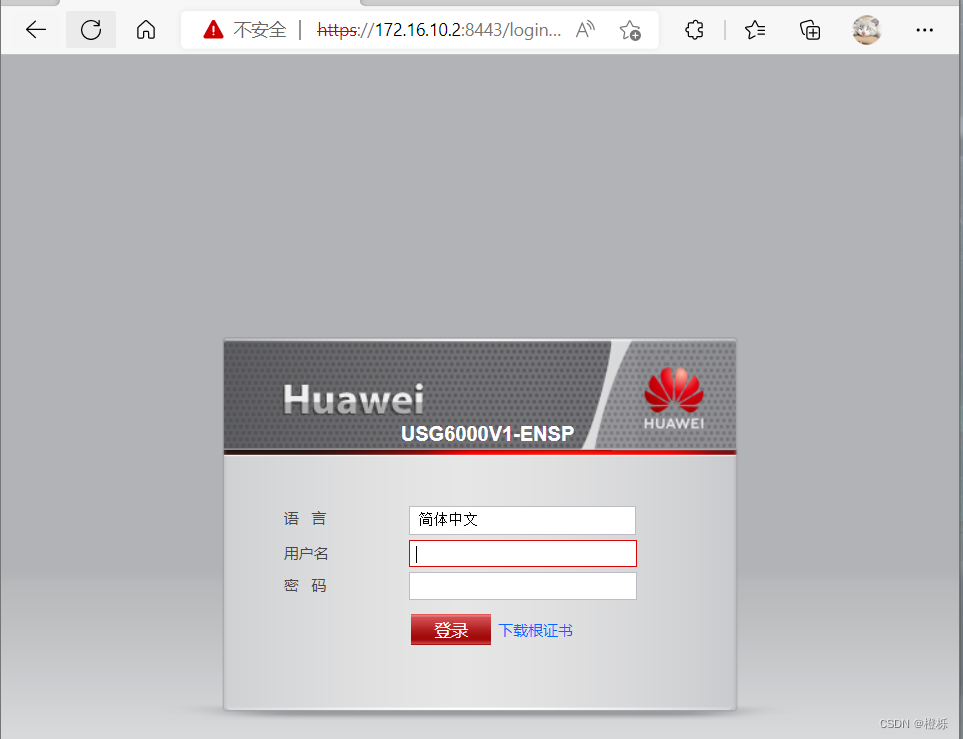

使用浏览器进入网站

使用浏览器访问你给防火墙加入的IP;用户名和密码就是你在今天防火墙命令配置界面的那个。

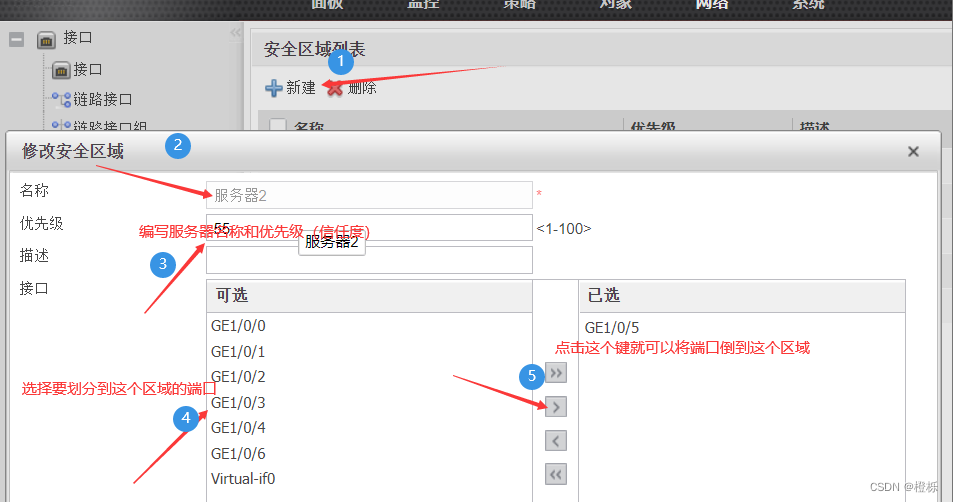

登录进入后,要进行一个选择网络可以看见他已经划分了4个区域

这里所显示的优先级也可以理解为是他的安全信任度,优先级越高他越信任。同时也有一个说法就是,从高到低的流量就是outbound;而从低到高的流量就叫做inbound。

我们也可以进行一个区域的新建划分:

对接口进行划分

有两种方式:

1.在安全区域内进行划分

2.直接在接口处进行一个选则

然后就用上面方式将接口1/0/1划分到trust区域;接口1/0/2划分到untrust区域;接口1/0/0划分到dmz区域对交换机LSW1 进行一个接口vlan的划分

首先先划分出3个vlan分别是vlan2、vlan3、vlan10

1.进入到g0/0/2接口,然后进行一个vlan的配置:[sw-GigabitEthernet0/0/2]port link-type access

[sw-GigabitEthernet0/0/2]port default vlan 22.进入到g0/0/3接口,然后配置为vlan3

[sw-GigabitEthernet0/0/3]port link-type access

[sw-GigabitEthernet0/0/3]port default vlan 33.进入到g0/0/1接口,然后划分vlan10

[sw-GigabitEthernet0/0/1]port link-type access

[sw-GigabitEthernet0/0/1]port default vlan 10对各个vlan配置IP

vlan 2

[sw]int vlan 2

[sw-Vlanif2]ip add 172.16.2.1 24vlan 3

[sw-Vlanif2]int vlan 3

[sw-Vlanif3]ip add 172.16.3.1 24vlan10

[sw-Vlanif3]int vlan 10

[sw-Vlanif10]ip add 172.16.1.2 24配置server服务器的IP地址

配置R2的接口g0/0/0的IP地址

[r2]int e0/0/0

[r2-Ethernet0/0/0]ip add 100.1.1.2 24在防火墙上配置接口IP地址

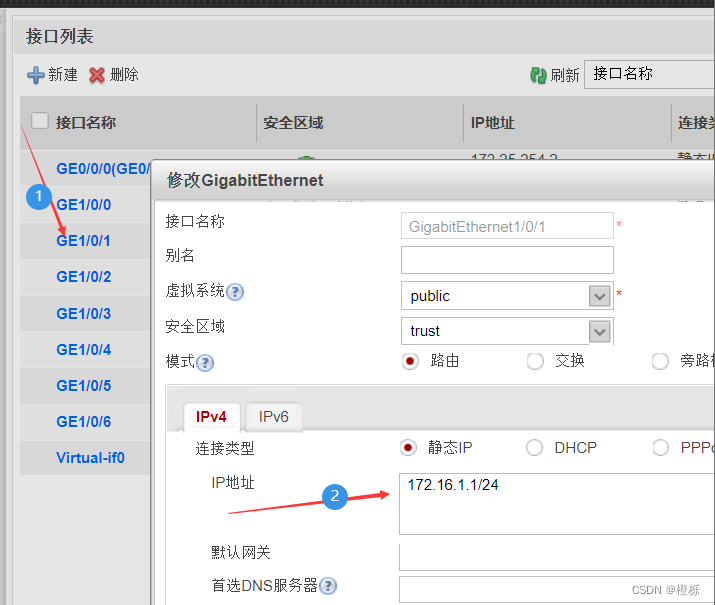

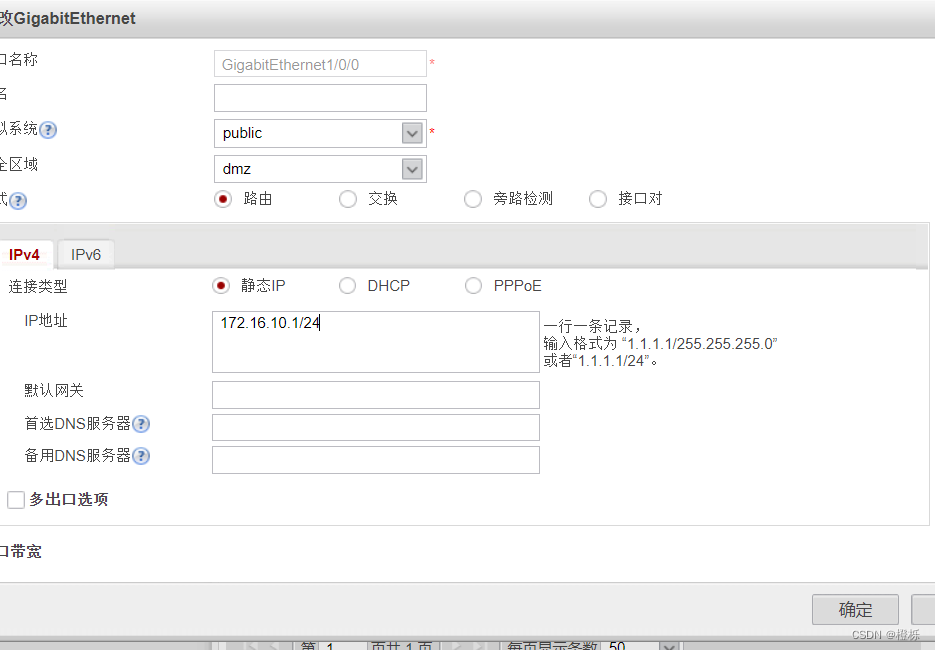

配置方式参考下图:

配置g1/0/1接口的IP

配置g1/0/2接口的IP

配置g1/0/0接口的IP地址

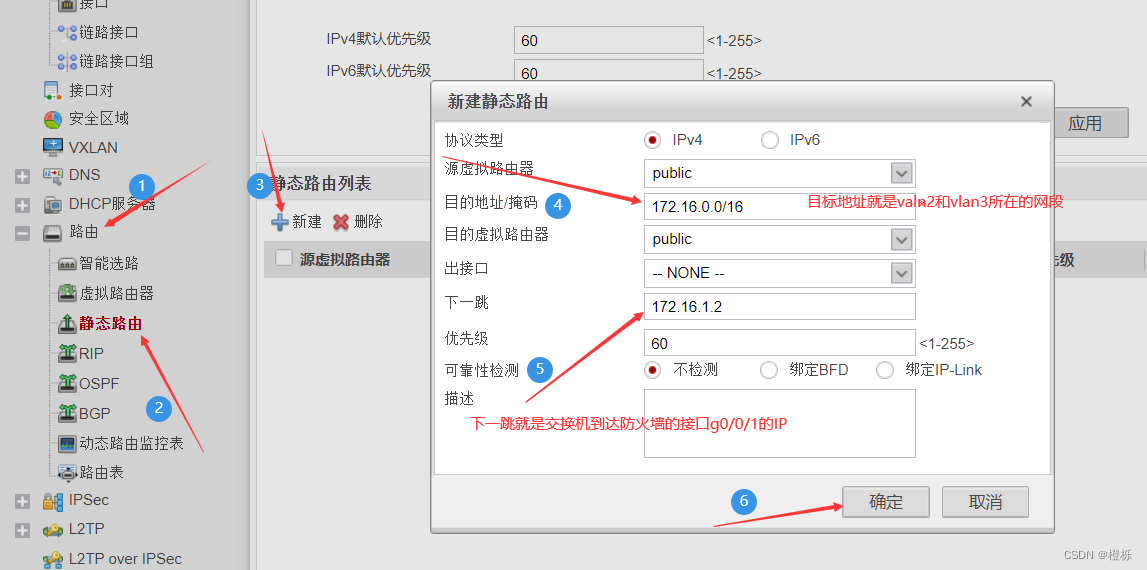

然后需要在vlan2 和vlan3上写一个回程路由

然后在策略中进行修改

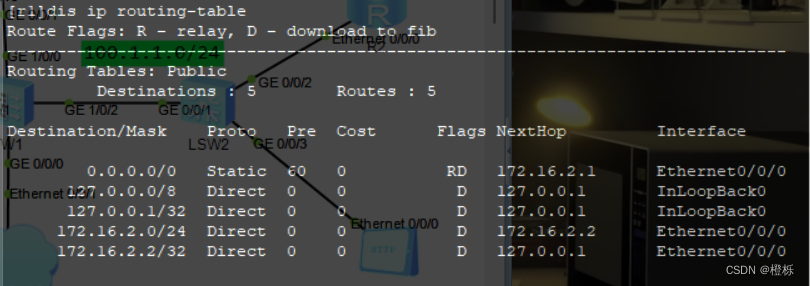

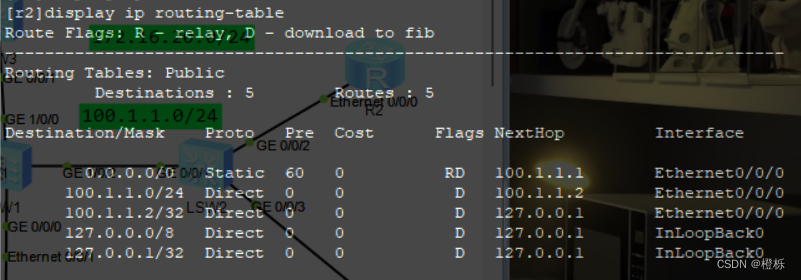

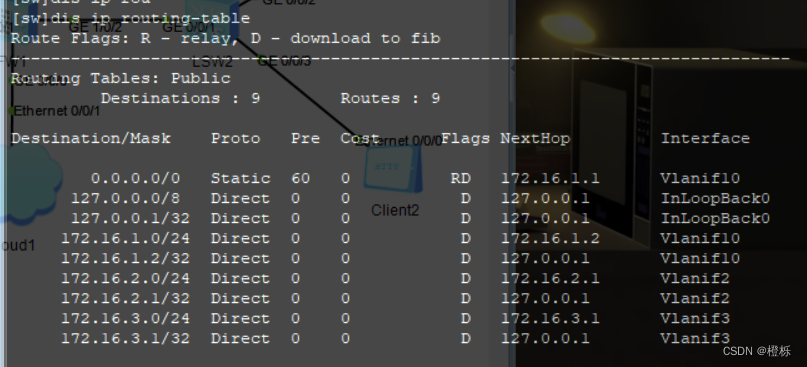

在分别对R1、R2和LSW1加上 一个缺省路由

R1:[r1]ip route-static 0.0.0.0 0 172.16.2.1

R2:

[r2]ip route-static 0.0.00 0 100.1.1.1

LSW1:[sw]ip route-static 0.0.0.0 0 172.16.1.1

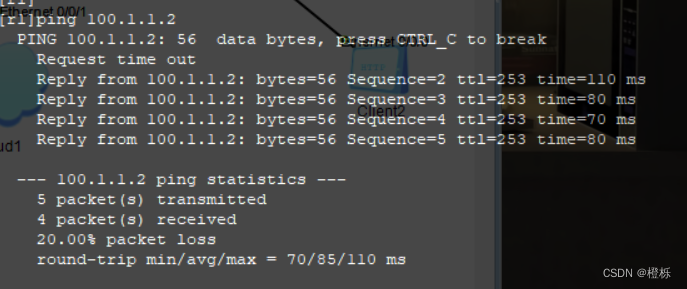

在防火墙允许的情况下查看是否可以ping通

防火墙策略一:

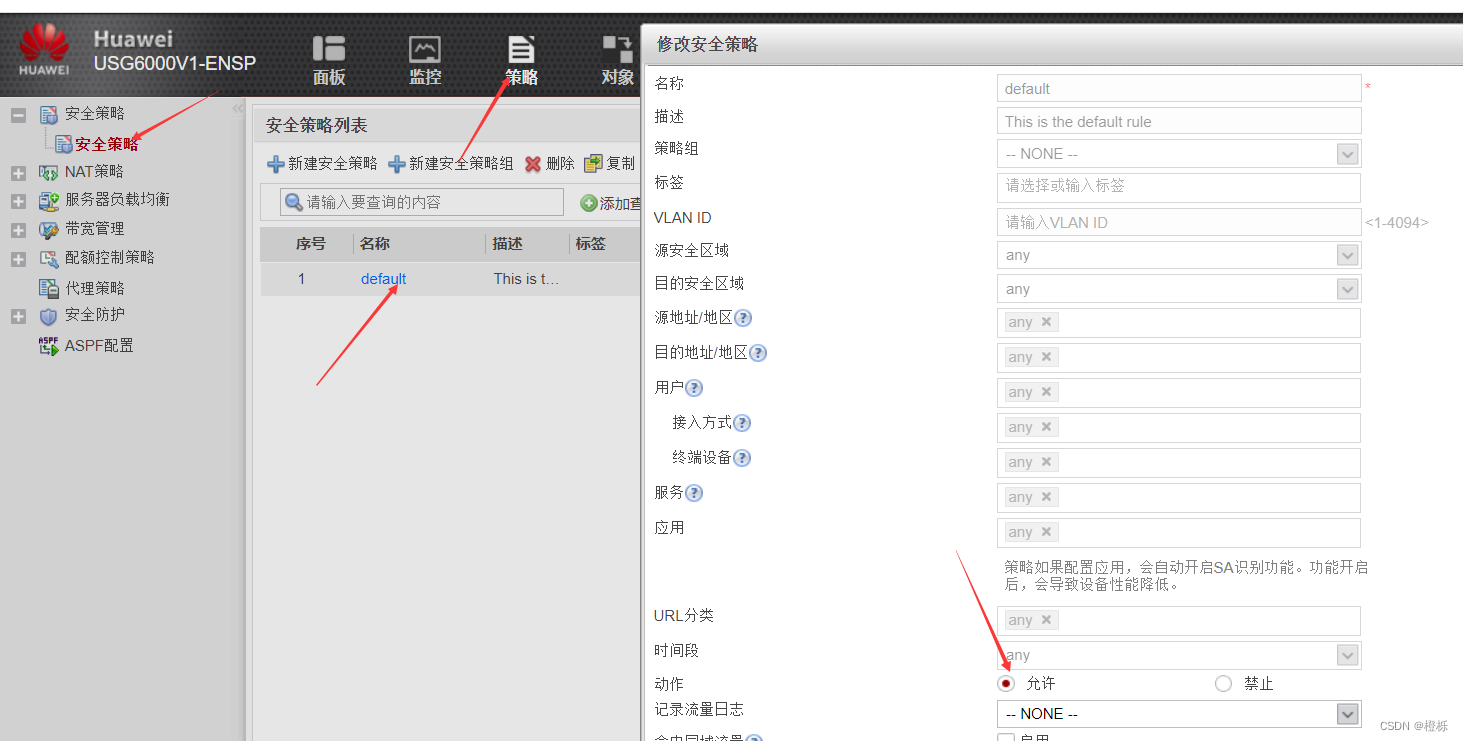

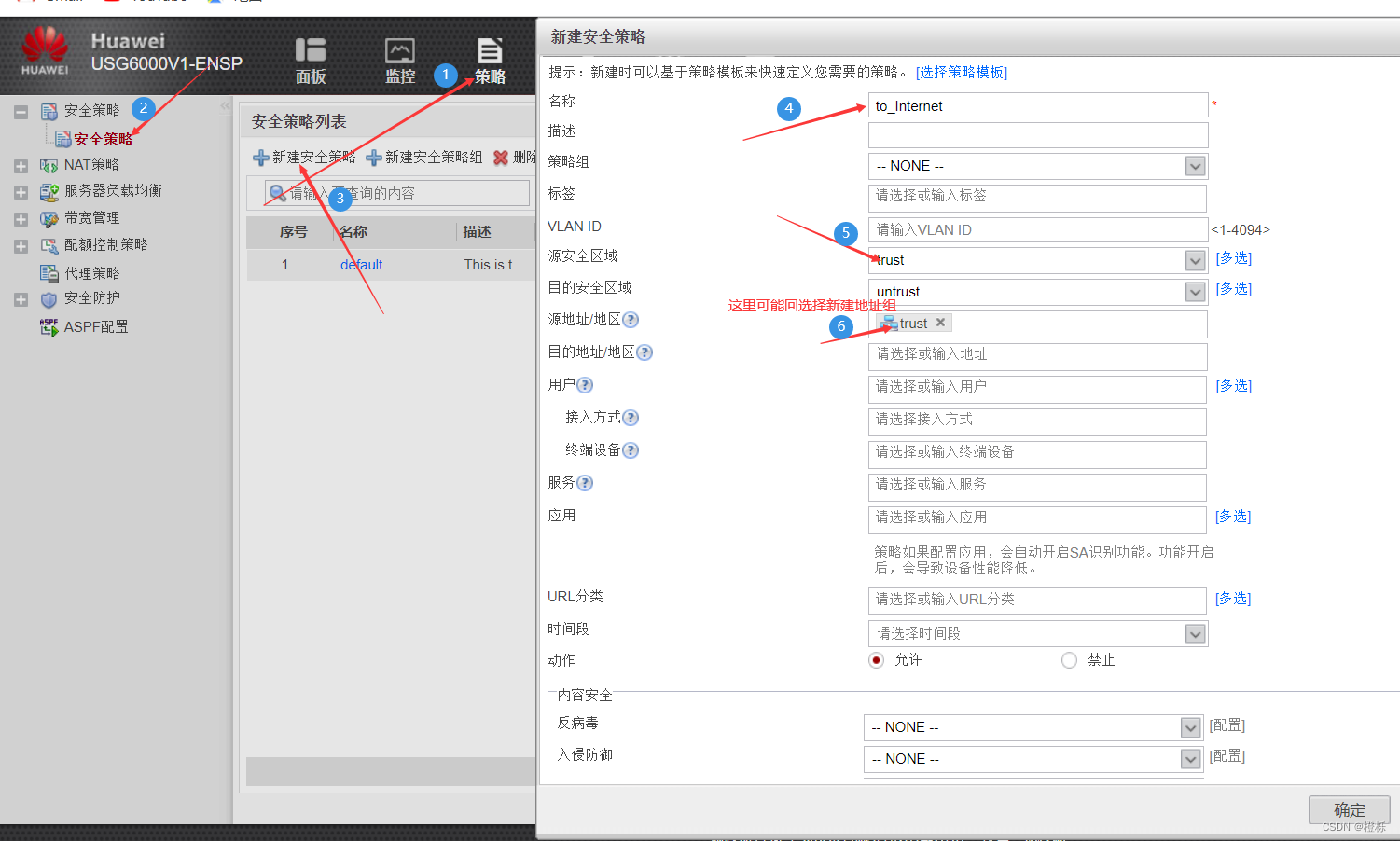

先新建一个安全策略来设置内网能够访问外网

首先新建一个策略

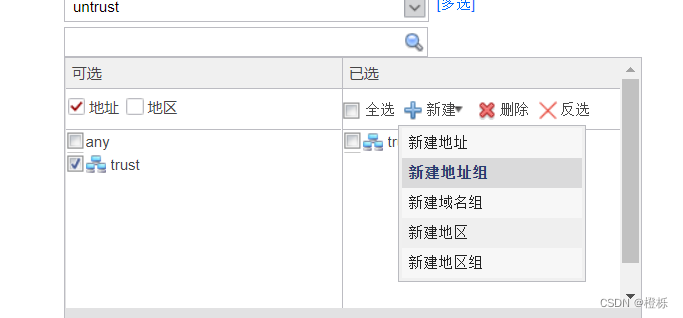

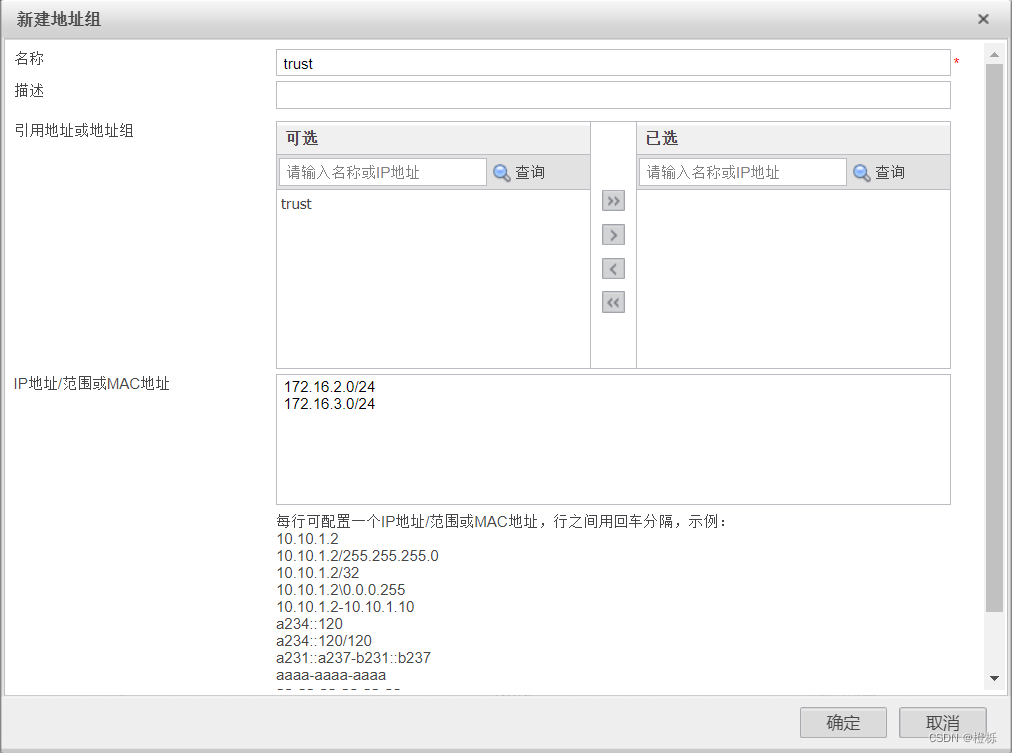

新建地址组:

然后按照图填写,填写完毕后点击确认

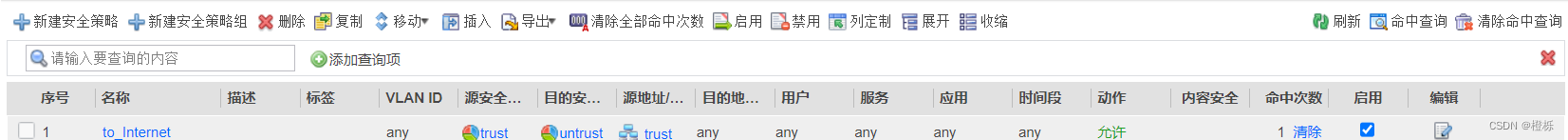

这样的话安全策略就新建成功

然后测试是否能从内网ping通外网

在防火墙的配置界面也可以看到命数加1;如果没有出现尝试一下刷新

这里可能会有疑问就是明明我发的是5个,并且都ping通了;为什么命中数显示为1

这个原因就是因为它遵循的是首包原则防火墙策略二——外网想访问DMZ区域

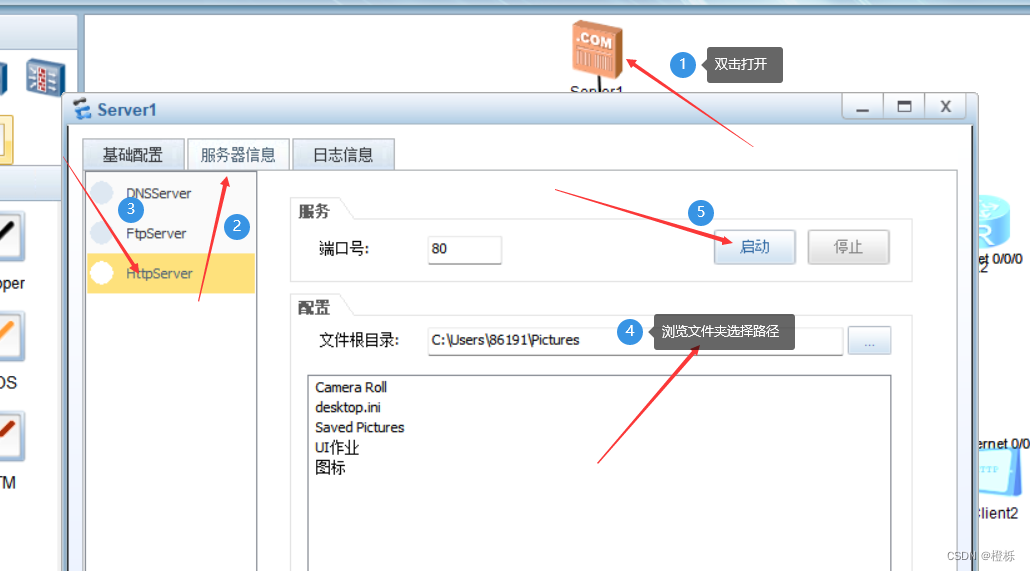

首先我们要开启server的HTTP服务

建立一个新的安全策略

新建策略的方法和刚刚的相同,只不过要多选一个服务。

这样的话就建立成功了

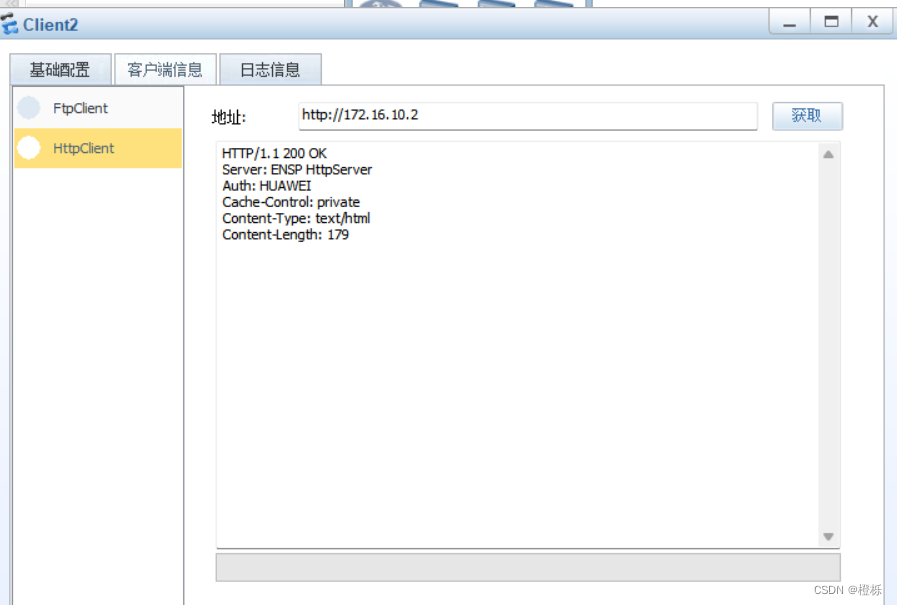

然后进行一个测试

在这里进行一个获取查看是否能获取到

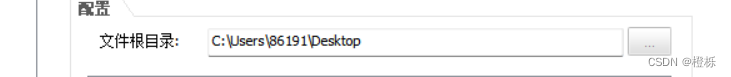

我在这里遇到一个问题就是client2和server1是连接没有问题的、配置也没有问题,但是它一直获取失败,但是当我调整了一下server访问的路径,就连接成功,所以这可能是因为权限不够造成的

-

相关阅读:

C语言错题笔记

uniapp iOS离线打包——原生工程配置

web 面试高频考点 —— JavaScript-Web-API 篇(二)AJAX、存储

Java,设计,功能权限和数据权限,用户、角色、权限和用户组

【云原生 Docker篇】Docker架构 & 中央仓库 & 安装

java毕业设计物资租赁管理系统mybatis+源码+调试部署+系统+数据库+lw

python 的Chirp功能

Python实验报告——第4章 序列的应用

MySQL:学习(五)

redis优化与一些问题

- 原文地址:https://blog.csdn.net/lml_0916/article/details/126778653