-

第二篇 熊猫烧香之行为分析

目录

一、实验清单

操作系统:windows xp sp2

软件版本:process monitor

病毒样本:87551e33d517442424e586d25a9f8522(MD5值)

二、实验步骤

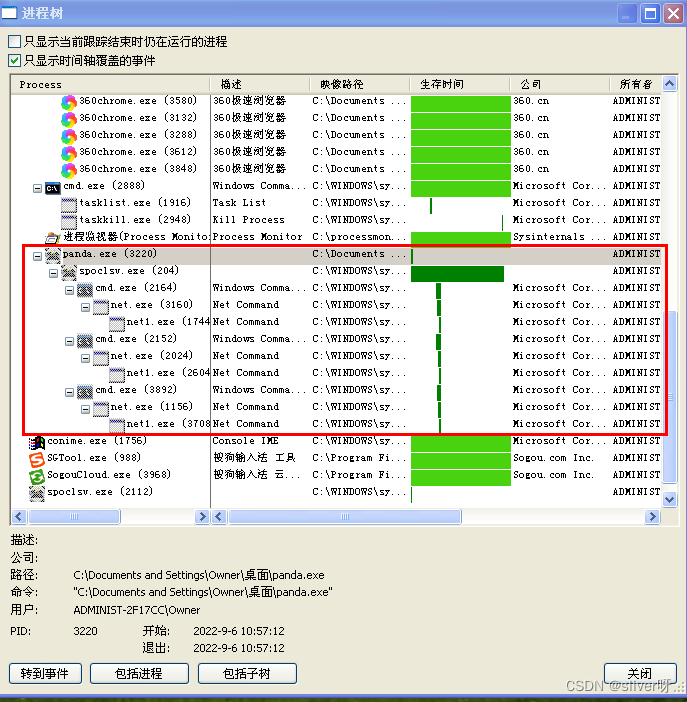

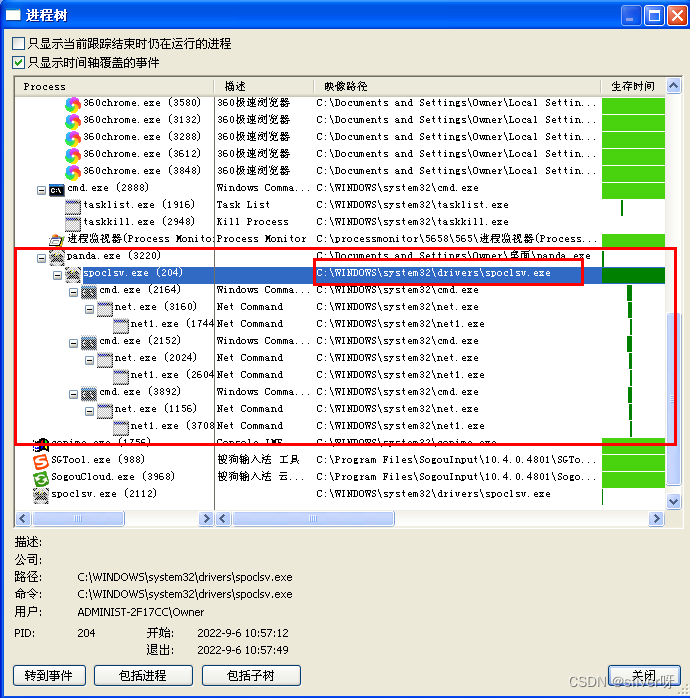

1、对“panda.exe”进程树的监控分析

(1)首先打开process monitor,然后运行panda.exe,再使用上篇的方法杀死panda.exe创建的spoclsv.exe进程。

注:如果不先杀spoclsv.exe进程,会无法查看进程树。

(2)在“工具”选择进程树。

可以看到:“panda.exe”衍生出了“spoclsv.exe”,衍生出的进程又使用了三次“cmd.exe”。三次cmd命令分别是:

- cmd.exe /c net share Z$ /del /y,大意是:在命令行模式下删除Z盘的网络共享,执行完毕后,关闭cmd.exe。

- cmd.exe /c net share C$ /del /y,大意是:在命令行模式下删除C盘的网络共享,执行完毕后,关闭cmd.exe。从这里可以看出:病毒会关闭系统中所有盘的网络共享。

- cmd.exe /c net share admin$ /del /y,大意是:在命令行模式下删除系统根目录的网络共享,执行完毕后,关闭cmd.exe。

由此,可以总结出病毒的两点行为:

病毒行为1:病毒本身创建了名为“spoclsv.exe”的进程,该进程文件的路径为:

“C:\WINDOWS\system32\drivers\spoclsv.exe”;

病毒行为2:在命令行模式下使用net share命令来取消系统的共享。

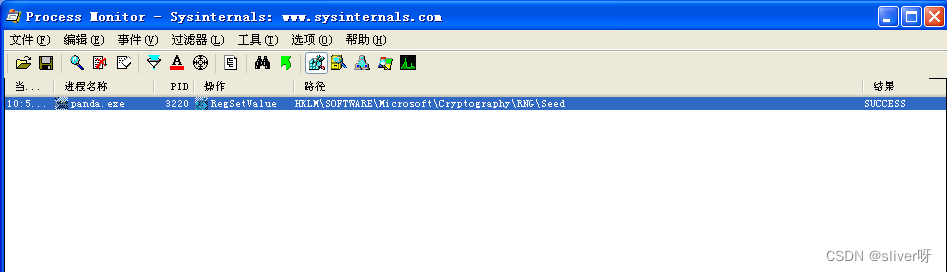

2、对“panda.exe”注册表监控分析

做病毒分析的时候,着重关注病毒对注册表是否删除、修改了一些值,在过滤器中,添加“option”-"RegSetValue"。

seed这一项主要用于随机数种子的生成,可以认为“pan.exe”对于注册表没有什么影响。

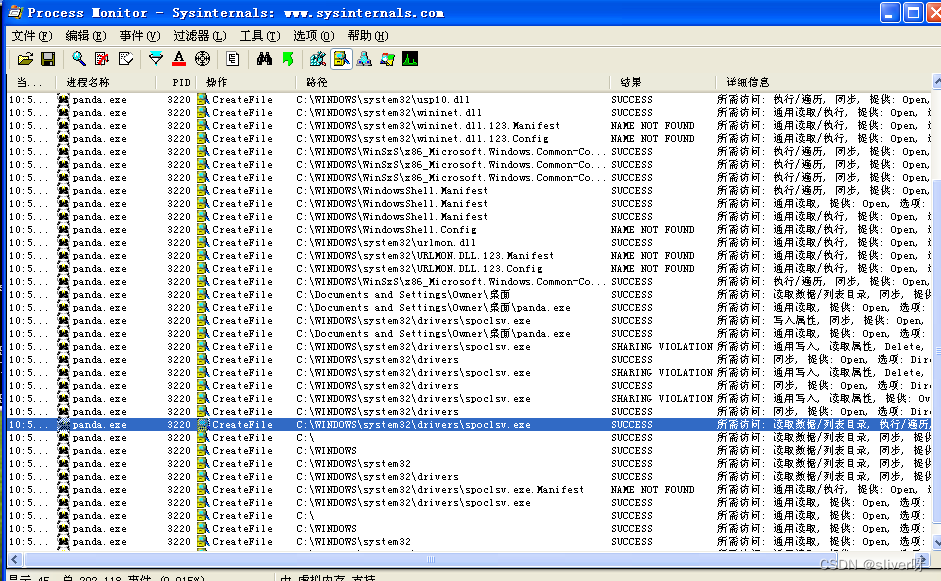

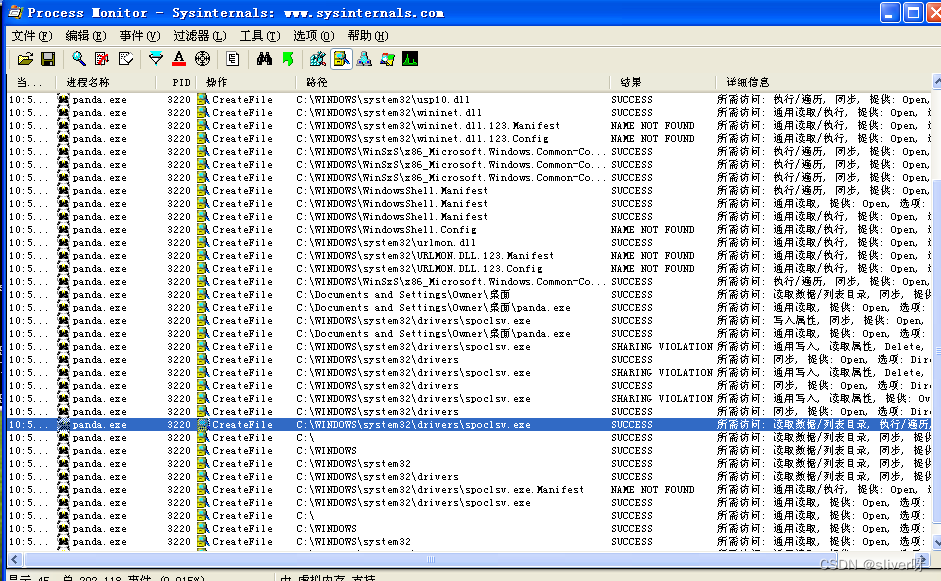

3、对“panda.exe”文件监控分析

文件监控这块,主要注意病毒是否创建删除了文件,是否将自己复制到其他目录下。在过滤器中,添加“option”-"CreatFile"。

可以发现:“panda.exe”在“C:\WINDOWS\system32\drivers”路径下,创建了一个名为“spoclsv.exe”的可执行文件,可以认为,这个病毒主要由“spoclsv.exe”实现破坏功能,接下来专门监控该进程。

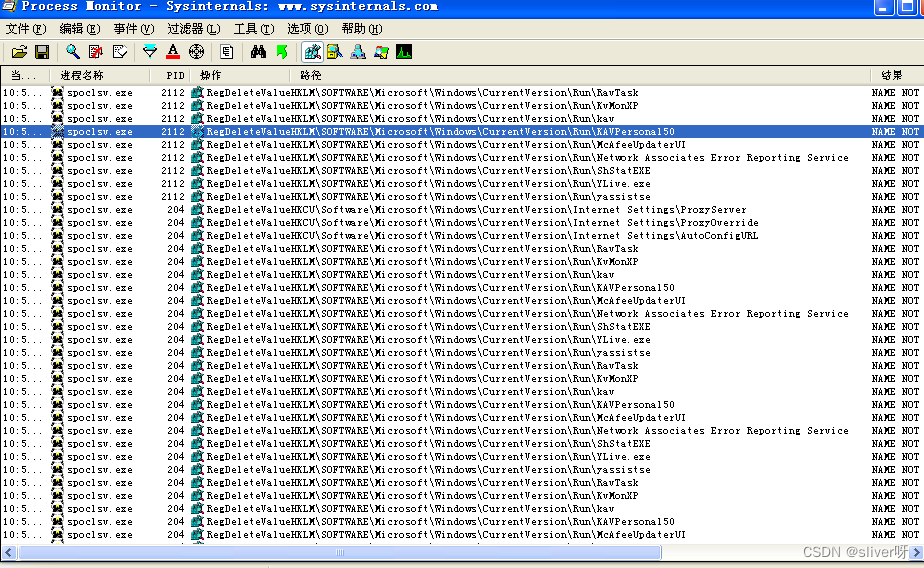

4、对“spoclsv.exe”注册表监控分析

(1)将“option”设置为“RegDeleteValue”,查看进程删除了什么。

可以看到病毒程序将几乎所有安全类工具的自启动项都删除了。由此,可以总结出:

病毒行为3:删除安全类软件在注册表中的启动项。

(2)将“option”设置为“RegSetValue”、“RegCreatValue”,查看进程修改了什么。

可以看到:病毒程序为自身创建了自启动项,使得每次启动计算机就会执行自身。由此,总结出:

病毒行为4:在注册表“HKCU\Software\Microsoft\Windows\CurrentVersion\Run”中创建了“sycshare”,用于在开机时启动位于“C:\WINDOWS\system32\drivers\spoclsv.exe”的病毒程序。

还有,对注册表中的这个位置进行设置,实现文件的隐藏。即使在“文件夹选项”中设置“显示所有文件和文件夹”,也无法显示隐藏文件。只能通过cmd命令中的“dir /ah”才能查看到隐藏文件。

由此,总结出:

病毒行为5:修改注册表,使得隐藏文件无法通过普通的设置进行显示,位置为:“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL”,病毒程序将“CheckValue”的值设置为0。

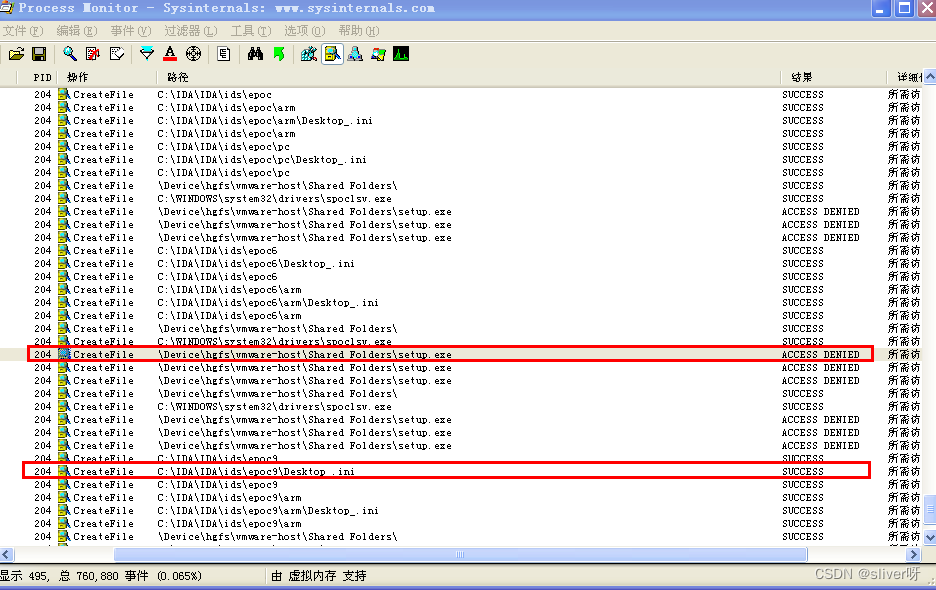

4、对“spoclsv.exe”文件监控分析

可以看到:病毒程序试图在共享文件夹下创建setup.exe文件,但是失败了;在一些目录下成功创建了“Desktop.ini”文件。因为创建这些文件后,就对注册表的SHOWALL项进行设置,因此使用一般的方法无法查看到这些文件。

由此,可以得出:

病毒行为6:在一些目录下创建了名为“Desktop.ini”的隐藏文件。5、对“spoclsv.exe”网络监控分析

可以看出,病毒程序不断尝试连接192.168.92.*即局域网内的主机。

病毒行为7:连接局域网内其他机器。

三、总结

对病毒文件进行行为分析,主要是干以下这些事:

1、查看进程树,可以确定病毒程序主要干了什么;2、对进程进行注册表监控,主要注意进程是否修改、删除了某些值;

3、对进程进行文件监控,主要注意进程是否创建删除了文件,是否将自己复制到其他目录下;

4、对进程进行文件监控,观察进程是否尝试连接某些特定IP或者局域网内的设备。

参考资料:

-

相关阅读:

C# 主程序调用其他的Exe程序后,怎么获取其他程序的输出内容

uni-app 实现拍照后给照片加水印功能

2023最新SSM计算机毕业设计选题大全(附源码+LW)之java高校教室管理系统9y8cv

Jmeter之断言

有数BI开发

5.2.SpringBoot整合Kafka

C语言实例练习

LeetCode 面试题 16.01. 交换数字

android jni通过反射打印java类的所有方法

Mojo——会燃的 AI 编程语言

- 原文地址:https://blog.csdn.net/qq_55202378/article/details/126727024