-

网络安全——cobalt Strike 之office钓鱼

一、office钓鱼

在无需交互、用户无感知的情况下,执行office文档中内嵌的恶意代码,例如宏,从远控地址中下载并运行恶意可执行程序,例如远控木马、勒索病毒等

cobalt strike office钓鱼原理:主要生成一段vba代码,然后将代码复制到office套件中,当用户启动office时自启动

二、cobalt strike操作

1.登陆kali服务器,在CS目录下,赋予

teamserver文件运行权限(命令:chmod +x teamserver),然后运行CS服务端程序。

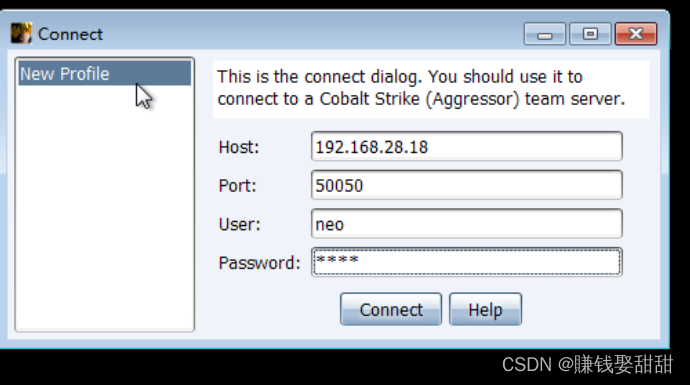

2、登陆攻击机,找开CS客户端,登陆CS。

3、添加监听端口。

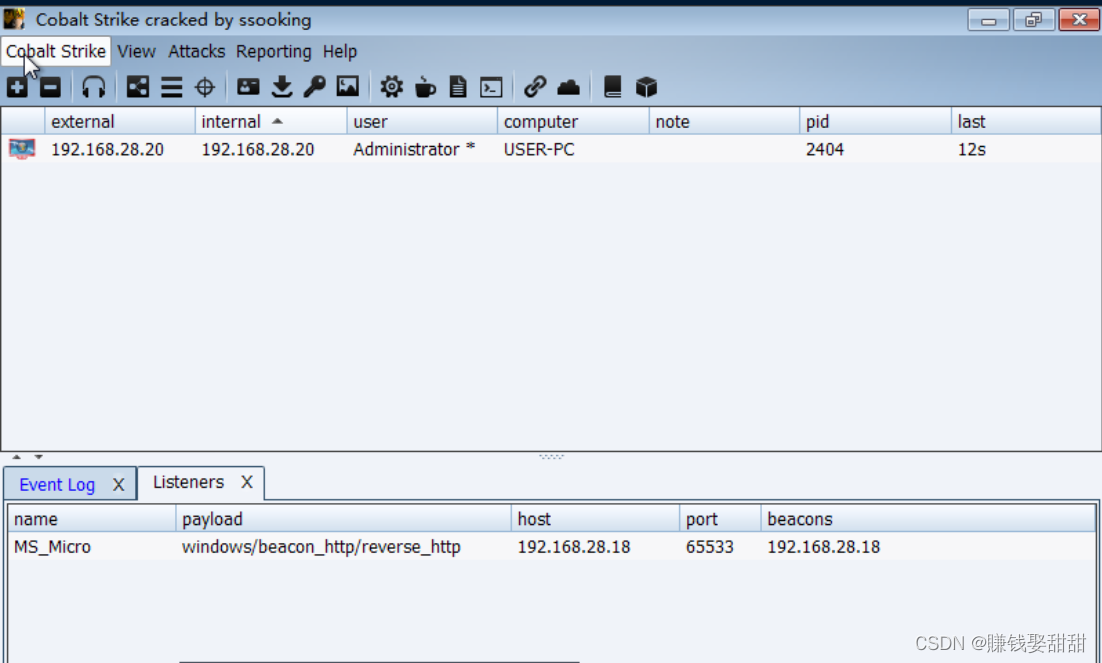

下图是在服务端显示为监听端口已启动。

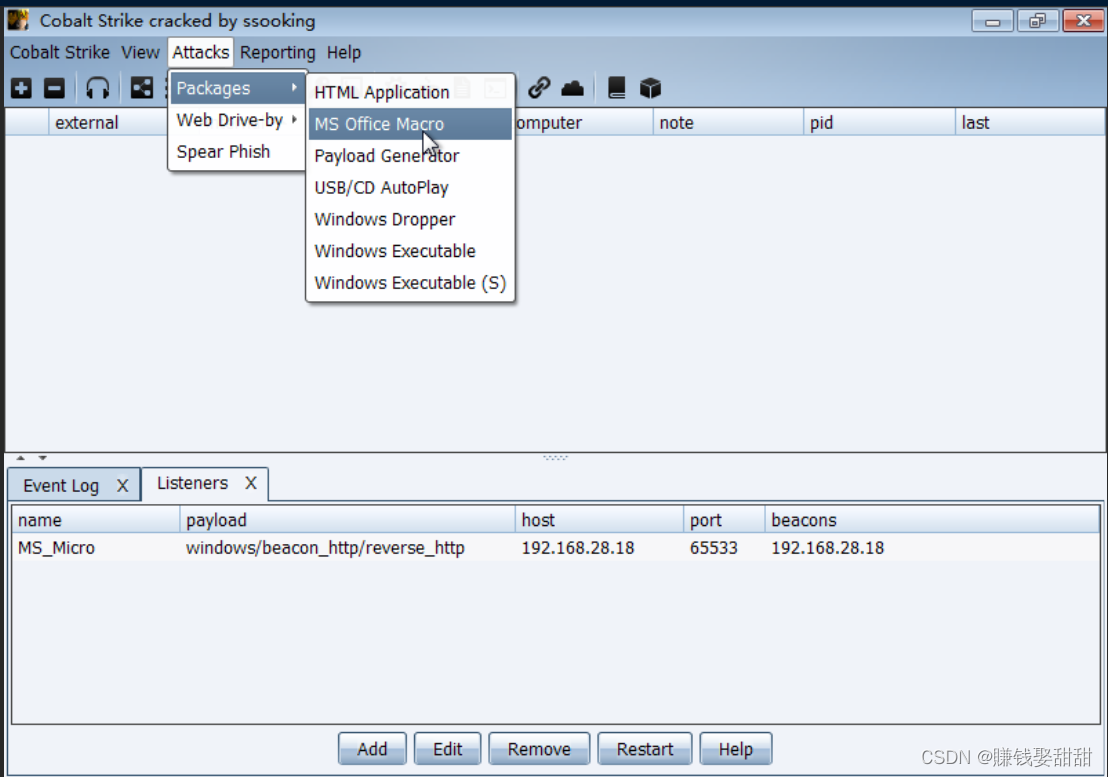

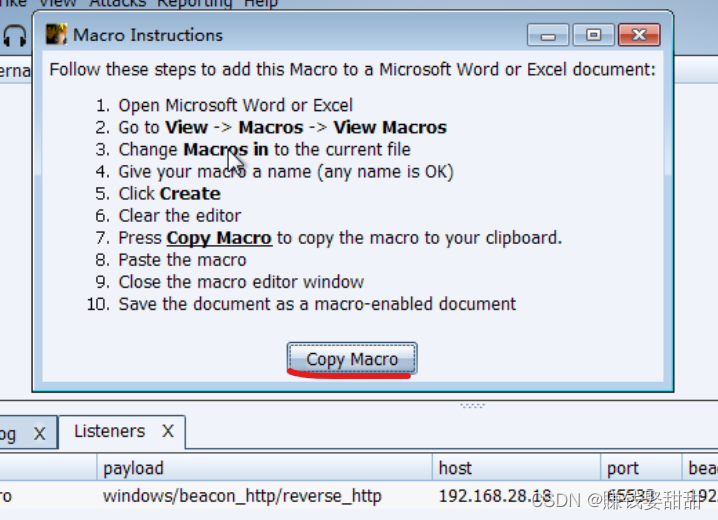

4、制作office宏脚本文件

选择

attacks中的packages,在展开的菜单中选择MS Office Maco。

点击生成后,弹出宏文件制作步骤说明。

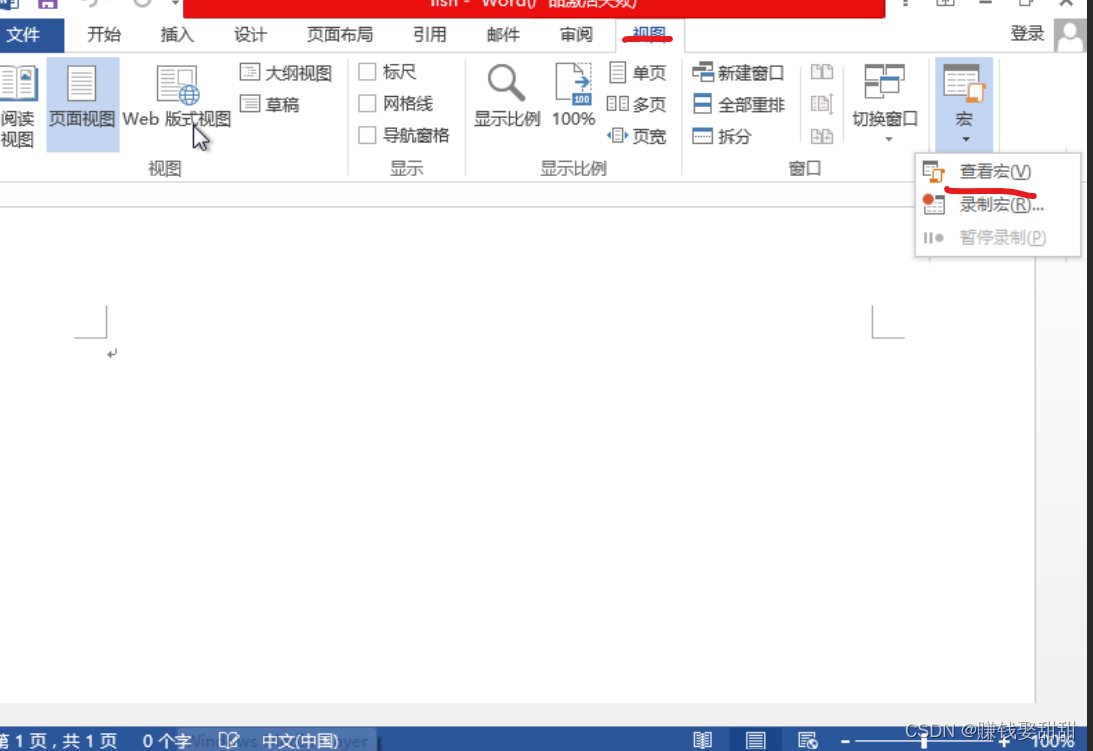

按照步骤说明,打开一个word文档,选择

视图中的宏,在下拉菜单中,选择查看宏。

在宏的位置处,选择当前文档

然后,输入宏名,点击创建。

在弹出的宏框中,清除原有宏的内容。

然后,点击CS中的

Copy Macro(复制宏),并粘贴至文档的宏框中。

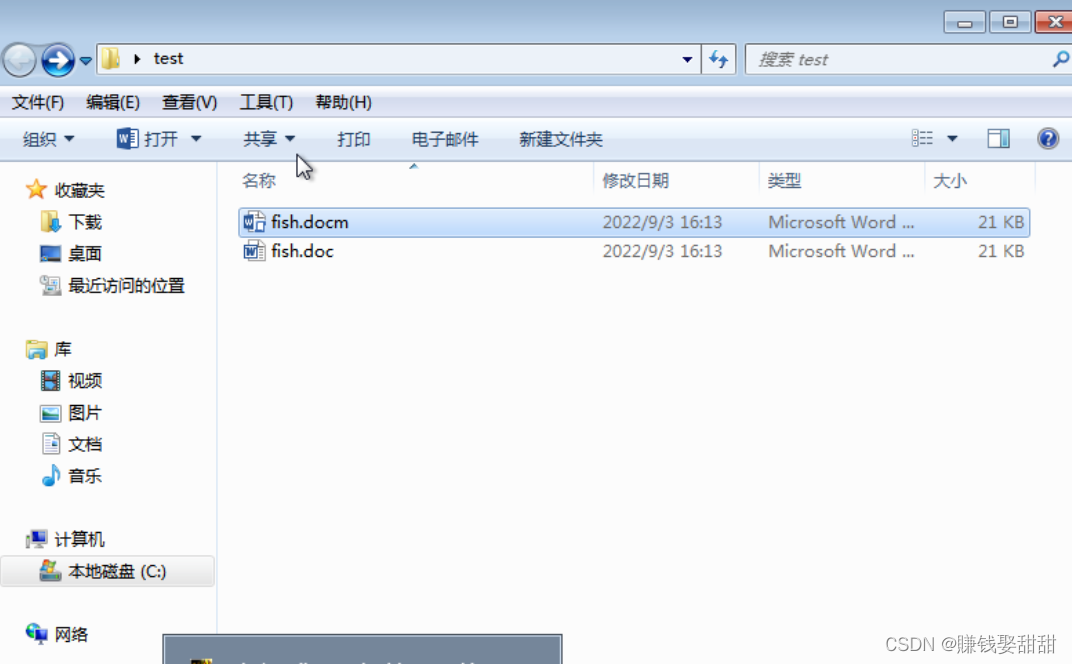

然后,保存为一个启动宏的word文档(此处可以先保存为后缀为

docm文档,保存成功后,复制一份去掉后缀中的m即可。

实验环境下,我们将制作好的文档,复制到受害机中,实际的攻击场景中,可通过邮件、社工等方式,完成样本投递。

此处,我们可以在当前目录下,使用python自动的模块,启动一个简易的网站服务python -m http.server 8888,该命令意思是在当前路径为网站根目录,启动一个端口为8888的网站服务器。

然后受害机上,使用浏览器访问攻击机的IP和端口,下载这个文件。

受害机打开这个文件时,在攻击机中,发现受害机成功上线。

CVE-2017-11822

这篇文章就写到这里了!

-

相关阅读:

【C++】:拷贝构造函数与赋值运算符重载的实例应用之日期类的实现

60 权限提升-MY&MS&ORA等SQL数据库提权

Java#11(String中的常用方法)

聊聊SpringBoot单元测试

二叉树之路径

死锁的排查工具有哪些?

Rust 中的String与所有权机制

访问一次网站的全过程

【QT HTTP】使用QtNetwork模块制作基于HTTP请求的C/S架构

百趣代谢组学资讯:4篇经典案例助力科研不费力,均IF>12

- 原文地址:https://blog.csdn.net/weixin_54055099/article/details/126678132