-

7.5 - 防火墙 7.6 - 安全协议

目录

一、防火墙中的相关概念

1、广义的防火墙概念

-

设备再加上对应的安全访问策略和安全行为机制,就是防火墙。

2、狭义的防火墙概念

-

安装了防火墙软件的设备(例如主机、路由器)都称为防火墙。

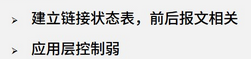

3、DMZ区(非军事区)

-

也称为“边界网络”, 是位于内网和外网的的边界的网络。

-

DMZ区出现的主要目的,就是提高网络的安全防护能力。

-

主要作用是存放内网中对外提供服务的服务器。

举例理解-

比如说在早期的防火墙中只有两个接口(两个区域的访问),一个连外网,另一个连内网; 一般来讲,会把外网认为是不可靠的,所以安全性定义为0,内网认为是可靠的,所以安全性定义为100; 根据防火墙的规则,允许高安全性的区域访问低安全性的区域;对于低安全区域访问高安全区域,就需要通过检验验证,验证通过才允许访问。

-

在企业中,往往有一些服务器是需要明确允许外网访问的,比如说web上的演示服务器,此时就需要在防火墙上配置相关的规则(规则:如果外网访问的是内网的演示服务器,则验证通过),当外网访问内网时,符合防火墙中配置的规则,就一定能访问内网中的演示服务器。

-

但是只要符合防火墙的配置的规则,任意外网就能访问内网的演示服务器,相当于埋下了一个安全隐患;黑客可以通过防火墙规则的验证后访问到内网的web服务器,再以内网的服务器为跳板,去攻击内网;此时防火墙失效了,无法保护内网。

-

所以在传统的两个区域进行访问时,就无法保证网络安全,为了解决这个问题,在防火墙领域中,提出了一个概念,叫做“ 非军事区”,“非军事区”是在防火墙上 单独开辟出来的一个区域,这个 非军事区的安全性,比外网高,比内网低,加上非军事区,此时是 三个区域进行访问。

-

把内网的演示服务器放到这个非军事区, 黑客通过防火墙验证后,访问的就是非军事区中的演示服务器, 再以演示服务器为跳板对内网进行攻击时,又是从低安全级别访问高安全级别,又需要通过防火墙的安全检验机制,此时防护墙就能阻止黑客的攻击,保护内网了。

5、防火墙的分类

-

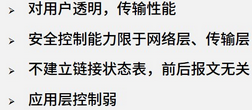

包过滤防火墙

-

状态检测防火墙

-

代理服务

二、包过滤防火墙

-

一个简单有效的安全控制技术,这种防火墙,主要通过对数据包的源地址、目标地址、端口号等,也就是基于七层架构中的三层和四层,网络层和传输层的特征,来进行访问控制; 也可以简单理解为,基于网络层和传输层的特征,去与安全规则进行匹配,如果安全规则是允许通过,那防火墙允许访问,如果安全规则是不允许通过,那防火墙拒绝通信。

-

安全保护能力有限,只限于三层四层,如果安全攻击行为是处于高层的,那么包过滤防火墙是无感知的;例如应用层的病毒,包过滤防火墙是无法阻止的。

-

对用户透明,就是用户使用这种防火墙,无需在客户端进行一些配置、下载的操作,可以直接使用无需过多关注,传输性能好。

-

包过滤防火墙是静态开启的,就是说管理员配置好安全规则后,对应的端口就开启了,所以不建立链接状态表。

三、状态检测防火墙

-

本质与包过滤防火墙一样,也是工作在网络层和传输层。

-

但是相较于包过滤防火墙来讲,是一种相对更有效的安全控制的防火墙。

-

会对应用去建立链接状态表,也就是说端口可以动态的开启;比如说内网访问外网,数据包到防火墙以后,防火墙通过对应的规则一检查允许数据包通过,这时就开启一个端口,允许通信,同时会在防火墙内记录通信状态,当通信完成之后,这个通信状态就不存在了,刚打开的端口就会关闭。

四、代理服务

-

代理型防火墙相对来讲可以对更高层次的数据做检查,理论上讲,可以对应用层进行适当的控制,但是往往涉及到应用层的话,效率就会比较低。

五、防火墙相关考点

1、防火墙的特性

2、防火墙可进行过滤的对象

3、DMZ区

六、安全协议

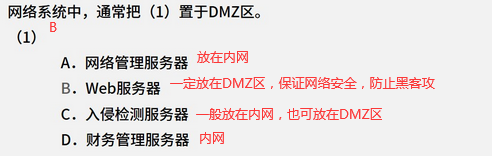

1、SSL

-

Secure Socket layer,安全套接字层。

-

很好的解决了Internet和下层的应用,例如web和下层的TCP/IP之间无缝的一个链接。

-

对互联网的安全通信,有很重要的作用,目前还是基于SSL来保证像web的安全通信。

2、TLS

-

Transport Layer Security,传输层安全协议。

-

在SSL3.0的基础上做了一些扩展。

3、HTTPS(重点)

-

Hypertext Transfer Protocol Over Secure Socket Layer,基于SSL协议的超文本传输协议。

-

HTTP:超文本传输协议是明文的,只是简单的编码,通过抓包工具可以捕获网络上的通信数据包,从而进行简单编码的转义,就能看到通信的明文。

-

HTTPS:由于HTTP基于SSL(套接字层)进行了加密,所以保证了在互联网上传送的数据是安全的。

4、考点:各种安全协议之间的关系

-

-

相关阅读:

java 八股文 基础 每天笔记随机刷

【服装设计作品】黑白灰中国风礼服,也能惊艳全场!

『忘了再学』Shell流程控制 — 39、特殊流程控制语句

Python 爬虫之lxml和Xpath提取网页数据

邦芒宝典:工作中如何自我定位

使用工业DTU打造scada燃气系统,以极短的时间完成智慧升级

90道Python面试题,做对80%直击年薪40w

[PHP毕业设计源码]精品基于PHP实现的美食菜谱网站[包运行成功]

Redis是单线程吗?以及为什么使用单线程(Redis 的网络模型)

【python】正则表达式 re模块!

- 原文地址:https://blog.csdn.net/qq_46071165/article/details/126493704