-

[linux]-ubuntu使用ufw及相关配置

导语:记录一下ufw的使用方式以及规则配置文件的更改。

UFW配置文件

虽然可以通过命令行添加简单的规则,但有些时候也需要添加或删除更加高级或特定的防火墙规则。在运行通过终端输入的规则之前,UFW会首先运行before.rules文件中的规则,该文件允许本地环回(loopback)、ping以及DHCP通过防火墙。要对这些规则添加修改,请编辑/etc/ufw/before.rules文件。在相同目录下同样存在一个名为before6.rules的文件用来对IPv6的规则进行配置。 同样的,还存在after.rule和after6.rule文件,用来添加在UFW运行从命令行输入的规则后需要添加的任何规则。 另一个配置文件位于/etc/default/ufw。在该配置文件中可以禁用或启用IPv6,设置默认规则,还可以设置UFW来管理内置的防火墙链。- 1

- 2

- 3

- 4

- 5

# 启用UFW并强制执行防火墙规则 ufw enable active- 1

- 2

启用UFW日志记录

sudo ufw logging on 日志级别可通过sudo ufw logging low|medium|high设置,low、medium、high分别对应从低到高的级别,默认级别为low。 一条正常的日志记录与以下内容类似,它位于/var/logs/ufw: Sep 16 15:08:14kernel: [UFW BLOCK] IN=eth0 OUT= MAC=00:00:00:00:00:00:00:00:00:00:00:00:00:00 SRC=123.45.67.89 DST=987.65.43.21 LEN=40 TOS=0x00 PREC=0x00 TTL=249 ID=8475 PROTO=TCP SPT=48247 DPT=22 WINDOW=1024 RES=0x00 SYN URGP=0 BashCopy 最开始的值分别表示日期,时间以及您的主机名。其他重要的字段包括: [UFW BLOCK]:此位置表示日志描述所定位的位置。本例中,日志是在阻止连接时记录的 IN:如果该字段有值,表示这是一个传入连接 OUT:如果该字段有值,表示这是一个传出连接 MAC:目的MAC地址和源MAC地址的组合 SRC:数据包的源IP地址 DST:数据包的目的IP地址 LEN:数据包长度 TTL:TTL(Time To Live)包,或称为生存时间。表示在没有找到目的地址的情况下,数据包会在路由器之间传输多久直至过期 PROTO:数据包的协议 SPT:数据包的源端口 DPT:数据包的目标端口 WINDOW:发送方可以接收的数据包大小 SYN URGP:表示是否需要三次握手,0表示不需要 - 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

应用配置文件

应用程序配置文件是INI格式的文本文件,描述了服务的防火墙规则。在安装软件期间,会在

/etc/ufw/applications.d目录中创建应用程序配置文件。您可以通过

sudo ufw app list命令列出服务器上所有可用的应用程序配置文件。sudo ufw app info命令可以查找指定配置文件包含的防火墙规则详细信息。sudo ufw app info 'Nginx Full'命令将会查找Nginx服务的防火墙规则的配置信息。您也可以为应用创建自定义配置文件。启用UFW

在启用UFW防火墙之前,必须明确允许SSH的连接。否则,您将无法连接到计算机。

sudo ufw allow ssh命令将UFW防火墙配置为允许SSH的连接。如果SSH不是监听默认端口22。则需要打开该端口。如果您的ssh服务监听端口

7722,请运行命令sudo ufw allow 7722/tcp允许该端口上的连接。当已将防火墙配置为允许SSH的连接时,您可以运行命令来启用它。sudo ufw enable将会启用ubuntu防火墙,并提示你命令可能会中断SSH的连接是否要进行该操作。Command may disrupt existing ssh connections. Proceed with operation (y|n)? y。只需键入y并按Enter回车。打开端口

根据系统上运行的应用程序,您可能还需要打开其他端口。 打开端口的一般语法是

ufw allow port_number/protocol。如果未给出协议,则UFW会同时为tcp和udp创建规则。以下是关于如何允许HTTP连接的几种方法。第一种选择是使用服务名称。UFW将检查

/etc/services文件中服务指定的端口和协议。命令是sudo ufw allow http。另一个选择是使用应用程序的配置文件。比如命令

sudo ufw allow 'Nginx HTTP'将会应用Nginx服务防火墙配置文件,打开端口80和443。UFW还允许您打开指定的端口范围。起始端口和结束端口用冒号

:分隔,并且您必须指定协议tcp或udp。例如,如果要同时在

tcp和udp允许来自7100到7200端口的连接,则可以运行命令sudo ufw allow 7100:7200/tcp。指定端口号最常用的方式例如命令

sudo ufw allow 80将会打开80端口。UFW还支持使用proto关键字指定协议。sudo ufw allow 80 #tcp和udp sudo ufw allow 80/tcp #仅tcp sudo ufw allow proto tcp to any port 80- 1

- 2

- 3

允许源IP地址接口/网卡

要允许来自指定源IP的连接,请使用

from关键字,后跟源地址。如果要仅允许指定的IP地址访问指定的端口,请使用to any port关键字,后跟端口号。除了允许指定的IP地址之外你还可以指定IP地址的范围,或者是子网。允许IP地址子网的语法与使用单个IP地址时的语法相同。唯一的区别是您需要指定子网掩码。

在允许指定的网络接口上的连接时,请使用

in on关键字,后跟接口的名称。下面是一个示例,显示如何允许从

192.168.1.1到192.168.1.254的IP地址,即192.168.1.0/24网段。连接到MySQL端口3360。sudo ufw allow from 192.168.1.100 #仅允许单IP地址 sudo ufw allow from 192.168.1.100 to any port 3306 #仅允许单IP地址连接3306 sudo ufw allow from 192.168.1.0/24 to any port 3306 sudo ufw allow in on eth2 to any port 3306- 1

- 2

- 3

- 4

拒绝连接

所有传入连接的默认策略均设置为

deny,如果您未更改默认策略,除非打开指定端口的连接,否则UFW会阻止所有传入连接。撰写拒绝规则与撰写允许规则相同。您只需要使用

deny关键字而不是allow。假设您打开了端口

80和443,并且服务器受到23.24.25.0/24网络的攻击。要拒绝来自23.24.25.0/24的所有连接。sudo ufw deny from 23.24.25.0/24命令将会拒绝23.24.25.0/24网段的连接,如果你仅需要拒绝指定IP地址的连接,则不需要添加子网掩码。你还可以拒绝指定的IP地址连接到指定的端口,例如命令

sudo ufw deny proto tcp from 23.24.25.0/24 to any port 80,443。将会拒绝23.24.25.0/24访问端口80和443的示例sudo ufw deny from 23.24.25.100 #拒绝指定的IP连接 sudo ufw deny from 23.24.25.0/24 #整个网段 sudo ufw deny proto tcp from 23.24.25.0/24 to any port 80,443- 1

- 2

- 3

防火墙规则

有两种方法删除UFW规则,第一种是通过规则编号,第二种是指定实际规则来删除UFW规则。按规则编号删除ufw防火墙规则比较容易,尤其是您不熟悉UFW时。

如果你要通过规则编号删除规则,您需要找到要删除的规则的编号。要获取规则编号的列表,请使用

sudo ufw status numbered命令。假设要删除的ufw规则编号是

3,该规则号允许连接到端口8080。你可运行命令sudo ufw delete 3。第二种方法是通过指定实际规则来删除规则。例如,如果您打开了

8069端口的规则,则可以运行命令sudo ufw delete allow 8069将其删除。sudo ufw status numbered #查看防火墙的状态 sudo ufw delete 3 #根据编号删除 sudo ufw delete allow 8069 通过规则删除规则- 1

- 2

- 3

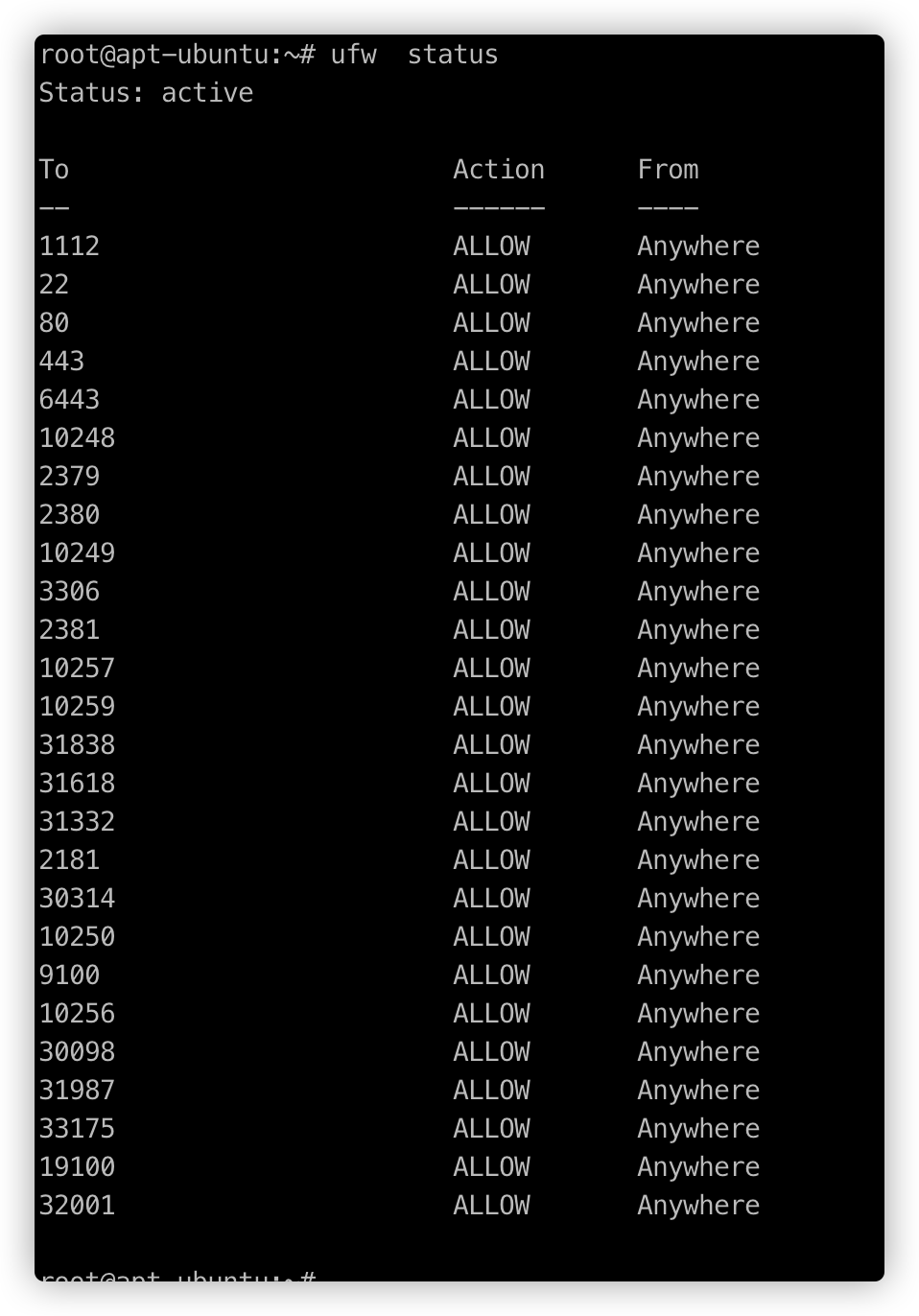

/etc/ufw/user.rules 这个文件中是我们设置的一些防火墙规则,打开大概就能看明白,有时我们可以直接修改这个文件,不用使用命令来设定。修改后记得ufw reload重启ufw使得新规则生效。

/etc/ufw/user.rules

*filter :ufw-user-input - [0:0] :ufw-user-output - [0:0] :ufw-user-forward - [0:0] :ufw-before-logging-input - [0:0] :ufw-before-logging-output - [0:0] :ufw-before-logging-forward - [0:0] :ufw-user-logging-input - [0:0] :ufw-user-logging-output - [0:0] :ufw-user-logging-forward - [0:0] :ufw-after-logging-input - [0:0] :ufw-after-logging-output - [0:0] :ufw-after-logging-forward - [0:0] :ufw-logging-deny - [0:0] :ufw-logging-allow - [0:0] :ufw-user-limit - [0:0] :ufw-user-limit-accept - [0:0] ### RULES ### ### tuple ### allow any 1112 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 1112 -j ACCEPT -A ufw-user-input -p udp --dport 1112 -j ACCEPT ### tuple ### allow any 22 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 22 -j ACCEPT -A ufw-user-input -p udp --dport 22 -j ACCEPT ### tuple ### allow any 80 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 80 -j ACCEPT -A ufw-user-input -p udp --dport 80 -j ACCEPT ### tuple ### allow any 443 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 443 -j ACCEPT -A ufw-user-input -p udp --dport 443 -j ACCEPT ### tuple ### allow any 6443 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 6443 -j ACCEPT -A ufw-user-input -p udp --dport 6443 -j ACCEPT ### tuple ### allow any 10248 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10248 -j ACCEPT -A ufw-user-input -p udp --dport 10248 -j ACCEPT ### tuple ### allow any 2379 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 2379 -j ACCEPT -A ufw-user-input -p udp --dport 2379 -j ACCEPT ### tuple ### allow any 2380 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 2380 -j ACCEPT -A ufw-user-input -p udp --dport 2380 -j ACCEPT ### tuple ### allow any 10249 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10249 -j ACCEPT -A ufw-user-input -p udp --dport 10249 -j ACCEPT ### tuple ### allow any 3306 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 3306 -j ACCEPT -A ufw-user-input -p udp --dport 3306 -j ACCEPT ### tuple ### allow any 2381 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 2381 -j ACCEPT -A ufw-user-input -p udp --dport 2381 -j ACCEPT ### tuple ### allow any 10257 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10257 -j ACCEPT -A ufw-user-input -p udp --dport 10257 -j ACCEPT ### tuple ### allow any 10259 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10259 -j ACCEPT -A ufw-user-input -p udp --dport 10259 -j ACCEPT ### tuple ### allow any 31838 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 31838 -j ACCEPT -A ufw-user-input -p udp --dport 31838 -j ACCEPT ### tuple ### allow any 31618 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 31618 -j ACCEPT -A ufw-user-input -p udp --dport 31618 -j ACCEPT ### tuple ### allow any 31332 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 31332 -j ACCEPT -A ufw-user-input -p udp --dport 31332 -j ACCEPT ### tuple ### allow any 2181 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 2181 -j ACCEPT -A ufw-user-input -p udp --dport 2181 -j ACCEPT ### tuple ### allow any 30314 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 30314 -j ACCEPT -A ufw-user-input -p udp --dport 30314 -j ACCEPT ### tuple ### allow any 10250 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10250 -j ACCEPT -A ufw-user-input -p udp --dport 10250 -j ACCEPT ### tuple ### allow any 9100 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 9100 -j ACCEPT -A ufw-user-input -p udp --dport 9100 -j ACCEPT ### tuple ### allow any 10256 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 10256 -j ACCEPT -A ufw-user-input -p udp --dport 10256 -j ACCEPT ### tuple ### allow any 30098 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 30098 -j ACCEPT -A ufw-user-input -p udp --dport 30098 -j ACCEPT ### tuple ### allow any 31987 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 31987 -j ACCEPT -A ufw-user-input -p udp --dport 31987 -j ACCEPT ### tuple ### allow any 33175 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 33175 -j ACCEPT -A ufw-user-input -p udp --dport 33175 -j ACCEPT ### tuple ### allow any 19100 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 19100 -j ACCEPT -A ufw-user-input -p udp --dport 19100 -j ACCEPT ### tuple ### allow any 32001 0.0.0.0/0 any 0.0.0.0/0 in -A ufw-user-input -p tcp --dport 32001 -j ACCEPT -A ufw-user-input -p udp --dport 32001 -j ACCEPT ### END RULES ### ### LOGGING ### -A ufw-after-logging-forward -j LOG --log-prefix "[UFW BLOCK] " -m limit --limit 3/min --limit-burst 10 -I ufw-logging-deny -m conntrack --ctstate INVALID -j RETURN -m limit --limit 3/min --limit-burst 10 -A ufw-logging-deny -j LOG --log-prefix "[UFW BLOCK] " -m limit --limit 3/min --limit-burst 10 -A ufw-logging-allow -j LOG --log-prefix "[UFW ALLOW] " -m limit --limit 3/min --limit-burst 10 ### END LOGGING ### ### RATE LIMITING ### -A ufw-user-limit -m limit --limit 3/minute -j LOG --log-prefix "[UFW LIMIT BLOCK] " -A ufw-user-limit -j REJECT -A ufw-user-limit-accept -j ACCEPT ### END RATE LIMITING ### COMMIT- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

启动并应用ufw规则

echo -e "y\n"| ufw enable cp user.rules /etc/ufw/user.rules ufw status- 1

- 2

- 3

参考

https://manpages.ubuntu.com/manpages/focal/man8/ufw.8.html

https://abelsu7.top/2018/09/06/configure-firewall-with-ufw/

https://www.myfreax.com/how-to-setup-a-firewall-with-ufw-on-ubuntu-18-04/

-

相关阅读:

二叉树:有了如此高效的散列表,为什么还需要二叉树?

Edge官方鼠标手势

纯分享:将MySql的建表DDL转为PostgreSql的DDL

【JVM技术专题】「原理专题」让我们一起探索一下Netty(Java)底层的“零拷贝Zero-Copy”技术(上)

mysql出现提示错误10061的解决方法

图片批量转为PDF怎么转?这些方法亲测实用

js逆向第二课 认识字符编码

Pico Neo4、Neo3开发手柄的使用交互监听

C语言函数(2)

MySQL查询性能优化七种武器之索引下推

- 原文地址:https://blog.csdn.net/xujiamin0022016/article/details/126395039