-

[免费专栏] Andorid安全之搭建Android开发环境和基础学习指南

欢迎新同学的光临

… …

人若无名,便可专心练剑

我不是一条咸鱼,而是一条死鱼啊!

Andorid之搭建Android开发环境

先去下载NDK,此处需要:

https://developer.android.com/ndk/downloads?hl=zh-cn

不能科学上网,请前往下面地址下载:

https://www.androiddevtools.cn/

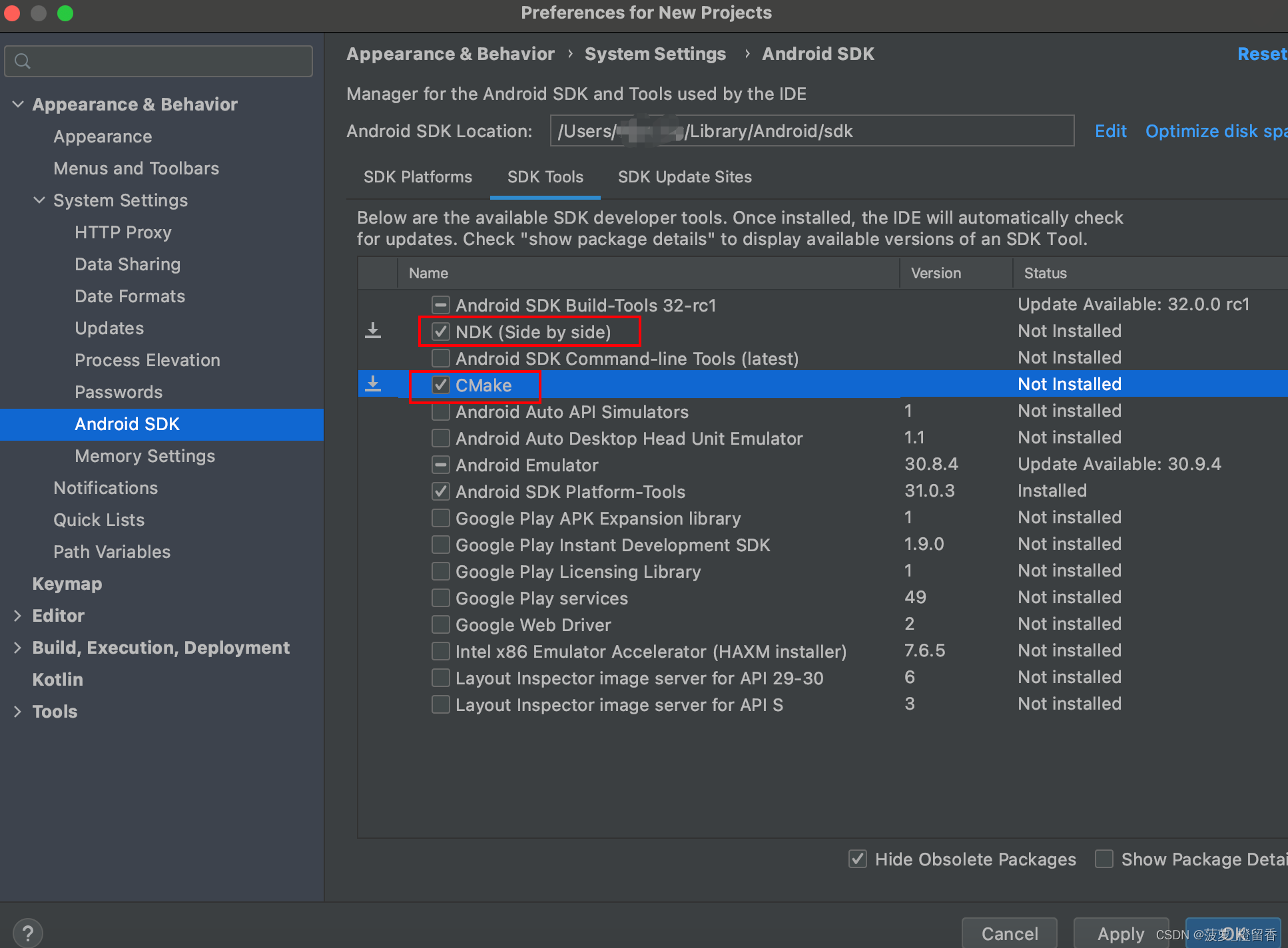

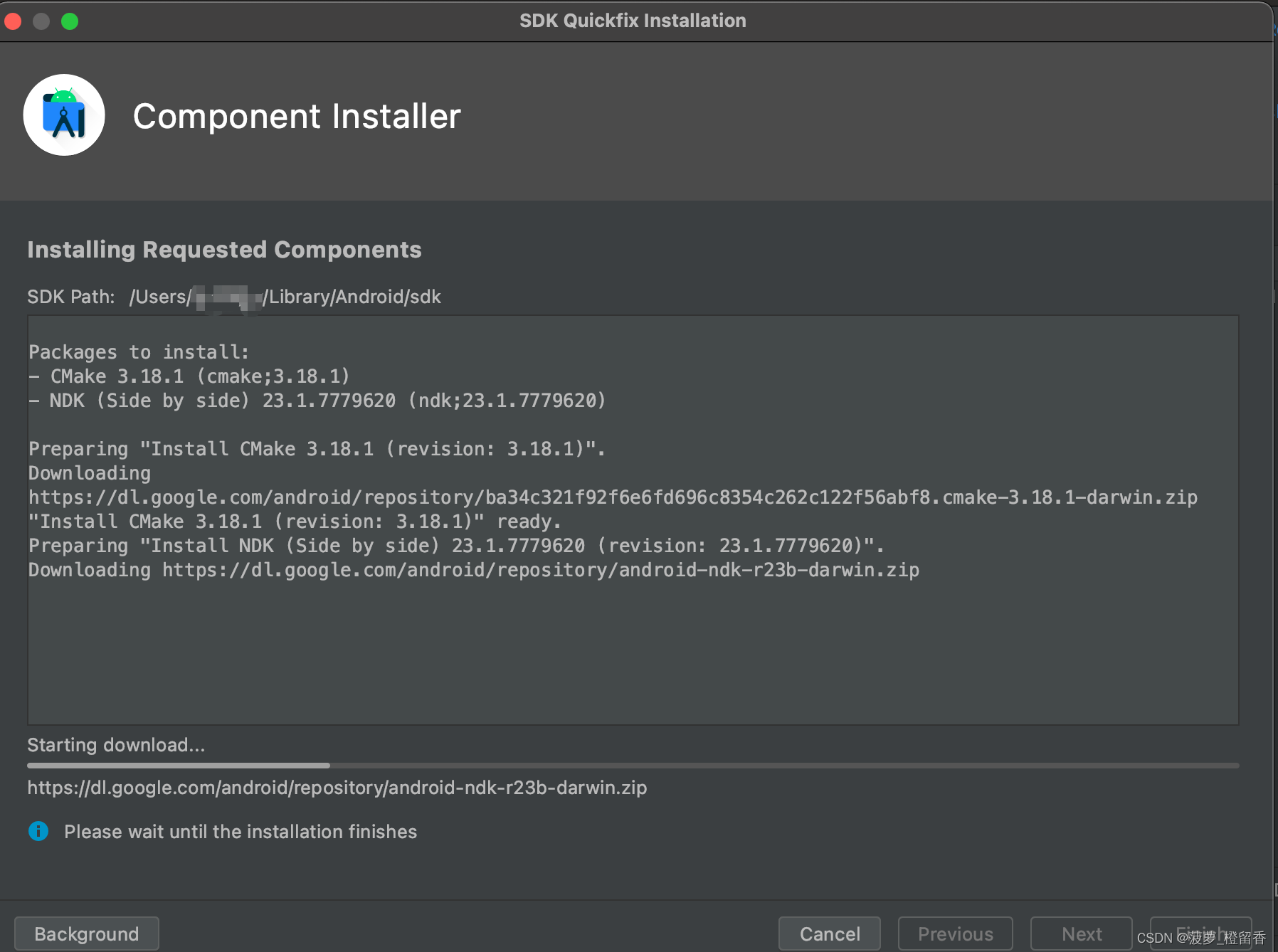

电脑M1的,用dmg安装,下载稳定版以及最新版,硬是安装半天也没安装成功,索性直接用Android Studio也一样的(此处Mac 安装有坑,M1芯片的一定要下载专门的M1芯片版本的Android Studio)

https://developer.android.com/studio/archive

https://dl.google.com/android/repository/ba34c321f92f6e6fd696c8354c262c122f56abf8.cmake-3.18.1-darwin.zip

https://dl.google.com/android/repository/android-ndk-r24-beta1-darwin.zip

此时就已经安装好基本的环境了,其他的就是掌握代码基础以及调试技巧了。

Andorid之基础知识点覆盖

0x01 ## JAVA层的逆向

1.程序反编译

常用工具:APKToolKit、 ApkIde 、JEB

2.smali语法

关于smali语法,最基本的要求是能看懂。意思就是,能在不借助java代码的前提下,熟练的快速的看出某一段smali语句对应的功能

3.简单的逆向分析

熟练掌握smali语法之后,可以尝试逆向分析一些简单的程序,样本等等。当然了,现在很难找到适合初学者逆向分析的应用。在这里,建议初学者自己开发程序。切记一开始便去找某某游戏,某某最新样本来进行分析,一方面,对于新手来说,收获不大。另一方面,会大大打消你的学习积极性。学习要循序渐进,那些难啃的样本程序以后多的是机会啃!

4.常见静态分析手法

a:信息收集

前期对apk的一些信息收集是很有必要的,别拿到一个apk就马上反编译看代码去了。注意抓住重点,打蛇打七寸,首先关注其字符串信息,服务,广播等等

b:关键位置定位

通过“特征函数”定位,比如说控件的事件函数onXXXClick, Show(),如果你要找网络方面的信息HttpGet、HttpPost、HttpUriRequest、socket等等,追踪隐私IMSI、IMEI,敏感操作,发送短信、拨打电话等等

c:活用logcat

logcat在之前还未出现动态调试smali的时候,可谓是逆向分析者们手中的一大利器。logcat中包含了程序原有的一些调试信息,这些往往是不够用的。这便有了“smali注入”

d:smali注入

通过向反编译之后的代码中插入自己的代码,重打包之后,使程序运行之后,在log中打印出目标函数的参数,返回值等我们想知道的任何东西,就达到了半动态调试apk的作用。

smali注入对smali语法的功能要求得稍微高一点,而且会遇到很多不确定因素

5.常见动态调试手法

a:Eclipse + Apktool动态调试apk

支持单步调试,动态查看寄存器的值,但是不能在系统函数下断点

b:Netbeans + Apktool动态调试apk

支持单步调试,动态查看寄存器的值,但是不能在系统函数下断点

c:jdb

支持调试的基本功能,可以在配置文件中预下断点,批量下断点,给系统函数下断点,缺点是没有界面,不支持查看寄存器的值,时常跑着跑着就崩溃了

d:andbug

e:JSwat Debugger

jdb的界面版本

f:IDA

ida6.6后的版本可以动态调试apk

0x02 Native层的逆向

目前来说,基本上都把核心部分放在了native层,只有充分学习对这部分的逆向分析才能有更好的发展。

1.Native的开发

得会编写native程序,熟练常见的系统api以及开发流程等等

2.Native层相关机制的学习

这部分需要去分析源代码中jni的部分内容

3.静态分析

这部分静态分析没什么技巧,唯一需要的就是对汇编指令的掌握程度。载入IDA,自己看汇编指令即可,要想静态分析出一些信息来,需要分析人员有很高的汇编语言功底

4.动态分析(重中之重)

动态分析主要是利用IDA来实现

0x03 进阶篇之源码分析

和windows平台上的逆向差不多,要想更深入的学习下去 ,了解这个系统的一些原理

分析android源代码,可以使用SourceInsight工具支持函数高亮,任意索引,唯一的缺点是不支持UTF-8

0x04 应用之加固与脱壳

-

了解dex文件整体加密、Dex代码抽取加密

-

了解so文件整体加密、函数加密、区段加密、加壳、混淆

-

分析通用脱壳机的实现原理及应用场景

-

了解主流加固特点及对应的脱壳技巧

0x05 学习教程

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=MjM5Mjc3MDM2Mw==&action=getalbum&album_id=1360015855886712833&scene=173&from_msgid=2651132550&from_itemidx=1&count=3&nolastread=1#wechat_redirect

吾爱破解安卓逆向入门教程

https://www.52pojie.cn/thread-408645-1-1.html参考链接:

https://www.jianshu.com/p/b23782460f61

https://blog.csdn.net/wdaming1986/article/details/8299996

https://www.jianshu.com/p/ba9b374346dd

http://www.tasfa.cn/index.php/2016/05/07/android_re_smali/

https://www.cnblogs.com/alisecurity/p/5526811.html

欢迎新同学的光临

… …

人若无名,便可专心练剑

我不是一条咸鱼,而是一条死鱼啊!

-

-

相关阅读:

数据结构与算法之LeetCode-662. 二叉树最大宽度 -(DFS,BFS)

如何摆脱自卑心理,自我提升和自我接纳是关键

TCP协议之《自动阻塞CORK控制》

项目管理仅关注交付结果不够,价值实现是未来趋势

数据结构与算法之排序: 快速排序 (Javascript版)

pr视频剪辑素材,免费下载

Frida安装到使用一目了然

JVM面试题

openai/CLIP 代码样例报告

Kotlin中的数值类型

- 原文地址:https://blog.csdn.net/Ananas_Orangey/article/details/126219799