-

009:实验环境

准备实验环境

• 渗透⾮授权系统的弊端

• 搭建⾃⼰的实验环境

互联网上有非常多的服务器,我们在互联网上用扫描器,发现几台服务器,然后用来做渗透测试这不香吗,我个人是不这么认为的

在没有授权的情况下,去渗透不是自己的服务器,这有可能会给自己带来一些麻烦,我还是建议大家搭建自己的渗透测试环境,锻炼自己的渗透测试能力,一方面是从法律的角度,不希望大家给自己找麻烦,另一方面,我们去互联网上,找不属于自己的服务器,你不对这些系统具有管理权,当渗透这些系统的时候,你发送的一些,探测性、溢出性的攻击代码的话,到服务器上,我们往往不知道服务器上的一个真实反应,因为我们无法登录到服务器上,查看代码执行的效果,这个时候,你发的代码,有可能是有效的,服务器那边已经产生了效果,达到了攻击的目的,但是从攻击者的角度来看,往往没有办法察觉到、发现到这个情况,而且你发现有效了,在目标系统上,是如何起效的,这个工作的过程和原理,你也没有办法去分析,除非你已经取得了目标的管理权,登了上去,这种登录行为,本身就涉及一些法律的麻烦

有可能你只是误打误撞,这次你系统攻击成功,下次攻击就不成功了

我更建议大家去搭建自己的实验环境,在这个试验环境里,服务器是你自己的,你可以任意的去搞,搞坏了,你还能登录服务器,查相关的问题

渗透测试的目的,是发现漏洞之后,在黑客利用之前,把它修复上,所以,我们做为渗透测试者,我们的目的不光是进入一个系统,我还要知道这个系统工作的原理,还要知道有了漏洞之后,如何把它修复,所以,安全建设,更多的是,我们渗透测试者,应该去考虑的,通过学习的角度,

在搭建试验环境的过程中,会了解到操作系统是如何安装、配置的,它的特性以及应用这些基础架构的配置,还有应用平台的搭建,以及代码是如何进行的,做为安全工作者,我们都需要对这些有了解,了解之后,你才能更有效的去渗透,更有效的去发现问题,更有效的告诉开发者、运维者,如何去修复漏洞,因为你是对这个系统最了解的人

你在各种环境里,你都搭建验证过,所以,我们的能力,要比普通的软件开发者,系统维护者,要比,他们要有更高的认识,而这个渗透测试环境的搭建过程,会让你对系统,有一个更加全面的了解

安装虚拟机

• 微软最新版软件

• http://msdn.microsoft.com/en-ca/subscriptions/aa336858

• Windows虚拟机

• http://dev.modern.ie/tools/vms/

• 安装⾃⼰的虚拟机

• Xp

• Win7

• 2003我们的实验环境,都是基于虚拟环境去安装的,渗透测试的目标很大程度上是windows系统,

安装虚拟机

• Linux虚拟机

http://www.turnkeylinux.org

• Ubuntu

• Lamp安装

• Metasploitable2

• http://downloads.metasploit.com/data/metasploitable/metasploitable-linux-2.0.0.zip

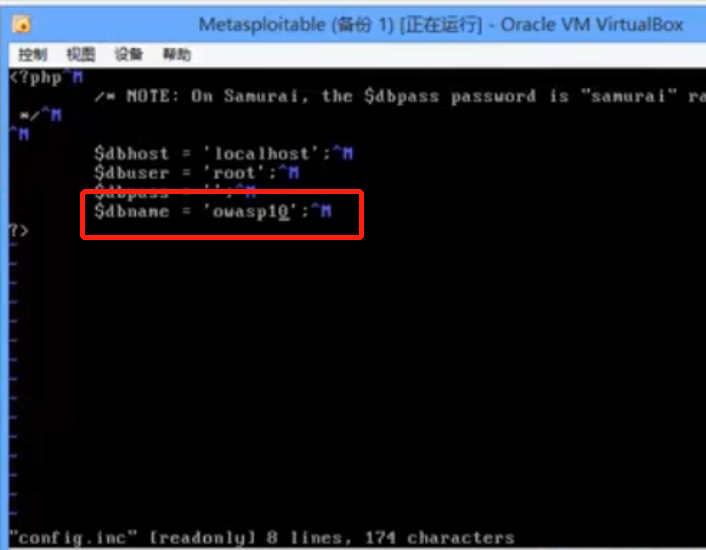

• 问题:/var/www/mutillidae/config.inc

• dbname=owasp10安全从业者,是安全建设者,我们不是纯发现问题,我们最终的目的,是要把系统建设好,建成一个安全的系统,安全人员,不旦要了解,而且要比普通的运维人员,普通的开发人员,了解的要更多,要更深入

因为它用了一个比较老的ubuntu系统,做为操作系统,然后,在上面部署了大量的有漏洞的各种应用,像ftp、smba,有漏洞的web应用程序

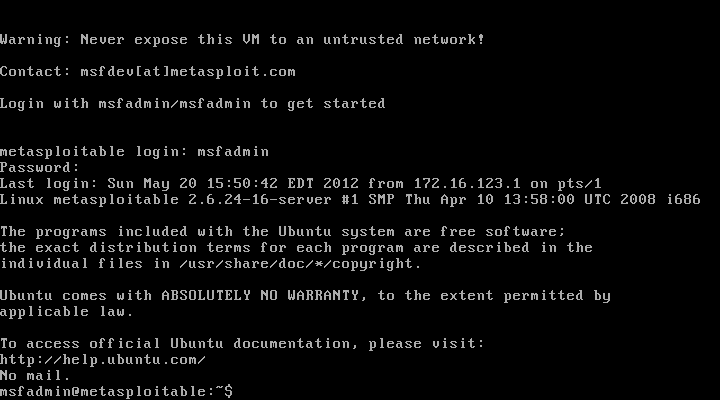

msfadmin msfdadmin- 1

- 2

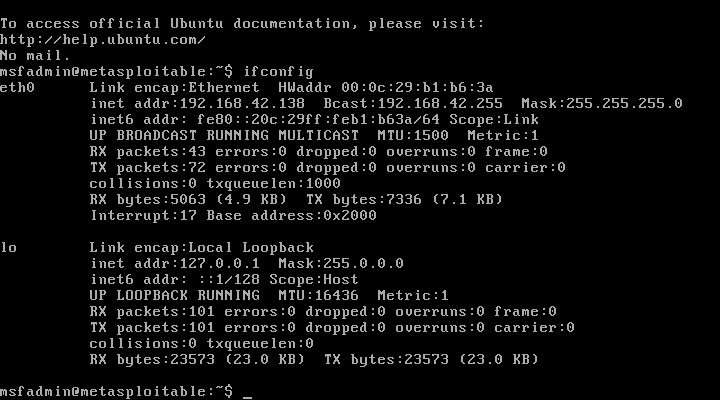

ifconfig- 1

cd /var/www/mutillidae/ sudo vim config.inc dbname=owasp10- 1

- 2

- 3

改一下,红色框起来的内容,否则后续的工作,都不会正常

模拟真实网络

• M0n0wall防⽕墙

• http://m0n0.ch/wall/downloads.php

最简单的测试环境,就是把攻击方和测试方,放在同一个网络环境里面,让他们直通,这种结构,就好像两台电脑直连,中间没有任何的防护,这种情况下,很难模拟出,我们真实环境里面,又有防火墙、waf、入侵检测,没有办法模拟出,特别真实的网络结构

所以,我建议大家,在虚拟机里面,在虚拟一下,防火墙,添加一下,入侵检测、入侵防御,这样,我们测试环境里头,能够更真实地,模拟真实网络

在真实的网络环境里面,我们不可能跟我们的目标服务器,处于,同一个网络环境里面,测试一下,我们还能不能够,攻入到服务器里面,发现它的漏洞,并且成功的利用到

背靠背防⽕墙

• Pfsense

• https://pfsense.org/

模拟出很多高安全企业的环境,来进行渗透测试,看看我们的渗透测试技能,能不能穿透一些安全防护机制

-

相关阅读:

第三章 栈和队列【24王道数据结构笔记】

CVE-2022-29405 Apache Archiva任意用户密码重置漏洞分析

UDP和TCP:奇妙的网络协议

生活中的光伏

社区矫正手机智能管控平台

【Linux】源码编译安装openssl

python入门基础

SpringBoot 实现EMQ设备的上下线告警

15、设计模式之迭代器模式(Iterator)

这些嵌入式知识助你秋招,也助你进阶

- 原文地址:https://blog.csdn.net/m0_53008479/article/details/126186240