-

视频隐写一

题目地址:

链接:https://pan.baidu.com/s/1RNT_BdOc2ckwwxIPF1Fc9Q

--来自百度网盘超级会员V3的分享一、 题目描述

二、exitool查看字段信息。

其实拉到WinHex里面也能看到,但是需要自己找,不太好看出来,这个exe可以清楚的呈现出来。尤其是视频、拉到WinHex里面更是看不出来。

- Microsoft Windows [版本 10.0.19043.1586]

- (c) Microsoft Corporation。保留所有权利。

- F:\CTFTools>"exiftool(-k).exe" C:\Users\DELL\Desktop\powpow.mp4

- ExifTool Version Number : 12.44

- File Name : powpow.mp4

- Directory : C:/Users/DELL/Desktop

- File Size : 967 kB

- Zone Identifier : Exists

- File Modification Date/Time : 2022:08:01 16:46:55+08:00

- File Access Date/Time : 2022:08:01 16:57:05+08:00

- File Creation Date/Time : 2022:08:01 16:46:54+08:00

- File Permissions : -rw-rw-rw-

- File Type : MP4

- File Type Extension : mp4

- MIME Type : video/mp4

- Major Brand : MP4 Base Media v1 [IS0 14496-12:2003]

- Minor Version : 0.2.0

- Compatible Brands : isom, iso2, avc1, mp41

- Movie Header Version : 0

- Create Date : 0000:00:00 00:00:00

- Modify Date : 0000:00:00 00:00:00

- Time Scale : 1000

- Duration : 11.40 s

- Preferred Rate : 1

- Preferred Volume : 100.00%

- Preview Time : 0 s

- Preview Duration : 0 s

- Poster Time : 0 s

- Selection Time : 0 s

- Selection Duration : 0 s

- Current Time : 0 s

- Next Track ID : 3

- Track Header Version : 0

- Track Create Date : 0000:00:00 00:00:00

- Track Modify Date : 0000:00:00 00:00:00

- Track ID : 1

- Track Duration : 11.38 s

- Track Layer : 0

- Track Volume : 0.00%

- Image Width : 640

- Image Height : 360

- Graphics Mode : srcCopy

- Op Color : 0 0 0

- Compressor ID : avc1

- Source Image Width : 640

- Source Image Height : 360

- X Resolution : 72

- Y Resolution : 72

- Bit Depth : 24

- Video Frame Rate : 24

- Matrix Structure : 1 0 0 0 1 0 0 0 1

- Media Header Version : 0

- Media Create Date : 0000:00:00 00:00:00

- Media Modify Date : 0000:00:00 00:00:00

- Media Time Scale : 44100

- Media Duration : 11.40 s

- Media Language Code : und

- Handler Description : SoundHandler

- Balance : 0

- Audio Format : mp4a

- Audio Channels : 2

- Audio Bits Per Sample : 16

- Audio Sample Rate : 44100

- Handler Type : Metadata

- Handler Vendor ID : Apple

- Track Number : 1

- Artist : Stefan Hetzl

- Title : aHR0cDovL3N0ZWdoaWRlLnNvdXJjZWZvcmdlLm5ldC8=

- Encoder : Lavf56.40.101

- Media Data Size : 538668

- Media Data Offset : 8873

- Warning : Truncated '\x0d\x0a\x1a\x0a' data

- Image Size : 640x360

- Megapixels : 0.230

- Avg Bitrate : 378 kbps

- Rotation : 0

- -- press ENTER --

有用的就下面两个字段,Stefan是StegHide的作者,并且base64解码为Steghide,但是StegHide经常只能用来jpeg,很显然我们需要将他处理成jpeg。

foremost分离出来一张图片, 但是是png,也不能直接用stegHide,PNG第一感觉先拿StegSolve看看有没有最低位隐写。拿zsteg遍历并没有发现什么有价值的东西。

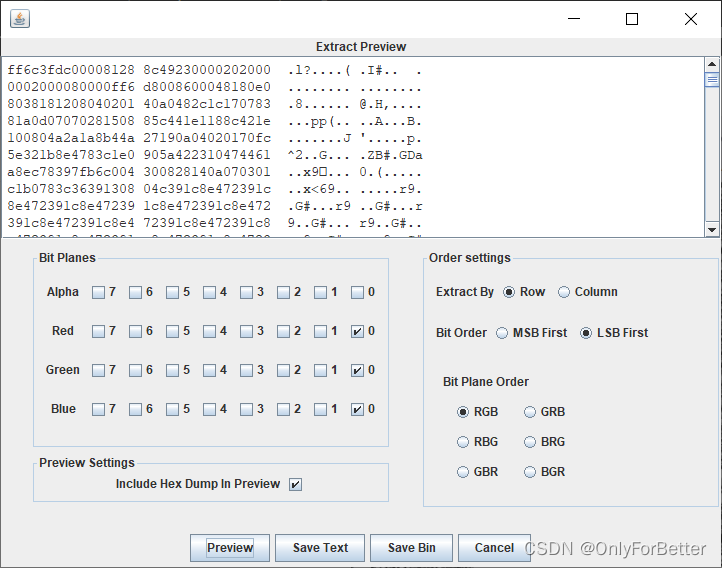

Red的最低位:可以看出,R、G、B三个通道都藏着数据。

Green的最低位:

Blue 的最低位:

然后RGB LSB一看,开头是\xff,jpeg的文件头就算FF D8,但是他第二个并不是D8,而是6c。

是因为每个字字节之间加上了分隔符0,我们得自己写脚本剔除分隔符。

111111110110110000111111110111000000000000000...

| FF | | D8 | | FF | | E0 | | 00 | ...

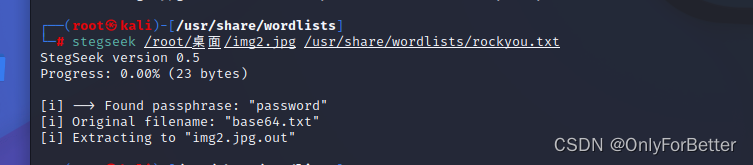

导出,写脚本把第九位剔除,然后即可得到jpg,然后使用开头提示的steghide提取文件,但是需要我们找到密钥,拉到winhex里面也找不到,没办法只能爆破。

使用kali自带的wordlist和爆破工具stegseek。

-

相关阅读:

Paragon NTFS for Mac工具优势

分频流水灯

centos 7部署Mysql8.0主从

【业务功能116】微服务-springcloud-springboot-Kubernetes集群-k8s集群-KubeSphere-公共服务 DNS

使用Mybatis生成树形菜单-适用于各种树形场景

JavaEE 的入门

CSS常用的长度单位

自动化测试工具之selenium(一)

(9)使用RESTful风格时开启静态资源的映射和请求方式转换的配置

事 件 流

- 原文地址:https://blog.csdn.net/hacker_zrq/article/details/126105013