-

实战 || 某软件股份有限公司通用漏洞挖掘

背景: 这段时间在hw,事情太多,前两天做测试,玩的有点过火,3点多验证到某单位某洞,第二天听说抓人,

吓得我一身冷汗,直接吧vps关了,md,差点吧人挖没了。腾出来一些时间,有点无聊,主要整理一下之前挖的某软件股份有限公司通用漏洞给。

|||很多大佬不喜欢看edu的文章,这里用某站代替

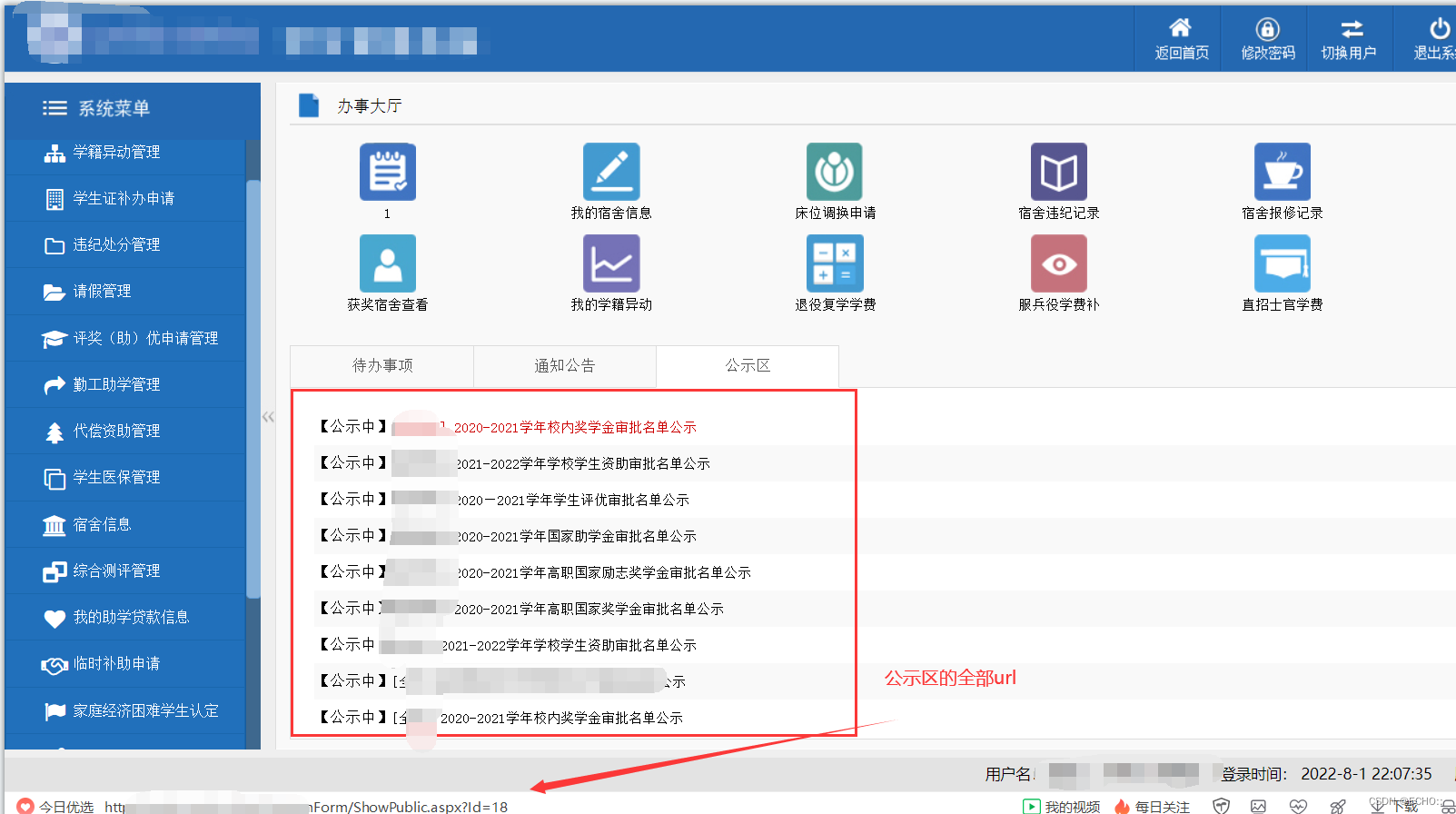

某站GUI大概这样

或者这样

- 通过sso认证进系统后,

公告处是最容易出sql的地方,这里比较特殊,数据的展示需要查询,如果有id,测试是容易出sql的,

and 1=1 and 1=2 布尔盲注一枚

抓包指定–header=cookie:‘’ 测试权限是sa,但不支持堆叠,于是换个口子

ip反查域名发现宿舍系统都挂在同个ip上,

再次通过sso跳转,进到宿舍系统,

果然,同个开发,开发都是同个套路,换个名字,模块都是一样的,还是公告处,

但这一处是显错的,,看到别的学校也用这套源码

支持 having 1=1 和stuff 通过sysobjects这个表来撕开个口子

支持快速报错注入,,测试权限是dba,后续不做论述

查询了下,软件供应商,google看到裸露在外有10来个站点,后续有空再打,

================================================================

8月7日更新:header发现有明显指纹特征:

fofa收录一波资产

大概有上百来个站,是个不小的通用

开始干,找poc,未授权,sql注入,

一些TIPS:只要找一些好打的站就能玩,,

翻看一些历史漏洞,发现有sql,

同时fofa也收录到这个站点,,吧他扒出来,如果是前台就很nice了

应该是这个,

试试报错的poc:

nice,直接冲他们的学工系统,1

2

…

…

…

…

有意思,打供应商太有意思了, - 通过sso认证进系统后,

-

相关阅读:

做测试5年,熬到阿里P6,月薪25k,我总结了这些技能点

YOLOv5算法改进(21)— 添加CA注意力机制 + 更换Neck网络之BiFPN + 更换损失函数之EIoU

C++ Reference: Standard C++ Library reference: C Library: cwchar: wcstoull

实验室LIMS系统能带来什么好处?

vue+elementUI实现级联表格el-table级联多选

2022,中国TO B企业出海实录

Eureka 基本教程

超详细Python教程——作用域

算法之数组篇

实用,eBay账号关联问题该如何解决?

- 原文地址:https://blog.csdn.net/qq_29437513/article/details/126182630